Proponho mergulhar na selva da microarquitetura do computador e entender como funciona uma das tecnologias mais comuns para garantir a integridade do hardware de inicialização do BIOS, o Intel Boot Guard. O artigo destaca os pré-requisitos para o surgimento da tecnologia, relaciona todos os modos de operação e também descreve o algoritmo de cada um deles. Tudo em ordem.

História e pré-requisitos para a criação

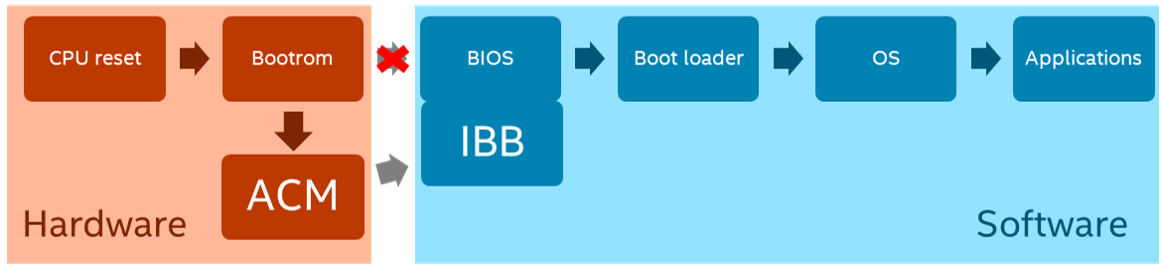

O processo de boot do computador é uma cadeia de eventos em que o controle do equipamento executivo é transferido de link para link, começando com o usuário pressionando o botão liga / desliga e terminando com o aplicativo. O problema é que cada um desses links pode ser comprometido por um invasor. Além disso, quanto mais cedo o componente é atacado, mais liberdade de ação o infrator obtém. Existem casos conhecidos de ataques em que um atacante substituiu a BIOS ou o carregador de boot por seus próprios vulneráveis e, de fato, transformou o computador em um "tijolo" (por isso esse tipo de ataque é chamado de Bricking). Em um esforço para proteger o processo de inicialização do computador, muitos verificadores de integridade foram criados. No entanto, qualquer programa pode ser substituído com sucesso por um infrator,portanto, é impossível confiar nele cem por cento. Daí surgiu a necessidade de criar uma tecnologia de hardware mais confiável para garantir a integridade do download.

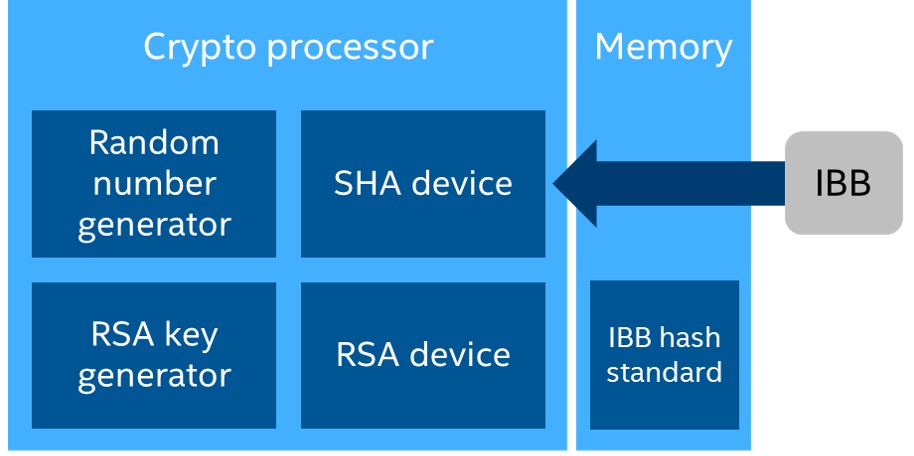

Em 2013, a Intel integrou a tecnologia Boot Guard na nova microarquitetura Haswell como sua opção para fornecer proteção de hardware para a inicialização do computador. Um módulo de hardware de módulo de código autenticado (ACM) foi adicionado ao processo de inicialização e os fabricantes de hardware tiveram que expandir o BIOS adicionando um bloco de inicialização inicial (IBB). Desde então, a cadeia de boot do computador inclui ACM, com o qual o IBB é verificado, após o qual o controle é transferido para o BIOS e assim por diante.

Modos de operação

Boot Guard . , ACM IBB. , "" .

Boot Guard :

(Measured boot) , . TPM (Trusted platform module) — , , RSA, RSA.

(Verified boot) , . — , : . , . .

TPM (IBB), IBB. Boot Guard :

TPM

IBB

IBB

IBB

IBB

, —

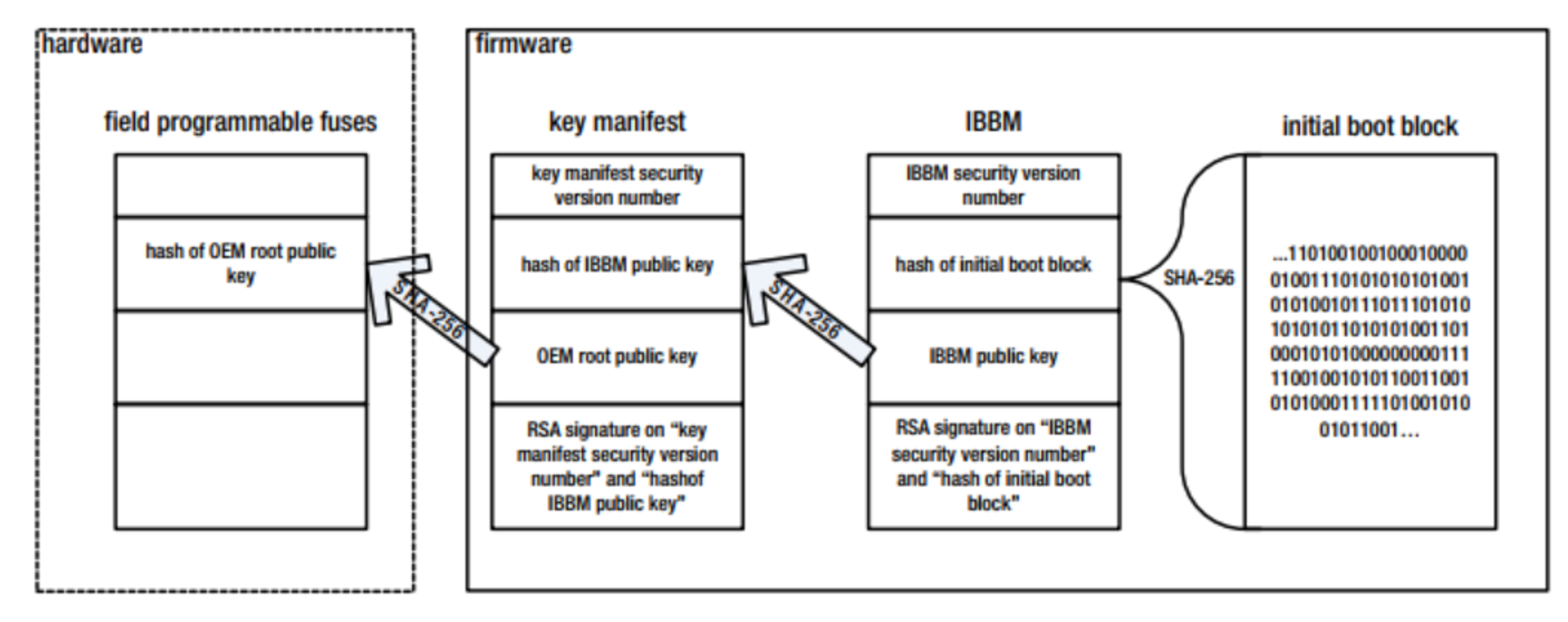

Boot Guard , (IBB) : IBB (IBBM) . IBB , IBB, RSA, RSA IBB. , RSA IBB, RSA , RSA RSA IBB. RSA . (ACM). Boot Guard :

ACM RSA .

. , . , .

RSA . .

RSA . .

RSA IBB . .

RSA IBB. .

IBB IBBM. .

.

.

Concluindo, gostaria de acrescentar que apesar de toda a beleza e confiabilidade do Boot Guard, é importante entender que a configuração desta tecnologia é confiada ao fabricante do hardware. Em 2017, seis modelos de placa-mãe foram descobertos nos quais o Boot Guard foi configurado incorretamente e teve permissão para ignorar a verificação de integridade do BIOS. Cuide de seus computadores e escolha um fabricante de hardware confiável!

Na redação do artigo, utilizou-se a seguinte literatura:

Ruan X. Platform Embedded Security Technology Revealed - Apress, Berkeley, CA, 2014 .-- P. 263 - ISBN 978-1-4302-6572-6