Os carros modernos estão se transformando de veículos mecânicos em aparelhos eletrônicos sobre rodas - eles baixam atualizações de firmware da Internet, transmitem informações de diagnóstico ao fabricante e possuem interfaces para conexão remota. Como resultado, os riscos de segurança cibernética são adicionados aos riscos usuais para carros. Nossa nova pesquisa é dedicada ao estudo dessas ameaças , as conclusões mais importantes das quais compartilharemos neste post.

Características de carros conectados

As unidades tecnológicas de um carro inteligente são controladas por unidades de controle eletrônico (ECU). Uma ECU é um computador que coleta dados de sensores, interruptores, botões conectados a ele, os processa e envia comandos aos atuadores. A parte mais importante de cada ECU é seu firmware - o software do qual depende a confiabilidade do funcionamento do veículo. Alguns veículos têm mais de 100 ECUs.

A interação entre as ECUs ocorre usando os protocolos CAN / CAN FD, LIN, MOST, Ethernet e FlexRay. Sua característica comum é o aumento da confiabilidade. Eles são resilientes a falhas em ambientes agressivos de veículos, mas nenhum deles fornece recursos de segurança integrados, como criptografia de dados ou autenticação de dispositivo.

Em um futuro próximo, os modelos de massa deverão ser equipados com Sistemas Avançados de Assistência ao Motorista (ADAS), pilotos automáticos e sistemas veículo-a-veículo (V2V) e de infraestrutura rodoviária (V2I). Esses sistemas ajudarão a prevenir ou mitigar acidentes rodoviários, mas também criarão novas oportunidades para invasores.

A popularidade do car sharing tornou as funções de controle de frota centralizadas em demanda, por exemplo, a capacidade de rastrear cada veículo em tempo real, coletar dados de telemetria e controlar os modos de operação do motor.

A demanda por novas tecnologias está forçando as montadoras a encurtar os ciclos de desenvolvimento e produção para continuar acelerando o ritmo de adoção de novas tecnologias. A corrida pela sofisticação tecnológica deixa os problemas de segurança cibernética sem solução. O resultado é lógico: os carros novos contêm muitas vulnerabilidades potenciais.

Ameaças virtuais automotivas

Um carro conectado à Internet tem um número significativo de portas abertas que podem ser exploradas por cibercriminosos. E dada a atitude superficial dos desenvolvedores de carros em relação às questões de segurança, penetrar em qualquer ECU disponível é uma tarefa relativamente simples. Tendo assumido o controle de um módulo, um invasor pode mover-se de um bloco de controle para outro e realizar uma ampla variedade de ataques, por exemplo:

- DoS- , ;

- - ;

- , , ;

- ;

- , , .

Uma fonte adicional de ameaças geralmente são os próprios proprietários de carros, que são entusiastas do ajuste de chips. Eles compram scanners Wi-Fi ou Bluetooth que se conectam ao barramento CAN por meio do conector de diagnóstico OBD-II. Como regra, o firmware de tais scanners não contém meios de proteção contra ataques, então qualquer um pode sentar ao lado de um laptop, assumir o controle do dongle e adicionar um pequeno "chip tuning" a seu critério.

Dispositivos multimídia montados na cabeça

Outro elemento vulnerável que raramente é levado em consideração são as unidades principais multimídia com navegação GPS e outras funções. Os proprietários de automóveis freqüentemente substituem os sistemas multimídia padrão por outros alternativos para obter recursos adicionais.

A maioria desses dispositivos funciona em versões desatualizadas do Android que mal são atualizadas. Popular entre os motoristas, a adaptação automática do volume do som à velocidade de direção exige que a unidade principal esteja conectada ao barramento CAN. Como resultado, um atacante remoto pode tirar proveito das vulnerabilidades conhecidas do Android para lançar um ataque ao barramento CAN.

O mais desagradável: versões vulneráveis do Android são usadas até mesmo nos dispositivos multimídia padrão de alguns carros.

Firmware inseguro

Quase todo proprietário de carro inteligente deseja que este carro seja mais rápido e mais potente do que o fabricante imagina. E o melhor de tudo, se você puder adicionar as funções do modelo mais antigo ao mais jovem, mais barato. Oficinas especializadas em tais modificações substituem o firmware da ECU, que é o sistema operacional junto com o bootloader. Esses artesãos nem se incomodam com o fato de que os arquivos de firmware devem ser assinados com a assinatura digital do fabricante: ao modificar o código na central, eles desabilitam a verificação de assinatura, fazendo com que o equipamento funcione com qualquer firmware, inclusive malicioso.

Vulnerabilidades no barramento CAN

Desenvolvido pela Bosch em 1983, o ônibus CAN foi oficialmente introduzido em 1986 e usado pela primeira vez em veículos de produção em 1989. Quatro anos depois, a ISO adotou o CAN como padrão para carros e, desde então, esse barramento e o protocolo de comunicação associado têm sido usados em quase todos os veículos.

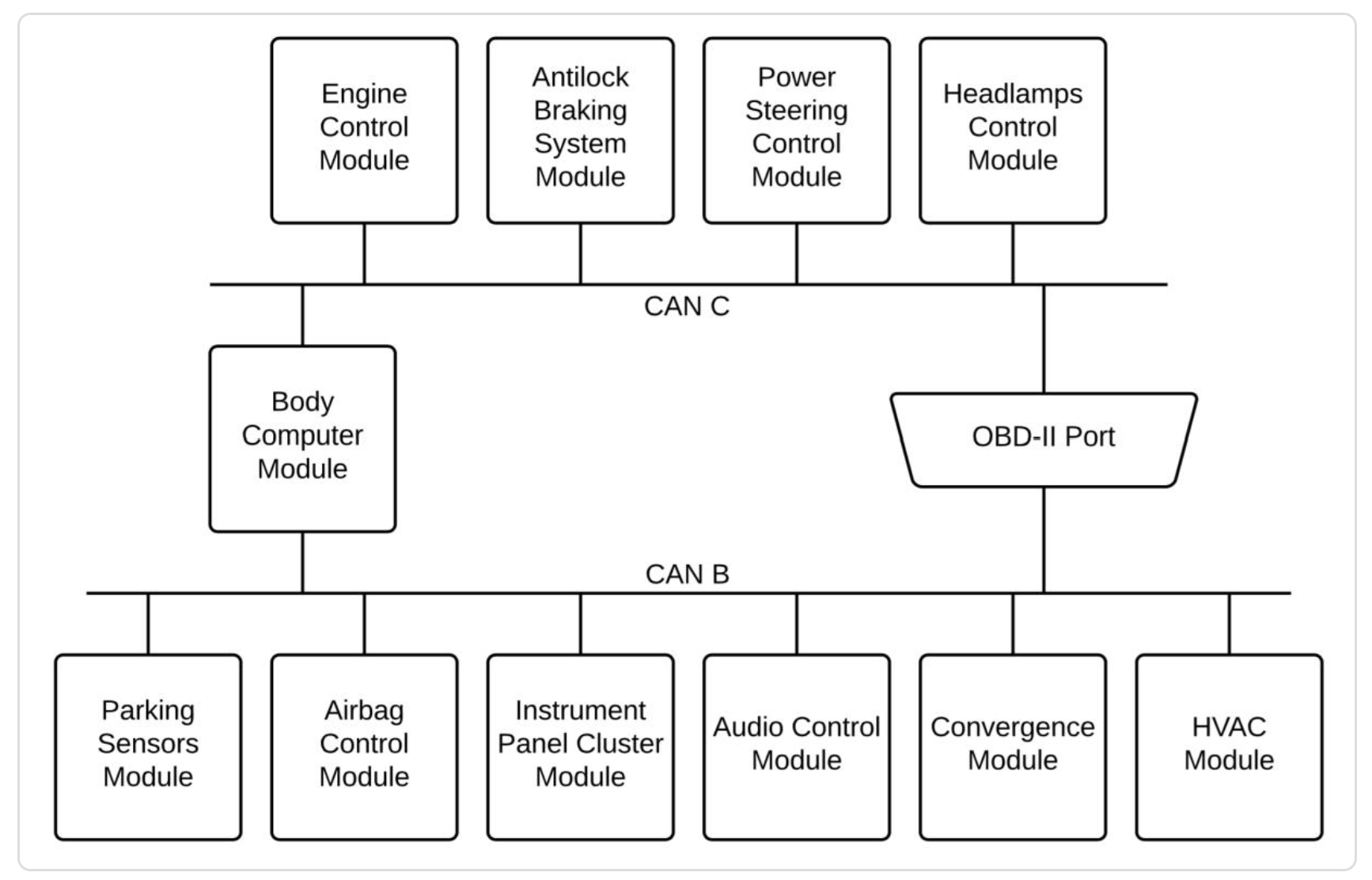

Sistemas de veículos conectados ao CAN. Fonte: Trend Micro

Todos os dispositivos do veículo se comunicam por meio do barramento CAN. Graças a isso, o dispositivo multimídia principal aprende, após receber informações sobre os airbags acionados, que é necessário chamar o serviço de emergência e comunicar o acidente.

Dispositivos conectados ao CAN interagem entre si, transmitindo mensagens especiais - frames. Essas mensagens podem conter uma variedade de informações, incluindo mensagens de erro. A equipe de pesquisa conjunta desenvolveu um ataque ao barramento CAN que explora os recursos de tratamento de erros neste caso:

- os erros ocorrem quando o dispositivo lê valores que não correspondem ao valor original esperado no quadro;

- quando um dispositivo detecta tal evento, ele grava uma mensagem de erro no barramento CAN para "recuperar" o quadro incorreto e notificar outros dispositivos para ignorá-lo;

- , , CAN, Bus Off, . . CAN - CAN, — , ;

- , , Bus Off, .

Isso pode se tornar perigoso e até fatal, especialmente se os airbags ou ABS puderem ser desativados dessa forma.

Para realizar um ataque, basta conectar um dispositivo ao CAN, que reenviará frames com erros ao CAN. E para carros conectados, nenhum dispositivo é necessário - apenas aproveite as vulnerabilidades na ECU e lance um ataque remotamente.

Apresentação da Trend Micro no Ataque CAN:

O acima já foi testado na prática. Em 2015, Charlie Miller e Chris Valasek demonstraram hackeamento remoto de um Jeep Cherokee conectado . O motorista, que foi avisado do experimento, dirigiu para a rodovia, após o que os pesquisadores assumiram o controle dos sistemas de seu carro. Eles ligaram a música e o ar-condicionado no máximo, colocaram os limpadores de pára-brisa para funcionar e forçaram o carro a rastejar como uma tartaruga, de modo que outros motoristas buzinaram o participante do teste, ultrapassando-o. E o pior: ele não podia fazer nada - o controle do ar condicionado, do sistema multimídia e até do pedal do acelerador foi interceptado por hackers. Após a publicação dos resultados do experimento , a Chrysler fez recall de 1,4 milhão de veículosequipado com o sistema UConnect hackeado remotamente, através do qual os pesquisadores hackearam o Jeep Cherokee.

Para lidar com essas preocupações de segurança reprimidas, o grupo da indústria ISO / SAE desenvolveu um conjunto de diretrizes para a segurança de veículos conectados - ISO / SAE 21434 .

O que o novo padrão oferece

Segurança governando em todos os lugares

Isso significa que a segurança deve se tornar uma parte obrigatória de todos os processos, desde a concepção e desenvolvimento até a produção, operação, manutenção e desativação. A gestão de riscos deve ser baseada na norma comprovada

ISO 31000. Estrutura de gestão de riscos de acordo com a ISO 31000. Fonte: Trend Micro

Monitoramento de risco

Em casos de potenciais incidentes de segurança, a norma fornece pontos de verificação para todas as empresas, fornecedores e fornecedores:

- o gerenciamento de cibersegurança de cima para baixo deve ser baseado no monitoramento contínuo de riscos em toda a organização, incluindo a produção e toda a cadeia de suprimentos;

- Para implementar a segurança cibernética de cima para baixo, as organizações precisarão de uma forte cultura de segurança cibernética e ênfase em treinamento de qualidade;

- os líderes em todos os níveis devem trabalhar para integrar o conhecimento sobre segurança cibernética em todos os estágios do negócio e implementá-lo em seus departamentos; para fazer isso, você pode usar as recomendações do padrão de gerenciamento de segurança da informação ISO / IEC 27001.

Medidas para garantir a implantação de padrões de segurança da informação de acordo com a ISO 27001. Fonte: Trend Micro.

Avaliação de evento de cibersegurança

Esse processo determina o nível de impacto de um evento de segurança cibernética e a resposta apropriada a ele. Cada evento precisa ser analisado para determinar como ele afeta um objeto ou componente. Tendo em conta a decisão de eliminar o risco, os procedimentos de resposta podem ser aplicados nas fases subsequentes.

Análise de vulnerabilidade

Para cada vulnerabilidade identificada, é necessário estabelecer se ela pode ser usada para um ataque. Todos os erros e eventos devem ser analisados para identificar vulnerabilidades potenciais, por exemplo:

- requisitos ou especificações ausentes;

- deficiências arquitetônicas ou de projeto, incluindo projeto incorreto de protocolos de segurança;

- fraquezas ou implementação incorreta de protocolos de segurança, incluindo erros de hardware e software;

- fraquezas nos processos e procedimentos da empresa, incluindo uso indevido e treinamento inadequado do usuário;

- uso de funções obsoletas, incluindo algoritmos criptográficos.

Gerenciamento de vulnerabilidade

Para evitar que criminosos em potencial explorem a vulnerabilidade descoberta, as seguintes medidas podem ser tomadas:

- desligamento temporário de componentes não críticos;

- notificação de risco aos usuários;

- desenvolvimento e revisão de correções de código pela equipe de desenvolvimento;

- criação e implantação de patches de segurança.

Gerenciamento de atualização

Para a maioria dos carros vendidos, as atualizações de firmware só podem ser feitas em centros de serviço autorizados, porque:

- a instalação de atualizações para ECUs críticas não pode ser realizada enquanto eles estão sendo movidos para a segurança dos usuários;

- O tamanho total de uma atualização de software que requer instalação pode ser de vários gigabytes, tornando o tempo e a largura de banda fatores importantes que limitam sua implantação imediata;

- atualizar o ECU pode desativá-lo, o que significa que eles terão que ser substituídos por outros em centros de serviço autorizados.

Como resultado, as atualizações geralmente são realizadas apenas quando o usuário recebe uma mensagem de mau funcionamento e não por motivos de segurança. Como resultado, a maioria dos carros não é atualizada há anos.

A nova norma ISO / AWI 24089 "Veículos - Engenharia de Atualização de Software" visa solucionar este problema. Ele está atualmente nos estágios iniciais de desenvolvimento, por isso é difícil dizer como isso afetará o procedimento de atualização.

Como ser

Propomos uma abordagem multicamadas para proteger os veículos conectados, que inclui a inteligência de paisagem de ameaças mais atualizada e medidas de segurança pré-construção para veículos, redes e serviços de suporte. Essas medidas devem reduzir significativamente a probabilidade de um ataque ser bem-sucedido e mitigar suas possíveis consequências.

É fundamental manter uma abordagem holística para melhorar a segurança dos veículos conectados, evitando soluções isoladas. Essa é a única maneira de obter controle de gerenciamento uniforme em todo o sistema.

A abordagem recomendada para proteger um veículo conectado é um sistema de segurança multicamadas contínuo. Fonte: Trend Micro.

Para fazer isso, empresas e fornecedores devem implementar uma solução confiável e funcional que

- suporta o controle de carros conectados;

- protege contra ataques dirigidos a veículos, redes conectadas e sistemas de back-end;

- fornece um único contexto para eventos de cada sistema à medida que ocorrem.

Isso garante uma resposta perfeita em várias camadas a ataques cibernéticos para proteção, detecção e resposta, além de monitorar todos os estágios da produção e operação de veículos de alta tecnologia.