Como funcionam as plataformas de análise de informações sobre ameaças e quais funções são fornecidas pelos softwares avançados dessa área; comparação de produtos com base na tabela analítica ROI4CIO .

O aumento insano no número de Ameaças Avançadas (APTs) e o aumento na quantidade de dados que precisam ser processados para detectar ataques estão tornando o trabalho dos analistas de segurança mais difícil a cada dia. Nos últimos anos, o trabalho de um engenheiro de segurança da informação tem sido frequentemente peneirar manualmente centenas de alertas na tentativa de encontrar ameaças reais. Por causa dos conjuntos de dados que as organizações geram, as equipes de pesquisa manual de ameaças não são mais eficazes. Recursos e software são usados para combater esse problema, mas muitas vezes a introdução de novas ferramentas é dificultada pela integração na infraestrutura da organização.

A Plataforma de Inteligência de Ameaças automatiza e adiciona contexto à inteligência básica de ameaças - feeds. Feeds são fluxos de dados com indicadores de comprometimento que identificam uma ameaça potencial: hashes de arquivos maliciosos, endereços IP e domínios associados a atividades criminosas. A automação de processos libera força de trabalho sobrecarregada, fornece ferramentas de análise precisas em tempo real para responder com rapidez e precisão às ameaças.

As plataformas de inteligência de ameaças surgiram devido à quantidade de dados disponíveis - tanto interna quanto externamente - sobre ameaças atuais e emergentes à segurança de TI. As empresas que monitoram ameaças, como a atualização de produtos antivírus, mantêm bancos de dados globais de ameaças há anos, consistindo em agentes de software executados em milhões de computadores clientes e outros dispositivos. Esses dados, juntamente com feeds de outras fontes, constituem ferramentas da plataforma.

O que é uma plataforma de inteligência de ameaças?

Plataforma de análise de ameaças ( Threat Intelligence Platform, o TIP ) - uma solução de software usada por organizações para detecção, bloqueio e remoção de ameaças à segurança da informação. A plataforma combina vários canais de inteligência de ameaças, compara com eventos anteriores e gera alertas para a equipe de segurança. Os TIPs se integram às soluções de gerenciamento de eventos e informações de segurança (SIEM) existentes e atribuem valores aos alertas, priorizando-os de acordo com a urgência.

A vantagem da plataforma é a capacidade das equipes de segurança da informação de compartilhar com segurança informações sobre a segurança cibernética corporativa com outros departamentos e especialistas externos em segurança. O sistema coleta e analisa dados de ameaças, coordenando as táticas e ações das partes interessadas. Quando a equipe de segurança detecta uma ameaça, todos os departamentos relevantes são envolvidos na investigação. Graças a essa capacidade de sincronizar ações e gerenciar esforços, a plataforma é indispensável em momentos críticos.

Por que você precisa de uma plataforma?

Ao contrário dos filmes, onde os hackers causam danos instantâneos, na vida, os hackers podem se esconder na sua rede por um longo tempo. Nesse sentido, a segurança está mudando seu foco de proteção e resposta para ação preventiva - não para eliminar as consequências de um ataque, mas para localizar e eliminar ameaças antes de causar qualquer dano. Vamos considerar as tarefas que a plataforma executa.

Automação de tarefas rotineiras e liberação de tempo

Uma pesquisa recente do Ponemon Institute com pessoal de segurança de TI descobriu que 84% dos entrevistados acreditam que a inteligência contra ameaças deve ser uma parte fundamental de sistemas de segurança fortes. De acordo com o esquema IS tradicional, as equipes conduzem uma pesquisa iterativa por meio de alarmes para distinguir ameaças reais de alarmes falsos. Ao mesmo tempo, a plataforma fornece às equipes informações já enriquecidas para determinar o tipo e a gravidade da ameaça, descartando automaticamente os alertas falsos.

Melhorando a precisão de sua inteligência contra ameaças

Uma das razões pelas quais as pessoas se saem mal em tarefas repetitivas e rotineiras é que em algum ponto seus olhos ficam embaçados e, eventualmente, ocorre um erro de processamento. A plataforma elimina a probabilidade de tais erros.

Encontrando suas próprias vulnerabilidades

Muitas vezes, as equipes de segurança estão mais preocupadas com as ameaças externas do que com as internas. O TIP faz a varredura em busca de vulnerabilidades e alerta sobre os pontos fracos da infraestrutura de TI e do ecossistema de terceiros, ajudando a solucionar os pontos fracos de forma proativa e fortalecer o sistema.

Acelerando o processamento de dados Os processos

manuais de tratamento de dados são trabalhosos e demorados. Isso se torna um fator decisivo durante um ataque, quando uma reação instantânea é necessária para conter um avanço.

Garantir uma resposta consistente às ameaças

A plataforma automatizada fornece informações de segurança relevantes para todos os envolvidos no processo de defesa cibernética na empresa. Isso significa que toda a equipe recebe as informações necessárias ao mesmo tempo, a estratégia e os processos de segurança serão coordenados.

Princípio da Operação

As plataformas de inteligência de ameaças atendem a três funções principais:

- Agregação é uma coleção de canais por meio dos quais as informações sobre ameaças entram em um feed centralizado.

- Análise - processamento de dados usando indicadores para identificar e identificar ameaças à segurança.

- Ação - Notifique as equipes de resposta a incidentes sobre os dados de ameaças.

Essas funções são implementadas pela plataforma por meio da automação do fluxo de trabalho de todo o ciclo de vida do sistema de segurança. Estágios relacionados ao ciclo de vida da segurança de inteligência de ameaças:

Coleta de

dados resumidos de vários canais, incluindo STIX, XML, JSON, OpenIOC. É importante incluir dados de fontes internas como weblogs e fontes externas como a Internet e a dark web. Quanto mais profundos e melhores forem os feeds, mais eficaz será a plataforma.

Correlação O

processo TIP automatizado classifica e organiza os dados usando metadados de tag e remove informações irrelevantes ou redundantes. Em seguida, há uma comparação com as informações supervisionadas, padrões e correspondências são encontrados para detectar ameaças.

Contextualização

O contexto é um parâmetro importante na inteligência de ameaças. Sem ele, é fácil confundir uma anomalia com uma ameaça e vice-versa, ignorar a ameaça real. Neste ponto, o TIP fornece contexto para os dados classificados para eliminar falsos positivos adicionando especificações - endereços IP, rede e listas de bloqueio de domínio - fornecendo às equipes o máximo de informações possível sobre uma ameaça potencial.

Análise de ameaças O

TIP analisa os indicadores de ameaças em tempo real para relacionamentos de dados. Essas informações podem então ser “colocadas em circulação” por analistas de segurança para encontrar ameaças ocultas.

Integração

As plataformas de inteligência de ameaças se integram às ferramentas de segurança usadas pela organização para maximizar o fluxo de informações. Nesta fase, a plataforma transfere os dados recolhidos e analisados para os departamentos apropriados para processamento.

Quando a plataforma detecta uma ameaça, um aviso é enviado ao grupo de segurança da informação sobre a necessidade de iniciar uma resposta a incidentes.

Ação Uma

plataforma de inteligência contra ameaças eficaz é responsiva. Os TIPs integrados fazem parceria com Centros de Análise e Compensação de Informações (ISACs) e Organizações de Troca e Análise de Informações (ISAOs) para fornecer as informações de que precisam para desenvolver ferramentas e aplicativos de segurança.

Modelos de entrega de fornecedores

Os provedores de serviços de inteligência de ameaças são relativamente novos na área de segurança, portanto, os tipos de serviços fornecidos ainda variam muito.

Alguns desses serviços fornecem apenas feeds sem falsos positivos. Os serviços pagos mais comuns fornecem feeds agregados e correlacionados (dois ou mais), alertas personalizados e alertas específicos para o cenário de risco do cliente.

Outro tipo de serviço de inteligência de ameaças agrega e correlaciona dados e incorpora automaticamente informações em dispositivos de segurança - firewalls, informações de segurança e gerenciamento de eventos, avaliações de ameaças do setor e consultoria de segurança.

Cada tipo de plataforma de inteligência de ameaças está disponível por assinatura, normalmente em duas ou três faixas de preços e fornecida por meio da nuvem ou, mais raramente, no local ou híbrida.

Devido ao alto custo dessas plataformas, bem como à necessidade de equipamentos para implantação local, agora esses serviços são direcionados a grandes organizações e empresas. No entanto, à medida que os serviços em nuvem se expandem para segmentos de mercado mais baixos, as ferramentas de inteligência de ameaças também se tornam mais acessíveis.

O custo das plataformas varia tanto quanto o custo dos próprios serviços de inteligência de ameaças. Os links de dados sozinhos podem custar milhares de dólares por mês, mas os custos associados incluem o custo de manutenção de um centro de operações de segurança 24 horas por dia, 7 dias por semana, com técnicos e analistas. Em comparação, os serviços gerenciados de segurança normalmente custam dezenas de milhares de dólares por mês. Os serviços mais baratos exigem mais tempo e esforço humanos por parte do cliente.

Como os serviços de inteligência de ameaças são muito diferentes uns dos outros, o principal desafio na escolha é entender como as informações serão usadas e ter o pessoal necessário para usar esse serviço de maneira adequada.

Comparamos seis plataformas de inteligência contra ameaças ROI4CIO com base nas seguintes características:

- próprios fornecedores de rações ou centros analíticos de pré-processamento de rações;

- número de fornecedores de ração prontos para uso; formas suportadas de receber feeds;

- a possibilidade de enriquecimento de dados de fontes externas (por exemplo - WHOis, PassiveDNS, VirusTotal, etc.);

- pesquisa de correspondências em eventos SIEM;

- resposta direta a incidentes por meio da integração com sistemas de segurança da informação de terceiros;

- resposta a incidentes usando algoritmos complexos (playbooks);

- a capacidade de integração via API REST;

- a capacidade de construir um gráfico de links entre objetos de feed e artefatos internos.

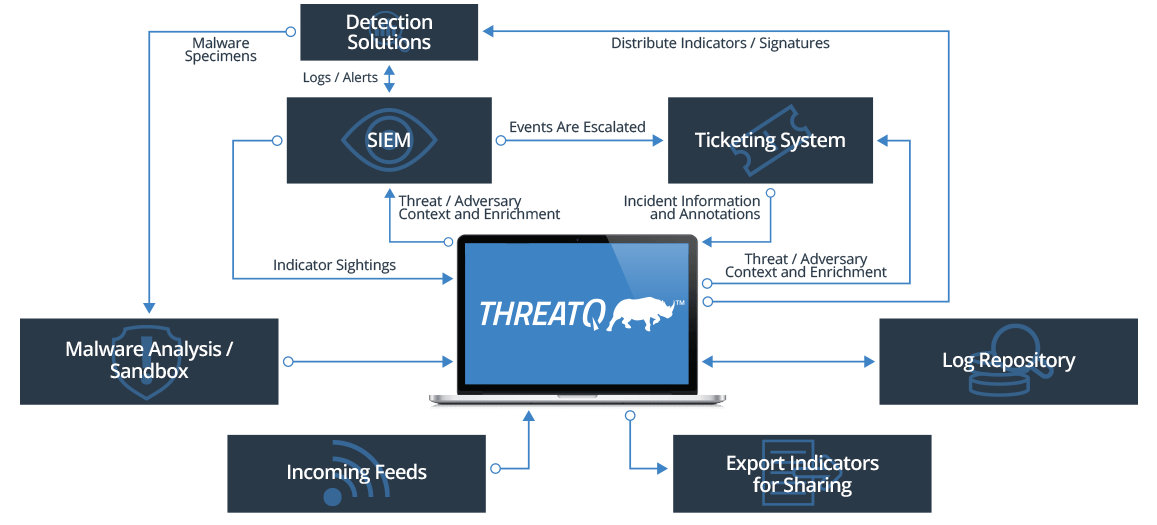

ThreatQ por ThreatQuotinet

ThreatQ é uma plataforma de inteligência de ameaças aberta e extensível que fornece às equipes de segurança o contexto e a personalização avançada de que precisam para melhorar a segurança e conduzir operações de gerenciamento e mitigação de ameaças com sucesso.

O produto da ThreatQuotient, uma empresa de segurança digital fundada em 2013, prioriza ameaças e automatiza processos para apoiar a tomada de decisões enquanto aproveita ao máximo os recursos limitados. A empresa é especializada em resposta a incidentes, caça a ameaças, anti-phishing, classificação de alertas e gerenciamento de vulnerabilidades.

A plataforma ThreatQ é a solução carro-chefe da ThreatQuotient. A plataforma fornece aos analistas SOC, especialistas em resposta a incidentes e analistas flexibilidade, visibilidade e controle, fornecendo contexto e mantendo os dados atualizados.

Como funciona

A Biblioteca de Ameaças de Soluções é um repositório central de inteligência de ameaças externas que é enriquecido e suplementado com ameaças internas e dados de eventos para informações atualizadas e contextuais personalizadas para seu ambiente de negócios exclusivo.

Usando a Threat Library integrada, Adaptive Workbench, Open Exchange e ThreatQ Investigations, os analistas de ameaças podem detectar, investigar e agir mais rápido do que o centro de operações de segurança.

ThreatQ trabalha com seus processos e tecnologias existentes para melhorar a eficiência de sua infraestrutura existente - a plataforma oferece aos clientes mais informações sobre seus recursos de segurança. A biblioteca Open Exchange ThreatQ agrega valor aos investimentos existentes em segurança com interfaces padrão da indústria e SDK / APIs para personalização, integração de ferramentas, comandos e fluxos de trabalho. Características da

interface Fornecedores próprios de alimentos / centros analíticos de pré-processamento de alimentos: presentes Número de fornecedores de alimentos prontos para uso: 100+ Métodos suportados de recebimento de alimentos: CSV, JSON Possibilidade de enriquecimento de dados de fontes externas (por exemplo - WHOis, PassiveDNS, VirusTotal, etc. .):

presente

Busca por correspondências em eventos SIEM: presente

Resposta direta a incidentes por integração com sistemas de segurança da informação de terceiros: presente

Resposta a incidentes usando algoritmos complexos (playbooks): presente

Possibilidade de integração via API REST: presente

Possibilidade de construir um gráfico de links entre objetos de feed e artefatos internos : presente

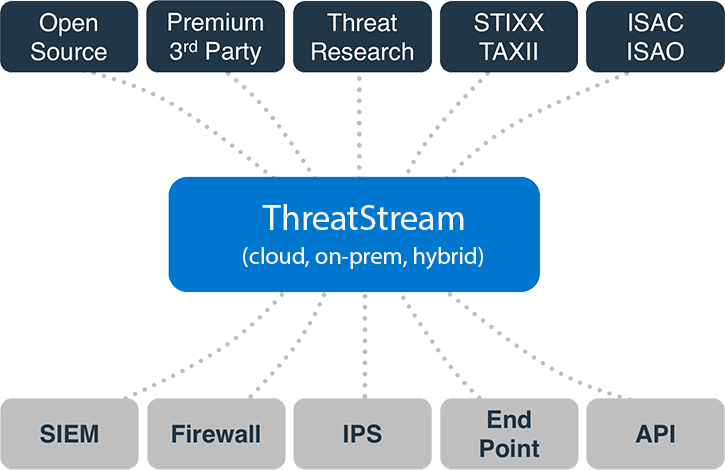

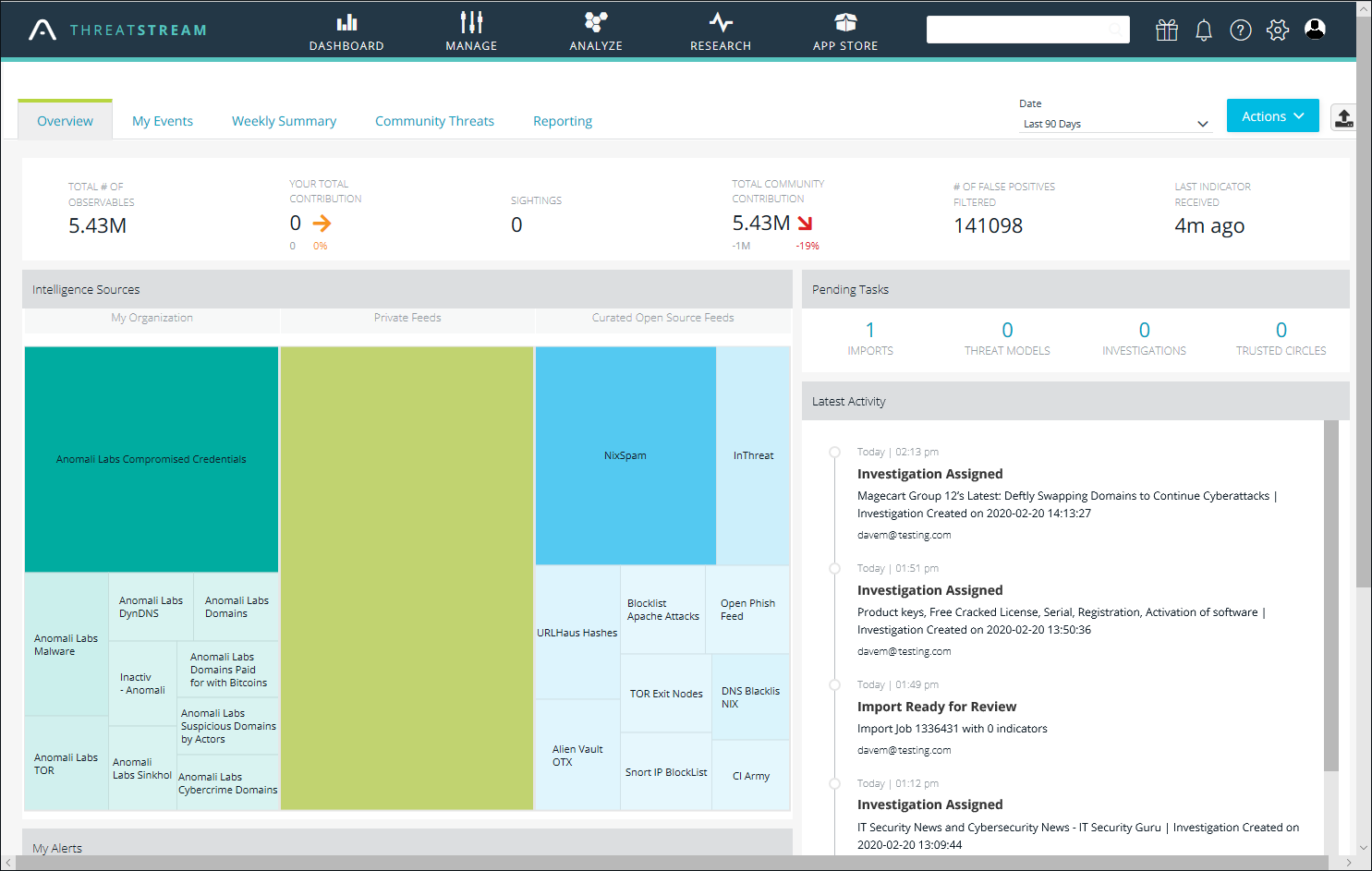

ThreatStream da Anomali

O Anomali se integra ao SIEM e outras fontes de log, mantendo a visibilidade histórica sem duplicação de log. Os dados históricos são analisados constantemente, comparados com dados de ameaças novos e existentes para identificar sinais de violações.

Anomali ThreatStream é uma plataforma de inteligência contra ameaças SaaS que também pode ser implantada localmente como uma máquina virtual. A ferramenta inclui mais de 140 canais de código aberto e facilita a inclusão de canais comerciais por meio da Anomali APP Store.

Um recurso importante da plataforma ThreatStream é o Investigation Dashboard, que é usado para mergulhar em ameaças de interesse. Aqui, você pode criar facilmente novas investigações ao adicionar os observáveis desejados - basta atribuí-los a um usuário ou grupo de trabalho e, se necessário, usar a integração ThreatStream com ServiceNow para atribuir um tíquete.

Esquema de trabalho

ThreatStream inclui uma sandbox integrada que permite carregar e analisar arquivos. Você também pode importar relatórios de inteligência ou listas de IoCs. O produto se integra a muitos SIEMs populares, inclui uma função de gerenciamento de caso para atribuir tarefas de pesquisa, suporte para o fluxo de trabalho de um analista e permite que você colabore com parceiros confiáveis. Com o ThreatStream Link, os dados podem ser trocados diretamente com os dispositivos da empresa.

Além de indicadores proprietários de monitoramento, a plataforma recebe feeds e os enriquece com informações de fontes próprias, visualizando as informações e subdividindo-as em componentes para melhor entendimento.

Os relatórios de investigação são emitidos no formato STIX, Kill Chain ou Diamond. A plataforma se integra ao Splunk, fornecendo ferramentas úteis adicionais. Características da

interface Fornecedores próprios de alimentos / centros analíticos de pré-processamento de alimentos : presentes Número de fornecedores de alimentos prontos para uso: 100+ Métodos suportados de recebimento de alimentos: CSV, JSON, HTTP Possibilidade de enriquecer dados de fontes externas (por exemplo - WHOis, PassiveDNS, VirusTotal e outros): presente Pesquisa de correspondências em eventos SIEM: presente Resposta direta a incidentes por integração com sistemas de segurança da informação de terceiros: presente

Resposta a incidentes usando algoritmos complexos (playbooks): N / A

Possibilidade de integração via API REST: presente

Possibilidade de construção de um gráfico de links de objetos de feed e artefatos internos: presente

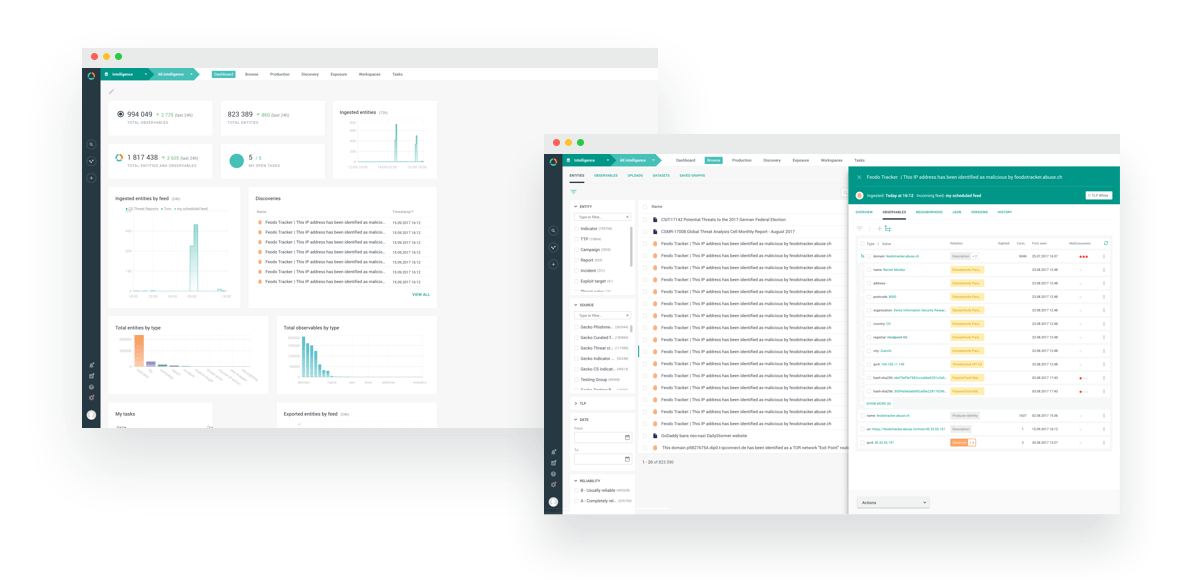

Plataforma EclecticIQ

EclecticIQ é uma plataforma que permite aos analistas conduzir investigações mais rápidas, melhores e mais profundas, ao mesmo tempo em que divulga inteligência na velocidade da máquina.

A plataforma EclecticIQ processa dados de ameaças estruturados e não estruturados de fontes abertas, parceiros do setor e recursos internos, que são combinados em um único painel. A plataforma pode ser implementada tanto na nuvem quanto no local.

EclecticIQ não usa um método de coleta de dados. Em vez disso, a empresa emprega uma equipe de analistas que investigam continuamente as ameaças para reunir toda a inteligência em um formato estruturado e oferecer uma visão geral completa com soluções práticas.

Esquema de trabalho

A solução é uma plataforma de consumo e produção. Aqui, os analistas podem criar um espaço de trabalho para um único incidente, que conterá todas as investigações relacionadas a ele. Depois de concluído, a organização pode arquivar o espaço de trabalho e torná-lo ativo novamente se o incidente ocorrer novamente.

As equipes de segurança podem configurar alertas de descoberta para acompanhar o surgimento de ameaças atualmente monitoradas. Ele também regula a configuração de alertas para a caça de certas entidades (famílias de malware, agentes de ameaças, etc.) e a sinalização de quaisquer variantes de ameaças recebidas relacionadas a essas entidades.

O recurso Report Builder demonstra o ambiente de produção EclecticIQ. Ele pode criar relatórios com base em opções específicas e os analistas podem facilmente adicionar informações e contexto ao relatório. A solução usa TLP para evitar a disseminação de informações fora da plataforma. Características da

interface Fornecedores próprios de alimentos / think tanks de pré-processamento de alimentos : presentes Número de fornecedores de alimentos prontos para uso: 20-100 Formas suportadas de receber feeds: CSV, JSON, HTTP Possibilidade de enriquecer dados de fontes externas (por exemplo - WHOis, PassiveDNS VirusTotal, etc.): presente Pesquisa por correspondências em eventos SIEM: presente

Resposta direta a incidentes por integração com sistemas de segurança da informação de terceiros: presente

Resposta a incidentes usando algoritmos complexos (playbooks): N / A

Possibilidade de integração via API REST: presente

Possibilidade de construir um gráfico de links entre objetos de feed e artefatos internos: presente

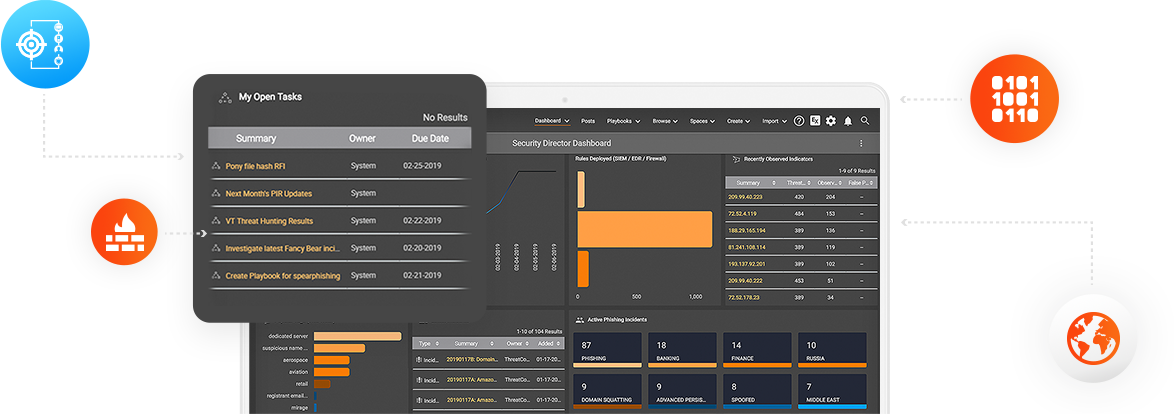

Plataforma ThreatConnect

A plataforma ThreatConnect foi projetada para entender a mentalidade dos adversários, automatizar fluxos de trabalho e mitigar ameaças usando inteligência. ThreatConnect oferece um conjunto de produtos construídos em uma plataforma analítica automatizada.

A plataforma ThreatConnect oferece a capacidade de automatizar a agregação de fontes de inteligência de ameaças, livrando as equipes do trabalho enfadonho de coletar dados. Com base em seus recursos de agregação de dados, o ThreatConnect se integra a uma variedade de ferramentas e serviços analíticos para otimizar e automatizar ainda mais o trabalho em equipe. A implantação na nuvem ou no local está disponível. Existe uma opção de orquestração para quem deseja implantar um sistema em vários ambientes.

Esquema de trabalho

ThreatConnect Research Group - analistas de cibersegurança mundialmente conhecidos que fornecem continuamente novas informações. O grupo inclui os melhores analistas do setor de agências de inteligência e os círculos analíticos mais informados. Eles fazem a curadoria da fonte de informações, TC Identify, que fornece inteligência de ameaças verificada coletada de mais de 100 fontes abertas e dados crowdsourced de dezenas de comunidades.

O ThreatConnect permite que as equipes de segurança criem e personalizem painéis para necessidades específicas, enquanto o painel principal fornece uma visualização rápida de métricas observadas recentemente e tópicos de tendência.

O painel do manual da plataforma oferece centenas de opções de aplicativos para automatizar o processamento de quase todas as ações. Os clientes podem criar seus próprios aplicativos ou modificar os existentes. A plataforma suporta filtragem sofisticada com tags para classificar elementos por comportamento, geografia e uma série de outras características. Os analistas têm acesso à colaboração na página de detalhes do relatório de incidentes.

A plataforma oferece suporte a várias integrações de SIEM, em particular Splunk, criando uma comunicação bidirecional entre ThreatConnect e Splunk, de forma que as informações sobre ameaças vão diretamente para o Splunk, onde as equipes podem visualizar resumos de ameaças e outras informações. Características da

interface Fornecedores próprios de alimentos / think tanks de pré-processamento de alimentos:

presente

Número de fornecedores de feed pronto para uso: 100+

Formas suportadas de receber feeds: CSV, JSON, HTTP

Possibilidade de enriquecer dados de fontes externas (por exemplo - WHOis, PassiveDNS, VirusTotal, etc.): presente

Pesquisa por correspondências em eventos SIEM: presente

Direto resposta a incidentes por integração com sistemas de segurança da informação de terceiros: presente Resposta a incidentes

usando algoritmos complexos (playbooks): N / A

Possibilidade de integração via API REST: presente

Possibilidade de construir um gráfico de links entre objetos de feed e artefatos internos: presente

Plataforma de Inteligência de Ameaças da R-Vision

R-Vision TIP é uma plataforma que permite automatizar a recolha de indicadores de comprometimento de canais de intercâmbio gratuitos e comerciais, processá-los, enriquecê-los com informações e utilizá-los em sistemas de segurança interna para detecção atempada de ameaças e investigação de incidentes.

A R-Vision é uma desenvolvedora de sistemas de segurança cibernética russa que, desde 2011, desenvolve soluções e serviços para combater as ameaças cibernéticas atuais e garantir o gerenciamento confiável da segurança da informação.

A plataforma da empresa, R-Vision TIP, oferece coleta automática, normalização e enriquecimento de indicadores de comprometimento, transferência de dados processados para medidas de segurança interna, busca e detecção de indicadores na infraestrutura da organização por meio de sensores.

As fontes de informações com suporte sobre ameaças incluem dados do FinCERT do Banco Central da Federação Russa, Kaspersky, Group-IB, IBM X-Force Exchange, AT&T Cybersecurity. Um conjunto de sensores permite que a plataforma monitore em tempo real, busque retrospectivamente traços de atividades maliciosas na infraestrutura da organização e notifique analistas de segurança em caso de risco.

O R-Vision TIP simplifica o trabalho com dados de ameaças, coletando, normalizando e armazenando dados de muitas fontes em um único banco de dados, facilita a identificação de ameaças ocultas monitorando indicadores relevantes em SIEM, syslog e consultas DNS usando sensores.

Esquema de trabalho

O TIP permite que você bloqueie ameaças a tempo, carregando automaticamente os dados processados diretamente para as defesas internas. O pré-processamento reduz o número de falsos positivos que ocorrem ao usar dados brutos. Suporta upload automático de indicadores para equipamentos Cisco, PaloAlto Networks, Check Point.

R-Vision Threat Intelligence Platform permite implementar e automatizar o cenário necessário para trabalhar com indicadores. O cenário pode incluir enriquecimento, detecção, distribuição para defesas, notificação.

A nova versão do produto apresenta a ferramenta de gráfico de links. Ele exibe a relação de um indicador malicioso com outras entidades, exibindo uma representação visual da ameaça. O gráfico contém ferramentas para dimensionar, filtrar e agrupar objetos por vários atributos. Características da

interface Fornecedores próprios de ração / centros de análise de ração: N / A Número de fornecedores de ração prontos para uso: 20-100 Formas suportadas de recebimento de alimentos: CSV, JSON, HTTP Possibilidade de enriquecer dados de fontes externas (por exemplo - WHOis, PassiveDNS, VirusTotal, etc.): presente Pesquisa por correspondências em eventos SIEM: presente

Resposta direta a incidentes por integração com sistemas de segurança da informação de terceiros: presente

Resposta a incidentes usando algoritmos complexos (playbooks): N / A

Possibilidade de integração via API REST: presente

Possibilidade de construir um gráfico de links entre objetos de feed e artefatos internos: N / A

——

Natalka Chech para ROI4CIO