Panorama é o sistema de monitoramento e controle centralizado de firewall (NGFW) da Palo Alto Networks, que vem ganhando cada vez mais popularidade ultimamente. Em particular, nós da Angara Professional Assistance trabalhamos com esse produto com bastante frequência. Em 2019, a agência de analistas Gartner os reconheceu como líderes em seu Quadrante Mágico 8 vezes. Com o Panorama, podemos agregar e armazenar logs de todos os firewalls, criar relatórios, gerenciar configurações (usando controle de acesso flexível), licenças, atualizações e até monitorar o estado do hardware.

Mas vamos começar em ordem.

O Panorama é entregue como um PAK ou dispositivo virtual. Os applets virtuais têm a mesma funcionalidade que o PAK. Os applets virtuais podem ser implantados no VMware ESXi, Google Cloud Platform, Amazon Web Services, Microsoft Azure. O licenciamento é o mesmo em todas as plataformas. O Panorama suporta o trabalho em cluster.

O Panorama pode funcionar de três modos (de fato, em quatro, mas o último está muito desatualizado e não é recomendado para novas instalações):

- Modo Panorama é o modo operacional padrão. Nesse modo, o dispositivo pode controlar outros firewalls e coletar logs deles.

- Modo de coletor de logs - nesse modo, o Panorama coleta apenas os logs dos firewalls correspondentes.

- Modo Somente Gerenciamento - fala por si. O Panorama gerencia apenas dispositivos.

Por conseguinte, existem várias soluções arquiteturais populares para integrar o Panorama na rede.

Vamos dar uma olhada na arquitetura mais popular e no Modo Panorama. Este modo é usado por padrão, portanto, nenhuma etapa adicional é necessária para ativá-lo.

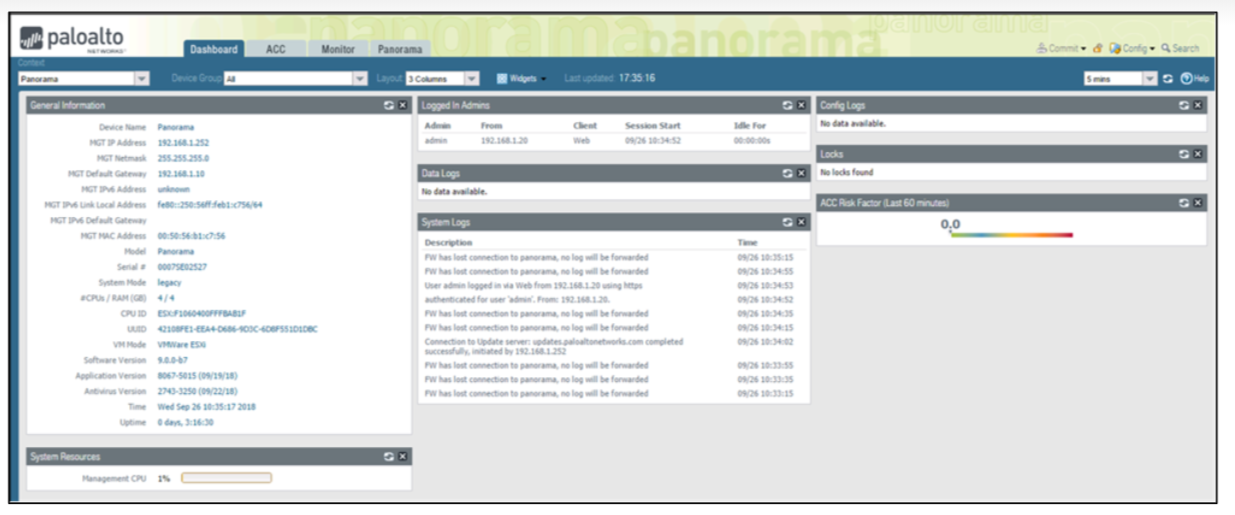

Após registrar o dispositivo no Portal de Suporte, conecte-se ao Panorama por meio da interface MGT no IP 192.168.1.252, admin / admin. Se usarmos applets virtuais, precisaremos definir as configurações iniciais através da linha de comando:

# set deviceconfig system ip-address <Panorama-IP> netmask <netmask> default-gateway <gateway-IP> dns-setting servers primary <DNS-IP>

A interface inicial é muito semelhante à que você vê em um firewall.

A interface completa estará disponível após a configuração das seções Modelo e Grupo de dispositivos, mas mais sobre isso posteriormente.

Licenciamento

Se usarmos um dispositivo virtual, precisamos gerar um número de série para ele no Portal de Suporte ao Cliente da Palo Alto Network e digite-o na seção

Panorama > Setup > Management > General Settings. Então você precisa fazer o upload da licença na seção Panorama > Licenses > License Management.

Treinamento

No panorama, é recomendável instalar a versão do PAN-OS e das Atualizações Dinâmicas não inferiores às instaladas nos firewalls. Isso pode ser feito nas seções

Panorama > Softwaree Panorama > Dynamic Updates. Na mesma seção, é desejável configurar atualizações automáticas de assinaturas. Em geral, as versões do Panorama podem diferir do firewall em 5 a 6 versões para cima na estrutura da versão principal. Por exemplo, Panorama versão 9.0.6 e firewall versão 9.0.2.

A configuração inicial do dispositivo não é muito diferente do que você fará no firewall. Na seção,

Panorama > Setup > Management Servicesregistre os servidores DNS e NTP (se não o fizermos primeiro pela CLI).

As configurações são aplicadas da mesma maneira - através do menu Confirmar, que é dividido aqui em três partes: Confirmar para Panorama, Enviar para Dispositivos, Confirmar e Enviar.

- Confirmar no panorama - aplica a configuração apenas ao dispositivo Panorama.

- Enviar para dispositivos - enviando o panorama aplicado (configuração em execução) aos firewalls. A propósito, a lista de dados do firewall e outras configurações podem ser selecionadas na janela exibida após a execução desta ação.

- Confirmar e enviar - aplica uma configuração ao Panorama e depois a envia para dispositivos escravos.

Adicionando firewalls ao Panorama

Então, vamos para a funcionalidade para a qual esta solução foi criada, a saber, adicionar firewalls para gerenciamento subseqüente.

Isso acontece em três etapas:

- Configurando o endereço do servidor Panorama no firewall.

- Adicionando o número de série do firewall ao Panorama.

- Salvando todas as configurações via Confirmar.

No firewall, vá para a seção

Device > Setup > Management. Depois disso, na seção Configurações do Panorama, indicamos o endereço IP do servidor Panorama.

Em Panorama, vá para a seção

Panorama > Managed Devices > Summary.

Clique no botão Adicionar e adicione o número de série do firewall.

Aplicamos todas as configurações no firewall e no Panorama.

Depois disso, no mesmo menu,

Panorama > Managed Devices > Summaryveremos que o status do dispositivo se tornou "Conectado", além de informações sobre o número de série, endereço IP, modelo, versão das bases de assinaturas e outras informações.

Existem nuances quando, por exemplo, você precisa adicionar um firewall usado há muito tempo, transferindo todas as políticas e configurações existentes sob o controle Panorama. Ou quando você precisar migrar centenas de firewalls e automatizar o processo. Não abordaremos todas as nuances nesta fase, apenas podemos dizer que o processo não é nada difícil.

Modelos

Modelos e grupos de dispositivos são duas das principais configurações que são as mais difíceis de entender inicialmente para quem usa o Panorama.

Modelos e grupos de dispositivos são duas das principais configurações que são as mais difíceis de entender inicialmente para quem usa o Panorama.

Modelos são objetos criados no Panorama que armazenam dados relacionados às seções Rede e Dispositivo dos firewalls.

Os modelos são criados na seção

Panorama > Templates. Esta seção está inicialmente vazia. Precisamos clicar no botão Adicionar e adicionar o primeiro modelo. Imediatamente após isso, duas novas seções (Rede e Dispositivo) aparecerão na interface da web Panorama.

Pode haver vários modelos, portanto, ao fazer alterações nas seções Rede e Dispositivo no Panorama, você deve selecionar o Modelo apropriado.

Menu de seleção de modelos

Pilhas de modelos é um conjunto que pode ser formado a partir de oito modelos. Hierarquicamente, parece 8 camadas. As configurações na camada superior são propagadas para a inferior e têm maior prioridade. Eles são criados na mesma seção que os modelos regulares.

Variáveis de modelos

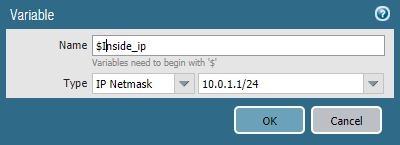

Digamos que temos muitos firewalls gerenciados pelo Panorama e que possuem endereços IP internos de 10.0.1.1/24 a 10.0.100.1/24. Para não criar 100 modelos diferentes para cada um deles, você pode usar a funcionalidade de valores variáveis.

Vamos ver como fazer isso usando o exemplo da situação acima.

Vamos para o menu

Panorama > Templatese criamos um modelo que será responsável pelos endereços IP nas interfaces do firewall. Vamos chamá-lo de "interfaces de firewall". Vamos ao menu Network > Interfacese, depois de garantir que o Modelo que criamos seja selecionado acima, iremos para as configurações da interface de que precisamos, por exemplo, ethernet1 / 1. Indo para a seção IPv4, clique no botão Adicionar para adicionar um valor de endereço IP e clique em Novo XVariável. Uma nova variável pode ser criada aqui. Vamos dar um nome e significado.

Vamos para o menu em

Panorama > Managed Devices > Summaryque todos os nossos firewalls conectados ao Panorama são exibidos. Selecione o firewall, que deve ter o endereço 10.0.2.1/24, e clique no botão Criar na coluna Variáveis, após o qual a janela Criar definição de variável de dispositivo será aberta.

Escolha Não e clique em OK. A janela Variáveis de modelo para o nome do dispositivo $ é aberta.

Em seguida, selecione a variável $ Inside_IP que criamos e clique no botão Substituir. Digite o endereço IP necessário 10.0.2.1/24.

Vamos repetir essas etapas para todos os firewalls necessários, após o qual aplicaremos a configuração

Commit > Commit and Push.

Essas ações nos permitiram, usando o Panorama, inserir valores diferentes para vários firewalls em um modelo. Também podemos seguir um caminho menos conveniente usando a funcionalidade Substituir diretamente nos firewalls. Se o administrador tiver permitido substituir os valores provenientes do Panorama, usando essa funcionalidade localmente no firewall, você poderá substituir o valor transmitido pelo Panorama (nesse caso, o endereço IP).

No final, podemos não definir os endereços IP das interfaces no Panorama, mas fazê-lo localmente em cada ITU.

Variáveis (variáveis de modelos) podem ser exportadas para um arquivo, editadas e importadas. Isso pode ser feito na seção

Panorama > Templates. Para fazer isso, selecione o modelo que precisamos e, sem abri-lo, clique emX Variable CSV > Export. Depois de abrir esse arquivo, você precisa alterar o valor de cada firewall que usamos e depois importar esse arquivo da mesma maneira. Esse método é definitivamente mais rápido e economiza tempo se gerenciarmos um grande número de firewalls.

Grupos de dispositivos

Agora vamos falar sobre um conceito semelhante - Grupos de dispositivos.

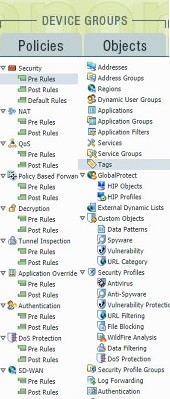

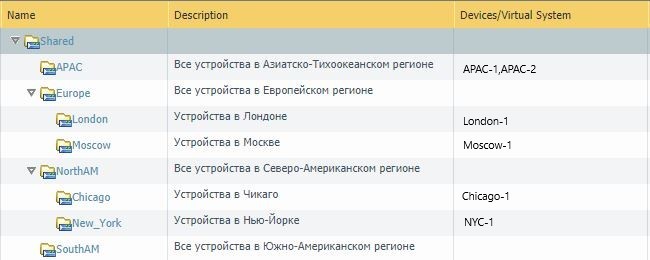

Grupos de dispositivos são objetos criados no Panorama que armazenam dados relacionados às seções Políticas e Objetos dos firewalls.

Grupos de dispositivos são criados na seção

Panorama > Device Groups. Esta seção está inicialmente vazia. Precisamos clicar no botão Adicionar e adicionar o primeiro grupo. Logo após, duas novas seções (Políticas e Objetos) aparecerão na interface da web do Panorama.

Como os modelos, os grupos de dispositivos são atribuídos a firewalls específicos. Um firewall também pode pertencer a uma hierarquia de grupos. O princípio é um pouco diferente dos modelos.

Exemplo de hierarquia de grupo

É importante notar que, depois de criarmos o primeiro grupo, teremos um grupo comum chamado Compartilhado, cujas configurações serão aplicadas a todos os outros grupos.

O que acontece se você atribuir um grupo de dispositivos a um dispositivo, mas não atribuir um modelo?

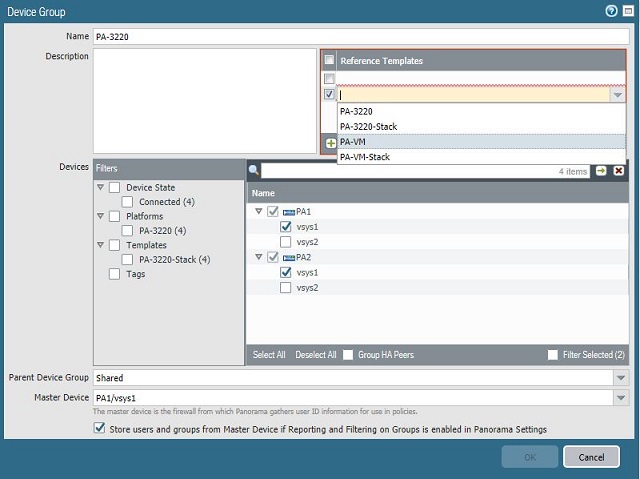

Podemos enfrentar dificuldades, por exemplo, ao criar uma nova Política de Segurança: na seção para selecionar zonas, não teremos nada disponível, exceto Qualquer. Isso se deve ao fato de não haver um único modelo atribuído ao dispositivo, no qual essas zonas seriam designadas. Uma maneira de resolver esse problema é com modelos de referência. Ao criar um grupo de dispositivos e adicionar um dispositivo a ele, você também tem a opção de fornecer um link para o modelo.

Modelos de referência

Podemos criar um modelo no qual as zonas serão designadas e, em seguida, simplesmente vincular a ele no menu para criar ou editar o grupo de dispositivos.

Políticas

Como já sabemos, os Grupos de dispositivos também gerenciam as políticas enviadas para o firewall a partir do Panorama. Ao contrário do habitual editor de políticas, aqui temos novas seções: Pré-Regras, Pós-Regras, Regras Padrão.

Do ponto de vista hierárquico, tudo funciona da seguinte maneira (não se esqueça que, além dos grupos de dispositivos usuais, também temos um grupo compartilhado comum):

À primeira vista, isso pode parecer um pouco assustador, mas, na verdade, tudo é muito mais simples. A hierarquia das políticas ficará clara após as primeiras regras criadas. Além disso, você sempre pode ver como as regras resultantes serão exibidas no dispositivo final. Para fazer isso, você pode usar o botão Regras de visualização na seção de edição de políticas.

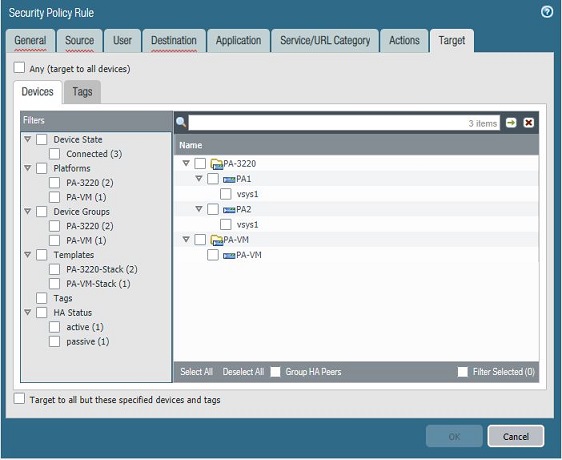

Quando você cria uma regra, também é possível selecionar um Destino para atribuir a política a um dispositivo específico. Na prática, o autor do artigo considera que essa funcionalidade não é a mais conveniente, pois pode causar confusão com políticas em dispositivos diferentes quando elas geralmente são exibidas em uma janela. No entanto, tudo depende da pessoa. Talvez pareça conveniente para alguns.

Selecionando dispositivos a serem cobertos pela política

Há também uma funcionalidade muito interessante para quem gosta de ordem. Nas configurações do Panorama, você pode definir os campos obrigatórios que devem ser preenchidos ao criar regras, caso contrário, ocorrerá “Confirmação falhada”. Isso é conveniente e, por exemplo, ensina os administradores a sempre adicionar descrições às regras que eles criam ou adicionar tags. Pela descrição, podemos entender qual era a ideia para essa ou aquela regra; por tags, podemos agrupar as regras, filtrando as desnecessárias.

Globalmente, isso está configurado no menu

Panorama > Setup > Management > Policy Rulebase Settings.

No nível de modelos, isso é configurado no menu

Devices > Setup > Management > Policy Rulebase Settings.

Exploração madeireira

Agora vamos analisar os logs.

O Panorama recebe informações sobre logs de duas fontes: local e remota.

Origem local - logs que foram enviados pelo próprio firewall para o Panorama. Registros que o Panorama solicitou e recebeu dos Coletores de Registros e do lago Cortex Data (não falaremos sobre eles neste artigo).

Origem remota - logs solicitados pelo firewall.

Existem também dois tipos de logs: banco de dados de resumo e logs detalhados.

- Banco de dados de resumo - o firewall agrega logs a cada 15 minutos, os reúne (alguns campos e informações são removidos dos logs) e os envia para o Panorama, mesmo se as regras de encaminhamento de logs não estiverem configuradas. Esses logs contêm informações sobre estatísticas de aplicativos, ameaças, tráfego, inspeção de túnel e filtragem de URL.

- Logs detalhados - esses logs contêm informações completas e todos os campos. O Panorama solicita esses logs do próprio firewall. Além disso, para sua presença nos firewalls, as configurações para o encaminhamento de logs devem ser definidas.

A interface para visualizar os logs em si é quase idêntica à que você vê nos firewalls. Existe o ACC, o painel de controle habitual e a seção Monitor. E até as seções para gerar relatórios são as mesmas.

Procure problemas

Agora, vamos examinar os problemas de depuração no nível superior.

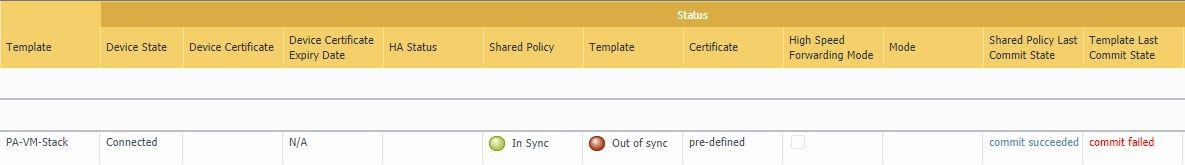

Vale a pena conferir a seção Resumo do dispositivo com frequência. Lá você pode encontrar informações sobre o status dos dispositivos conectados ao Panorama. Por exemplo, podemos ver a seguinte situação:

Nesse caso, vemos que a configuração do firewall está fora de sincronia com o Panorama devido a um erro "falha na confirmação". Informações sobre as causas desse erro podem ser visualizadas clicando no link vermelho com falha na confirmação.

No menu

Panorama > Managed Devices > Healthvocê pode obter informações sobre o estado dos dispositivos: taxa de transferência, número de novas sessões por segundo, número total de sessões, carga do processador no Data Plane and Management Plane, uso de memória, número de logs por segundo, estado dos ventiladores e fontes de alimentação. Além disso, todas essas informações podem ser visualizadas na forma de gráficos.

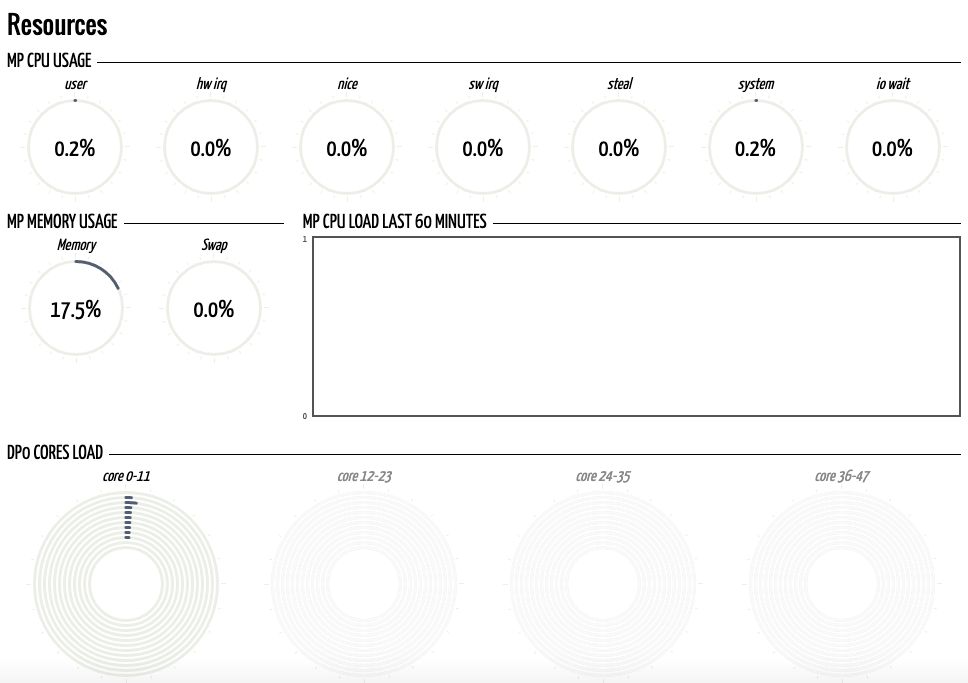

Como mencionamos recursos e depuração, no âmbito deste artigo, mencionaremos um maravilhoso plug-in para o navegador Chrome chamado Pan (w) achrome... Ele é ativado após inserir as credenciais na interface da web do firewall. No plug-in, você pode visualizar informações gerais sobre o estado do dispositivo e obter não apenas informações mais detalhadas sobre o carregamento de recursos do que veremos no Panorama, mas também visualizar estatísticas em determinados contadores (a lista completa não se encaixava na captura de tela):

é claro, essas informações de uma forma muito mais detalhada e com uma descrição dos contadores podem ser encontradas na CLI do dispositivo; no entanto, este é um tópico separado para outro artigo dedicado à depuração. Este plugin permitirá que você avalie visualmente em um formato gráfico o que está acontecendo com um dispositivo específico. E para 70% dos problemas emergentes, isso pode ser suficiente.

Bem, voltemos aos problemas "terrestres". E um dos problemas mais comuns associados à conectividade do Panorama com firewalls. Para fazer isso, precisamos verificar a disponibilidade das seguintes portas:

- 3978 - Comunicação panorâmica com firewalls e coletores de logs;

- 28443 - atualização de software da Panorama para dispositivos escravos;

- 28 - comunicação entre nós Panorama HA (criptografados);

- 28260, 28769 - comunicação entre os nós do Panorama HA (não criptografados).

Além disso, não esqueça que os erros podem ser visualizados no firewall na seção Monitor

> Logs > System, filtrando-os por um filtro ("a descrição contém Panorama").

Substituindo dispositivos

Por fim, vamos abordar uma situação não muito comum, como a substituição de firewalls conectados ao Panorama. Vamos omitir as nuances da transferência de licenças de um dispositivo antigo para um novo (você pode ler sobre isso nos manuais oficiais na solicitação “como transferir licenças para um dispositivo sobressalente”) e ir diretamente para a sequência de instalação:

- Nós fazemos a configuração básica do novo firewall. Precisamos garantir que configuramos o acesso por meio da interface mgmt e que as versões do PAN-OS correspondam. Também vale a pena conferir as versões de assinatura na seção de atualizações dinâmicas.

- Exportamos o "estado do dispositivo" do dispositivo antigo via Panorama. Vamos para a linha de comando e executamos um dos seguintes comandos (dependendo do protocolo suportado no servidor, para onde exportaremos a configuração):

> scp export device-state device <old-serial#> to <login>@<serverIP>:<path>

ou:

> tftp export device-state device <old-serial#> to <login>@<serverIP>:<path>

, :

> replace device old <old-serial#> new <new-serial#> - «device state» .

Device > Setup > Operations > Import device state. - Commit.

Obviamente, passamos apenas pelo topo das configurações do Panorama e não tocamos em muitas nuances. No entanto, entender o topo permitirá conectar firewalls ao Panorama, entender suas funções básicas e iniciar uma personalização mais granular.

Se este tópico for interessante para você, nos artigos a seguir, tentaremos abordar com mais detalhes os problemas de depuração (solução de problemas) que geralmente são fornecidos ao suporte técnico ou ao ASC (Centro de Suporte Autorizado) para solução e que estão ausentes nos manuais oficiais do fabricante disponíveis para clientes comuns.

Podemos tocar em tópicos como:

- CLI. Nuances e hacks de vida.

- Usando o arquivo de suporte técnico para solucionar problemas.

- Lógica de fluxo.

- Capturar pacotes.

- Diagnóstico de pacotes.

- Solução de problemas de tráfego de entrada. VPN, Ike, IPsec.

- Solucionando problemas de tráfego de trânsito.

- Serviços do sistema (DAEMONS).

- Solução de problemas de certificados e inspeções SSL.

- Solucionando problemas de identificação do usuário.

- Solução de problemas do GlobalProtect.

Deixe comentários se você estiver interessado neste tópico.