Saudações a todos que aqui se deixaram levar pelo desejo de aprender sobre um dos protocolos da criptografia quântica, já que o possível surgimento de um computador quântico em um futuro próximo colocará em risco muitos métodos de criptografia existentes.

No momento, foram propostos protocolos, cuja análise detalhada você pode encontrar no Habré, mas posso recomendar um artigo com uma visão geral bastante boa: clique aqui .

É importante notar que uma característica distintiva do AK-15 é a presença de autenticação entre usuários legítimos.

Introdução

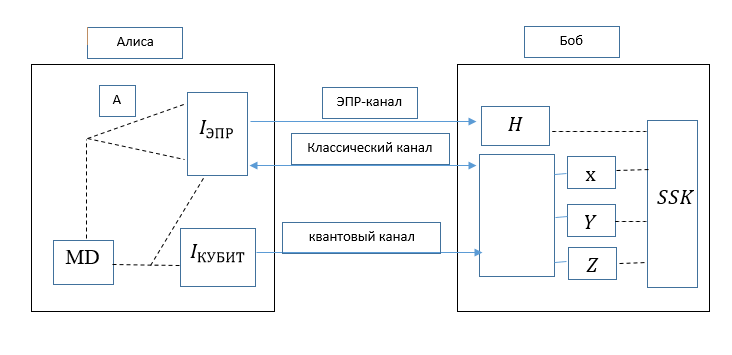

O protocolo em questão, proposto por Khaled Elleyti e Abdulbast Abushgra em 2015, define a interação dos nossos amigos de longa data Alice e Bob. Sua comunicação consistirá em várias etapas interligadas e, em algum momento, os leitores serão solicitados a paralelizar devido ao uso de vários canais de comunicação diferentes.

Um pequeno programa educacional:

Canal EPR de estados emaranhados

É baseado no paradoxo de Einstein-Podolsky-Rosen. Aqui estão alguns links úteis:

Primeira etapa

Para começar, Alice tem um texto simples que precisa ser passado para Bob. Ele deve primeiro convertê-lo em representação de bits e, em seguida, em bits quânticos ( qubits ):

→ → A, A -

, (DM)( ), , . ( ). , , . -PNS

DM, ( - , - ))

, . ( ), Ikubit, , (|×> |+>) .

- , .

-

4- -

Iepr :

(t1,t2)- , , Iepr. N - ( ). DM, . p, , .S - , , . R - , .

:

-

, , - Iepr

,

.

, :

AC- , B- .

,

, , (00,01,10 11) ( ),

( Iepr), , . n- (SSK) n- , XOR. .

Iepr( ), Ikubit (|×> |+>) 4- ( ). ( ) . , Ikubit . QBERT( ), Iepr.

: Man-In-Middle(MIMA) The Intercept-Resend Attacks. .

:

Alice e Bob iniciam a comunicação EPR com a troca de emaranhamento. Se tiver êxito, ambos os lados começarão a trocar qubits para criar uma chave secreta. Tendo recebido a linha I kubit , Bob constrói a matriz e, usando a linha com os índices R, ele restaura o DM correto. E faz a primeira investigação inserindo uma string de paridade em uma matriz, depois conta cada linha para ver se é paridade par. Se houver uma linha ímpar, deve-se verificar se há erros. Se tudo der certo, a chave secreta n-qubit (SSK) é gerada.

Artigo do autor