Na verdade, os métodos técnicos de desbloqueio de dispositivos móveis não são um fim em si mesmos para um cientista forense da computação. Sua principal tarefa é acessar os dados armazenados na memória. Portanto, se o pesquisador consegue extrair informações do dispositivo ignorando o código PIN definido ou a senha de imagem, a necessidade de desbloqueio geralmente desaparece. Por outro lado, se o especialista ainda extrair dados nos níveis físico ou lógico, ele poderá receber informações que o ajudarão a desbloquear o dispositivo no futuro. Neste artigo, Igor Mikhailov, especialista do Laboratório de Computação Forense do Group-IB, continua a falar sobre as maneiras como os especialistas forenses podem contornar o bloqueio de um dispositivo móvel. A primeira parte pode ser vista aqui...

: , . — , . , . , .

Claro, os recursos técnicos de desbloqueio estão intimamente relacionados às características de um determinado dispositivo: seu fabricante, modelo, versão do sistema operacional, atualizações de segurança instaladas, etc. Um cientista forense deve considerar esses pontos ao tentar desbloquear um dispositivo móvel. Vamos começar com a Apple.

Desbloquear dispositivos móveis da Apple

Método 21: usando sistemas de hardware e software GrayKey e UFED Premium

Agora no mercado existem dois complexos de software e hardware projetados para selecionar códigos PIN e extrair dados de dispositivos móveis Apple bloqueados.

O primeiro dispositivo é o Grayshift GrayKey [23]. De acordo com o desenvolvedor do aparelho, ele pode ser usado para recuperar o código PIN de quase qualquer iPhone com qualquer versão do iOS.

Esta é a aparência de uma das famosas imagens GrayKey apresentadas ao público:

Apenas dois pinos não são suficientes para conectar os dispositivos investigados. Vou explicar o porquê abaixo.

O segundo cracker de senha é o UFED Premium da Cellebrite, anunciado em 14 de junho de 2019 [24].

Provavelmente, o UFED Premium pode existir na forma de um conjunto de programas (por analogia com o UFED 4PC) ou dispositivo de hardware especializado (por analogia com o UFED Touch).

Ambos os dispositivos estão disponíveis apenas para estruturas militares e policiais em vários países. As informações sobre os recursos de ambos os complexos são limitadas. Isso se deve ao fato de que a Apple se opõe fortemente à extração de dados de seus dispositivos e está constantemente introduzindo novos desenvolvimentos em seus produtos para evitar que especialistas forenses extraiam dados de tais dispositivos.

É sabido que as empresas GreyShift e Cellebrite precisam de algum tempo (de várias semanas a vários meses) para contornar novos desenvolvimentos da Apple, que impedem o acesso à memória de dispositivos móveis bloqueados.

O código PIN de dispositivos móveis da Apple pode ser quebrado usando um ataque de força bruta. Se for bem-sucedida, essa seleção de senha levará menos de um dia, mas pode levar seis meses ou mais. Conseqüentemente, conectar apenas dois dispositivos móveis ao GrayKey limita seriamente as capacidades do pesquisador, uma vez que a recuperação do PIN é demorada.

Recomendação de segurança: senhas digitais de 4 a 6 caracteres são relativamente aceitáveis em termos de termos de pesquisa. Até mesmo 7 a 8 dígitos já complicam bastante a tarefa de força bruta de senha de força bruta, e o uso de uma senha alfanumérica forte torna essa tarefa impossível de resolver em um tempo razoável.

Método 22: usando o complexo de hardware da caixa IP

Para recuperar o código PIN de dispositivos móveis Apple bloqueados executando iOS 7-8.1, você pode usar uma família de dispositivos de hardware que geralmente usam a combinação de caixa IP em seus nomes. Existem muitas implementações de hardware de tal dispositivo, variando de centenas a milhares de dólares. Por exemplo, uma variante de tal implementação é a ferramenta IP Box iPhone Password Unlock [25]. Esta é a aparência do resultado da recuperação do código PIN usando este dispositivo:

Várias empresas que desenvolvem software para perícia móvel implementaram essa funcionalidade em seus projetos. A Susteen foi além e implementou um dispositivo semelhante na forma do complexo robótico Burner Breaker (o código PIN do dispositivo móvel bloqueado é captado pelo robô) [26]:

Conforme declarado pelo fabricante da Ferramenta de desbloqueio de senha do iPhone IP Box, não levará mais de 17 horas para selecionar um código PIN de 4 dígitos para um dispositivo móvel Apple bloqueado.

Dica de segurança: seu dispositivo iOS 7 precisou ser substituído há alguns anos.

Método 23: recuperação de PIN

Para modelos de iPhone mais jovens (até iPhone 5c inclusive), é possível usar força bruta de um código PIN por ataque de força bruta. Por exemplo, isso pode ser feito usando o UFED Physical Analyzer da Cellebrite ou o iOS Forensic Toolkit da Elcomsoft.

Quando um dispositivo está no modo DFU, ele é carregado com uma série de explorações que permitem assumir o controle do dispositivo antes de iniciar seu próprio sistema operacional.

A aparência da janela física do iOS com opções de extração de dados e recuperação de PIN para um iPhone 4 conectado:

Ao selecionar a opção "Recuperação do código de senha", o código PIN do dispositivo bloqueado será selecionado. O resultado da recuperação do PIN é assim:

Perspectivas para extrair dados de dispositivos móveis da Apple bloqueados

Em 27 de setembro de 2019, um usuário do Twitter sob o pseudônimo axi0mX anunciou o exploit checkm8. Ele explorou uma vulnerabilidade que comprometeu informações em milhões de dispositivos Apple (do iPhone 4s ao iPhone X) [27].

Devido ao fato de que no iPhone 4S, iPhone 5, iPhone 5C não há capacidade de hardware para limitar o número de tentativas de adivinhar o código PIN de um dispositivo bloqueado, esses dispositivos são vulneráveis a software que pode ser usado para forçar bruta sequencialmente os valores do código PIN para recuperá-lo.

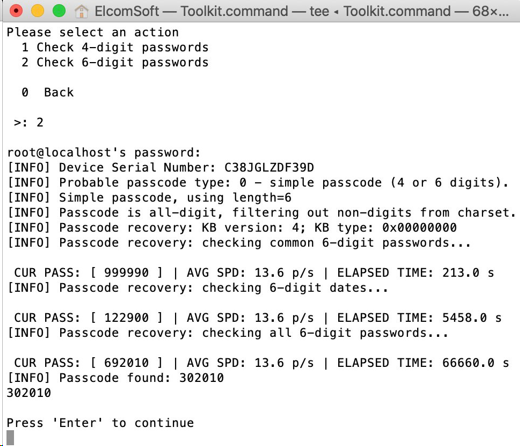

O lançamento de agosto do Elcomsoft IOS Forensics Toolkit contém a implementação de tal ataque para dispositivos: iPhone 5 e iPhone 5c.

Além disso, pesquisadores de segurança do grupo PANGU relataram uma vulnerabilidade SEPROM [28] nos chips A8-A10 (iPhone 6, 6s, 7), que, em teoria, também desabilitaria a adivinhação de PIN.

Recomendação de segurança : Atualmente, apenas os dispositivos A12 e A13 (iPhone XR, XS, 11, 11Pro) podem ser considerados dispositivos seguros. Não se esqueça de que se o dispositivo vulnerável antigo estiver conectado ao mesmo iCloud com o novo e seguro, então, por meio do dispositivo antigo, você poderá obter dados do iCloud do novo.

Força bruta do Elcomsoft IOS Forensics Toolkit:

Método 24: usando arquivos de bloqueio

Se um dispositivo móvel da Apple foi conectado a um computador executando Windows ou MacOS pelo menos uma vez, o iTunes criará automaticamente arquivos nele que ajudarão o pesquisador a extrair dados do dispositivo bloqueado.

Esses arquivos estão localizados nos seguintes caminhos:

- Mac OS X: \ private \ var \ db \ lockdown

- Windows 2000 e XP: C: \ Documents and Settings \ All Users \ Application Data \ Apple \ Lockdown

- Windows Vista, 7, 8 e 10: C: \ ProgramData \ Apple \ Lockdown

Para uma extração de dados bem-sucedida, o pesquisador deve mover esses arquivos do computador do proprietário do dispositivo móvel para sua estação de trabalho (na mesma pasta). Os dados podem ser recuperados usando qualquer ferramenta forense ou iTunes.

É importante observar que se um dispositivo móvel da Apple estiver executando o iOS 9 ou posterior e tiver sido reiniciado após ser bloqueado, o pesquisador não poderá usar essa abordagem.

Recomendação de segurança: Não conecte dispositivos iOS a computadores que não tenham criptografia de disco completo com senha forte instalada.

Desbloquear dispositivos móveis com sistema operacional Android

Para dispositivos móveis que executam o sistema operacional Android, há vários métodos que permitem acessar dados sem saber um PIN ou padrão. Descreveremos esses métodos e maneiras de recuperar seu PIN ou padrão.

Método 25: desbloquear o dispositivo usando comandos AT do modem

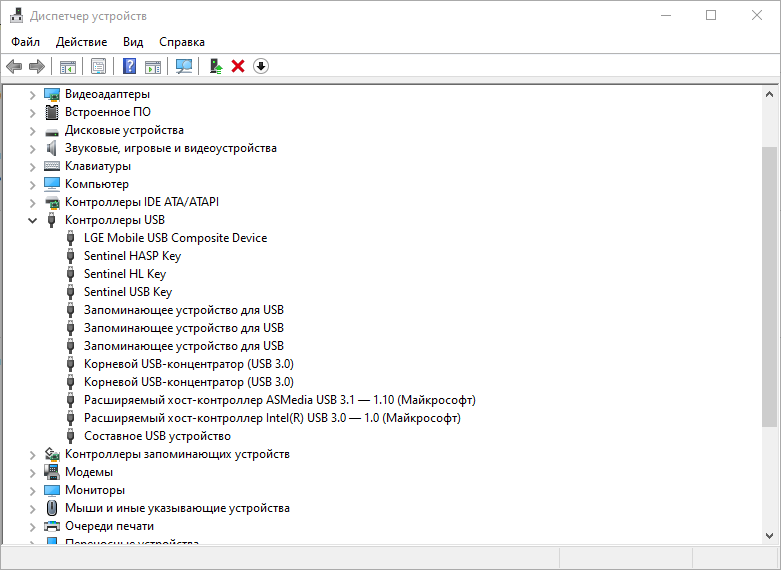

Em alguns dispositivos móveis, o modem AT pode ser ativado por padrão. Normalmente, esses são dispositivos móveis fabricados pela LG Electronics Inc. em 2016-2017, mas pode haver dispositivos fabricados por outros fabricantes.

Isso permite que o pesquisador controle a operação do dispositivo móvel usando comandos AT. Por exemplo, você pode usar esses comandos para recuperar um despejo de memória de um dispositivo que está no modo de atualização de firmware. Ou desbloqueie o dispositivo com um único comando. O uso de comandos AT é a forma mais correta do ponto de vista forense, pois não altera os dados na memória do dispositivo.

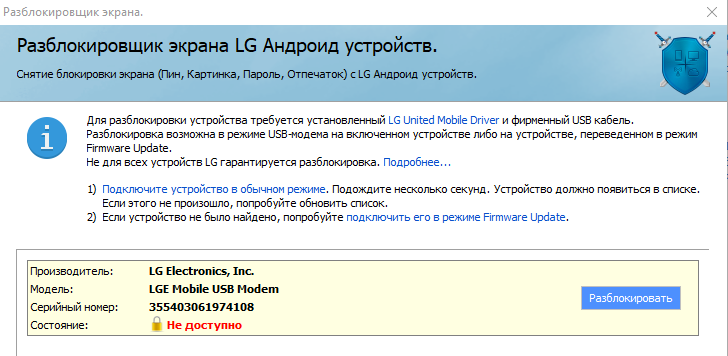

Para desbloquear um dispositivo móvel, ele deve aparecer na lista de dispositivos Windows no computador do investigador como LGE Mobile USB Modem.

Smartphone LG bloqueado conectado ao computador do pesquisador no modo LGE Mobile USB:

Em seguida, você pode emitir um comando AT usando o terminal ou usar um software especializado (por exemplo, Oxygen Forensic Suite Expert).

Exibindo um smartphone LG bloqueado no Oxygen Forensic® Expert:

Se você clicar no botão "Desbloquear" na interface do programa, o dispositivo será desbloqueado:

O uso de comandos AT em perícia forense móvel é descrito com mais detalhes no trabalho “Desbloqueando a tela de um smartphone LG Android com comandos de modem AT” [29].

Recomendação de proteção: mude o dispositivo para o atual.

Método 26: acessar dados de um dispositivo com acesso root

Às vezes, um dispositivo enraizado pode ser aceito para pesquisa, ou seja, um dispositivo no qual o pesquisador já possui direitos de superusuário. Em tal dispositivo, o pesquisador tem acesso a todos os dados: arquivos e partições lógicas. Assim, o pesquisador pode extrair os arquivos contendo o PIN ou a senha da imagem e tentar restaurar seus valores ou excluí-los e, assim, desbloquear o aparelho.

Além do método descrito, um dump físico de um dispositivo móvel, no qual um pesquisador pode encontrar arquivos contendo um PIN ou código gráfico, pode ser gerado das seguintes maneiras:

- Método chip-off (extração de um chip de memória e leitura de informações diretamente dele)

- Método JTAG (usando a interface Joint Test Action Group, que é usada para depurar programas)

- In-System Programming (ISP) ( )

- Emergency Download Mode ( Qualcomm)

- AT-

Usando exploits, o pesquisador pode extrair parte do sistema de arquivos do dispositivo sob investigação. Se este fragmento do sistema de arquivos contiver arquivos contendo um PIN ou padrão de bloqueio, o pesquisador pode tentar restaurá-los.

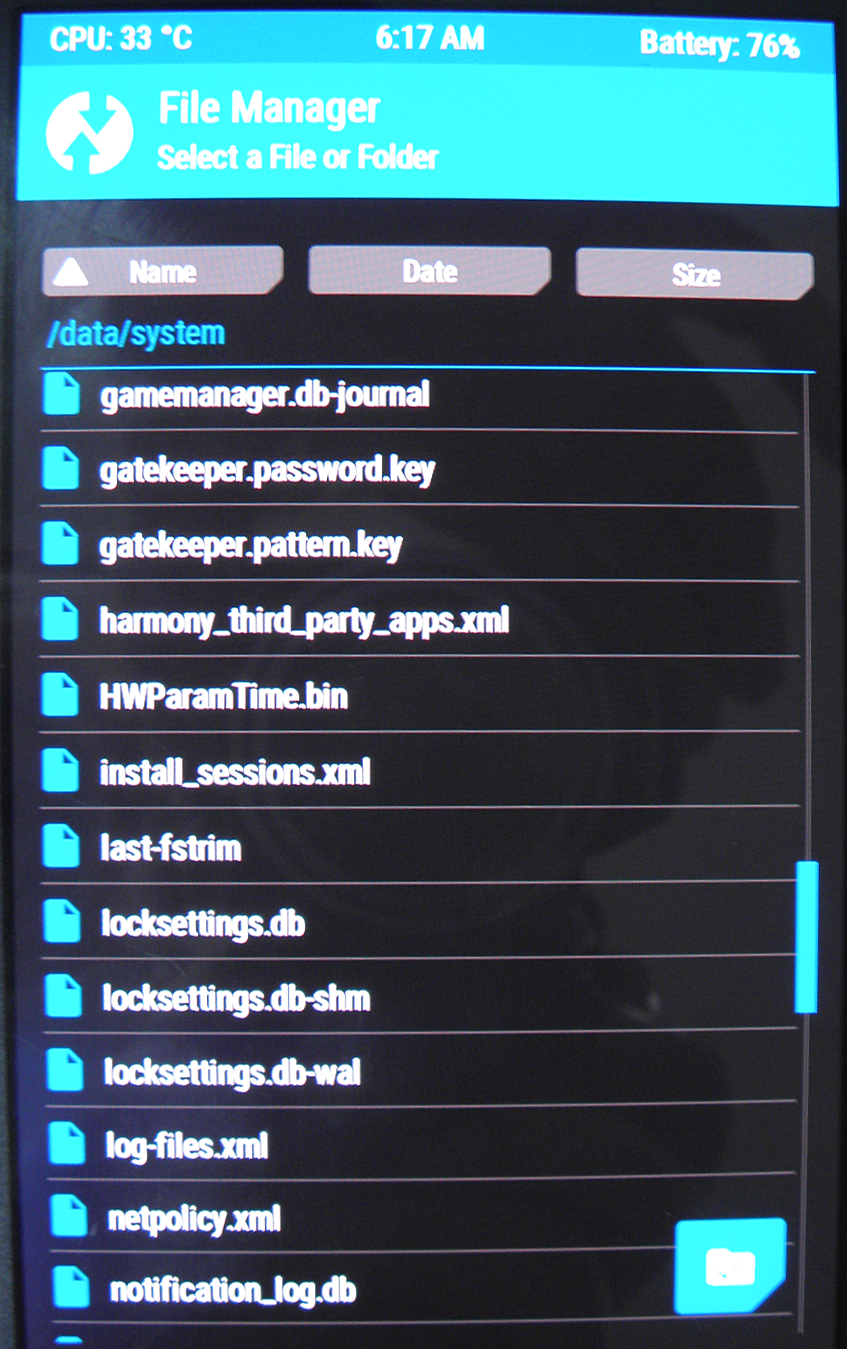

Arquivos gesto.key, settings.db, locksettings.db, gatekeeper.password.key As

informações sobre o PIN ou código gráfico são salvas nos seguintes arquivos localizados em path / data / system / :

- gesto.key (gatekeeper.pattern.key no firmware mais recente)

- password.key (ou gatekeeper.password.key)

- locksettings.db

- locksettings.db-wal

- locksettings.db-shm

- settings.db

- settings.db-wal

- settings.db-shm

Excluir esses arquivos ou alterar os valores de senha em hash pode desbloquear o dispositivo móvel.

Recomendação de segurança: Este método (gesto.key) é aplicável a dispositivos mais antigos onde ainda não havia uma área separada para armazenamento de dados criptográficos e era armazenado simplesmente no sistema de arquivos. Este método não funcionará em novos dispositivos.

Método 27: exclua o arquivo que contém o código de bloqueio

A maneira mais fácil de desbloquear seu dispositivo móvel é excluir o arquivo que contém o código de bloqueio. Para isso, a depuração USB deve estar habilitada no dispositivo, o que, infelizmente, nem sempre acontece.

Se o pesquisador tiver sorte e a depuração USB estiver ativada, ele pode excluir o arquivo que contém a senha com a sequência de comandos dada [30]:

adb devices

adb shell

cd /data/system

su

rm *.key

rm *.key

adb rebootUma opção alternativa é inserir um comando que excluirá o arquivo gesto.key :

adb shell rm /data/system/gesture.keyApós a reinicialização, o dispositivo será desbloqueado imediatamente ou uma tela de bloqueio aparecerá, que você pode simplesmente deslizar para cima ou para o lado.

Outro método para remover um bloqueio é alterar os valores das células do banco de dados que contêm senhas. Para fazer isso, execute a seguinte sequência de comandos [30]:

adb shell

cd /data/data/com.android.providers.settings/databases

sqlite3 settings.db

update system set value=0 where name=’lock_pattern_autolock’;

update system set value=0 where name=’lockscreen.lockedoutpermanently’;

.quit

Uma opção alternativa é fornecida pelo usuário nstorm1 no fórum w3bsit3-dns.com . Ele sugere inserir a seguinte sequência de comandos [31]:

adb shell

cd /data/data/com.android.providers.settings/databases

sqlite3 settings.db

update secure set value=0 where name='lockscreen.password_salt';

update secure set value=0 where name='lockscreen.password_type';

update secure set value=0 where name='lockscreen.lockoutattemptdeadline';

update secure set value=0 where name='lock_pattern_visible_pattern';

update system set value=0 where name='lockscreen.lockexchange.enable';

.quitRecomendação de proteção: semelhante à anterior.

Método 28: instalação de firmware personalizado

Se o pesquisador não tiver sorte e o dispositivo móvel não tiver a depuração USB habilitada, ele pode tentar instalar o firmware personalizado para acessar os arquivos que contêm os códigos de bloqueio (senhas) ou excluí-los.

Os mais populares são firmwares personalizados:

- CWM Recovery (ClockworkMod Recovery) é um firmware não oficial modificado lançado para a maioria dos dispositivos com Android. Ele tem recursos muito mais amplos do que o firmware nativo. Em alguns dispositivos, ele é instalado em vez do firmware nativo, em outros dispositivos é instalado em paralelo.

- O Team Win Recovery Project (TWRP) também é um firmware não oficial modificado lançado para a maioria dos dispositivos Android. Possui muito mais recursos do que firmware nativo. Em alguns dispositivos, ele é instalado em vez do firmware nativo, em outros dispositivos é instalado em paralelo.

Alguns firmware personalizados podem ser instalados a partir de um cartão microSD. As instruções para atualizá-los em dispositivos móveis podem ser encontradas nos sites correspondentes da Internet.

Depois de atualizar o CWM Recovery no dispositivo móvel, você precisa montar a partição DATA usando o comando:

mount /dev/nandd /data

Após obter acesso aos arquivos do dispositivo, você precisa executar a seqüência de comando descrita no método 27 [32].

Se você conseguiu fazer o flash TWRP em seu dispositivo móvel, então você precisa ir para a seção TWRP chamada Avançado e selecionar Gerenciador de arquivos. Em seguida, usando o Gerenciador de arquivos, você precisa ir para o disco de dados no diretório do sistema e, em seguida, excluir os arquivos que podem conter um código PIN ou uma senha de imagem (arquivos gesto.key, settings.db, locksettings.db, gatekeeper.password.key, etc. .).

Os arquivos gatekeeper.password.key, gatekeeper.pattern.key, locksettings.db, locksettings.db-wal, locksettings.db-shm exibidos na interface do gerenciador de arquivos TWRP:

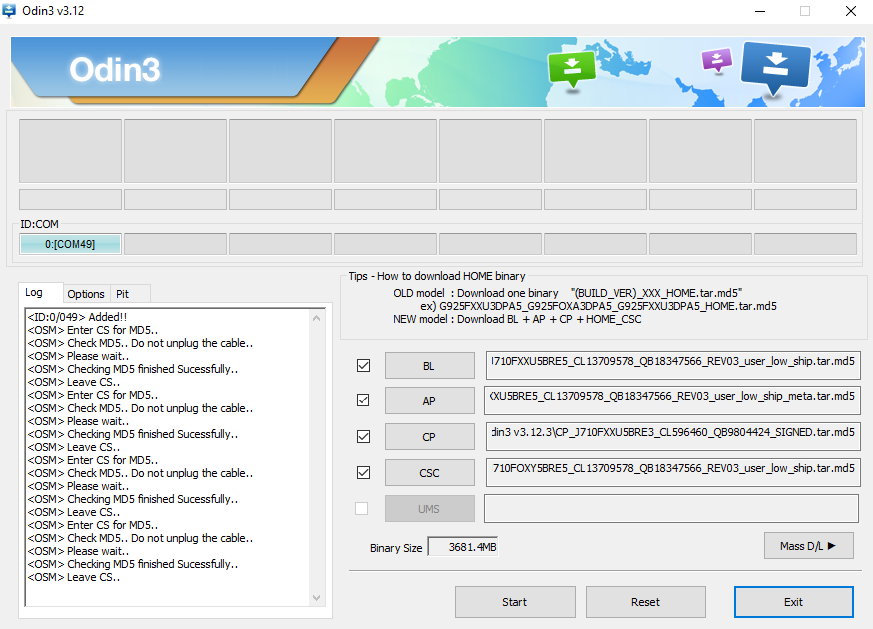

Firmware personalizado pode ser atualizado para dispositivos móveis Samsung usando Odin. Diferentes versões do programa têm suas próprias instruções para dispositivos móveis com flash.

Carregando firmware personalizado para o seu dispositivo móvel Samsung SM-J710 usando Odin3:

Dispositivos móveis equipados com chip MTK (por exemplo, Meizu, Xiaomi, Lenovo, Fly, Elephone, Blackview, ZTE, Bluboo, Doogee, Oukitel, UMI e outros fabricantes chineses) podem atualizar firmware personalizado usando a SP Flash Tool [33] ...

Recomendação de segurança: use dispositivos com criptografia de disco completo ou por arquivo, com Android versão 9.0 e superior, com patches de segurança datados de julho de 2020 e mais recentes.

Método 29: recuperar o PIN do arquivo

Se um pesquisador não conseguir extrair um arquivo contendo um código PIN ou um código gráfico de um dispositivo bloqueado, ele pode tentar recuperar o código armazenado no arquivo.

Por exemplo, usando o Andriller, você pode recuperar o PIN armazenado no arquivo gesture.key.

Fragmento da janela principal do Andriller:

Um hash pode ser extraído do arquivo que contém a senha da imagem (gesto.key), que pode ser decodificado usando as tabelas do arco-íris em uma sequência de números que são os valores do código da imagem. Um exemplo de tal extração é dado em Android Forensics: Cracking the Pattern Lock Protection [34].

A recuperação de um padrão gráfico do arquivo gatekeeper.pattern.key é atualmente difícil, pois não existem ferramentas publicamente disponíveis e documentos de pesquisa que destacariam abordagens para analisar os dados neste arquivo.

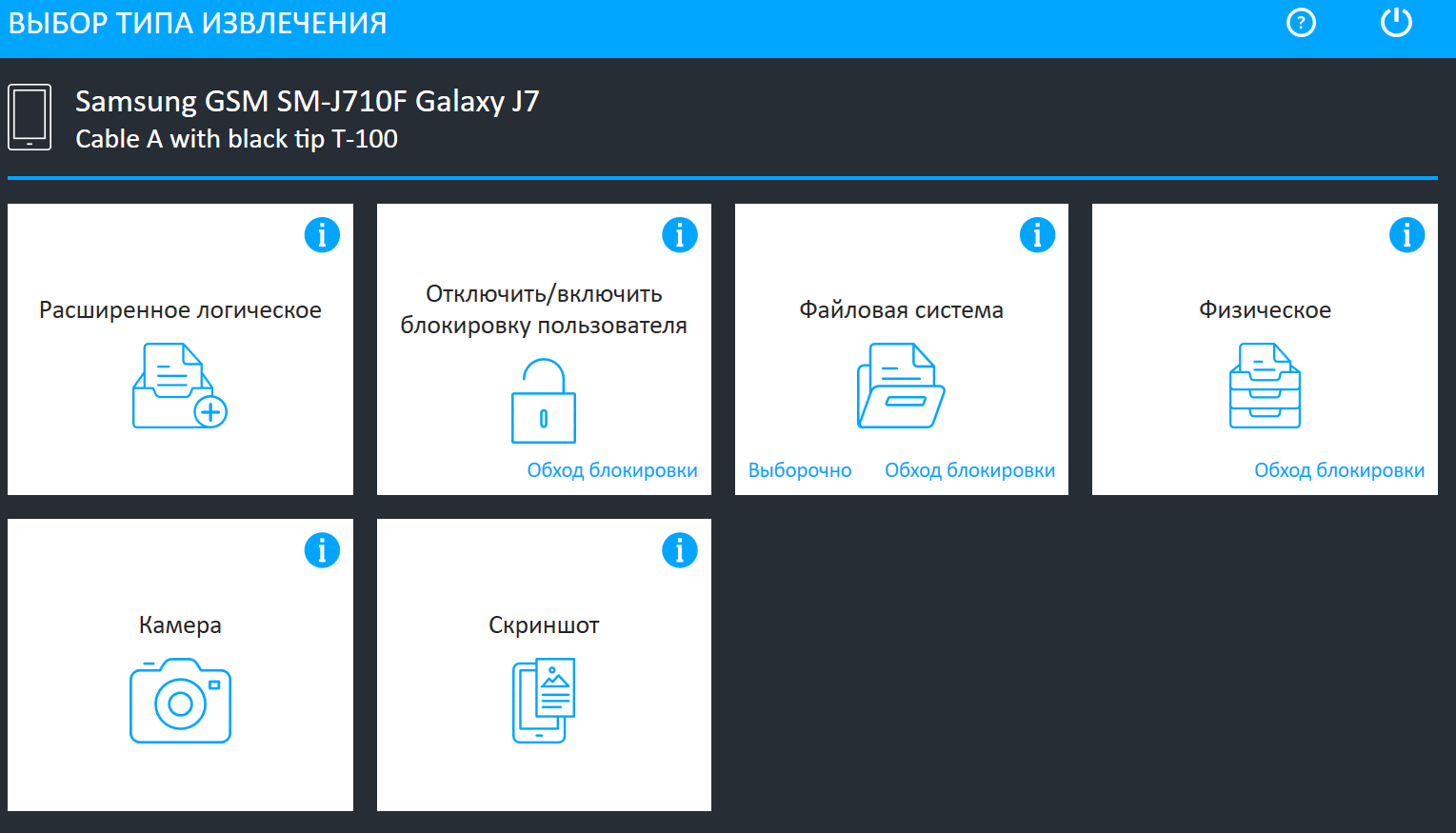

Método 30: usando programas especializados

Usando programas especializados (ou sistemas de hardware e software - por exemplo, UFED Premium, que foi descrito acima), você pode extrair o sistema de arquivos do dispositivo sob investigação, um despejo físico, e também remover (e após pesquisa - restaurar) o código de bloqueio de tela. A ilustração abaixo mostra a janela do programa UFED 4PC com opções de extração para Samsung SM-J710F. Mostra toda a integralidade dos métodos de extração à disposição do pesquisador. O UFED 4PC pode ser considerado a versão civil do UFED Premium.

Assim, o pesquisador pode desabilitar / restaurar o bloqueio de tela do smartphone, bem como extrair o sistema de arquivos do aparelho ou fazer uma cópia completa da memória do aparelho contornando o bloqueio.

Recomendação de proteção: como regra, tais sistemas de software e hardware exploram vulnerabilidades no bootloader ou no processador do dispositivo e não estão disponíveis para o usuário civil. No momento, quase todos os processadores Kirin, Exynos e versões anteriores da Qualcomm estão vulneráveis.

conclusões

O smartphone hoje é a principal fonte de dados sobre a vida pessoal de seu dono. Percebendo isso, os fabricantes de dispositivos móveis estão constantemente melhorando a segurança dos dados armazenados neles. Do ponto de vista técnico, a segurança dos dispositivos móveis iOS e Android de ponta está em um alto nível. Mesmo pequenos danos ao software do dispositivo podem levar à perda total de acesso aos dados no dispositivo.

Muitos dos métodos descritos são relevantes apenas para versões mais antigas do iOS e Android. Por exemplo, a partir da versão 6.0, o Android usa criptografia do sistema de arquivos e do iOS 11.4.1 - o mecanismo de modo restrito de USB (um mecanismo de proteção que desativa qualquer troca de dados por meio da porta Lightning embutida no dispositivo).

A competição entre fabricantes de dispositivos móveis e pesquisadores que buscam acesso aos dados é semelhante a uma competição entre especialistas no desenvolvimento de armaduras e projéteis. Aumentar a segurança dos dados armazenados exige que os pesquisadores estudem mais profundamente os mecanismos de proteção dos dispositivos móveis, o que leva a curiosidades. Um exemplo é o desenvolvimento do exploit Checkm8 para dispositivos Apple. A Apple vem aumentando constantemente a segurança de seus dispositivos móveis, o que tem dificultado as atividades dos pesquisadores. Uma análise aprofundada dos mecanismos de proteção deste fabricante levou à descoberta de uma vulnerabilidade no BootROM, ou seja, no código do dispositivo responsável pela inicialização. heckm8 permite que você obtenha direitos de superusuário em todos os dispositivos Apple lançados entre 2011 e 2017 (incluindo todos os modelos do iPhone 4s ao iPhone X),e para todas as versões existentes do sistema operacional iOS. Esta vulnerabilidade é fatal: para consertá-la, a Apple precisa fazer o recall de milhões de dispositivos em todo o mundo e substituir o código BootROM neles.

Os métodos sociais para desbloquear dispositivos móveis continuarão a ser relevantes até que os fabricantes desenvolvam outras maneiras de identificar os proprietários dos dispositivos que impeçam o uso de engenharia social.

Se falamos sobre segurança de dispositivos, então, no momento da publicação do artigo, dispositivos relativamente seguros podem ser considerados:

- Dispositivos baseados em processadores Apple A12 e A13 com iOS 13.6.1 e uma senha com mais de 6 caracteres.

- Dispositivos baseados em processadores Qualcomm 865 e 865+ com Android 9.0 e superior com patches de segurança datados de julho de 2020. Isso deve usar uma senha e não usar desbloqueio de foto e sensor de impressão digital baseado em câmera.

Fontes

22. Introducing GrayKey

23. GrayKey – iPhone

24. UFED Premium

25. IP-BOX iPhone Password Unlock Tool

26. The Burner Breaker

27. . heckm8, iPhone

28. Team Pangu demonstrates an unpatchable SEP vulnerability at MOSEC

29. Oleg Davydov. Unlocking The Screen of an LG Android Smartphone with AT Modem Commands

30. Kevin Arrows. How to Delete Your Android Security PIN

31. |

32. / . settings.db sqlite3

33. SP Flash Tool

34. Android Forensics: Cracking the Pattern Lock Protection

23. GrayKey – iPhone

24. UFED Premium

25. IP-BOX iPhone Password Unlock Tool

26. The Burner Breaker

27. . heckm8, iPhone

28. Team Pangu demonstrates an unpatchable SEP vulnerability at MOSEC

29. Oleg Davydov. Unlocking The Screen of an LG Android Smartphone with AT Modem Commands

30. Kevin Arrows. How to Delete Your Android Security PIN

31. |

32. / . settings.db sqlite3

33. SP Flash Tool

34. Android Forensics: Cracking the Pattern Lock Protection

Um canal extremamente atual do Telegram Group-IB t.me/Group_IB sobre segurança da informação, hackers, APT, ataques cibernéticos, golpistas e piratas. Investigações passo a passo, casos práticos usando tecnologias do Grupo-IB e recomendações sobre como não se tornar uma vítima. Conectar!