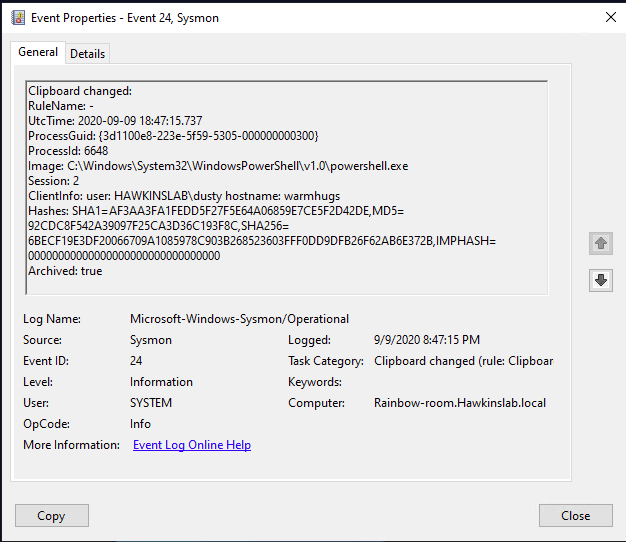

As informações desse tipo de evento abrem novas possibilidades para monitorar atividades suspeitas (assim como novas vulnerabilidades). Assim, você pode entender quem, onde e o que exatamente eles tentaram copiar. Abaixo do corte está uma descrição de alguns dos novos campos de evento e alguns casos de uso.

O novo evento contém os seguintes campos:

Imagem: o processo a partir do qual os dados foram gravados na área de transferência.

Sessão: a sessão na qual a área de transferência foi escrita. Pode ser sistema (0)

ao executar de forma interativa ou remota, etc.

ClientInfo: contém o nome de usuário da sessão e, no caso de uma sessão remota, o nome do host original e o endereço IP, se disponível.

Hashes: define o nome do arquivo onde o texto copiado foi salvo (semelhante a trabalhar com eventos do tipo FileDelete).

Arquivado: status se o texto da área de transferência foi salvo no diretório de arquivo do Sysmon.

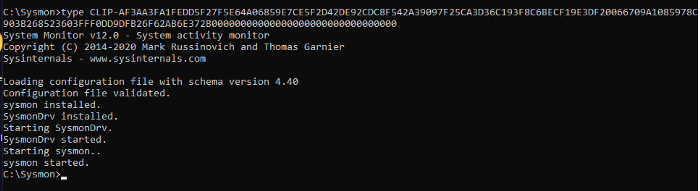

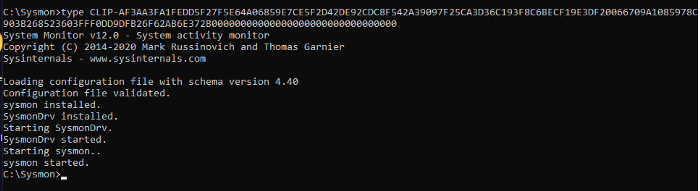

Os últimos campos são alarmantes. O fato é que a partir da versão 11 Sysmon pode (com as configurações apropriadas) salvar vários dados em seu diretório de arquivo. Por exemplo, o ID de Evento 23 registra eventos de exclusão de arquivo e pode salvá-los todos no mesmo diretório de arquivamento. A tag CLIP é adicionada ao nome dos arquivos criados trabalhando com a área de transferência. Os próprios arquivos contêm os dados exatos que foram copiados para a área de transferência.

Esta é a aparência do arquivo salvo

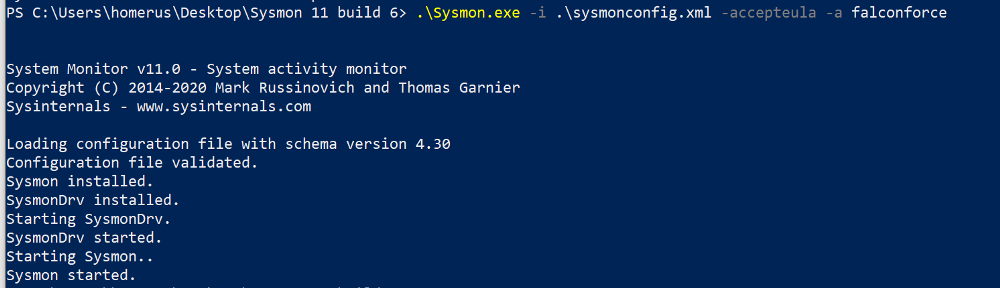

Salvar em arquivo é habilitado durante a instalação. Você pode configurar processos de whitelisting para os quais o texto não será salvo.

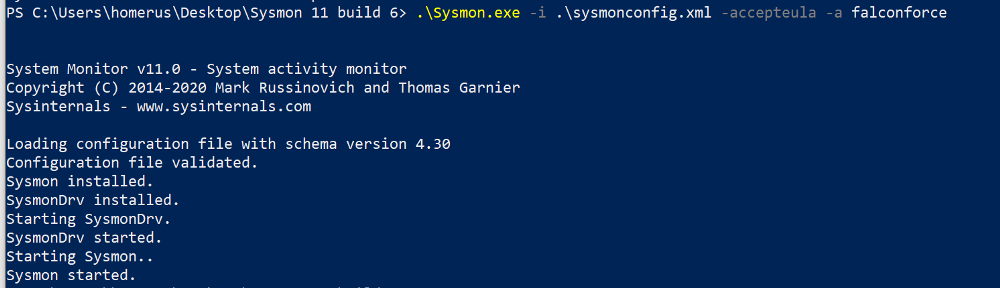

É assim que a instalação do Sysmon se parece com a configuração do diretório de arquivo apropriado:

Aqui, acho, vale lembrar sobre os gerenciadores de senhas, que também usam a área de transferência. Ter o Sysmon em um sistema com um gerenciador de senhas permitiria a você (ou a um invasor) capturar essas senhas. Se assumirmos que você sabe qual processo está alocando o texto copiado (e nem sempre é um processo gerenciador de senhas, mas talvez algum svchost), essa exceção pode ser adicionada à lista branca e não salva.

Talvez você não soubesse, mas o texto da área de transferência é capturado pelo servidor remoto quando você alterna para ele no modo de sessão RDP. Se você tiver algo na área de transferência e alternar entre as sessões RDP, essa informação irá viajar com você.

Vamos resumir as capacidades da área de transferência do Sysmon.

Fixo:

- Cópia de texto do texto colado via RDP e localmente;

- Capture dados da área de transferência por vários utilitários / processos;

- Copie / cole texto de / para a máquina virtual local, mesmo se esse texto ainda não tiver sido colado.

Não registrado:

- Copiar / colar arquivos de / para uma máquina virtual local;

- Copiar / colar arquivos via RDP

- O malware que sequestra sua área de transferência somente grava na própria área de transferência.

Apesar de toda a sua ambiguidade, este tipo de eventos permitirá restaurar o algoritmo das ações do atacante e ajudará a identificar dados anteriormente inacessíveis para a formação de autópsias após ataques. Se a gravação de conteúdo na área de transferência ainda estiver ativada, é importante registrar todos os acessos ao diretório de arquivamento e identificar aqueles potencialmente perigosos (iniciados não por sysmon.exe).

Para registrar, analisar e responder aos eventos listados acima, você pode usar a ferramenta InTrust , que combina todas as três abordagens e, além disso, é um repositório centralizado eficaz de todos os dados brutos coletados. Podemos configurar sua integração com sistemas SIEM populares para minimizar os custos de seu licenciamento, transferindo o processamento e armazenamento de dados brutos para o InTrust.

Para saber mais sobre a InTrust, leia nossos artigos anteriores ou deixe uma solicitação no formulário de feedback .

Como reduzir o custo de propriedade de um sistema SIEM e porque você precisa Log Management Central (CLM)

Nós permitir a recolha de eventos sobre o lançamento de processos suspeitos no Windows e identificar ameaças usando busca InTrust

Como InTrust pode ajudar a reduzir a frequência das tentativas de autorização vencida através RDP detectar um ransomware

ataque, obtemos acesso a um controlador de domínio e tentativa de resistir a esses ataques

Que coisas úteis podem ser extraídas dos logs de uma estação de trabalho Windows (artigo popular)

E quem fez isso? Automatizamos a auditoria de segurança da informação