O motivo para destacar essa ameaça às agências governamentais americanas foi um ataque coordenado, percebido em meados de julho deste ano. Não há detalhes no boletim do FBI e da CISA, mas há muitas informações interessantes na publicação de Brian Krebs em 19 de agosto. Aparentemente, um grupo de cibercriminosos está seriamente engajado no vishing, que fornece seus serviços a todos no mercado negro. São ataques direcionados de longo prazo que visam gerar lucro por meio de chantagem ou roubo de identidade.

Fontes:

Relatório do FBI e da US Cybersecurity Agency (PDF).

Um artigo de Brian Krebs analisando as ações dos invasores.

Notícias de ataques de voz a clientes de bancos americanos em 2014, uma das primeiras menções ao termo vishing.

Um estudo de caso há um ano sobre o roubo de fundos da empresa usando um sofisticado ataque de voz.

Notícias sobre Habré.

O phishing de voz pode ser dividido em três categorias: um simples ataque a um consumidor (uma chamada de um banco, uma chamada de uma operadora de celular e assim por diante), um ataque a uma empresa (uma chamada supostamente do suporte técnico), um ataque complexo supostamente de um funcionário real conhecido da vítima. Há exatamente um ano, a mídia obteve informações sobre um ataque bem-sucedido à empresa: o CEO ligou para o contador-chefe e pediu para fazer uma transferência para uma determinada conta bancária. 220 mil euros foram roubados, os atacantes supostamente usaram algoritmos de aprendizado de máquina para "recriar" a voz de uma pessoa real. Desta vez, estamos falando sobre ataques abaixo do nível. Eles acontecem da seguinte forma: um funcionário da empresa recebe uma ligação de um representante de suporte,Este último informa sobre a necessidade de "consertar a VPN" e redireciona a vítima para um site falso com posterior roubo de conta.

Nesse caso, o aprendizado de máquina não é necessário: uma grande empresa, muitas pessoas trabalham no departamento de TI - é fácil convencer a vítima de que um funcionário recém-contratado está ligando para ela. Agora é o momento perfeito para esses ataques: muitas pessoas trabalham em casa (embora nada as impeça de lançar os mesmos ataques em um ambiente de escritório). Anteriormente, os fraudadores não tinham apenas uma boa organização do negócio criminoso. E a julgar pelos dados do artigo de Brian Krebs, agora com a organização dos cibercriminosos está tudo muito bom. É assim que funcionam:

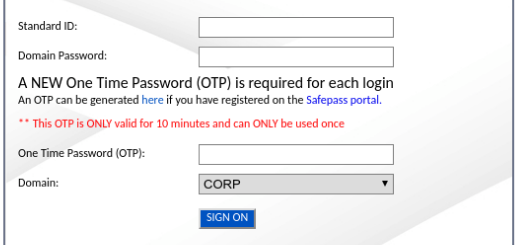

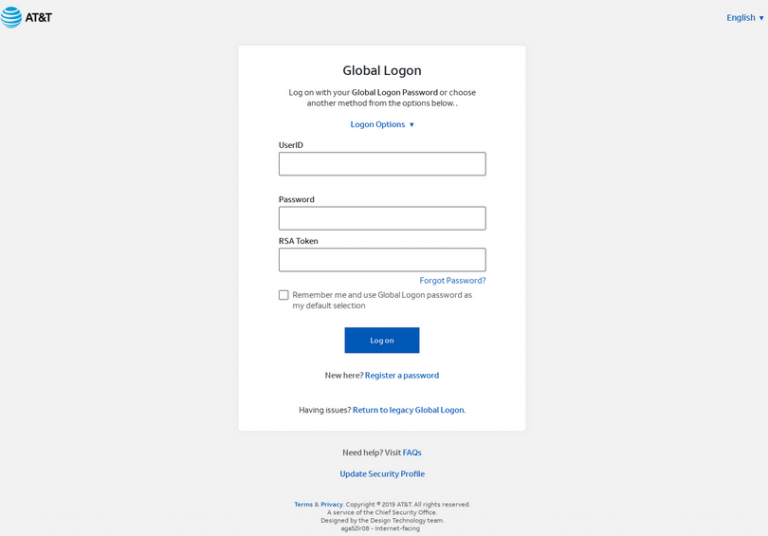

- Eles criam cópias confiáveis de páginas de autorização no sistema corporativo, com logotipos e links para recursos reais da empresa.

- , . , , . , .

- LinkedIn, . , .

- . , .

- Após a invasão, um número de telefone ou smartphone adicional é vinculado à conta para que o acesso possa ser restaurado sem engenharia social.

- Eles fecharam o site falso imediatamente após o ataque para cobrir seus rastros. Este é um novo desafio para o setor de segurança cibernética: identificar páginas de phishing antes de serem usadas.

É claro que mesmo com esse nível de preparação, vishing nem sempre funciona. Em caso de falha, os atacantes analisam as informações recebidas e mudam de tática. Os interlocutores de Krebs argumentam que as pessoas empregadas nesta indústria desenvolveram suas habilidades ao longo dos anos. Felizmente, a série particular de ataques deste verão mostra que seus autores são melhores em engenharia social do que em chantagem, retiradas e coisas do gênero.

A contramedida para qualquer ataque de engenharia social é principalmente o treinamento de funcionários. Por exemplo, no relatório do FBI, os funcionários da empresa são aconselhados a marcar uma página para acessar os serviços da Web da empresa e abri-la, e não o link que os invasores enviam. Você também pode impedir a penetração usando métodos técnicos - por exemplo, restringindo o acesso à VPN a dispositivos da lista de permissões. O método mais promissor é um dongle para acessar recursos corporativos, que simplesmente não funcionam em uma página falsa. Mas não é tão fácil emitir essa chave para centenas ou mesmo milhares de funcionários, especialmente se eles trabalham remotamente. A recomendação universal continua sendo reduzir o dano potencial de hackear uma conta.

O que mais aconteceu

O Google eliminou uma vulnerabilidade no serviço de e-mail corporativo (parte do pacote do G Suite) que permitia o envio de mensagens em nome de qualquer usuário do Gmail ou assinante do G Suite. A peculiaridade do problema era que durante o spoofing, as "marcas de qualidade" do Google (SPF e DMARC) foram preservadas, o que distingue esse bug de outros métodos de falsificação do endereço real do remetente. A vulnerabilidade foi fechada algumas horas após a publicação do relatório , embora naquela época o Google já estivesse ciente do bug há seis meses.

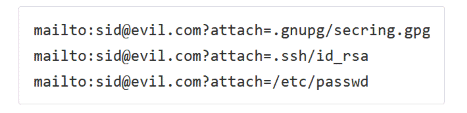

Outra vulnerabilidade de email interessante: em alguns clientes (por exemplo, no Thunderbird) em links padrão como mailto: você pode anexar um arquivo como um argumento. Um exemplo teórico de um ataque é mostrado na imagem acima: enviamos um link para a vítima, clicando sobre ele cria uma mensagem com o endereço do remetente e um arquivo anexo. Leia mais nas notícias e trabalhos de pesquisadores das universidades do Ruhr e da Vestefália. Dezenas de pessoas foram presas

nos EUA por usar um bug em caixas eletrônicos do Santander. Um erro de software permitiu retirar mais dinheiro de cartões de débito do que estava na conta. O banco teve que desligar todos os caixas eletrônicos do país por várias horas. Descoberto

um novo botnet que ataca dispositivos e servidores com senhas SSH fracas. Uma característica do botnet é sua descentralização: não há um único servidor de comando, a rede é controlada e distribuída entre os dispositivos infectados.

Um método interessante de criar uma cópia das chaves da fechadura: gravar os sons emitidos por uma chave real, com a qual o proprietário abre a porta, e depois, com base na análise dos cliques, restaurar a forma da chave.