Os dados do usuário não são moeda de troca. A Apple tem feito esforços significativos para construir sua reputação ao lutar firmemente contra o FBI e outros policiais que buscam oportunidades arbitrárias de coleta de dados sobre proprietários de iPhone.

Em 2016, a Apple se recusou a enfraquecer as defesas do iOS para que o FBI pudesse desbloquear o iPhone do atirador de San Bernardino. Depois de apreender o smartphone de Syed Farouk e errar dez vezes com um código PIN de quatro dígitos, os policiais bloquearam o smartphone. Então o FBI exigiu que a Apple criasse um sistema operacional especial no qual é possível usar a força bruta do código de segurança ...

No início, as coisas não foram a favor da Apple, o Tribunal Distrital dos Estados Unidos da Califórnia ficou do lado das agências de segurança pública. A Apple entrou com um recurso, a burocracia começou e, como resultado da reunião, o julgamento terminou por iniciativa do FBI.

No final, os federais conseguiram o que queriam com a Cellebrite, uma empresa privada israelense de perícia digital, por mais de um milhão de dólares . Aliás, nada foi encontrado no smartphone.

De uma forma estranha, quatro anos depois, a história se repetiu quase exatamente. Em janeiro de 2020, não qualquer um, mas o procurador-geral dos Estados Unidos, William Barr, pediu à empresa que ajudasse os investigadores a obter acesso ao conteúdo de dois iPhones usados durante um tiroteio em uma base aérea naval em Pensacola, Flórida, em dezembro de 2019. Não surpreendentemente, a Apple teve outra rejeição.

Vale ressaltar que em ambos os casos não se tratava de uma transferência única de informações da Apple. Isso é ótimo, a empresa transfere metadados, backups do iCloud com solicitações oficiais e autorizadas de agências de aplicação da lei. A recusa é atendida com demandas para criar e fornecer uma chave mestra universal, um firmware iOS especial que permite desbloquear smartphones confiscados.

É esta circunstância que causa a maior oposição da administração da Apple e pessoalmente do CEO Tim Cook, que razoavelmente acredita que não existem e não podem haver backdoors benignos, e que a proteção abrangente de sua plataforma móvel é apenas o primeiro frescor. Um lockpick em boas mãos logo se torna um lockpick nas mãos de pessoas duvidosas, e talvez esteja lá desde o primeiro dia.

Portanto, agora sabemos que o iOS não possui lacunas especiais criadas para agências de aplicação da lei. Isso significa que o iPhone é imune à penetração e roubo de dados?

Verificação de vulnerabilidade BootROM8

No final de setembro de 2019, um pesquisador de segurança da informação com o apelido axi0mX publicou um código de exploração no Github para quase todos os dispositivos Apple com chips A5 - A11. A peculiaridade da vulnerabilidade encontrada é que ela está no nível do hardware e não pode ser eliminada por nenhuma atualização de software, uma vez que está oculta no próprio mecanismo de proteção do bootROM seguro, também conhecido como SecureROM.

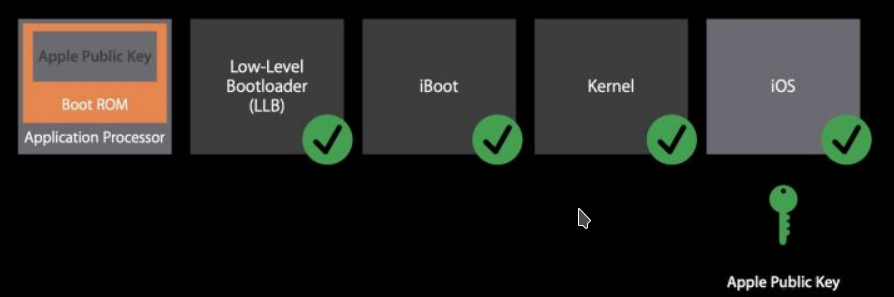

O modelo de inicialização do iOS da apresentação WWDC da Apple 2016.

Durante a inicialização a frio, SecureROM é o primeiro a ser executado a partir da memória somente leitura e é o código mais confiável no processador de aplicativos e, portanto, é executado sem qualquer verificação. Esta é a razão pela qual os patches do iOS são impotentes aqui. E também é extremamente importante que SecureROM seja responsável pela transição do dispositivo para o modo de recuperação (Device Firmware Update) através da interface USB quando uma combinação de tecla especial é pressionada.

Mudando o iOS para o modo DFU.

A vulnerabilidade Use-after-Free ocorre quando você faz referência à memória depois que ela foi liberada. Isso pode levar a consequências desagradáveis, como travamentos do programa, valores imprevisíveis ou, como neste caso, a execução de código de terceiros.

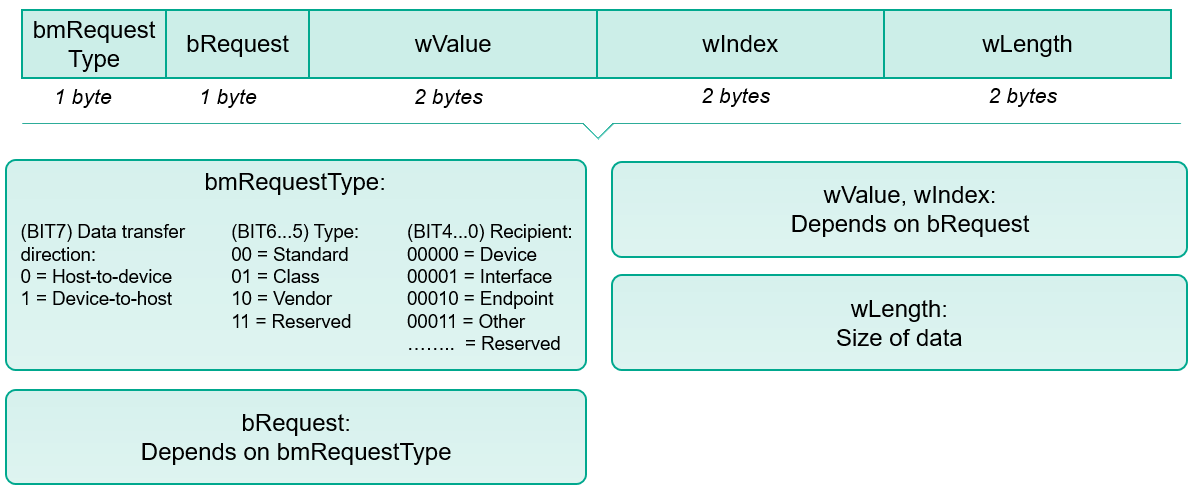

Primeiro, para entender o mecanismo de exploração, precisamos entender como funciona o modo de recuperação do sistema. Quando um smartphone entra no modo DFU, no momento da inicialização, um buffer de E / S é alocado e uma interface USB é criada para processar solicitações para DFU. Quando o pacote de instalação 0x21, 1 chega através da interface USB no estágio de transferência de controle USB, o código DFU, após determinar o endereço e o tamanho do bloco, copia os dados do buffer de E / S para a área de memória de boot.

Estrutura do pacote de configuração de transferência de controle USB.

A conexão USB permanece ativa enquanto a imagem do firmware é carregada, após o qual termina normalmente. No entanto, também existe um cenário anormal para sair do modo DFU, para isso é necessário enviar o sinal de aborto DFU de acordo com o código bmRequestType = 0x21, bRequest = 4. Ao mesmo tempo, o contexto global do ponteiro para o buffer de dados e o tamanho do bloco são preservados, criando assim uma situação clássica de vulnerabilidade Use-after-Free.

O Checkm8 explora essencialmente uma vulnerabilidade Use-after-Free no processo DFU para permitir a execução arbitrária de código. Esse processo consiste em várias etapas, mas uma das mais importantes é conhecida como heap feng shui , que embaralha a heap de uma maneira especial para facilitar a exploração da vulnerabilidade.

Execute o comando ./ipwndfu -p no macOS.

Em termos práticos, tudo se resume a colocar o iPhone no modo DFU e executar um comando simples ./ipwndfu -p. O resultado da ação do script Python é desbloquear todo o sistema de arquivos do smartphone com acesso não autorizado. Isso torna possível instalar o software iOS de fontes de terceiros. Assim, atacantes e policiais podem obter acesso a todo o conteúdo de um smartphone roubado ou apreendido.

A boa notícia é que para fazer o jailbreak e instalar softwares de terceiros é necessário o acesso físico ao telefone da Apple e, além disso, após uma reinicialização, tudo voltará ao seu lugar e o iPhone estará seguro - assim é chamado. jailbreak tethered. Se seu smartphone foi tirado de você na fronteira e depois devolvido, é melhor não desafiar o destino novamente e reiniciar.

iCloud e backups quase seguros

Já foi dito acima que no último confronto entre o FBI e a Apple sobre o tiroteio em Pensacola, a empresa entregou aos policiais backups do iCloud dos telefones dos suspeitos. O fato de o FBI não ter torcido o nariz sugere que esses dados, ao contrário do iPhone bloqueado, eram bastante adequados para pesquisa.

Seria ingênuo acreditar que este é um caso isolado. Somente no primeiro semestre de 2019, os investigadores tiveram acesso a cerca de 6.000 backups completos do iCloud de usuários de smartphones da Apple 1.568 vezes . Em 90% das solicitações do estado. estruturas, a empresa disponibilizou alguns dados do iCloud, tendo havido cerca de 18 mil pedidos desse tipo no mesmo período.

Isso se tornou possível depois que a Apple silenciosamente descartou um projeto para fornecer criptografia ponta a ponta de backups do iCloud para usuários há dois anos. Há evidências de que isso foi feito após pressão do FBI. No entanto, também há razões para acreditar que a recusa é motivada pelo desejo de evitar uma situação em que os usuários, devido a uma senha esquecida, não possam acessar seus próprios dados do iCloud.

Como resultado de um compromisso com as agências de aplicação da lei e usuários, surgiu uma confusão em que não é óbvio quais dados no iCloud estão ocultos de forma confiável e quais são os mesmos. No mínimo, podemos dizer que a criptografia ponta a ponta se aplica às seguintes categorias.

- Dados da casa.

- Dados médicos.

- ICloud Keychain (incluindo contas e senhas salvas).

- Dados de pagamento.

- Teclado QuickType de vocabulário acumulado (requer iOS v.11).

- Tempo de tela.

- Dados Siri.

- Senhas de Wi-Fi.

Qualquer outra coisa, incluindo Mensagens , pode ser lida por funcionários e autoridades da Apple.

Nova vulnerabilidade a nível de hardware

Uma semana atrás, a equipe de desenvolvimento chinesa Pangu Team relatou que encontrou um problema fatal, desta vez no chip SEP (Secure Enclave Processor). Todos os iPhones com processadores A7-A11 estão em risco.

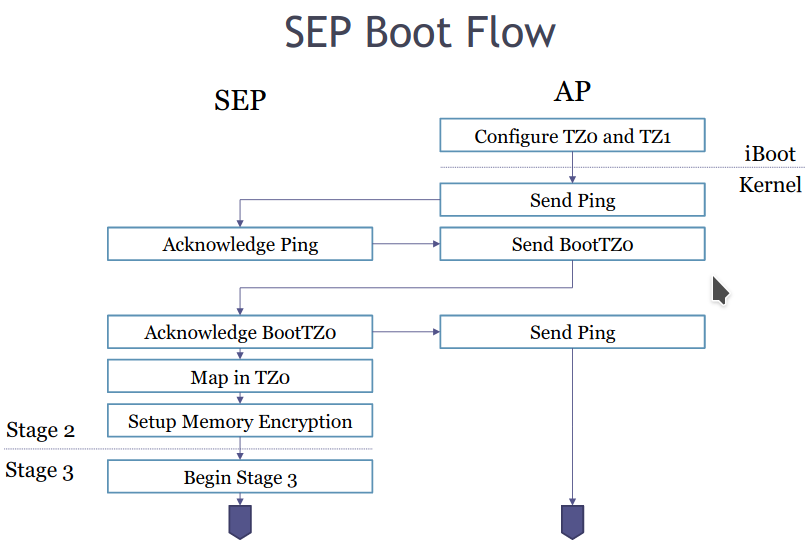

O SEP armazena literalmente informações importantes. Isso inclui recursos criptográficos, chaves de autenticação, biometria e um perfil Apple Pay. Ele compartilha parte da RAM com o processador de aplicativos, mas a outra parte (conhecida como TZ0) é criptografada.

Sequência de inicialização do SEP.

O SEP em si é um núcleo de processador AKF de 4 MB apagável (provavelmente Apple Kingfisher), patente nº 20130308838 . A tecnologia usada é semelhante ao ARM TrustZone / SecurCore, mas, ao contrário, contém código proprietário para os núcleos KF da Apple em geral e SEP em particular. Ele também é responsável por gerar chaves UID em chips A9 e mais recentes, para proteger os dados do usuário estaticamente.

O SEP tem sua própria ROM de inicialização e é protegido contra gravação, assim como SecureROM / BootROM. Ou seja, uma vulnerabilidade na SEPROM terá as mesmas consequências desagradáveis e fatais. Combinando o buraco SEPROM com o exploit checkm8 mencionado acima, você pode alterar o registro de mapeamento de E / S para ignorar a proteção de isolamento de memória. Em termos práticos, isso permite que os invasores bloqueiem o telefone sem conseguir desbloqueá-lo.

Os hackers do Pangu demonstraram que podem explorar um bug no controlador de memória que controla o conteúdo do registro TZ0. Eles não revelaram todos os detalhes e o código-fonte, esperando vender seu achado para a Apple.

O pesquisador de segurança da informação axi0mX, já conhecido por nós, escreveu no Twitter que a vulnerabilidade na SEPROM só pode ser explorada com acesso físico ao smartphone, como no caso do checkm8. Mais precisamente, a própria possibilidade de manipulação do conteúdo do registro TZ0 depende da presença de um furo no SecureROM / BootROM, pois após um boot regular do iPhone, o valor do registro TZ0 não pode ser alterado. Os modelos mais recentes de iPhone com SoC A12 / A13 não são afetados pela nova vulnerabilidade.

Materiais usados

- O FBI queria uma porta dos fundos para o iPhone. Tim Cook Disse Não

- Checkm8 explorar a análise técnica

- ! checkm8

- Demystifying the Secure Enclave Processor

- Team Pangu demonstrates unpatchable Secure Enclave Processor (SEP) chip vulnerability in iOS