O endereço de e-mail é um elemento chave na proteção de dados pessoais. Geralmente, ele está vinculado a outras contas de usuário. Depois de se apossar do e-mail de outra pessoa, um invasor pode recuperar ou redefinir as senhas dos serviços associados à conta invadida. Se uma pessoa não usa autenticação de dois fatores (2FA), ela está praticamente indefesa . A autenticação de dois fatores também não é uma panacéia, mas aqui o cibercriminoso precisará de esforços adicionais - você precisa reemitir o cartão SIM ou interceptar o código de autenticação . A interceptação é difícil de implementar, pois os códigos geralmente são enviados via SMS ou um aplicativo autenticador.

Captura de tela de um dos sites que oferecem serviços para hackear contas de e-mail

De qualquer forma, hackear caixas de correio é um serviço exigido. Curiosamente, muitas vezes não são os criminosos endurecidos que ordenam, mas cônjuges ou amantes suspeitos. O marido ou a esposa só quer saber da correspondência online de sua metade, então eles ordenam um hack. Os concorrentes empresariais também usam essa oportunidade - afinal, com um hack bem-sucedido, você pode obter acesso aos segredos de um oponente.

Hackear uma caixa de correio na terminologia de segurança da informação é considerado um ataque "direcionado" ou "direcionado". A inteligência do estado, como a NSA e a GRU, está envolvida nessas coisas, mas também existe um mercado negro de serviços para meros mortais, onde você pode solicitar a invasão de qualquer caixa por uma taxa modesta. Este é o mercado de hack para alugar. Está florescendo ativamente na Federação Russa porque aqui, ao contrário dos países ocidentais, esses pequenos crimes não enfrentam responsabilidade criminal.

Apesar de sua popularidade, a infraestrutura desse mercado não é bem compreendida. Pouco se sabe sobre como esses hackers funcionam e o quanto eles representam uma ameaça. Mas os detalhes estão surgindo gradualmente. Por exemplo, uma pesquisa de mercado relativamente pequena foi conduzida por Ariana Mirian, da University of California, San Diego. Resultados publicados na conferência "WWW'19: The World Wide Web Conference" e na revista científica "Communications of the ACM" (dezembro de 2019, Vol. 62 No. 12, Páginas 32-37, doi: 0.1145 / 3308558.3313489).

Quanto custa este serviço?

A equipe do projeto identificou e examinou 27 serviços de hacking de email de varejo. A maioria dos serviços foi anunciada em russo. Custo do serviço - de $ 23 a $ 500 para uma conta. A maneira mais barata é obter acesso às caixas dos provedores russos. Os ocidentais são mais caros, e hackear contas do Facebook e Instagram custará um pouco menos do que o Yahoo e o Gmail.

Preços para hackear caixas de correio e contas. Ilustração: University of California San Diego

Preços para hackear caixas de correio e contas. Ilustração: University of California San Diego

Usando contas falsas, Ariana Mirian contatou os perpetradores e ordenou que hackeasse as contas das "vítimas" falsas. A autenticação SMS de dois fatores foi habilitada em cada conta.

Técnica experimental

O experimento foi bem pensado. Cada uma das caixas de e-mail envolvidas no estudo foi preenchida a partir do banco de dados de e-mail da Enron . Além disso, os participantes do projeto criaram páginas da Web anunciando uma pequena empresa que a vítima possuía ou para a qual trabalhava.

Os domínios foram leiloados para fornecer o histórico de cada manequim. Através da base de dados WHOIS, esta página web foi ligada ao endereço de email da vítima, bem como ao endereço de email do parceiro fictício. Em geral, os pesquisadores pensaram e implementaram "armadilhas" de alta qualidade para identificar todos os vetores de ataque.

Além disso, páginas do Facebook foram criadas para cada vítima para ver se os hackers as usariam em seus ataques. Todos os elementos da página do Facebook eram privados (um terceiro não seria capaz de ver esses elementos), com exceção de um perfil que exibia a página da vítima na web (como um anúncio comercial).

A atividade de cada caixa de correio foi registrada automaticamente. Graças à ajuda do Google, foi possível obter registros de qualquer atividade de registro nas contas Google das vítimas. Esses registros registram tentativas de login em uma conta e endereços IP, tentativas de força bruta, bem como a ativação da autenticação de dois fatores no caso de uma tentativa de login suspeita.

Por fim, todo o tráfego da rede para o site de cada uma das "vítimas" foi analisado. Se um invasor visitou o site de uma página do Facebook, isso se refletiu no registro de tráfego.

As ações de hackers que tentaram invadir contas foram monitoradas por várias semanas. Na verdade, descobriu-se que alguns dos "crackers" são golpistas comuns que aceitaram o pagamento e não fizeram nada. Outros aceitaram o pagamento post factum, ou seja, concordaram em receber dinheiro no caso de um hack com sucesso. Mas eles, tendo recebido a tarefa, nada fizeram. Os pesquisadores também observam que o "trabalho com clientes" dos serviços de hacking de e-mail é extremamente mal organizado: alguém não responde às solicitações, alguém responde, mas com uma longa demora.

resultados

Apenas 5 de 27 hackers começaram a cumprir os termos da tarefa definida pelo cliente.

O experimento e os logs nos permitiram estudar o esquema de ações que os invasores usam para hackear uma conta. Em cada um dos cinco casos em que os hackers assumiram uma tarefa, a captura da conta terminou com "sucesso", mas apenas com a ajuda do pesquisador.

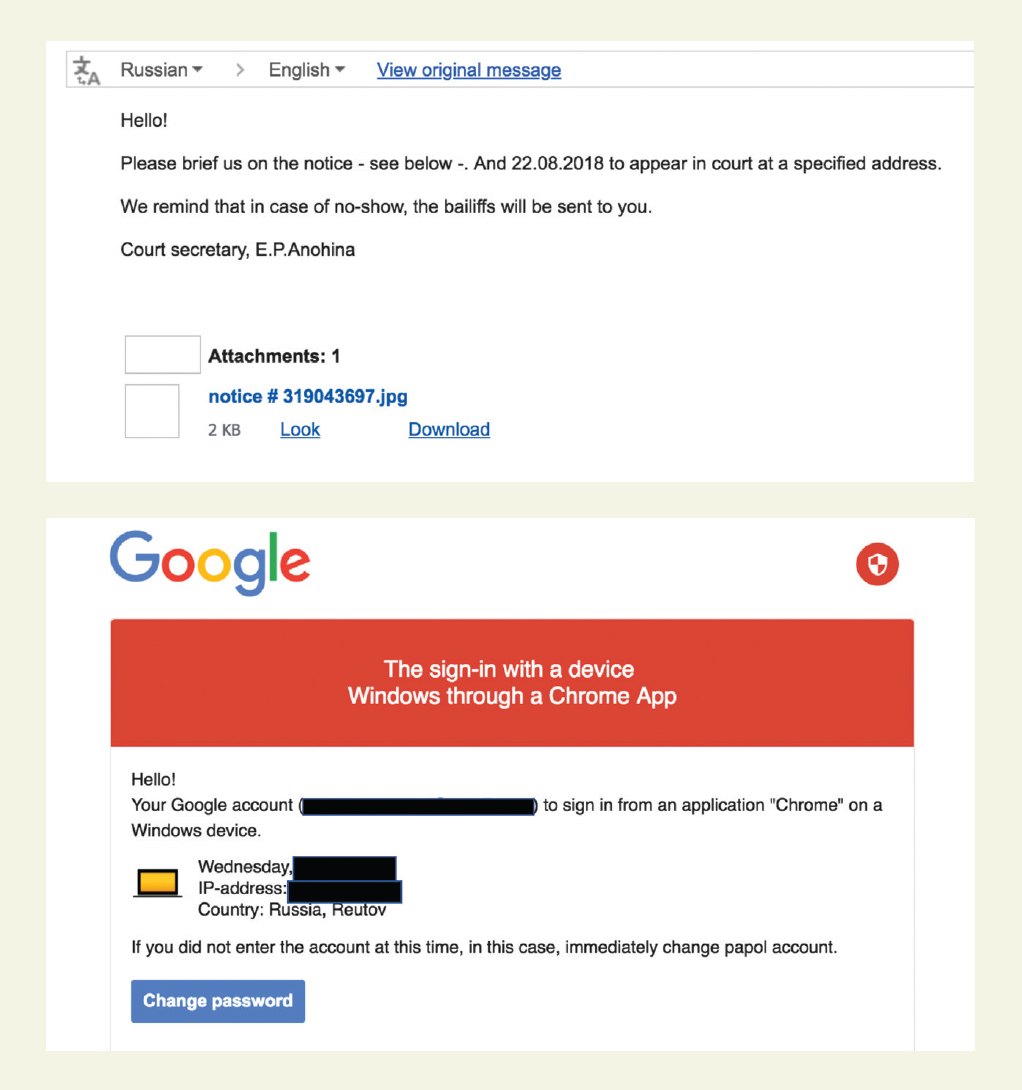

Os invasores de uma forma ou de outra levaram a "vítima" a uma página de phishing onde ela tinha que inserir uma senha ou um código de autenticação de dois fatores em sua conta. Os participantes do projeto agiram como usuários enganados e inseriram todos os dados necessários. Depois disso, os hackers relataram alegremente seu sucesso.

Curiosamente, nenhum cibercriminoso contratado tentou contas de força bruta, não houve chamadas para contas do Facebook ou para o e-mail do parceiro. Um em cada cinco perpetradores enviou um arquivo executável malicioso para a vítima por correio. O restante usou o phishing como principal vetor de ataque.

Todos os ataques começaram com uma carta falsa de uma pessoa ou organização respeitável. Isso deveria acalmar a vítima e levá-la à ação necessária - clicar em um link para um recurso de phishing. Os agressores usaram uma variedade de figuras falsas: um conhecido da vítima, um grande banco, um estranho, uma agência governamental e o Google. Uma imagem ou link de phishing foi anexado ao e-mail.

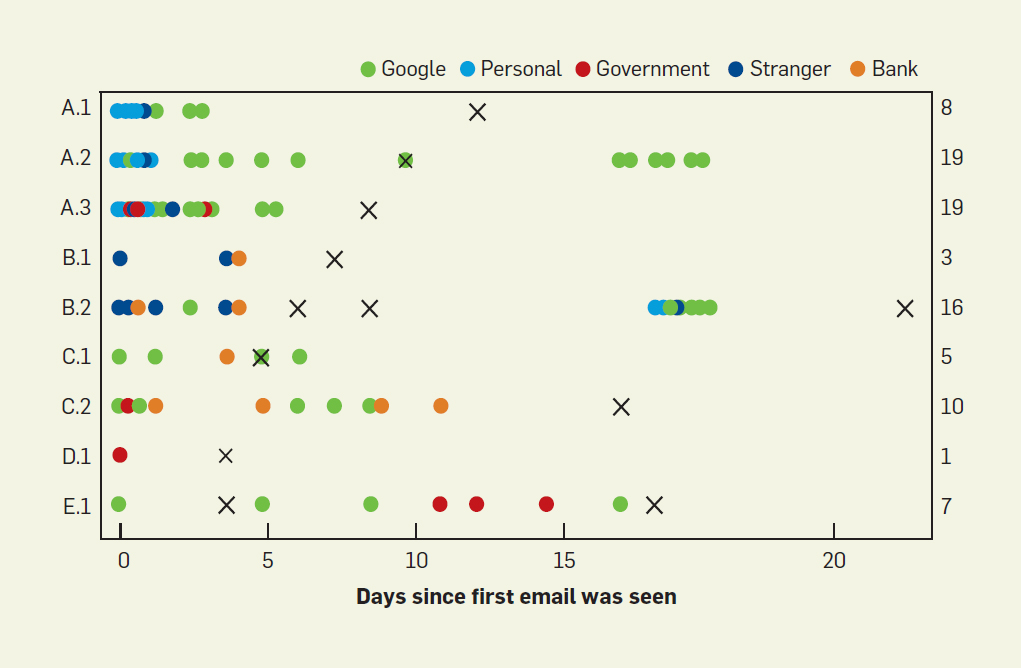

Em média, os invasores enviaram 10 mensagens em 25 dias usando diferentes pretextos, conforme mostrado no diagrama acima. O truque mais popular é falsificar uma carta do Google, seguida por cartas de parceiros e e-mails falsos de estranhos.

Ao clicar no link de phishing, a vítima é direcionada a uma página de destino que se parece com uma página de login de uma conta do Google. Após inserir a senha, uma página é aberta com uma solicitação para inserir o código 2FA. Todos os hackers que obtiveram acesso à conta conseguiram o que desejavam por meio de phishing. Não havia técnicas particularmente complicadas ou ataques sofisticados.

Como evitar ser vítima de cibercriminosos

Qualquer caixa de correio pode ser hackeada se a vítima for negligente e seguir um link de phishing. É possível que profissionais, sujeitos à necessidade urgente ou a uma grande recompensa, consigam hackear a conta sem phishing, mas durante o estudo esses métodos não foram usados. Claro, aqui a amostra em si não era muito grande.

Para proteger você e sua família de tais ataques, os especialistas recomendam o uso de um dongle de segurança de hardware USB para 2FA, além de ter cuidado - esta é uma recomendação padrão.

Tome medidas para proteger usuários e provedores de serviços de e-mail. O Google introduziu heurísticas adicionais para o login do usuário. As tentativas de login automático também são detectadas e bloqueadas. Aliás, após essas ações do Google, dois serviços de hacking previamente contatados por pesquisadores dobraram o preço de seus serviços.