Acreditamos que o tempo para ataques DDoS simples e facilmente detectáveis (e ferramentas simples que podem evitá-los) acabou. Os cibercriminosos aprenderam a ocultar melhor esses ataques e executá-los com crescente sofisticação. A indústria das trevas mudou da força bruta para os ataques da camada de aplicação. Ela recebe pedidos sérios para a destruição de processos de negócios, inclusive bastante offline.

Entrando na realidade

Em 2017, uma série de ataques DDoS direcionados aos serviços de transporte da Suécia resultaram em longos atrasos nos trens . Em 2019, o operador ferroviário nacional da Dinamarca Danske Statsbaner ficou offline. Como resultado, máquinas de bilhetes e portões automáticos não funcionavam nas estações e mais de 15 mil passageiros não puderam ir a lugar algum. No mesmo 2019, um poderoso ataque cibernético causou uma queda de energia na Venezuela .

As consequências dos ataques DDoS agora são vivenciadas não apenas pelos usuários on-line, mas também pelas pessoas, como se costuma dizer, IRL (na vida real). Embora os atacantes historicamente tenham apenas como alvo serviços on-line, eles agora têm a tarefa de interromper qualquer atividade comercial. De acordo com nossas estimativas, hoje mais de 60% dos ataques têm esse objetivo - de extorsão ou concorrência inescrupulosa. Transações e logística são especialmente vulneráveis.

Mais inteligente e mais caro

O DDoS continua sendo considerado um dos tipos de crimes cibernéticos mais difundidos e de crescimento mais rápido. Segundo especialistas, a partir de 2020, seu número só aumentará. Isso é atribuído a vários motivos - e com uma transição ainda maior dos negócios para o online devido à pandemia e ao desenvolvimento da sombria indústria do crime cibernético, e mesmo com a disseminação do 5G .

Os ataques DDoS tornaram-se populares no devido tempo devido à sua facilidade de implantação e baixo custo: há alguns anos, eles podiam ser iniciados por US $ 50 por dia. Hoje, os alvos e os métodos de ataque mudaram, o que levou a um aumento em sua complexidade e, como resultado, em custo. Não, os preços de US $ 5 por hora ainda estão nas listas de preços (sim, os cibercriminosos têm preços e escalas tarifárias), mas eles já exigem US $ 400 por dia para um site com proteção, e o custo de pedidos "individuais" para grandes empresas chega a vários milhares dólares.

Agora existem dois tipos principais de ataques DDoS. O primeiro objetivo é tornar um recurso online indisponível por um determinado período de tempo. Os cibercriminosos cobram por eles durante o ataque em si. Nesse caso, o operador DDoS não se importa com nenhum resultado específico e o cliente efetivamente faz um pagamento antecipado pelo início do ataque. Esses métodos são bastante baratos.

O segundo tipo são ataques pagos apenas quando um determinado resultado é alcançado. É mais interessante com eles. Eles são muito mais difíceis de executar e, portanto, significativamente mais caros, já que os atacantes precisam escolher os métodos mais eficazes para atingir seus objetivos. Na Variti, às vezes jogamos jogos de xadrez inteiros com criminosos cibernéticos, nos quais eles instantaneamente mudam táticas e ferramentas e tentam invadir várias vulnerabilidades em vários níveis ao mesmo tempo. Esses são claramente ataques de equipe nos quais os hackers sabem como reagir e combater as ações dos defensores. Combatê-los não é apenas difícil, mas também muito caro para as empresas. Por exemplo, um de nossos clientes, um grande varejista de rede, tinha uma equipe de 30 pessoas por quase três anos, cuja tarefa era lutar contra ataques DDoS.

De acordo com a Variti, ataques simples de DDoS, realizados apenas por tédio, trolling ou insatisfação com uma determinada empresa, atualmente representam menos de 10% de todos os ataques de DDoS (é claro, recursos desprotegidos podem ter estatísticas diferentes, analisamos os dados de nossos clientes ) Tudo o resto é trabalho de equipes profissionais. Ao mesmo tempo, três quartos de todos os bots "ruins" são bots complexos e difíceis de detectar usando as soluções mais modernas do mercado. Eles imitam o comportamento de usuários ou navegadores reais e implementam padrões que dificultam a distinção entre solicitações "boas" e "ruins". Isso torna os ataques menos visíveis e, portanto, mais eficazes.

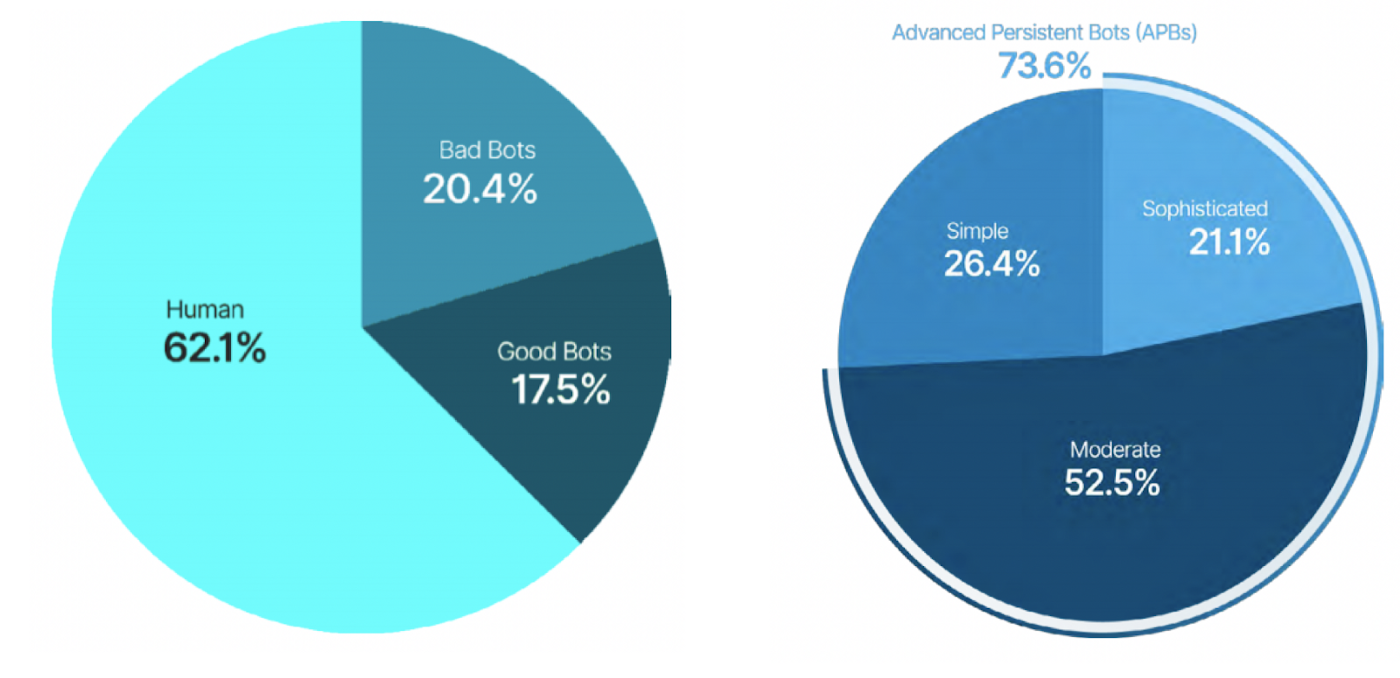

Dados da GlobalDots

Novos destinos DDoS

O Bad Bot Report dos analistas da GlobalDots mostra que os bots agora geram 50% de todo o tráfego da web, com 17,5% deles sendo bots maliciosos.

Os robôs são capazes de estragar a vida das empresas de maneiras diferentes: além de "colocar" sites, agora estão envolvidos no fato de aumentarem o custo da publicidade, cliques nas propagandas, baratear os preços para torná-los um centavo a menos e atrair compradores, e roubar conteúdo para vários propósitos ruins (por exemplo, escrevemos recentementesobre sites com conteúdo roubado que forçam os usuários a resolver captchas de outras pessoas). Os bots distorcem bastante várias estatísticas de negócios e, como resultado, as decisões são tomadas com base em dados incorretos. Um ataque DDoS geralmente é uma cortina de fumaça para crimes ainda mais graves, como hackers e roubo de dados. E agora vemos que toda uma nova classe de ameaças cibernéticas foi adicionada - essa é a interrupção de certos processos de negócios da empresa, geralmente off-line (já que em nosso tempo nada pode ser completamente "off-line"). Especialmente, vemos que os processos logísticos e a comunicação com os clientes quebram.

"Não entregue"

Os processos de negócios de logística são essenciais para a maioria das empresas e geralmente são atacados. Aqui estão alguns dos cenários de ataque que podem ocorrer.

Não disponível

Se você trabalha no comércio on-line, provavelmente já deve estar familiarizado com o problema de pedidos falsos. Em caso de ataques, os robôs sobrecarregam os recursos de logística e tornam as mercadorias inacessíveis a outros compradores. Para fazer isso, eles fazem um grande número de pedidos falsos igual ao número máximo de itens em estoque. Esses produtos não são pagos e depois de um tempo são devolvidos ao site. Mas o trabalho já foi feito: eles foram marcados como "esgotados" e alguns dos compradores já foram para os concorrentes. Essa tática é bem conhecida no setor de linhas aéreas, onde, às vezes, os bots "compram" todos os bilhetes quase imediatamente depois que eles aparecem. Por exemplo, um de nossos clientes - uma grande companhia aérea - sofreu esse ataque de concorrentes chineses. Em apenas duas horas, os bots encomendaram 100% dos ingressos para determinados destinos.

Bots de tênis

O próximo cenário popular é que os bots compram instantaneamente toda a linha de produtos e seus proprietários os vendem posteriormente a um preço inflacionado (a margem média é de 200%). Esses bots são chamados de bots de tênis, porque esse problema é bem conhecido no setor de tênis, especialmente em edições limitadas. Os bots compraram novas linhas recentemente exibidas em quase minutos, bloqueando o recurso para que usuários reais não pudessem avançar. Este é um caso raro em que os robôs foram apresentados em revistas de moda brilhante. No entanto, em geral, os revendedores de ingressos para eventos divertidos como jogos de futebol usam o mesmo cenário.

Outros cenários

Mas isso não é tudo. Existe uma versão ainda mais complexa de ataques à logística, que ameaça com sérias perdas. Isso pode ser feito se o serviço tiver a opção "Pagamento no recebimento de mercadorias". Os robôs deixam pedidos falsos para esses produtos, indicando endereços falsos ou mesmo reais de pessoas inocentes. E as empresas incorrem em enormes custos de entrega, armazenamento e esclarecimento de detalhes. No momento, as mercadorias não estão disponíveis para outros clientes e até ocupam espaço no armazém.

O quê mais? Os robôs deixam críticas maciças e falsas a respeito de produtos, dificultam a função "estorno", bloqueiam transações, roubam dados de clientes, enviam spam a clientes reais - há muitas opções. Um bom exemplo é o recente ataque à DHL, Hermes, AldiTalk, Freenet, Snipes.com. Os hackers fingiramque eles estavam "testando sistemas de proteção contra DDoS" e, eventualmente, desativaram o portal de clientes comerciais da empresa e todas as APIs. Como resultado, houve grandes interrupções na entrega de mercadorias aos clientes.

Ligue amanhã

No ano passado, a Federal Trade Commission (FTC) registrou um aumento duplo de reclamações de empresas e usuários sobre spam e ligações telefônicas fraudulentas. Segundo algumas estimativas, eles representam quase 50% de todas as chamadas.

Assim como o DDoS, os alvos do TDoS - ataques massivos de bot em telefones - variam de brincadeiras a competições sujas. Os robôs conseguem sobrecarregar os contact centers e não perder clientes reais. Este método é eficaz não apenas para call centers com operadoras ativas, mas também onde os sistemas AVR são usados. Os robôs também podem atacar maciçamente outros canais de comunicação com os clientes (bate-papos, e-mails), interromper os sistemas de CRM e até afetar negativamente o gerenciamento de RH, em certa medida, porque as operadoras estão sobrecarregadas tentando lidar com a crise. Os ataques também podem ser sincronizados com um ataque DDoS tradicional aos recursos online da vítima.

Recentemente, um ataque semelhante interrompeu 911 serviços de emergência.nos EUA, as pessoas comuns que precisam desesperadamente de ajuda simplesmente não conseguiram. Na mesma época, o zoológico de Dublin encontrou o mesmo destino: pelo menos 5.000 pessoas receberam spam na forma de mensagens de texto SMS, solicitando que ligassem urgentemente para o número de telefone do zoológico e pedissem uma pessoa fictícia.

Wi-Fi não será

Os cibercriminosos também podem bloquear facilmente uma rede corporativa inteira. O bloqueio de IP é frequentemente usado para combater ataques DDoS. Mas isso não é apenas uma prática ineficaz, mas também muito perigosa. O endereço IP é fácil de encontrar (por exemplo, através do monitoramento de recursos) e fácil de substituir (ou falso). Antes de ingressar na Variti, nossos clientes tiveram casos em que isso levou ao fato de que o bloqueio de um determinado IP simplesmente desativava o Wi-Fi em seus próprios escritórios. Houve um caso em que o cliente "escorregou" o IP necessário e ele bloqueou o acesso ao seu recurso para usuários de toda a região, e por um longo tempo não percebeu isso, porque, caso contrário, todo o recurso funcionaria perfeitamente.

O que há de novo?

Novas ameaças exigem novas soluções de segurança. No entanto, esse novo nicho no mercado está apenas começando a se formar. Existem muitas soluções para repelir efetivamente ataques simples de bot, mas com os complexos, nem tudo é tão simples. Muitas soluções ainda praticam técnicas de bloqueio de IP. Outros precisam de tempo para coletar dados primários para começar, e esses 10 a 15 minutos podem se tornar uma vulnerabilidade. Existem soluções baseadas no aprendizado de máquina que permitem identificar um bot pelo seu comportamento. E, ao mesmo tempo, as equipes do "outro" se gabam de já terem robôs que podem imitar reais, indistinguíveis dos padrões humanos. Ainda não está claro quem vencerá.

E se você tiver que lidar com equipes de bot profissionais e ataques complexos de vários estágios em vários níveis ao mesmo tempo?

Nossa experiência mostra que você precisa se concentrar em filtrar solicitações ilegais sem bloquear endereços IP. Ataques complexos de DDoS exigem filtragem em várias camadas ao mesmo tempo, incluindo a camada de transporte, a camada de aplicativo e as APIs. Graças a isso, mesmo ataques de baixa frequência podem ser repelidos, que geralmente são invisíveis e, portanto, frequentemente pulam ainda mais. Por fim, é necessário deixar todos os usuários reais passarem, mesmo enquanto o ataque estiver ativo.

Em segundo lugar, as empresas precisam da capacidade de criar seus próprios sistemas de proteção em vários estágios, onde, além de ferramentas para impedir ataques DDoS, os sistemas serão incorporados contra fraudes, roubo de dados, proteção de conteúdo e assim por diante.

Terceiro, eles devem trabalhar em tempo real desde a primeira solicitação - a capacidade de responder instantaneamente a incidentes de segurança aumenta muito as chances de impedir um ataque ou reduzir seu poder destrutivo.

O futuro próximo: gerenciamento de reputação e coleta de big data com bots

A história do DDoS evoluiu de simples para complexa. A princípio, o objetivo dos atacantes era impedir o funcionamento do site. Agora eles acham mais eficiente direcionar os principais processos de negócios.

A complexidade dos ataques continuará a crescer, isso é inevitável. Além disso, o que os bots ruins estão fazendo agora - roubar e falsificar dados, extorsão e spam - coletará dados de um grande número de fontes (Big Data) e criará contas falsas "confiáveis" para gerenciar influência, reputação ou phishing em massa.

Atualmente, apenas grandes empresas podem investir em proteção contra DDoS e bot, mas nem sempre conseguem rastrear e filtrar totalmente o tráfego gerado por bots. A única coisa positiva sobre os ataques de bots se tornarem mais sofisticados é que isso incentiva o mercado a criar soluções de segurança mais inteligentes e melhores.

O que você acha - como o setor de proteção contra bot se desenvolverá e que soluções são necessárias no mercado agora?