Vamos fazer uma reserva imediatamente, coletamos informações sobre os serviços que:

A) os próprios contratados chamam de terceirização;

B) não são chamados de terceirização, mas na verdade resolvem algum problema que poderia ser resolvido por um especialista do estado (se houver).

Ir.

Em um mundo ideal, as tarefas de segurança da informação e, em particular, a proteção contra riscos internos, são resolvidas dentro da empresa pelos esforços de especialistas em período integral. Eles mesmos definem os processos de negócios, prescrevem políticas de segurança, introduzem um regime de segredo comercial, conduzem explicações e cursos de treinamento para funcionários, identificam e investigam incidentes.

Na vida real, há razões pelas quais as empresas precisam superar o

Aqui estão os principais

- Não há especialista na equipe, ou ele está, mas sobrecarregado, não é especialista em proteção contra riscos internos.

- Falta de pessoal - a empresa não consegue encontrar um especialista em segurança da informação com as qualificações necessárias.

- Não há software dedicado para monitoramento automático.

- Em geral, não está claro quanto custa a segurança da informação, se os custos de organização de todo esse trabalho são justificados.

Se nos voltarmos para a prática estrangeira, da qual, como se acredita, estamos 5 a 10 anos atrás, não há nada incomum na terceirização da proteção contra riscos internos. De acordo com os dados mais recentes da Deloitte, 14% dos orçamentos de terceirização da empresa em 2019 foram gastos em proteção contra riscos internos. Outros 15% - para treinar o pessoal de segurança cibernética.

O que escolher

Se considerarmos os serviços unidos pelo termo "terceirização da segurança interna da informação", agora são apresentados na Rússia:

- Auditoria e análise do estado da infraestrutura de TI.

- Desenvolvimento de documentos regulatórios.

- Forense (investigação de incidentes).

- SOC (organização e manutenção do centro de monitoramento).

- Treinamento / treinamento de pessoal.

- Manutenção de sistemas de informação (sistemas de autenticação e autorização, DLP, SIEM, IDS / IPS).

Se de alguma forma sistematizarmos, vemos que existe uma proposta para encerrar uma necessidade única (consultar ou resolver um problema pontual) e substituir as funções de um especialista em segurança da informação por um longo tempo.

Ajuda temporária

Como queremos dizer um cliente que acabou de enfrentar a questão da proteção contra vazamentos de dados, uma solicitação a um especialista externo aqui é geralmente a seguinte: observe as configurações do equipamento de rede, calcule o tráfego de entrada / saída, calcule o número de conexões externas aos servidores; construir um sistema de acesso; decida qual software colocar no teste e qual não perder tempo, avalie os resultados do teste.

Essa. em geral - "basta perguntar".

As ofertas no mercado para essa consultoria são diversas. Você sempre pode encontrar um freelancer para uma "consulta". Mas a espinha dorsal do mercado são os centros de treinamento e empresas especializadas em segurança da informação CIBIT, "Academy of Information Security", ACRIBIA, USSB, AZONE IT e outros. (Vamos tirar dos parênteses os "grandes consultores" com os "quatro" auditores à frente - eles compartilham a maior parte do faturamento mundial da consultoria em segurança da informação, mas seus serviços estão disponíveis apenas para grandes clientes).

Os jogadores listados também podem encerrar tarefas únicas quando for necessário realizar algum tipo de trabalho para o qual ainda não é aconselhável contratar uma pessoa na equipe: treinar equipe, adaptar políticas de segurança, colocar documentos em ordem para conformidade com os requisitos regulamentares. E, é claro, investigar uma violação ou crime corporativo, se de repente uma emergência acontecer na empresa.

Ao mesmo tempo, não apenas os métodos cibernéticos são usados para investigar incidentes de segurança da informação (aqui o jogador mais famoso é o Grupo IB). Também podem ser adicionadas ferramentas "analógicas": análise de documentos, pesquisas com funcionários, etc. Portanto, estritamente falando, detetives, examinadores de polígrafo e criadores de perfil também participam da terceirização da segurança da informação em suas tarefas restritas.

Há uma proposta no mercado para ajustar as políticas de segurança em um sistema DLP. À medida que a implementação avança, o usuário pode ter perguntas relacionadas: o que fazer com o hardware, como configurar tolerâncias, quais documentos assinar com os funcionários. Empresas independentes fornecem esses serviços, mas, na verdade, é o trabalho de bons departamentos de implementação, engenheiros e suporte técnico do próprio fornecedor.

O mercado ainda é heterogêneo simplesmente por causa de sua tenra idade. Mas ele já formou uma oferta abundante para a maioria das solicitações do cliente em assistência única de um especialista em segurança da informação.

Monitoramento regular

Se uma empresa precisar resolver não tarefas únicas, mas proteger as informações permanentemente, será necessário um sistema DLP. Caso contrário, é difícil impedir, detectar e lidar com incidentes de segurança interna. Sem uma pessoa que analise as informações, o software não é muito eficaz. Mas a maioria das empresas com equipes de 100 ou mais pessoas simplesmente não consegue responder à pergunta "precisamos disso?"

Portanto, surge o próximo nível de terceirização - terceirizar o gerenciamento do sistema e a análise de incidentes do DLP. Até o momento, apenas alguns trabalham nesse mercado (de fato , SearchInform , Softline, Jet Infosystems). O serviço é implementado em vários formatos, dependendo do nível de acesso que o cliente está pronto para dar ao terceirizado, ou seja, da confiança nele.

O que um terceirizado pode fazer?

- - .

- , ; .

- , .

Os relacionamentos podem evoluir à medida que você trabalha. Convencionalmente, a princípio, o cliente estava pronto para transferir para o terceirizado apenas a configuração do DLP e o descarregamento de toda a "folha" de relatórios. Vendo o efeito e o benefício, pode ser a entrega e análise do conteúdo dos incidentes.

Devido ao fato de o mercado ainda estar em desenvolvimento, nem sempre é fácil para um cliente formular uma solicitação, escolher um formato para trabalhar com um terceirizador e priorizar o controle. Portanto, nem sempre é possível assinar um SLA desde o início.

No entanto, um formato eficaz de interação já está tomando forma. Aqui está a abordagem na qual terceirizadores estrangeiros (MSSP, provedor de serviços de segurança gerenciada) trabalham:

- Um analista de segurança de informações pessoais ajusta o sistema de acordo com as tarefas definidas pelo cliente.

- . « » (, - , ..)

- , - ( – ).

- ( //).

- - .

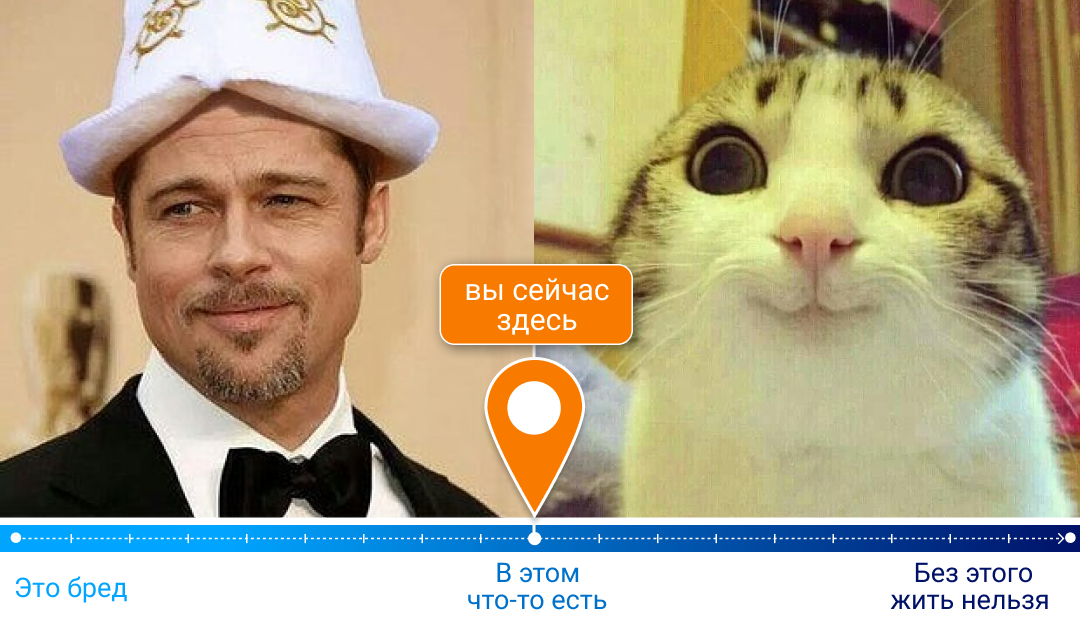

Muito provavelmente, a terceirização de segurança da informação continuará a se desenvolver dentro dessa estrutura, porque esse formato contribui para a criação de relacionamentos confiáveis entre os participantes do processo. Mas o mercado ainda não está totalmente formado, um dia o seguro de risco aparecerá nele, o que fará avançar muito o relacionamento cliente / terceirizado. Mas o processo já está em andamento - podemos vê-lo pela reação dos clientes. Portanto, no caminho para "você não pode viver sem ele", estamos em algum lugar no ponto "há algo nisso".