Introdução

O problema criptográfico mais famoso é a transmissão de mensagens secretas. Para esta tarefa, os criptossistemas com uma chave privada são usados com mais frequência: Alice (o remetente) criptografa as informações usando a chave e Bob (o receptor) descriptografa a mensagem com ela. Infelizmente, os criptosistemas de chave privada têm sérias dificuldades na implementação prática. A questão principal é como distribuir as chaves? Em muitos aspectos, a distribuição de chaves é tão demorada quanto a tarefa básica de comunicação privada. Um terceiro malicioso pode espionar a chave e ler a mensagem facilmente.

Para evitar isso, muitos caminhos foram inventados, neste artigo consideraremos o quantum, no qual o sigilo da chave é garantido pelas leis da mecânica quântica. O primeiro esquema de distribuição de chave quântica (QKD) BB84 foi desenvolvido em 1984 pelos físicos Charles Bennett e Gilles Brassard. Sua ideia principal é usar o princípio da mecânica quântica (princípio da incerteza), segundo o qual a observação como um todo viola o sistema observado. Assim, o interceptor espionando Alice e Bob "estraga" a mensagem. Então, ele pode ser facilmente calculado e descartado os bits "ruins" e, se houver muitos deles, comece tudo de novo.

O básico da mecânica quântica

Não entraremos em detalhes, mas simplesmente formularemos as declarações principais. Vamos começar com o princípio da incerteza. Diz que algumas grandezas físicas juntas não são medidas exatamente com exatidão. Vamos citar como exemplo o momento e a coordenada de uma partícula: se você colocar uma partícula em um dispositivo que mede com precisão a coordenada (por exemplo, ela mostrou ) e, em seguida, em um dispositivo que mede com precisão o momento, então o segundo dispositivo dará um número aleatório (seja um número

, ou seja

). Um ponto importante: antes era uma partícula com uma coordenada

, agora é uma partícula com momentum

. Se você colocá-lo de volta no dispositivo que mede a coordenada, ele fornecerá um número aleatório.

( , , ). , , .

( ), 2 . , , 4 . ,

,

. BB84.

BB84

:

1) ( )

2)

3)

4)

- ; - ; -

1 .

|

|

(0 1). 0 1 | , , . , , , . |

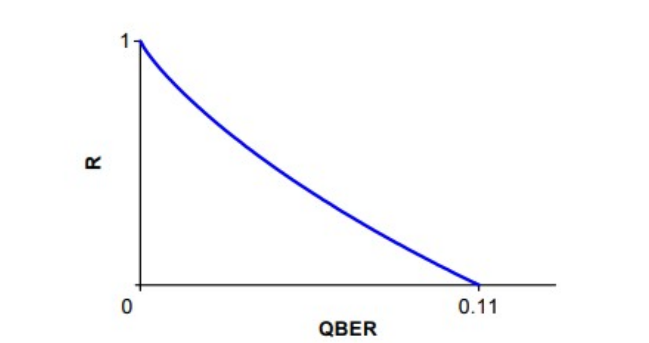

. ( ). , , , . , "" ( ). - - . , . . BB84 11% [10], . .

. : . , , , (, , ). , , "" . : . (, , ). , , . , .

, :

1) , .

2) , .

BB84, , - -. . A B, C. : . A , B , C . , B , , . , A B. . ( ) .

|

|

, , . , . | , . |

, , 0 1.

. BB84 . BB84 , . , .

.

1

1)

2)

3) ,

, , .

1 . , . , , .

2 . . .

3 . - , . , . , , .

. , , , , . . a) (, , ); ) ; ) ) . "" , .

BB84 [7], . . [8]

H , QBER .

, . . , , . (, , ). , . PNS (photon number splitting)[2]. : , , . , , . , , [1].

2003 , BB84. , SARG04, BB84, . - -, [4]. , [4]. , , -. , . - . , PNS . Lo05[5]. - . ( - GLLP[3]) , . , ( .3).

SARG04[1]. : . ( !!!). , BB84, . , , :

.

( , ).

, , ( ). .

(

)

, ( ).

( 1/4), ,

(

,

,

). PNS : , 1 2 , 3 . [1].

, . SARG04 LPA(large pulse attack). , ( ). . , [6].

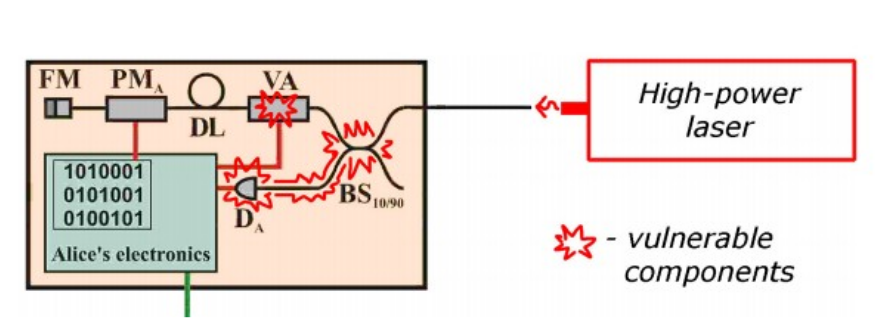

, . , . . , id Quantique [9], .4

DA, , , . , . , , . ( ). : 1) ; 2) , ; 3) BS (, ); , , , , .

, , . . . . .

, ? : , , , . 1984 - , ? , , (RSA). , 1994 . , . , , .

:

1) A. Acin, N. Gisin, and V. Scarani, “Coherent-pulse implementations of quantum cryptography protocols resistant to photon-number-splitting attacks”

2) C. Bennett, F. Bessette, G. Brassard, L. Salvail, and J. Smolin, “Experimental quantum cryptography”(1992)

3) D. Gottesman, H.-K. Lo, N. L ̈utkenhaus, and J. Preskill, Quant. Inf. Comp. 4, 325 (2004)

4) W.-Y. Hwang, “Quantum key distribution with high loss: toward global secure communication”

5) Lo H., Ma X., Chen K. , “Decoy state quantum key distribution”, (2005)

6) Vadim Makarov, “Quantum cryptography and quantum cryptanalysis ”, (2006)

7) D. Mayers, “Quantum key distribution and string oblivious transfer in noisy channels” (1996); D. Mayers, “Unconditional security in quantum cryptography” (2001).

8) P. Shor e J. Preskill, “Prova simples de segurança do protocolo de distribuição de chave quântica BB84” (2000).

9) D. Stucki, N. Gisin, O. Guinnard, G. Ribordy e H. Zbinden, “Quantum key Distribution over 67 km with a plug & play system”

10) Xiaoqing Tan, "Introduction to Quantum cryptography", (2013)