Trabalhamos com quase todos os fornecedores e, ao longo dos anos em nosso laboratório, tive tempo para mergulhar na arquitetura de todos os principais desenvolvedores de soluções definidas por software. A SD-WAN da Fortinet é um pouco diferente aqui, que simplesmente incorporou a funcionalidade de balanceamento de tráfego entre os canais de comunicação no software de firewall. A solução é bastante democrática, por isso costuma ser vista em empresas onde ainda não estão preparadas para as mudanças globais, mas desejam utilizar seus canais de comunicação de forma mais eficaz.

Neste artigo, quero dizer como configurar e trabalhar com Fortinet SD-WAN, quem é a solução certa para essa solução e quais armadilhas você pode enfrentar aqui.

Os jogadores mais notáveis no mercado SD-WAN podem ser classificados em um de dois tipos:

1. Startups que criaram soluções SD-WAN do zero. O mais bem-sucedido deles recebe um enorme impulso de desenvolvimento quando comprado por grandes empresas - esta é a história da Cisco / Viptela, VMWare / VeloCloud, Nuage / Nokia

2. Grandes fornecedores de rede que criaram soluções SD-WAN, desenvolvendo a programabilidade e gerenciabilidade de seus roteadores tradicionais são história Juniper, Huawei

A Fortinet conseguiu encontrar seu caminho. A funcionalidade foi embutida no software dos firewalls, o que permite combinar suas interfaces em canais virtuais e balancear a carga entre eles usando algoritmos complexos em comparação com o roteamento usual. Essa funcionalidade é chamada de SD-WAN. O que Fortinet poderia ser chamado de SD-WAN? O mercado está gradualmente desenvolvendo um entendimento de que Definido por Software significa a separação do Plano de Controle do Plano de Dados, controladores dedicados, orquestradores. A Fortinet não tem nada parecido. O gerenciamento centralizado é opcional e é oferecido usando a ferramenta Fortimanager tradicional. Mas, em minha opinião, não se deve procurar verdades abstratas e perder tempo discutindo sobre termos. No mundo real, qualquer abordagem tem seus méritos e deméritos. A melhor saída é compreendê-los e poder escolher soluções que se adaptem às tarefas.

Vou tentar com capturas de tela em minhas mãos para dizer a você como é o SD-WAN da Fortinet e como pode fazer.

Como funciona

Suponha que você tenha duas ramificações conectadas por dois links de dados. Esses canais de transmissão de dados são agrupados da mesma maneira que as interfaces Ethernet comuns são agrupadas no LACP-Port-Channel. Os veteranos se lembrarão do PPP Multilink, que também é uma analogia adequada. Os canais podem ser portas físicas, VLAN SVIs, VPNs ou túneis GRE.

VPN ou GRE é normalmente usado ao conectar LANs de filiais pela Internet. E portas físicas - na presença de conexões L2 entre sites, ou ao conectar sobre um MPLS / VPN dedicado, se estivermos satisfeitos com a conexão sem sobreposição e criptografia. Outro cenário no qual as portas físicas são usadas no grupo SD-WAN é equilibrar o acesso local dos usuários à Internet.

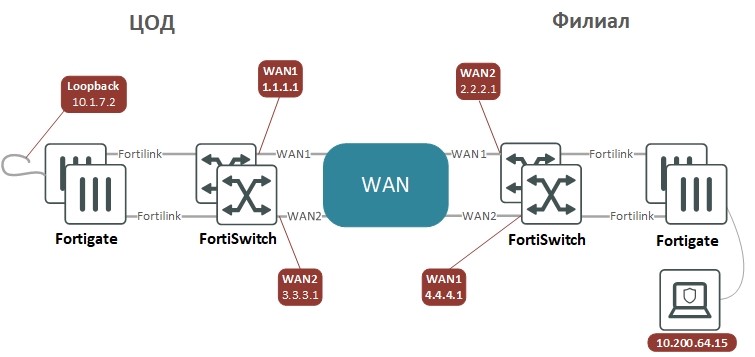

Em nosso estande, existem quatro firewalls e dois túneis VPN funcionando através de duas "operadoras de telecomunicações". O esquema é parecido com este:

túneis VPN são configurados no modo front-end, de forma que se pareçam com conexões ponto a ponto entre dispositivos com endereços IP em interfaces P2P que podem receber ping e garantir que a conexão seja feita por meio de um o túnel está funcionando. Para que o tráfego seja criptografado e vá para o lado oposto, basta encaminhá-lo para o túnel. A alternativa - selecionar o tráfego para criptografia usando listas de sub-rede, confunde muito o administrador à medida que a configuração se torna mais complexa. Em uma grande rede, para construir uma VPN, você pode usar a tecnologia ADVPN, este é um análogo do DMVPN da Cisco ou DVPN da Huawei, o que simplifica a configuração.

Configuração VPN Site-to-Site para dois dispositivos com roteamento BGP em ambos os lados

«» (DC)

«» (BRN)

config system interface

edit "WAN1"

set vdom "Internet"

set ip 1.1.1.1 255.255.255.252

set allowaccess ping

set role wan

set interface "DC-BRD"

set vlanid 111

next

edit "WAN2"

set vdom "Internet"

set ip 3.3.3.1 255.255.255.252

set allowaccess ping

set role lan

set interface "DC-BRD"

set vlanid 112

next

edit "BRN-Ph1-1"

set vdom "Internet"

set ip 192.168.254.1 255.255.255.255

set allowaccess ping

set type tunnel

set remote-ip 192.168.254.2 255.255.255.255

set interface "WAN1"

next

edit "BRN-Ph1-2"

set vdom "Internet"

set ip 192.168.254.3 255.255.255.255

set allowaccess ping

set type tunnel

set remote-ip 192.168.254.4 255.255.255.255

set interface "WAN2"

next

end

config vpn ipsec phase1-interface

edit "BRN-Ph1-1"

set interface "WAN1"

set local-gw 1.1.1.1

set peertype any

set net-device disable

set proposal aes128-sha1

set dhgrp 2

set remote-gw 2.2.2.1

set psksecret ***

next

edit "BRN-Ph1-2"

set interface "WAN2"

set local-gw 3.3.3.1

set peertype any

set net-device disable

set proposal aes128-sha1

set dhgrp 2

set remote-gw 4.4.4.1

set psksecret ***

next

end

config vpn ipsec phase2-interface

edit "BRN-Ph2-1"

set phase1name "BRN-Ph1-1"

set proposal aes256-sha256

set dhgrp 2

next

edit "BRN-Ph2-2"

set phase1name "BRN-Ph1-2"

set proposal aes256-sha256

set dhgrp 2

next

end

config router static

edit 1

set gateway 1.1.1.2

set device "WAN1"

next

edit 3

set gateway 3.3.3.2

set device "WAN2"

next

end

config router bgp

set as 65002

set router-id 10.1.7.1

set ebgp-multipath enable

config neighbor

edit "192.168.254.2"

set remote-as 65003

next

edit "192.168.254.4"

set remote-as 65003

next

end

config network

edit 1

set prefix 10.1.0.0 255.255.0.0

next

end

config system interface

edit "WAN1"

set vdom "Internet"

set ip 2.2.2.1 255.255.255.252

set allowaccess ping

set role wan

set interface "BRN-BRD"

set vlanid 111

next

edit "WAN2"

set vdom "Internet"

set ip 4.4.4.1 255.255.255.252

set allowaccess ping

set role wan

set interface "BRN-BRD"

set vlanid 114

next

edit "DC-Ph1-1"

set vdom "Internet"

set ip 192.168.254.2 255.255.255.255

set allowaccess ping

set type tunnel

set remote-ip 192.168.254.1 255.255.255.255

set interface "WAN1"

next

edit "DC-Ph1-2"

set vdom "Internet"

set ip 192.168.254.4 255.255.255.255

set allowaccess ping

set type tunnel

set remote-ip 192.168.254.3 255.255.255.255

set interface "WAN2"

next

end

config vpn ipsec phase1-interface

edit "DC-Ph1-1"

set interface "WAN1"

set local-gw 2.2.2.1

set peertype any

set net-device disable

set proposal aes128-sha1

set dhgrp 2

set remote-gw 1.1.1.1

set psksecret ***

next

edit "DC-Ph1-2"

set interface "WAN2"

set local-gw 4.4.4.1

set peertype any

set net-device disable

set proposal aes128-sha1

set dhgrp 2

set remote-gw 3.3.3.1

set psksecret ***

next

end

config vpn ipsec phase2-interface

edit "DC-Ph2-1"

set phase1name "DC-Ph1-1"

set proposal aes128-sha1

set dhgrp 2

next

edit "DC2-Ph2-2"

set phase1name "DC-Ph1-2"

set proposal aes128-sha1

set dhgrp 2

next

end

config router static

edit 1

set gateway 2.2.2.2

et device "WAN1"

next

edit 3

set gateway 4.4.4.2

set device "WAN2"

next

end

config router bgp

set as 65003

set router-id 10.200.7.1

set ebgp-multipath enable

config neighbor

edit "192.168.254.1"

set remote-as 65002

next

edit "192.168.254.3"

set remote-as 65002

next

end

config network

edit 1

set prefix 10.200.0.0 255.255.0.0

next

end

Estou dando a configuração em forma de texto, porque, na minha opinião, é mais conveniente configurar a VPN desta forma. Quase todas as configurações são iguais em ambos os lados; em forma de texto, elas podem ser feitas com copiar e colar. Se você fizer a mesma coisa na interface da web, é fácil cometer um erro - esquecer uma marca de seleção em algum lugar, inserir o valor errado.

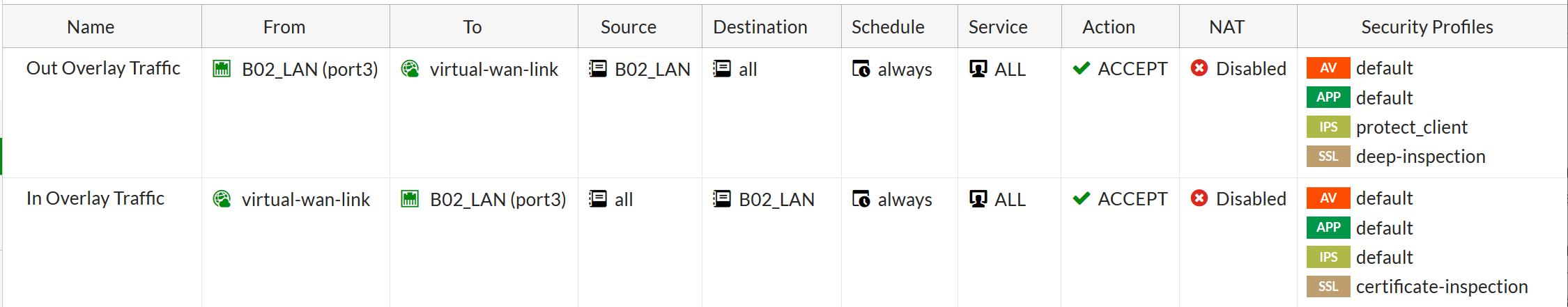

Depois de adicionar interfaces ao pacote,

todas as rotas e políticas de segurança podem se referir a ele, e não às interfaces incluídas nele. No mínimo, o tráfego de redes internas para SD-WAN deve ser permitido. Ao criar regras para eles, você pode aplicar medidas de proteção, como IPS, antivírus e divulgação HTTPS.

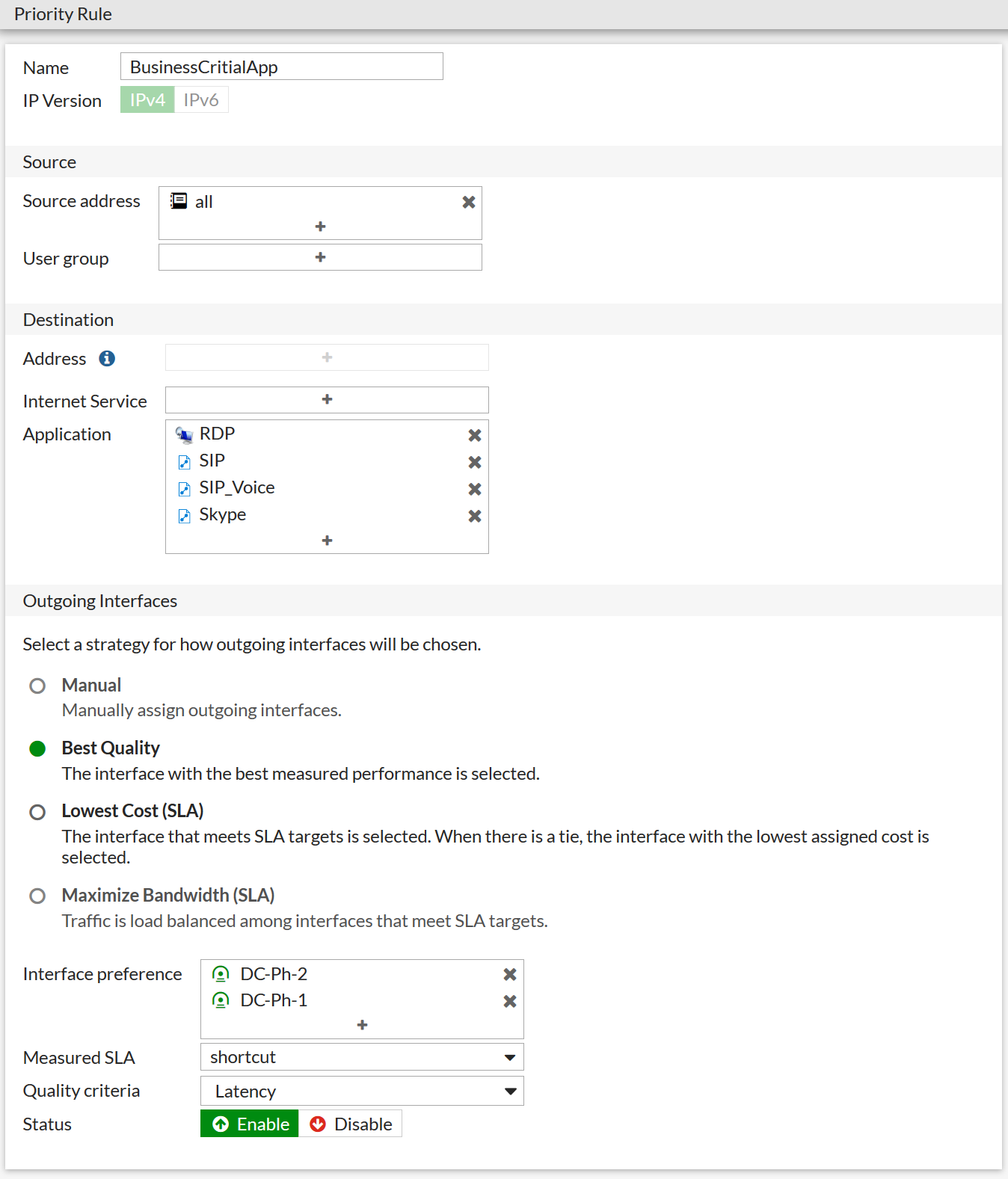

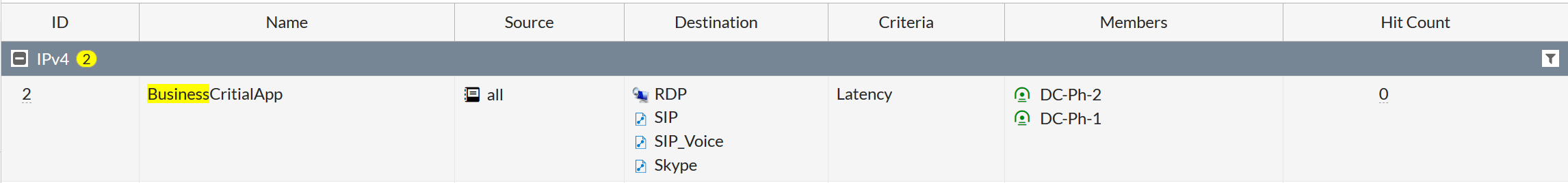

As regras SD-WAN são configuradas para o pacote. Estas são as regras que determinam o algoritmo de balanceamento para um tráfego específico. Eles são semelhantes às políticas de roteamento no roteamento baseado em política, apenas como resultado do tráfego que está sob a política, não o próximo salto ou uma interface de saída regular está instalada, mas as interfaces adicionadas ao pacote SD-WAN mais o algoritmo de balanceamento de tráfego entre essas interfaces.

O tráfego pode ser separado do fluxo geral por informações L3-L4, por aplicativos reconhecidos, serviços de Internet (URL e IP), bem como por usuários reconhecidos de estações de trabalho e laptops. Depois disso, um dos seguintes algoritmos de balanceamento pode ser atribuído ao tráfego dedicado:

A lista Interface Preference seleciona aquelas interfaces daquelas já adicionadas ao pacote que atenderá este tipo de tráfego. Ao adicionar nem todas as interfaces, você pode restringir quais canais usa, digamos, e-mail, se não quiser carregá-lo com canais caros com um SLA alto. No FortiOS 6.4.1, tornou-se possível agrupar as interfaces adicionadas ao pacote SD-WAN em zonas, criando, por exemplo, uma zona para comunicação com sites remotos, e outra para acesso local à Internet via NAT. Sim, o tráfego que vai para a Internet normal também pode ser equilibrado.

Sobre algoritmos de balanceamento

Em termos de como o Fortigate (um firewall da Fortinet) é capaz de dividir o tráfego entre canais, existem duas opções interessantes e não muito comuns no mercado:

Custo mais baixo (SLA) - de todas as interfaces que atendem ao SLA no momento, escolhe-se a de menor peso (custo) definido manualmente pelo administrador; este modo é adequado para tráfego "pesado", como backups e transferências de arquivos.

Best Quality (SLA) - este algoritmo, além do habitual delay, jitter e Fortigate perda de pacotes, pode usar a carga do canal atual para avaliar a qualidade dos canais; este modo é adequado para tráfego sensível, como VoIP e videoconferência.

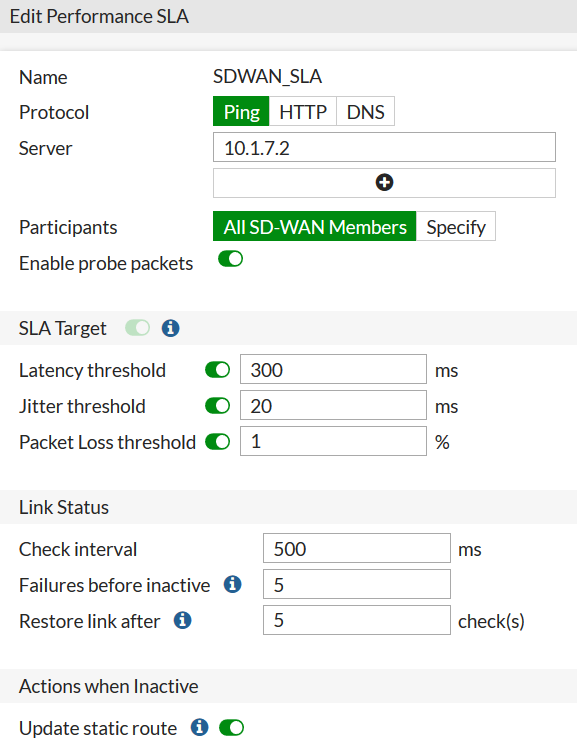

Esses algoritmos exigem a configuração do SLA de desempenho. Este medidor monitora periodicamente (intervalo de verificação) as informações de conformidade com SLA: perda de pacotes, latência e jitter no canal de comunicação - e pode “rejeitar” os canais que atualmente não atendem aos limites de qualidade - estão perdendo muitos pacotes ou atrasando muito. Além disso, o medidor monitora o estado do canal e pode removê-lo temporariamente do pacote em caso de perda repetida de respostas (falhas antes de inativo). Ao restaurar, após várias respostas sucessivamente recebidas (restaurar link depois), o medidor irá retornar automaticamente o canal para o pacote e os dados serão transmitidos por ele novamente.

Esta é a aparência da configuração do "medidor":

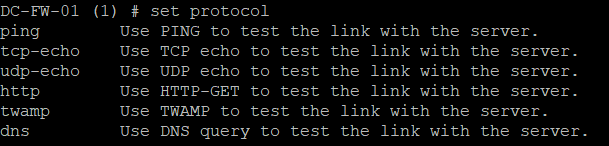

Na interface web, ICMP-Echo-request, HTTP-GET e DNS request estão disponíveis como protocolo de teste. Existem um pouco mais opções na linha de comando: opções TCP-echo e UDP-echo estão disponíveis, bem como um protocolo de medição de qualidade especializado - TWAMP.

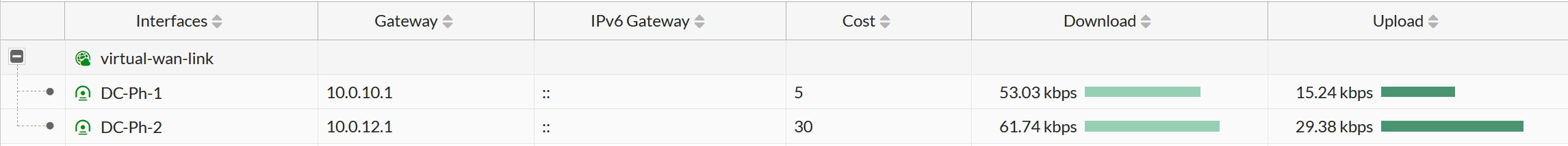

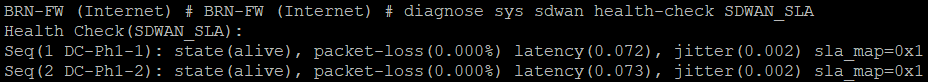

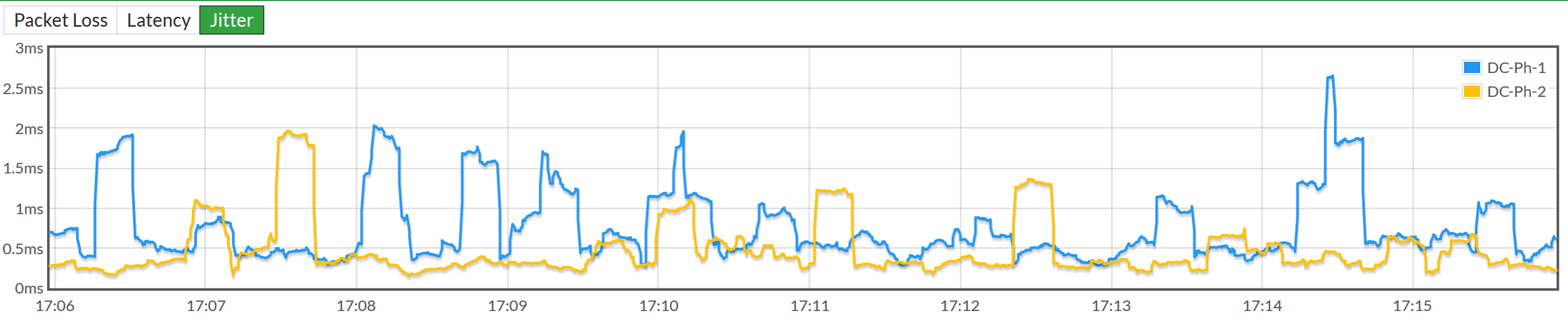

Os resultados da medição podem ser vistos na interface da web:

E na linha de comando:

Solução de problemas

Se você criou uma regra e tudo não funciona conforme o esperado, você deve olhar o valor Contagem de ocorrências na lista de regras SD-WAN. Ele mostrará se o tráfego se enquadra nesta regra:

Na página de configuração do medidor, você pode ver a mudança nos parâmetros do canal ao longo do tempo. A linha pontilhada indica o valor limite do parâmetro. Na

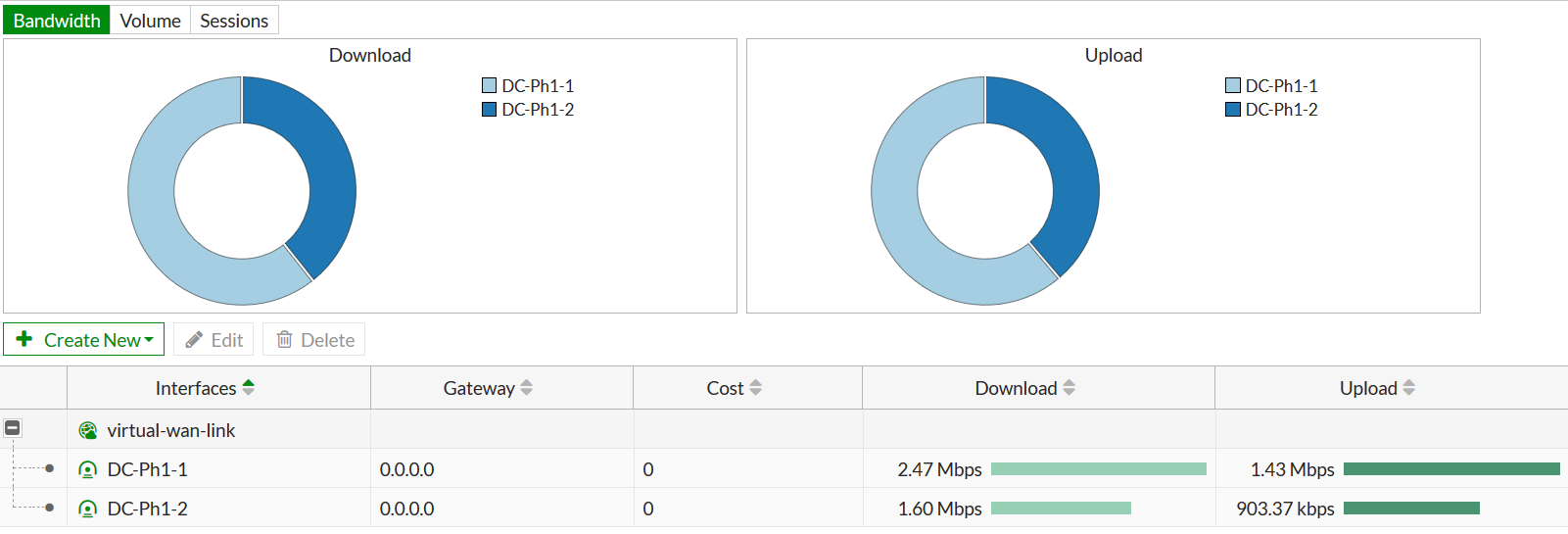

interface da web, você pode ver como o tráfego é distribuído pelo volume de dados transmitidos / recebidos e pelo número de sessões:

Além de tudo isso, existe uma excelente oportunidade de rastrear a passagem dos pacotes com o máximo de detalhes. Ao trabalhar em uma rede real, a configuração do dispositivo acumula muitas políticas de roteamento, firewall e distribuição de tráfego nas portas SD-WAN. Tudo isso interage entre si de maneira complexa e, embora o fornecedor forneça diagramas de blocos detalhados de algoritmos de processamento de pacotes, é muito importante poder não construir e testar teorias, mas ver para onde realmente vai o tráfego.

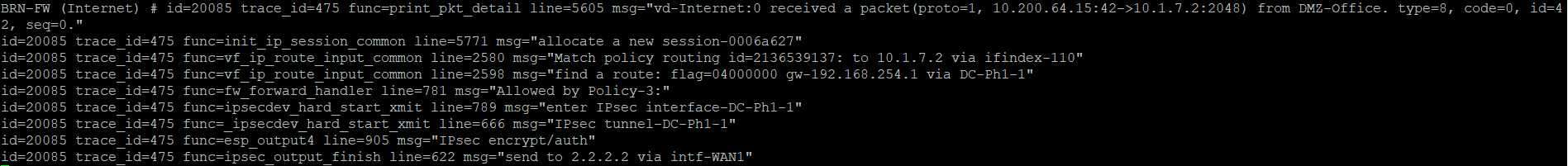

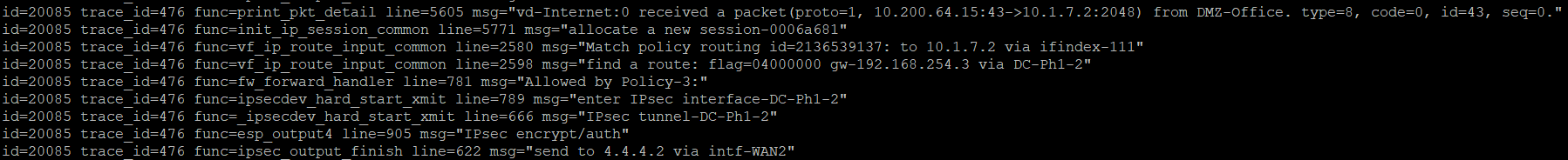

Por exemplo, o seguinte conjunto de comandos rastreará dois pacotes com um endereço de origem de 10.200.64.15 e um endereço de destino de 10.1.7.2. Faça ping 10.7.1.2 de 10.200.64.15 duas vezes e veja a saída no console. Primeiro pacote: Segundo pacote:

diagnose debug flow filter saddr 10.200.64.15

diagnose debug flow filter daddr 10.1.7.2

diagnose debug flow show function-name

diagnose debug enable

diagnose debug trace 2

Aqui está o primeiro pacote recebido pelo firewall: Uma nova sessão foi criada para ele: E uma correspondência foi encontrada nas configurações das políticas de roteamento Acontece que o pacote precisa ser enviado para um dos túneis VPN: Uma regra de permissão é encontrada nas políticas de firewall: O pacote é criptografado e enviado ao túnel VPN: Criptografado o pacote é enviado ao endereço do gateway para esta interface WAN: Para o segundo pacote, tudo é o mesmo, mas é enviado para um túnel VPN diferente e sai por uma porta de firewall diferente:

id=20085 trace_id=475 func=print_pkt_detail line=5605 msg="vd-Internet:0 received a packet(proto=1, 10.200.64.15:42->10.1.7.2:2048) from DMZ-Office. type=8, code=0, id=42, seq=0."

VDOM – Internet, Proto=1 (ICMP), DMZ-Office – L3-. Type=8 – Echo.

msg="allocate a new session-0006a627"

msg="Match policy routing id=2136539137: to 10.1.7.2 via ifindex-110"

"find a route: flag=04000000 gw-192.168.254.1 via DC-Ph1-1"

msg="Allowed by Policy-3:"

func=ipsecdev_hard_start_xmit line=789 msg="enter IPsec interface-DC-Ph1-1"

func=_ipsecdev_hard_start_xmit line=666 msg="IPsec tunnel-DC-Ph1-1"

func=esp_output4 line=905 msg="IPsec encrypt/auth"

msg="send to 2.2.2.2 via intf-WAN1"

func=ipsecdev_hard_start_xmit line=789 msg="enter IPsec interface-DC-Ph1-2"

func=_ipsecdev_hard_start_xmit line=666 msg="IPsec tunnel-DC-Ph1-2"

func=esp_output4 line=905 msg="IPsec encrypt/auth"

func=ipsec_output_finish line=622 msg="send to 4.4.4.2 via intf-WAN2"

Profissionais da solução

Funcionalidade confiável e interface amigável. O conjunto de recursos que estava disponível no FortiOS antes do advento do SD-WAN foi totalmente preservado. Ou seja, não temos um software desenvolvido recentemente, mas um sistema maduro de um fornecedor de firewall comprovado. Com o conjunto tradicional de funções de rede, uma interface da web conveniente e fácil de aprender. Quantos fornecedores de SD-WAN têm, digamos, funcionalidade VPN de acesso remoto em seus dispositivos de terminal?

Segurança de nível 80. FortiGate está entre as melhores soluções de firewall. Existem muitos materiais na Internet para configuração e administração de firewalls e muitos especialistas em segurança no mercado de trabalho que já dominam as soluções do fornecedor.

Custo zero para funcionalidade SD-WAN.Custa o mesmo construir uma SD-WAN no FortiGate do que construir uma WAN normal nele, já que nenhuma licença adicional é necessária para implementar a funcionalidade SD-WAN.

Limite mínimo de entrada para o preço. O Fortigate possui uma boa gradação de dispositivos para diferentes desempenhos. Os modelos mais jovens e baratos são bastante adequados para abrir um escritório ou ponto de venda para, digamos, 3-5 funcionários. Muitos fornecedores simplesmente não têm esses modelos de baixo desempenho e acessíveis.

Alta performance. A redução da funcionalidade SD-WAN ao balanceamento de tráfego permitiu à empresa lançar um SD-WAN ASIC especializado, graças ao qual a operação do SD-WAN não reduz o desempenho do firewall em geral.

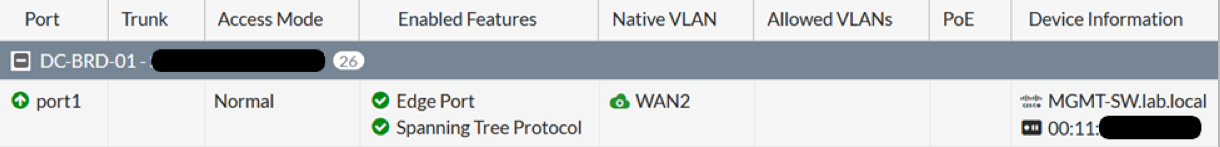

A capacidade de implementar um escritório inteiro em equipamentos Fortinet.Estes são alguns firewalls, switches, pontos de acesso Wi-Fi. Este escritório é fácil e conveniente de gerenciar - switches e pontos de acesso são registrados em firewalls e controlados a partir deles. Por exemplo, esta é a aparência de uma porta de switch na interface do firewall que controla esse switch:

Nenhum controlador como ponto único de falha. O próprio fornecedor se concentra nisso, mas isso pode ser chamado de mais apenas em parte, porque os fornecedores que têm controladores, garantindo sua tolerância a falhas são baratos, na maioria das vezes ao preço de uma pequena quantidade de recursos de computação em um ambiente de virtualização.

O que procurar

Falta de separação de Plano de Controle e Plano de Dados . Isso significa que a rede deve ser configurada manualmente ou usando as ferramentas de gerenciamento tradicionais existentes - FortiManager. Para os fornecedores que implementaram essa separação, a rede é montada por si mesma. O administrador pode precisar apenas ajustar sua topologia, proibir algo em algum lugar, nada mais. Porém, o trunfo do FortiManager é que ele pode gerenciar não apenas firewalls, mas também switches e pontos de acesso Wi-Fi, ou seja, quase toda a rede.

Crescimento condicional de controlabilidade.Devido ao fato de que ferramentas tradicionais são usadas para automatizar a configuração da rede, a capacidade de gerenciamento da rede com a implementação de SD-WAN não aumenta significativamente. Por outro lado, a nova funcionalidade passa a ser disponibilizada mais rapidamente, pois o fornecedor a libera primeiro apenas para o sistema operacional do firewall (que possibilita o uso imediatamente), para só então complementar o sistema de controle com as interfaces necessárias.

Algumas das funcionalidades podem estar disponíveis na linha de comando, mas não na interface da web. Às vezes não é tão assustador ir até a linha de comando para configurar algo, pois é assustador não ver na interface da web que alguém já configurou algo na linha de comando. Mas isso geralmente diz respeito aos recursos mais recentes e, gradualmente, com as atualizações do FortiOS, os recursos da interface da web são aprimorados.

Para quem é isso

Para quem não tem muitas filiais. Implementar uma solução SD-WAN com componentes centrais complexos em uma rede de 8 a 10 filiais pode não valer a pena - você terá que gastar dinheiro com licenças para dispositivos SD-WAN e recursos do sistema de virtualização para hospedar componentes centrais. Uma pequena empresa geralmente tem falta de recursos de computação gratuitos. No caso da Fortinet, basta comprar firewalls.

Aqueles que têm muitos galhos pequenos. Para muitos fornecedores, o preço mínimo da solução para uma agência é bastante alto e pode não ser interessante do ponto de vista do negócio do cliente final. A Fortinet oferece pequenos dispositivos a um preço muito atraente.

Aqueles que ainda não estão prontos para ir muito longe.Implementar SD-WAN com controladores, roteamento proprietário e uma nova abordagem para planejamento e gerenciamento de rede pode ser muito grande para alguns clientes. Sim, essa implementação acabará ajudando a otimizar o uso dos canais de comunicação e o trabalho dos administradores, mas primeiro você precisa aprender muito. Para aqueles que ainda não estão prontos para a mudança de paradigma, mas querem extrair mais de seus canais de comunicação, a solução da Fortinet é a escolha certa.