Os cibercriminosos sequestram roteadores e os usam para vender serviços de anonimato, proxies e organizar ataques DDoS. Além disso, vários botnets estão lutando pela posse de dispositivos zumbis. Uma nova pesquisa da Trend Micro revela como essa guerra está indo, e neste post vamos compartilhar os detalhes mais importantes.

De acordo com especialistas, em 2020 o número de dispositivos IoT conectados à Internet ultrapassará 31 bilhões de peças . Cada um desses dispositivos contém um sistema operacional com uma pilha de rede e um conjunto de programas para executar tarefas básicas. Os dispositivos IoT mais funcionais são roteadores. Normalmente, seu firmware é uma versão leve do Linux que raramente é atualizada pelos proprietários do dispositivo. Muitos dispositivos são deixados com uma senha fornecida pelo fabricante, que, combinada com as vulnerabilidades não corrigidas do Linux antigo, tornam os roteadores ideais para sequestro e conexão a um botnet.

Por que os botnets são necessários

Um exército de dezenas de milhares de dispositivos pode ser usado para diferentes fins. Os mais comuns são proxies anônimos e ataques DDoS. Estas duas áreas permitem-lhe obter rendimentos consideráveis com rentabilização competente. Quanto mais dispositivos uma rede possui, mais potência potencial ela possui e mais dinheiro ela traz para seus proprietários. Portanto, os cibercriminosos competem para sequestrar o maior número possível de roteadores.

Como ocorre a infecção

Os dados coletados mostram que o maior número de infecções ocorre por meio de ataques de força bruta e portas telnet abertas.

Ataques diretos de força bruta são executados usando um script especial e são altamente eficientes, pois muitos roteadores se conectam à Internet com uma senha padrão. A força bruta da senha também pode ser uma das funções de um botnet, então a captura de novos dispositivos é bastante rápida.

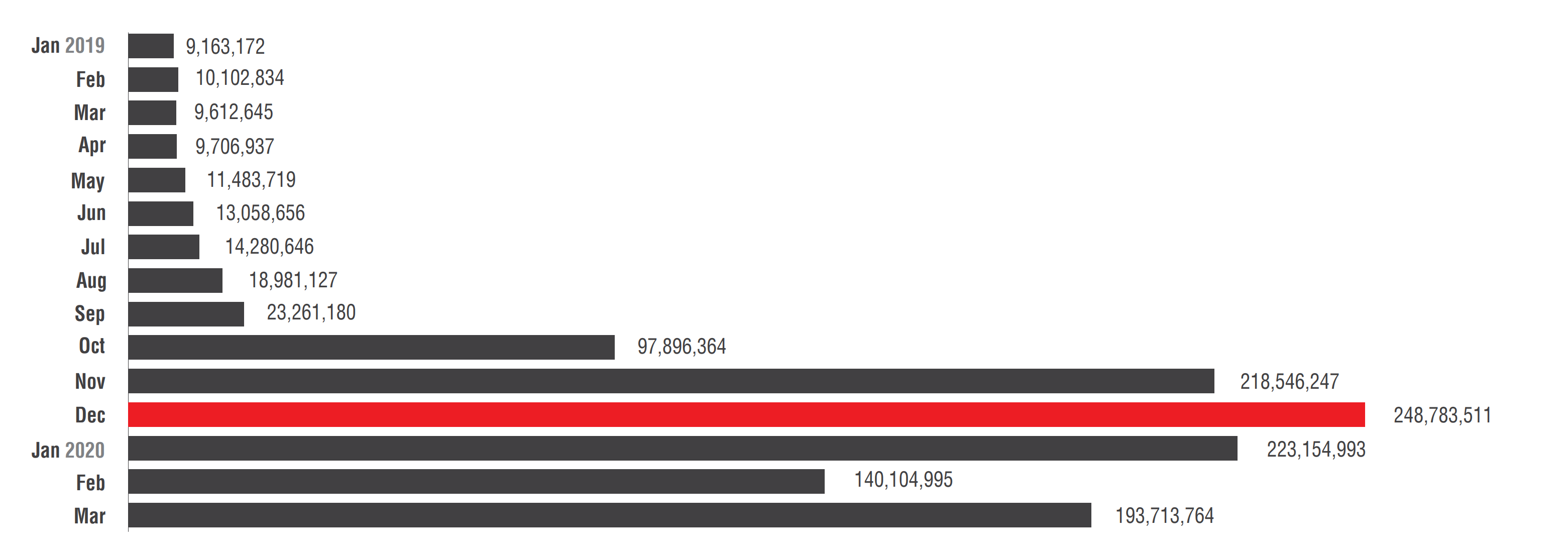

O número de ataques de força bruta a roteadores em 2019-2020. Fonte (a seguir, a menos que indicado de outra forma): Trend Micro

De acordo com a telemetria da Trend Micro, as tentativas de força bruta para fazer login em roteadores aumentaram constantemente em 2019. No início, o crescimento foi gradual, mas desde outubro os números aumentaram acentuadamente.

A segunda ferramenta mais popular para expandir o alcance dos botnets IoT é quebrar o protocolo telnet. Embora o telnet não seja tão amplamente usado hoje como era no passado e nem mesmo seja recomendado para uso, muitos dispositivos IoT ainda o usam para fornecer acesso remoto. As sessões Telnet não são criptografadas, o que permite que um invasor ou botnets interceptem facilmente as credenciais do usuário e outras informações. Como resultado, os botnets podem usar os dados obtidos do protocolo telnet para expansão posterior.

Tentar abrir uma sessão telnet com outros dispositivos não é um comportamento normal do roteador e pode indicar uma tentativa de infecção. Em nossa pesquisa, usamos essa métrica como um indicador do número de roteadores infectados.

Dados de telemetria da Trend Micro de julho de 2019 a abril de 2020. Barras pretas - o número de tentativas de conexão telnet, gráfico azul - as fontes dessas tentativas

Em seu pico, as fontes de tráfego malicioso eram de até 16 mil dispositivos por semana, após o que esse número diminuiu, o que coincidiu com o desligamento parcial de um dos botnets mais poderosos, DoubleGuns .

Descobrimos que existem três bases de código de botnet principais que são mais comumente usadas por cibergrupos e script kiddies: Mirai, Kaiten e QBot. Seus códigos estão disponíveis publicamente, então qualquer vigarista com experiência em tecnologia pode facilmente baixar o código, ajustar e recompilar para sequestrar roteadores para criar um botnet. Assim, os códigos dessas três botnets são as principais armas cibernéticas na guerra em curso pelos roteadores.

Mirai

Este é o código mais comum usado para criar botnets. O Mirai foi lançado no final de 2016 e mudou imediatamente o cenário das ameaças de IoT. Mirai foi criado como uma ferramenta de ataque DDoS.

O primeiro ataque Mirai foi um ataque aos servidores de jogos do Minecraft hospedados pelo provedor de serviços de Internet OVH. O poder de ataque, que começou em 19 de setembro de 2016, era de 799 Gbps. O botnet consistia em 145.000 dispositivos.

Outra demonstração das capacidades do botnet foi o ataque DDoS de 665 Gbps no site Krebs on Security em 20 de setembro de 2016. O provedor de CDN Akamai, incapaz de lidar com o ataque, simplesmente desativou o site, que acabou "mentindo" por quatro dias. O ataque durou 77 horas e envolveu 24.000 roteadores sequestrados.

A maior campanha Mirai foio ataque de 12 de outubro de 2016 ao provedor de DNS Dyn , que fornecia serviços para Netflix, Reddit, Twitter e outras empresas. De acordo com especialistas, o poder de ataque excedeu as capacidades de todas as soluções de segurança disponíveis. Naquela época, havia mais de 11 milhões de dispositivos no Mirai.

O lançamento do código-fonte do Mirai mudou o mundo para sempre. A oportunidade de criar um clube de DDoS para si mesmo para reprimir os concorrentes e alugá-lo tornou-se tão atraente que muitos garfos Mirai apareceram imediatamente com recursos adicionais na forma de uso de exploits adicionais para hackear roteadores, bem como código para limpar os dispositivos comprometidos dos concorrentes.

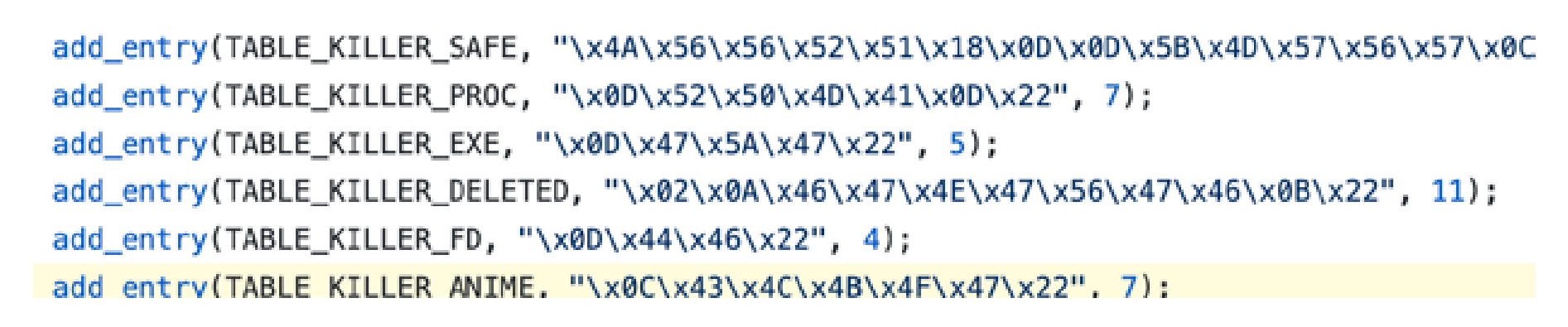

Fragmentos do código de Mirai para destruir o Malware Anime rival. Aqui, Mirai usa a função de sistema kill () do Linux para enviar o sinal SIG_KILL (9) para processos concorrentes.

Kaiten / Tsunami

Este botnet não é tão conhecido como Mirai, embora possa ser considerado um dos mais antigos. Suas fontes estão no domínio público desde 2001. A interação com os servidores de controle é realizada através do protocolo IRC (Internet Relay Chat). Os endereços do servidor são escritos no código-fonte Kaiten, que pode ser compilado para as arquiteturas SH4, PowerPC, MIPSel, MIPS e ARM.

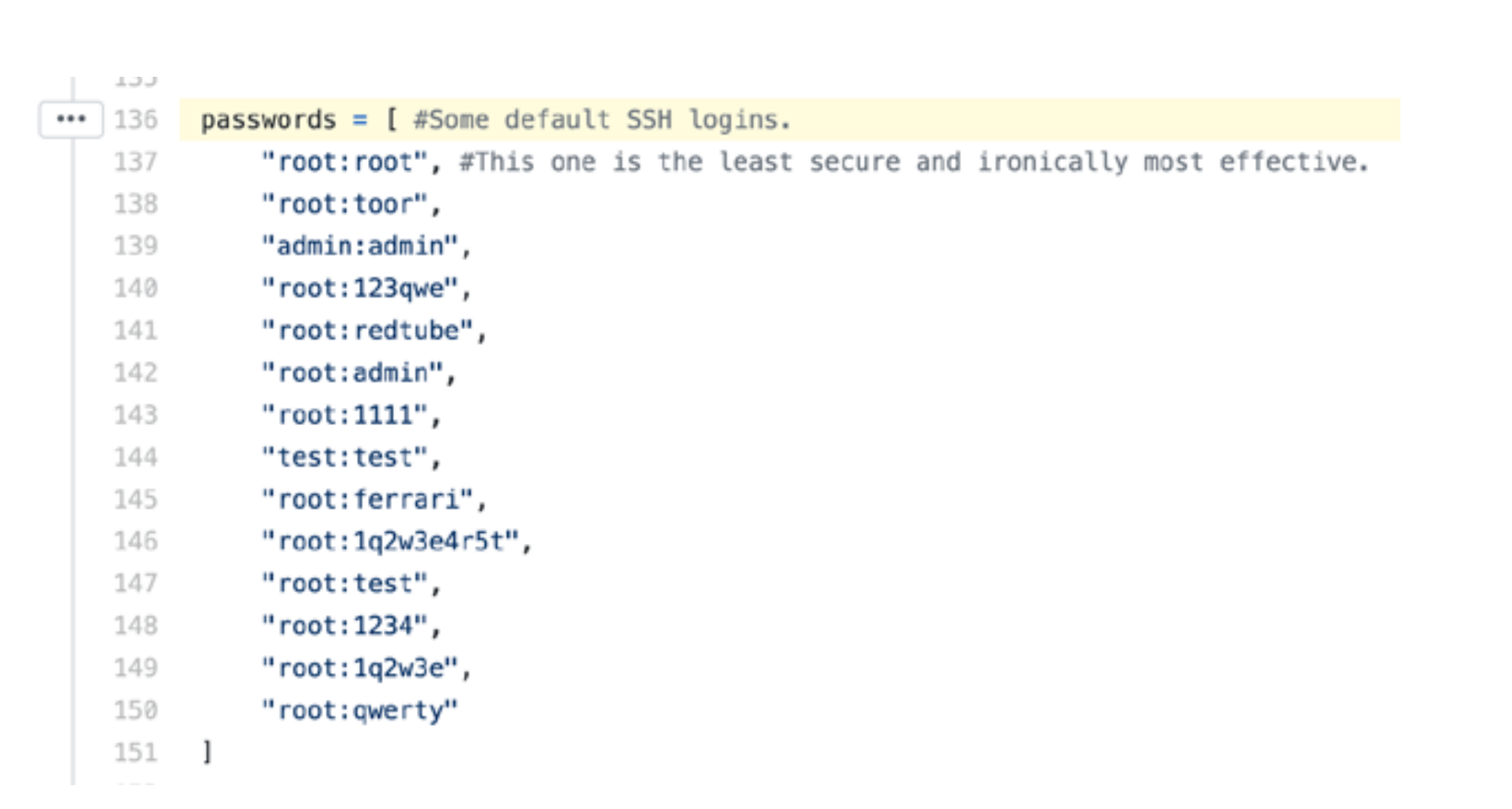

A pesquisa e a infecção de dispositivos são realizadas usando um script Python que procura portas telnet abertas e, em seguida, tenta se conectar a elas, usando senhas de força bruta. A força bruta começa com as senhas mais comuns contidas no corpo do script:

Lista das senhas mais inseguras e comuns no corpo do script Kaiten

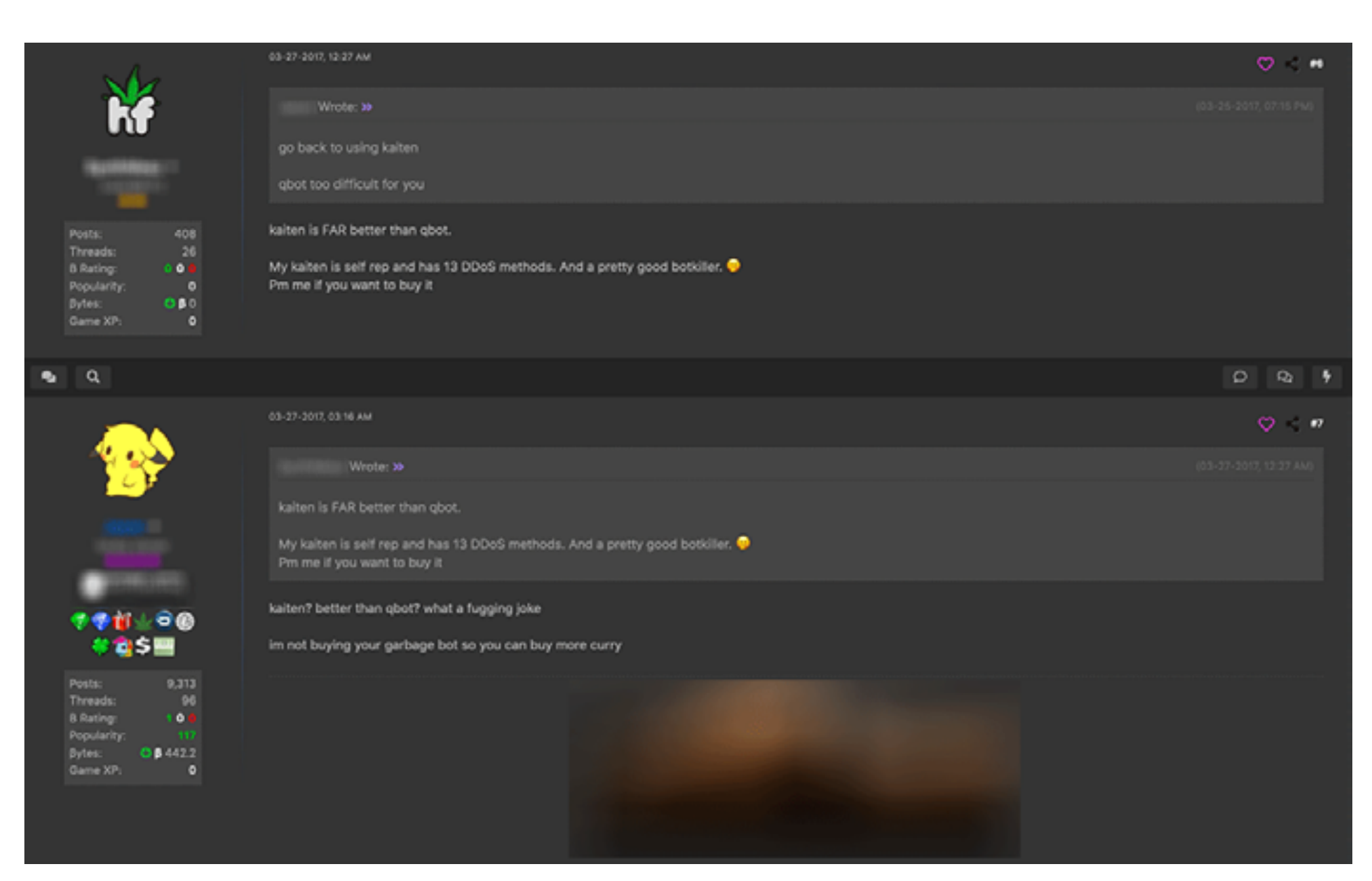

O lançamento do código-fonte também resultou em muitos garfos, as últimas versões dos quais também incluem um recurso "matador de bots" que limpa o dispositivo sequestrado dos concorrentes.

Autores de Kaiten Fork gabam-se do recurso de botkilling nos fóruns

Qbot

Este botnet apareceu no campo da informação em 2008. Seu código-fonte consiste em apenas alguns arquivos. Toda a configuração se resume à edição do código-fonte, então esse botnet não é tão popular entre os novatos. Em fóruns de cibercrime, geralmente você pode encontrar tópicos em que iniciantes pedem conselhos sobre como configurar este botnet.

O Qbot também oferece suporte a várias arquiteturas de hardware e se conecta a servidores de gerenciamento via TCP, sem depender de protocolos de nível superior.

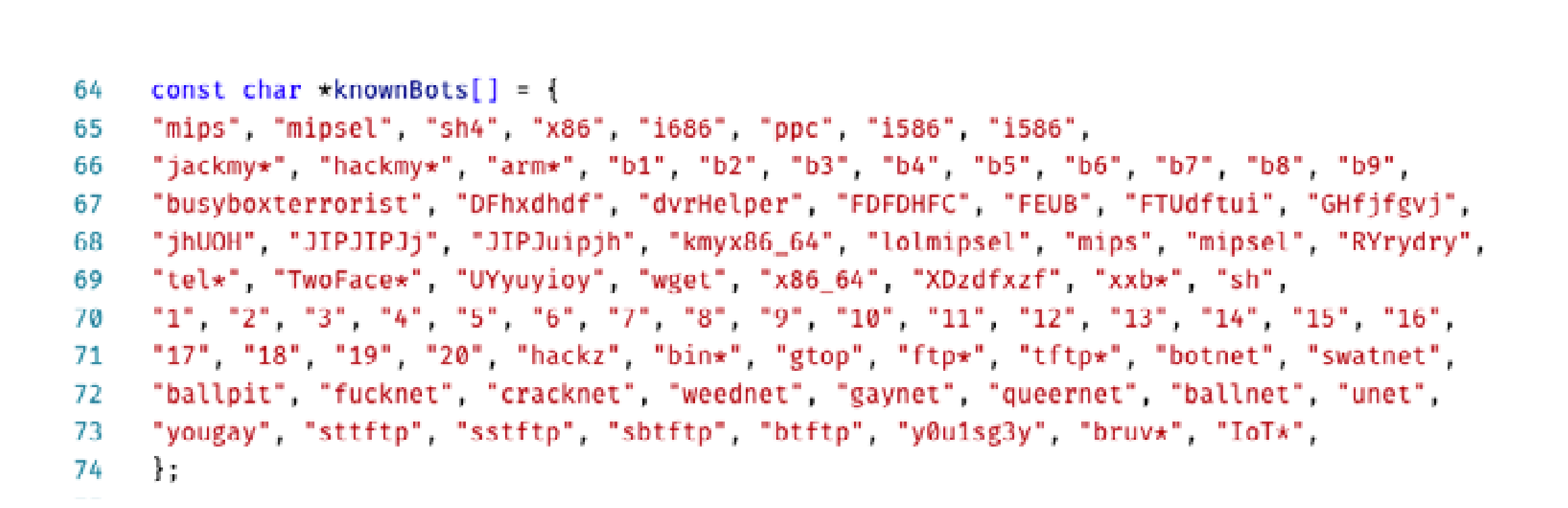

O snippet de código QBot contendo strings de identificador para malware concorrente O

Qbot também é intolerante com os concorrentes. Um de seus garfos contém 438 nomes de processos concorrentes, incluindo Mirai e Kaiten.

Efeitos

Os invasores podem usar várias ferramentas para comprometer o maior número possível de roteadores, incluindo aqueles que já estão nas mãos dos concorrentes. Os roteadores infectados são usados para vários fins, desde a venda de serviços baseados em roteadores infectados até o ataque de "inimigos", por exemplo, em recursos de outros grupos ou em servidores concorrentes.

Os usuários comuns da Internet não têm ideia de que essa guerra está acontecendo em suas casas, e não sabem como ela os afeta, o que torna o problema ainda mais grave. Os proprietários de roteadores devem cuidar da segurança de seus dispositivos e conexões de Internet, caso contrário, correm o risco de se tornarem vítimas de cibercriminosos. Esse problema é especialmente verdadeiro quando muitos funcionários trabalham remotamente em casa.

Recomendações de proteção

Recomendamos que os especialistas de TI verifiquem o status dos roteadores "subordinados" pelo menos uma vez por trimestre usando esta lista de verificação:

- verifique os logs do roteador quanto a comportamento incomum, contas estranhas e outras anomalias;

- certifique-se de que o roteador tenha o firmware mais recente;

- use uma senha forte e altere-a de vez em quando;

- limitar o número de tentativas de inserir a senha errada, se o firmware permitir;

- desabilite o telnet para o roteador e só permita logins da rede local.

Também encorajamos a equipe de TI a ajudar os telecomutadores a proteger seus roteadores domésticos.

Entre as soluções da Trend Micro está o dispositivo Trend Micro Home Network Security. Ele examina o tráfego da Internet entre o roteador e a rede doméstica e também ajuda os usuários a avaliar vulnerabilidades em dispositivos conectados à rede. Essa solução ajuda a evitar que botnets sequestrem dispositivos na guerra, onde os roteadores são o campo de batalha e o prêmio em dinheiro para vencer.