Um importante componente de proteção contra acesso não autorizado.

Toda pessoa razoável tem algo a esconder. Isto é normal. Ninguém quer ver suas chaves privadas para acessar o repositório, código importante ou fotos pessoais em um suéter com veados vazados.

Portanto, pensei sobre isso e decidi reunir em um lugar uma certa lista de verificação padronizada para proteção abrangente do meu laptop. Eu deliberadamente cortei PCs estacionários porque eles são menos suscetíveis a ameaças do tipo "esqueci acidentalmente na barra". Com 6 kg de discos rígidos, tubos de calor e um resfriador de torre, isso é muito mais difícil de fazer.

Vou tentar passar pelas principais ameaças e métodos de proteção. Por exemplo, as pessoas muitas vezes esquecem que inserir uma senha sob a câmera é uma má ideia. Eu ficaria extremamente grato por suas adições.

Paranóia é improdutiva

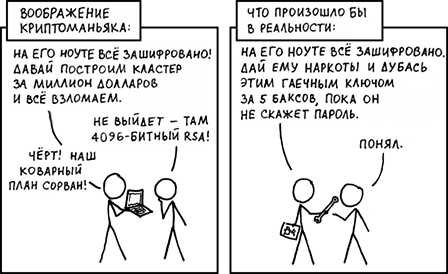

Podemos fantasiar o quanto quisermos sobre cargas de cupins no compartimento da bateria e a inicialização de um disco rígido externo disfarçado de cafeteira. Não, tudo isso pode realmente ser implementado, mas, como mostra a prática, é totalmente inútil e complica muito a vida do proprietário.

Infelizmente, os esquemas mais sofisticados costumam ser quebrados com a mesma chave inglesa de $ 5. Portanto, definiremos imediatamente o nível de proteção como razoavelmente equilibrado, onde, para ligar o laptop, não é necessário coletar a chave de seis dos fragmentos de Shamir.

Nossa maior preocupação é que o laptop possa ser acessado fisicamente. Isso está repleto de vazamentos de discos rígidos e bônus de rootkit. Isso é especialmente perigoso se você não percebeu que o computador está nas mãos de alguém.

Sinta-se como uma princesa mágica

O problema do acesso oculto foi resolvido de forma simples. Para começar, você precisa aprender a fazer uma cara de pôquer em uma loja que vende as unhas postiças mais baratas, brincos de plástico e brinquedos semelhantes para meninas de 10 anos. Sim, precisamos de um esmalte de glitter. Curiosamente, mas é quase impossível disfarçar o fato de desapertar os parafusos da caixa, se uma gota de tal horror multicolorido for aplicada a eles por 50 rublos. A estrutura do verniz será interrompida e a orientação das partículas mudará mesmo ao tentar alisar tudo com uma gota de solvente. É especialmente conveniente usar dois polidores diferentes com partículas semelhantes a cabelos longos para isso.

Além disso, você pode usar opções padrão como a trava Kensington. Mas provavelmente não se trata de proteção contra acesso oculto, mas de prender o laptop em um gabinete mais pesado para que ele não seja arrastado enquanto você sai para tomar um café.

Desbloqueando

Qualquer sistema operacional mais ou menos moderno assume o bloqueio automático da sessão do usuário ao fechar a tampa do laptop, bloqueá-lo manualmente ou após um determinado tempo limite. Infelizmente, qualquer tentativa de fazer isso com segurança leva à opção "torná-lo inconveniente". Portanto, faz sentido considerar as desvantagens dos métodos de desbloqueio simplificados convenientes e populares.

Impressão digital, se houver um sensor de laptop dedicado. Não é ruim na maioria das situações, mas tem alguns problemas fundamentais comuns a todos os dados biométricos. Não pode ser substituído porque o número de dedos não comprometidos tende a se esgotar. Também é muito fácil de usar sob coação. Acho que não me enganarei se presumir que a maioria das pessoas usa a impressão do dedo indicador direito. Além disso, os sensores do segmento consumidor padrão não controlam parâmetros indiretos como a presença de pulsação capilar, que permite não só colocar um dedo separado do proprietário, mas também uma réplica banal retirada de um copo em um bar.

Vários tipos de desbloqueio facial também se tornaram bastante populares depois dos telefones celulares, mas na maioria dos casos eles são absolutamente inadequados para controle de acesso. Uma câmera normal é desbloqueada em resposta a uma foto de uma rede social que é mostrada na tela de um telefone celular. Bem, todos os mesmos problemas com acesso involuntário.

Dispositivos confiáveis, como pulseiras de fitness, são mais interessantes. Mas eles têm outro problema - alcance incontrolável. Parece ter se afastado do laptop para tomar café, mas a conexão com a pulseira ainda está preservada. Na realidade, este método é adequado apenas para proteção contra roubo de seu computador.

Resumo: a melhor maneira é inserir a senha do armazenamento irrecuperável na massa cinzenta do proprietário. Mas se é muito chato, então a impressão digital, embora reduza a proteção. E a verdade é que você não deve inserir senhas em câmeras de vigilância. A permissão é mais do que suficiente para restaurá-lo.

Encriptação

Este é um ponto que realmente não faz sentido discutir. Definitivamente, é necessário criptografar. Sim, formalmente, isso aumenta o risco de perda irreversível de dados. Mas existem dois contra-argumentos ao mesmo tempo:

- É melhor enterrar dados especialmente valiosos na forma de carne picada criptografada, mas não entregá-los em mãos erradas.

- O disco rígido já pode falhar a qualquer momento, porque as estrelas não se alinham bem. Portanto, a criptografia não cancela de forma alguma os backups.

Resta decidir a melhor forma de implementá-lo. A maior confiança é tradicionalmente dada às opções de implementação gratuitas. LUKS com dm-crypt para Linux e variantes de disco completo como VeraCrypt para todas as variantes de sistema operacional. A última opção é boa por sua flexibilidade na escolha de algoritmos de criptografia de disco e pela capacidade de usar tokens e arquivos de chave em mídia externa. Infelizmente, o uso de arquivos além de uma senha só é possível para contêineres no nível do sistema operacional, mas não para criptografia de disco completo.

Além dessas opções, também gostaria de sugerir a criptografia de disco completo com SED - disco de autocriptografia. No momento, existe a especificação TCG OPAL 2.0, com a qual a maioria dos SSDs modernos está em conformidade. A principal vantagem dessa abordagem é a sobrecarga de criptografia zero. A CPU nem mesmo tenta ocupar essa tarefa, e toda criptografia é completamente transparente para o sistema operacional. Tudo é tratado diretamente com o controlador SSD. Além disso, se olharmos as especificações para a série Samsung EVO comum, ficará claro que eles, em princípio, executam a criptografia AES de todos os dados com uma chave com fio fora da caixa. Ele simplesmente não adiciona outra chave personalizada em cima desta chave por padrão. Mas depois de ativar a criptografia, o disco estará acessível apenas após inserir a chave do usuário na inicialização. Há um muito bomConsulte o manual da Dell sobre este tópico.

É importante não esquecer que toda criptografia é inútil no momento em que o computador está desbloqueado. Portanto, é importante cuidar do bloqueio automático após um período de tempo aceitavelmente curto. Há um problema com o disco de autocriptografia. As chaves são reiniciadas no momento do ciclo liga-desliga completo. Como o processo de criptografia é transparente para o sistema operacional, o desauthoramento regular não bloqueia o disco rígido. Além disso, em alguns modelos de laptop, o SSD não interrompe a energia no momento da reinicialização, o que potencialmente torna todo o sistema vulnerável. Recomendo a leitura de uma apresentação da BlackHat sobre esse assunto .

Além disso, não se esqueça de fazer backup de seus dados. Normalmente, a melhor opção seria usar uma nuvem comercial com descarregamento de dados criptografados. Ou você pode configurar seu Nextcloud e organizar réplicas de dados em máquinas confiáveis.

Outros pontos óbvios e não tão óbvios

Por favor, atualize em tempo hábil. Eu mesmo às vezes me sento por um longo tempo no Ubuntu LTS, que já foi para o oldstable. Mesmo assim, não demore até o final do suporte de segurança para seu sistema operacional e componentes principais. Cada CVE não fechado é um vetor de ataque potencial.

Nunca conecte dispositivos desconhecidos. É banal, mas é um vetor típico de ganho de controle, especialmente se o sistema operacional tem vulnerabilidades ou é usado no dia zero. Se você realmente precisa, é melhor usar o live-cd de qualquer distribuição Linux.

Acompanhe o software que você instala. Agora, todo mundo deseja explorar seus arquivos. É difícil se esconder da Microsoft, só podemos esperar que eles não ignorem pelo menos algumas caixas de seleção. Bem, sobre a eficiência da filtragem de telemetria no nível DNS do furo de perfuração local. Mas, além dos utilitários do sistema, também existem antivírus de terceiros, clientes de armazenamento em nuvem com um EULA obscuro e os direitos para fornecer um "atalho para um aplicativo de videoconferência" de 101 megabytes. Prefira alternativas de software livre sempre que possível. Eles, via de regra, não criam tal jogo.

Lista de controle

- A proteção deve ser proporcional à ameaça. Use métodos simples e confiáveis que não atrapalhem.

- Fornece proteção contra a abertura oculta da caixa. Algumas gotas de esmalte resolverão esse problema.

- . , , .

- . — LUKS VeraCrypt , CPU IOPS. — TCG OPAL 2.0. .

- . - , - .

- security- .

- .

- .