Qualquer pessoa que já tentou executar uma máquina virtual na nuvem está ciente de que a porta RDP padrão, se deixada aberta, será quase imediatamente atacada por ondas de tentativas de senha de força bruta de vários endereços IP em todo o mundo.

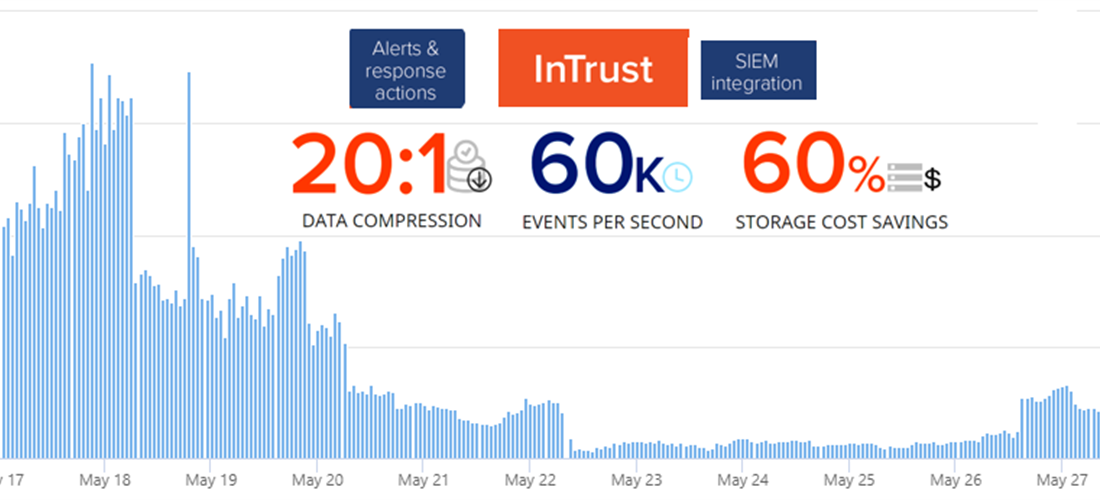

Neste artigo, mostrarei como o InTrust pode configurar uma resposta automática a ataques de força bruta adicionando uma nova regra ao firewall. InTrust é uma plataforma CLM para coletar, analisar e armazenar dados não estruturados, que já possui centenas de respostas predefinidas para vários tipos de ataques.

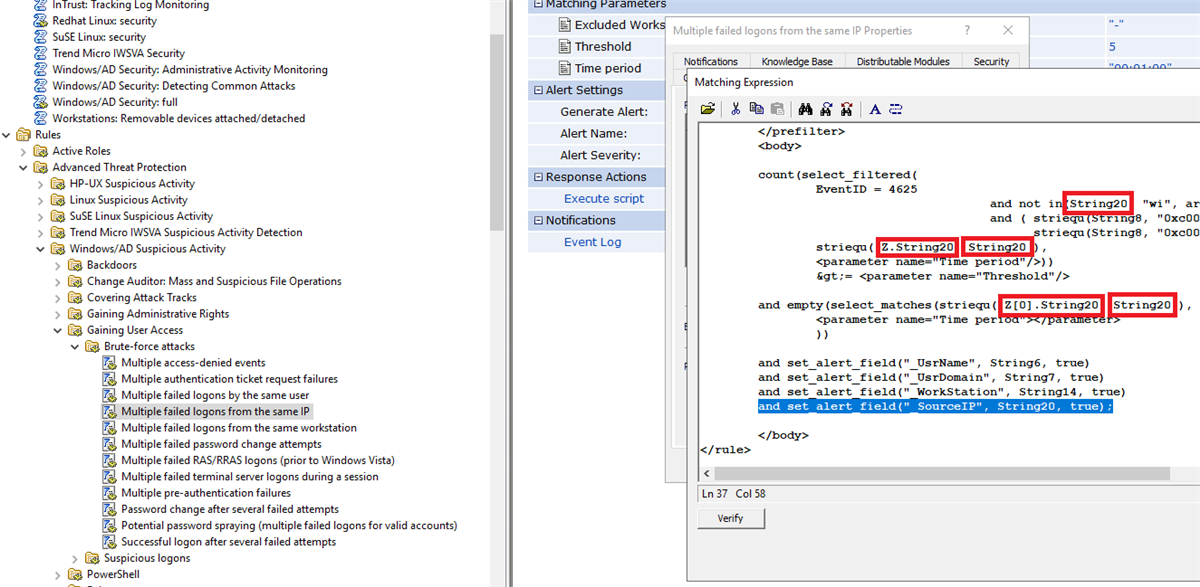

No Quest InTrust, você pode configurar a resposta quando uma regra é acionada. O InTrust recebe uma mensagem do coletor de log sobre uma tentativa de autorização com falha em uma estação de trabalho ou servidor. Para configurar a adição de novos endereços IP ao firewall, você precisa copiar a regra especializada existente para detectar várias autorizações com falha e abrir uma cópia para edição: Os

eventos nos logs do Windows usam o chamado InsertionString. Veja as correspondências para o evento ID 4625 (este é um logon malsucedido no sistema) e você verá que os campos de interesse para nós estão armazenados em InsertionString14 (Nome da estação de trabalho) e InsertionString20 (Endereço de rede de origem). Em um ataque da Internet, o campo com o nome da estação de trabalho provavelmente estará vazio, por isso é importante para este lugar substitua o valor do endereço de rede de origem.

O texto do evento 4625 se parece com isto

An account failed to log on.

Subject:

Security ID: S-1-5-21-1135140816-2109348461-2107143693-500

Account Name: ALebovsky

Account Domain: LOGISTICS

Logon ID: 0x2a88a

Logon Type: 2

Account For Which Logon Failed:

Security ID: S-1-0-0

Account Name: Paul

Account Domain: LOGISTICS

Failure Information:

Failure Reason: Account locked out.

Status: 0xc0000234

Sub Status: 0x0

Process Information:

Caller Process ID: 0x3f8

Caller Process Name: C:\Windows\System32\svchost.exe

Network Information:

Workstation Name: DCC1

Source Network Address: ::1

Source Port: 0

Detailed Authentication Information:

Logon Process: seclogo

Authentication Package: Negotiate

Transited Services: -

Package Name (NTLM only): -

Key Length: 0

This event is generated when a logon request fails. It is generated on the computer where access was attempted.

The Subject fields indicate the account on the local system which requested the logon. This is most commonly a service such as the Server service, or a local process such as Winlogon.exe or Services.exe.

The Logon Type field indicates the kind of logon that was requested. The most common types are 2 (interactive) and 3 (network).

The Process Information fields indicate which account and process on the system requested the logon.

The Network Information fields indicate where a remote logon request originated. Workstation name is not always available and may be left blank in some cases.

The authentication information fields provide detailed information about this specific logon request.

- Transited services indicate which intermediate services have participated in this logon request.

- Package name indicates which sub-protocol was used among the NTLM protocols.

- Key length indicates the length of the generated session key. This will be 0 if no session key was requested.

Além disso, adicione o valor Source Network Address ao texto do evento.

Em seguida, você precisa adicionar um script que bloqueará o endereço IP no Firewall do Windows. Abaixo está um exemplo que você pode usar para isso.

Script de configuração de firewall

param(

[Parameter(Mandatory = $true)]

[ValidateNotNullOrEmpty()]

[string]

$SourceAddress

)

$SourceAddress = $SourceAddress.Trim()

$ErrorActionPreference = 'Stop'

$ruleName = 'Quest-InTrust-Block-Failed-Logons'

$ruleDisplayName = 'Quest InTrust: Blocks IP addresses from failed logons'

function Get-BlockedIps {

(Get-NetFirewallRule -Name $ruleName -ErrorAction SilentlyContinue | get-netfirewalladdressfilter).RemoteAddress

}

$blockedIps = Get-BlockedIps

$allIps = [array]$SourceAddress + [array]$blockedIps | Select-Object -Unique | Sort-Object

if (Get-NetFirewallRule -Name $ruleName -ErrorAction SilentlyContinue) {

Set-NetFirewallRule -Name $ruleName -RemoteAddress $allIps

} else {

New-NetFirewallRule -Name $ruleName -DisplayName $ruleDisplayName -Direction Inbound -Action Block -RemoteAddress $allIps

}

Agora você pode alterar o nome e a descrição da regra para evitar confusão posteriormente.

Agora você precisa adicionar este script como uma resposta à regra, habilitar a regra e garantir que a regra correspondente esteja habilitada na política de monitoramento em tempo real. O agente deve ser capaz de executar um script de resposta e deve ter o parâmetro correto.

Depois que as configurações foram feitas, o número de autorizações sem sucesso diminuiu 80%. Lucro? Que outro!

Às vezes, ocorre um pequeno aumento novamente, mas isso se deve ao surgimento de novas fontes de ataques. Então, tudo começa a declinar novamente.

Durante uma semana de operação, 66 endereços IP foram incluídos na regra de firewall.

Abaixo está uma tabela com 10 nomes de usuário comuns que foram usados para tentativas de login.

| Nome do usuário

|

|

|

| administrator

|

1220235

|

40.78

|

| admin

|

672109

|

22.46

|

| user

|

219870

|

7.35

|

| contoso

|

126088

|

4.21

|

| contoso.com

|

73048

|

2.44

|

| administrador

|

55319

|

1.85

|

| server

|

39403

|

1.32

|

| sgazlabdc01.contoso.com

|

32177

|

1.08

|

| administrateur

|

32377

|

1.08

|

| sgazlabdc01

|

31259

|

1.04

|

Conte-nos nos comentários como sua resposta às ameaças à segurança da informação está estruturada. Qual sistema você está usando, quão conveniente é.

Se você está interessado em ver a InTrust em funcionamento, deixe uma solicitação no formulário de feedback em nosso site ou envie um e-mail.

Leia nossos outros artigos sobre o tópico de segurança da informação:

Identificando um ataque de ransomware, obtendo acesso a um controlador de domínio e tentando resistir a esses ataques

O que pode ser útil a partir dos logs de uma estação de trabalho Windows (artigo popular)

Rastreando o ciclo de vida do usuário sem alicate e fita

A quem fez isso? Automatizamos a auditoria de segurança da informação

SIEM- Central Log Management (CLM)

, .