Os artigos anteriores cobriram diversos tópicos gerais sobre a solução de monitoramento Cisco StealthWatch . Deixe-me lembrá-lo de que StealthWatch é uma solução para monitorar o tráfego de rede para incidentes de segurança e a legitimidade da interação de rede. StealthWatch é baseado na coleta de NetFlow e IPFIX de roteadores, switches e outros dispositivos de rede.

Links para todos os artigos do ciclo:

1) StealthWatch: conceitos básicos e requisitos mínimos. Parte 1

2) StealthWatch: implantação e configuração. Parte 2

3) StealthWatch: análise e investigação de incidentes. Parte 3

4) StealthWatch: Integração com Cisco ISE. Parte 4

5)Stealthwatch Cloud. Solução rápida, conveniente e eficiente para infraestruturas em nuvem e corporativas. Parte 5 O

monitoramento, em particular o Cisco StealthWatch, é principalmente uma solução de detecção de ameaças e ataques. Todas as soluções de monitoramento não implicam em prevenção de ameaças, mas geralmente é necessária. O StealthWatch oferece integração imediata com o Cisco ISE (Identity Services Engine). A integração consiste no fato de que o StealthWatch detecta um incidente de segurança e o Cisco ISE coloca o host em quarentena até que o administrador o tire da quarentena.

Este artigo discute a configuração da integração e um exemplo de acionamento.

Cisco ISE é

Resumindo, o Cisco ISE é uma solução de Controle de Acesso à Rede (NAC) para fornecer controle de acesso baseado em contexto para usuários na rede interna. O Cisco ISE permite que você:

- Crie acesso de convidado de forma rápida e fácil

- Detectar dispositivos BYOD (como PCs domésticos de funcionários que eles trazem para o trabalho)

- Centralize e aplique políticas de segurança para usuários de domínio e não-domínio usando rótulos de grupo de segurança SGT (tecnologia TrustSec )

- Verifique os computadores para determinados softwares instalados e conformidade com os padrões (postura)

- Classificar e criar perfis de endpoint e dispositivos de rede

- Fornece visibilidade de endpoint

- Enviar logs de eventos de logon / logoff de usuários, suas contas (identidade) no NGFW para formar uma política baseada no usuário

- Faça tudo o que o servidor AAA pode fazer

Muitos colegas da indústria escreveram sobre o Cisco ISE, recomendo que você se familiarize com: a prática de implementação do Cisco ISE , como se preparar para a implementação do Cisco ISE e integração com o Cisco FirePOWER .

Como funciona a quarentena

O fluxo de trabalho da política ANC "adicionar / remover da quarentena" (Adaptive Network Control) no Cisco ISE é descrito abaixo:

- O usuário deve primeiro se conectar à rede corporativa por meio do WLC (controlador de ponto de acesso). Em seguida, uma solicitação de quarentena REST API é enviada do nó de administração de política .

- (Monitoring Node), , PrRT PSN (Policy Service Node, ISE). CoA .

- .

- .

- RADIUS (Monitoring Node).

- .

- , .

- , .

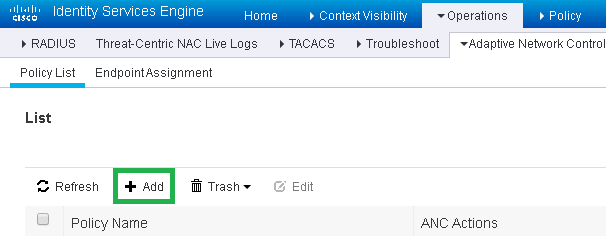

1. Na interface da web do Cisco ISE, vá para a guia Operações> Lista de políticas e crie uma nova política clicando em Adicionar .

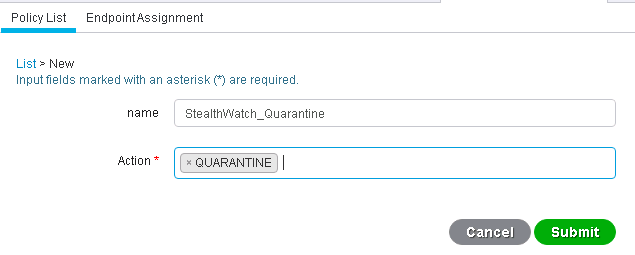

2. Vamos chamá- lo de StealthWatch_Quarantine e selecionar a ação “Quarentena ” e clicar em Enviar .

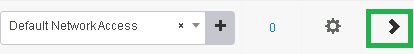

3. A próxima etapa é configurar a política. Vá para Política> Conjuntos de políticas e clique na seta mais à direita na coluna Exibir .

4. Na guia Política de autorização> Exceções globais , uma nova regra é criada (clique em “+”). Em seguida, na coluna Condições, clique em “+” novamente e selecione o atributo Sessão ANCPolicy . Ação nesta regraIgual a - StealthWatch_Quarantine .

Na coluna Perfil> DenyAccess e, opcionalmente, na coluna Grupos de segurança , você pode especificar seu grupo de segurança (por exemplo, convidados ou departamento de marketing). Finalmente, salve as alterações.

5. Na guia Operações> Logs ao vivo (RADIUS ou TACACS), você pode visualizar os logs por usuário ou endereço. Suponha que encontremos o usuário wesley.

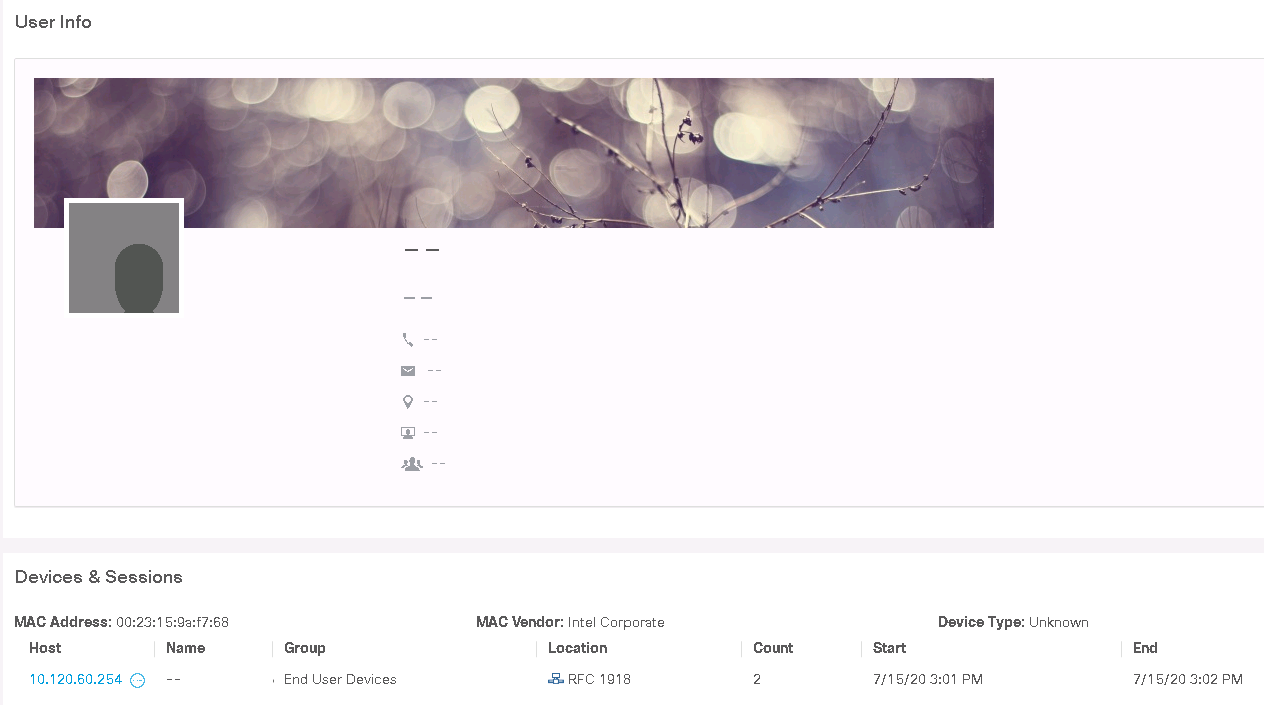

6. Vá para a interface da Web do StealthWatch e encontre esse usuário na guia Monitor> Usuários .

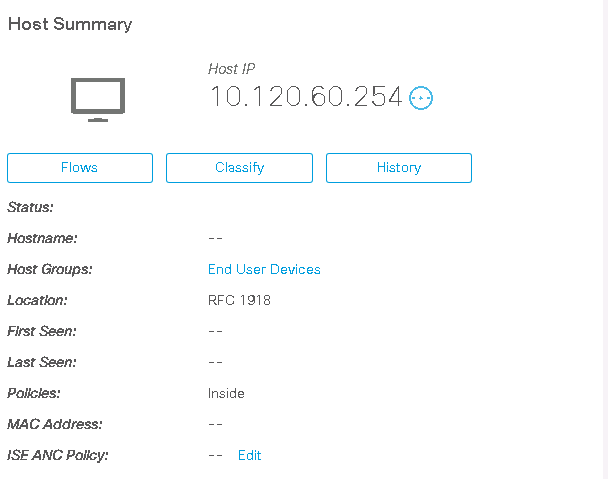

7. Acesse seu host clicando no endereço IP.

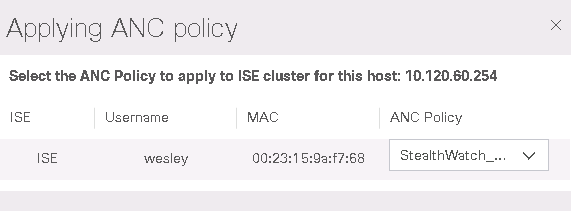

8. Na política ISE ANC, selecione Editar> StealthWatch_Quarantine> Salvar... O host está em quarentena enquanto se aguarda uma investigação mais aprofundada.

Além disso, a política ANC pode usar as ações port_shutdown (desligamento de uma porta de dispositivo de rede) e port_bounce (desligamento / não desligamento de um dispositivo). Por exemplo, se o malware conseguisse se espalhar por uma VLAN inteira, seria mais lógico e rápido desabilitar a porta no switch de nível de acesso, em vez de colocar cada host em quarentena.

Conclusão

Assim como o Cisco StealthWatch é uma solução decente de monitoramento de incidentes de segurança, o Cisco ISE é uma excelente solução de controle de acesso do usuário. A integração dessas duas soluções realmente funciona e permite minimizar o tempo de resposta a incidentes de segurança da informação.

Em breve, a Cisco promete adicionar uma reação automática a incidentes selecionados e aplicar políticas ANC a eles, ou você mesmo pode escrever um script. Tanto o StealthWatch quanto o ISE têm uma API REST aberta . No entanto, essa integração automática deve ser configurada apenas depois de muito tempo, quando o StealthWatch tiver formado os modelos de comportamento de host corretos e o número de falsos positivos for mínimo.

Mais informações sobre o Cisco StealthWatch estão disponíveis no site . Em um futuro próximo, estamos planejando várias outras publicações técnicas sobre vários produtos de segurança da informação. Se você está interessado neste tema, fique ligado em nossos canais ( Telegram , Facebook , VK , TS Solution Blog )!