Há poucos dias , os especialistas da Check Point descobriram uma nova vulnerabilidade em servidores DNS baseados em Windows. Essa. praticamente todas as redes corporativas estão em risco. O nome dessa vulnerabilidade é CVE-2020-1350 | Vulnerabilidade de execução remota de código do servidor DNS do Windows . Pontuação CVSS - 10,0. De acordo com a Microsoft, todas as versões do Windows Server são afetadas.

A vulnerabilidade visa um estouro de buffer e requer pouca ou nenhuma interação do usuário. Abaixo do corte você encontrará um vídeo com a implementação desse ataque, sua descrição detalhada e, o mais importante, como se proteger agora.

Vídeo de ataque

Pequena descrição

- Fonte 1

- Fonte 2

- Fonte 3

Como se proteger?

Método 1. Atualizar

Instale a atualização com urgência no Windows Server, que atua como um servidor DNS.

Método 2. Solução alternativa

Se agora não for possível instalar uma atualização, você pode reduzir o comprimento máximo das mensagens DNS para evitar um estouro de buffer.

reg add "HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Services \ DNS \ Parameters" / v "TcpReceivePacketSize" / t REG_DWORD / d 0xFF00 / f && net stop DNS && net start DNS

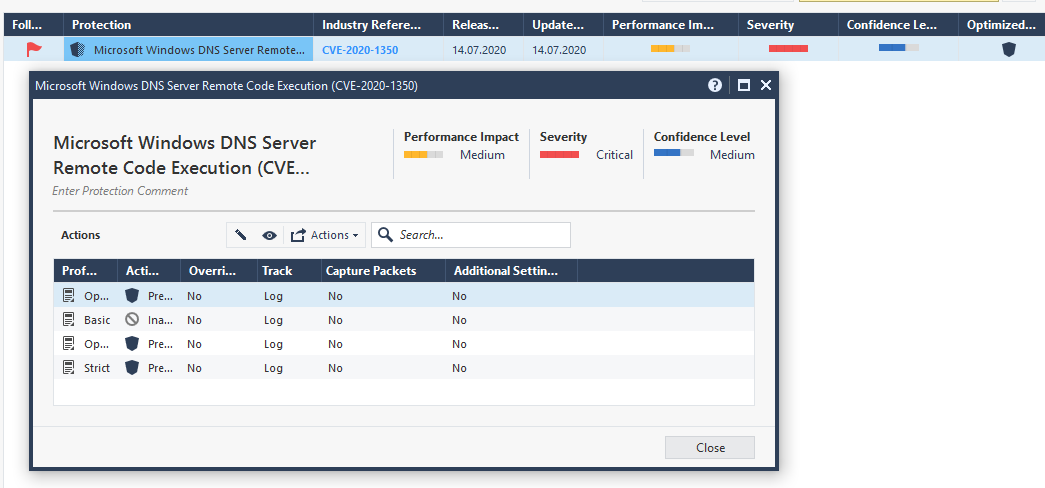

Método 3. IPS

Se você estiver usando IPS no perímetro da rede (por exemplo, como parte de uma solução UTM ou NGFW), certifique-se de ter uma assinatura (ela pode vir após uma atualização). É assim que parece no Check Point:

Deve haver Prevent. Se precisar de ajuda na configuração - escreva .

Tentaremos atualizar as informações assim que estiverem disponíveis. Fique ligado nas novidades dos nossos canais ( Telegram , Facebook , VK , TS Solution Blog )!