Como tudo começou

Há algum tempo, o apartamento estava conectado à Internet a partir de um novo provedor; anteriormente, os serviços de Internet eram entregues ao apartamento usando a tecnologia ADSL. Como passo pouco tempo em casa, a Internet móvel era mais procurada do que em casa. Com a transição para um local remoto, decidi que a velocidade de 50-60 Mb / s para Internet doméstica é bastante pequena e decidi aumentar a velocidade. Com a tecnologia ADSL, por razões técnicas, a velocidade acima de 60 Mb / s não pode ser aumentada. Decidiu-se mudar para outro provedor com uma velocidade de trabalho declarada diferente e já com o fornecimento de serviços não ADSL.

Poderia ter sido de alguma forma diferente

Entrei em contato com um representante do provedor de Internet. Os instaladores vieram, fizeram um buraco no apartamento e instalaram um cabo de conexão RJ-45. Eles deram um contrato e instruções com as configurações de rede que precisam ser definidas no roteador (ip dedicado, gateway, máscara de sub-rede e endereços IP do DNS), aceitaram o pagamento pelo primeiro mês de trabalho e foram embora. Quando inseri as configurações de rede que me foram dadas no meu roteador doméstico, a Internet entrou no apartamento. O procedimento para a entrada inicial na rede de um novo assinante parecia muito simples para mim. Nenhuma autorização inicial foi realizada e meu identificador foi o endereço IP fornecido a mim. A Internet funcionava de forma rápida e estável.Um roteador wifi funcionava no apartamento e a velocidade da conexão caía um pouco através da parede de suporte de carga. Um dia, foi necessário baixar um arquivo de duas dezenas de gigabytes. eu penseipor que não conectar o RJ-45 indo ao apartamento diretamente ao PC.

Conheça o seu vizinho

Depois de baixar o arquivo inteiro, decidi conhecer melhor os vizinhos dos soquetes dos interruptores.

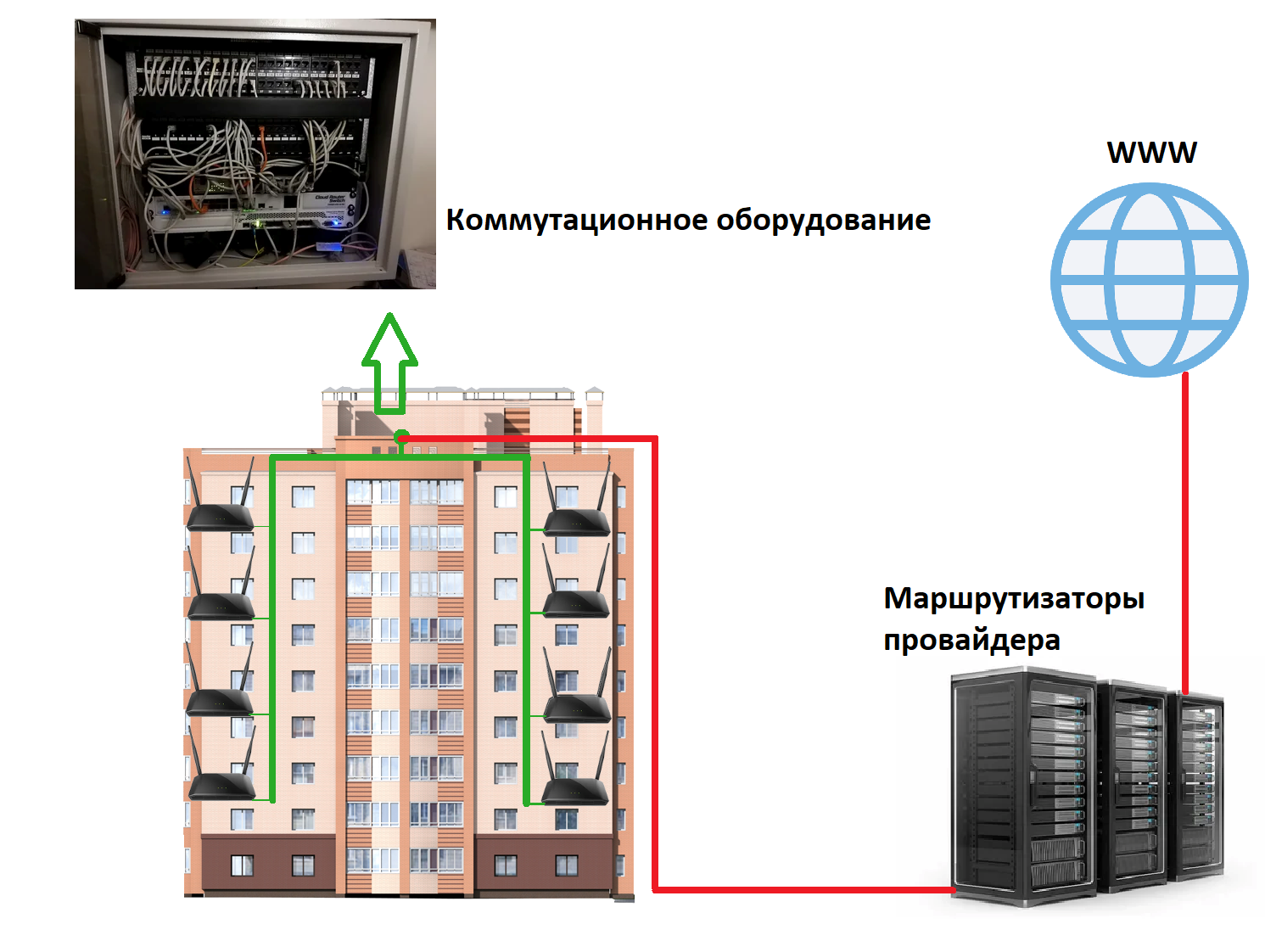

Nos prédios de apartamentos, a conexão à Internet geralmente sai do provedor via óptica, entra no armário de cabeamento em um dos comutadores e é distribuída entre as entradas, apartamentos via cabos Ethernet, se considerarmos o esquema de conexão mais primitivo. Sim, já existe uma tecnologia quando a óptica vai direto para o apartamento (GPON), mas isso ainda não é tão difundido.

Se adotamos uma topologia muito simplificada na escala de uma casa, fica assim:

Acontece que os clientes desse provedor, alguns apartamentos vizinhos, trabalham na mesma rede local no mesmo equipamento de comutação.

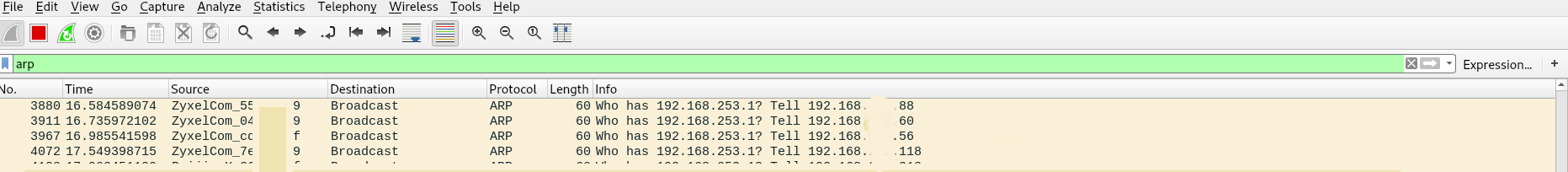

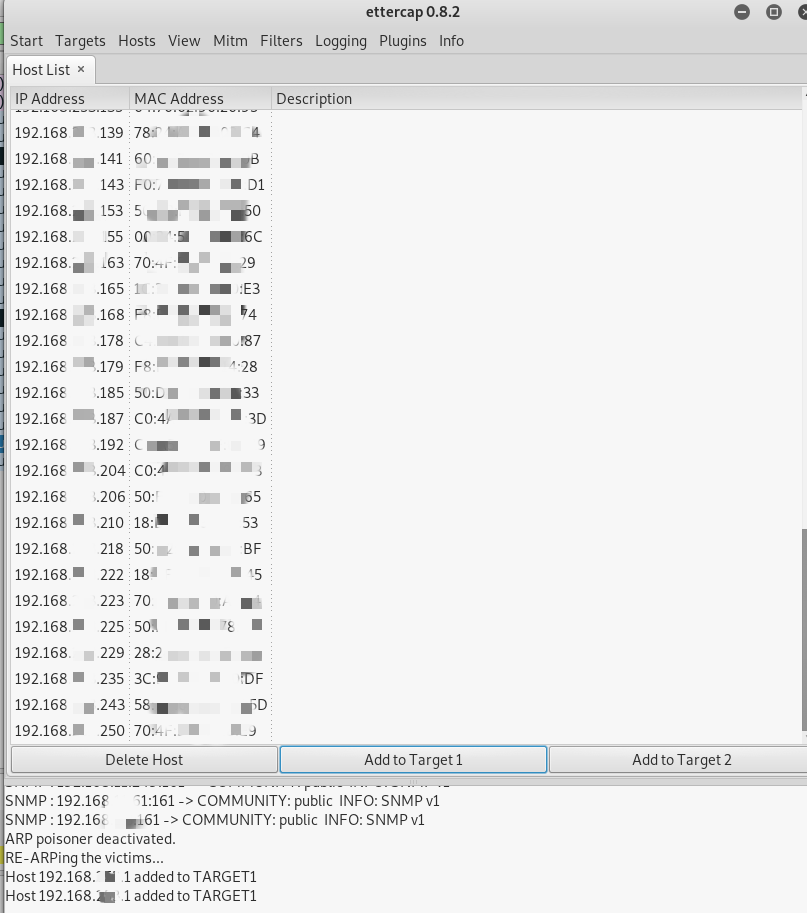

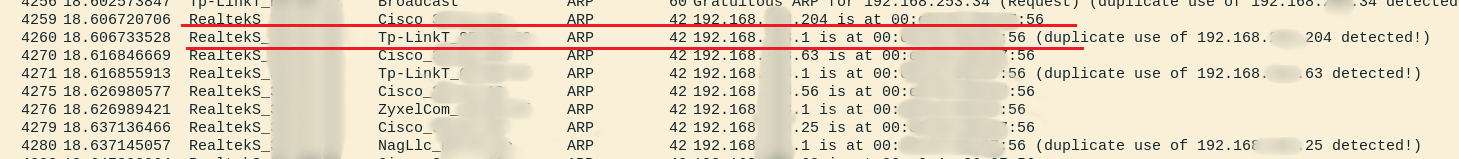

Ao ativar a escuta em uma interface conectada diretamente à rede do provedor, você pode ver o tráfego ARP de transmissão voando de todos os hosts da rede.

O provedor decidiu não se preocupar muito em dividir a rede em pequenos segmentos, para que o tráfego de transmissão de 253 hosts pudesse andar dentro do mesmo comutador, sem contar os desligados, obstruindo a largura de banda do canal.

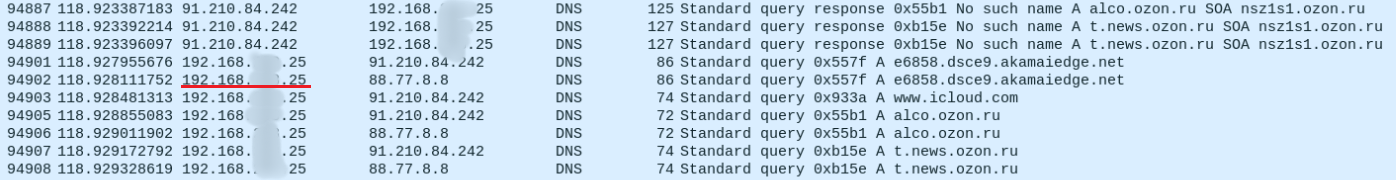

Depois de verificar a rede usando o nmap, determinamos o número de hosts ativos de todo o conjunto de endereços, a versão do software e as portas abertas do switch principal:

E onde o ARP existe e a falsificação de ARP

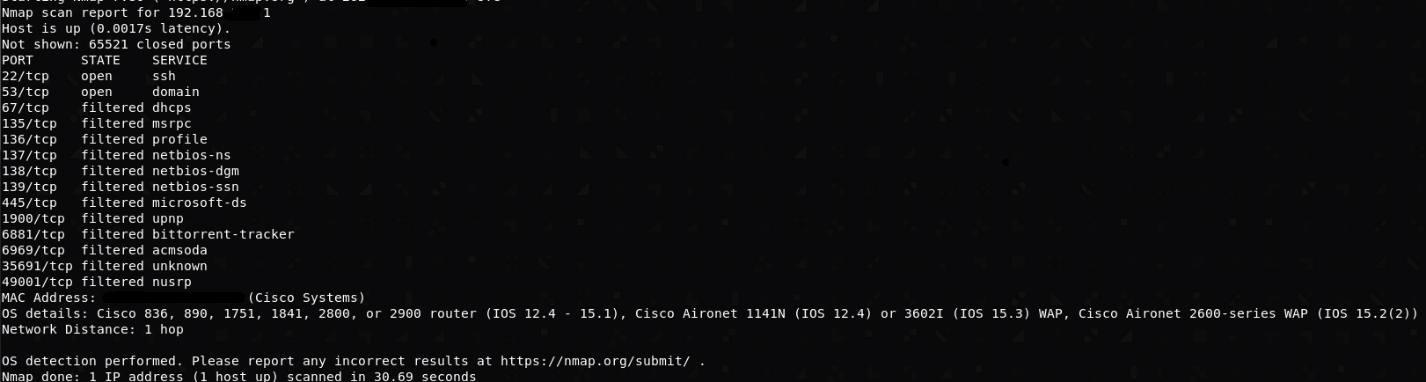

Para realizar outras ações, foi utilizado o utilitário ettercap-graphic, existem análogos mais modernos, mas esse software atrai com sua interface gráfica primitiva e facilidade de uso.

A primeira coluna contém os endereços IP de todos os roteadores que responderam ao ping e a segunda contém seus endereços físicos.

O endereço físico é único, pode ser usado para coletar informações sobre a localização geográfica do roteador etc., para que fique oculto na estrutura deste artigo.

A meta 1 adiciona o gateway principal com o endereço 192.168.xxx.1, a meta 2 adiciona um dos outros endereços.

Nós nos apresentamos ao gateway como um host com o endereço 192.168.xxx.204, mas com seu próprio endereço MAC. Em seguida, nos apresentamos ao roteador do usuário como um gateway com o endereço 192.168.xxx.1 em nosso MAC. Os detalhes dessa vulnerabilidade do ARP são detalhados em outros artigos pesquisados com facilidade.

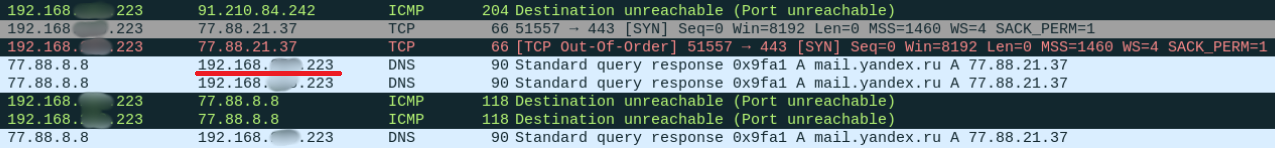

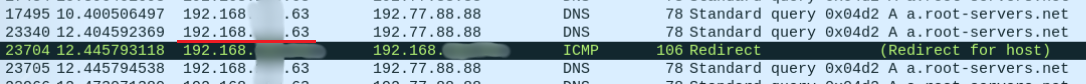

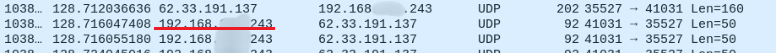

Como resultado de todas as manipulações, temos tráfego de hosts que passam por nós, tendo ativado anteriormente o encaminhamento de pacotes:

Sim, o https já é usado em quase todos os lugares, mas a rede ainda está cheia de outros protocolos inseguros. Por exemplo, o mesmo DNS com o ataque de falsificação de DNS. O próprio fato de que um ataque MITM é possível gera muitos outros ataques. As coisas pioram quando há várias dezenas de hosts ativos disponíveis na rede. Vale a pena considerar que esse é o setor privado, não uma rede corporativa e nem todos têm os meios de proteção para detectar e combater ataques associados.

Como evitá-lo

O provedor deve se preocupar com esse problema; é muito simples configurar a proteção contra esses ataques, no caso do mesmo switch Cisco.

A ativação da inspeção dinâmica de ARP (DAI) impediria que o gateway mestre falsificasse o endereço MAC. A divisão do domínio de transmissão em segmentos menores impediu pelo menos a propagação do tráfego ARP para todos os hosts em uma linha e uma diminuição no número de hosts que poderiam ser atacados. O cliente, por sua vez, pode se proteger contra essas manipulações configurando uma VPN diretamente no roteador doméstico, a maioria dos dispositivos já suporta essa funcionalidade.

conclusões

Provavelmente, os fornecedores não se importam com isso, todos os esforços visam aumentar o número de clientes. Este material foi escrito não para demonstrar o ataque, mas para lembrá-lo de que mesmo a rede do seu ISP pode não ser muito segura para a transmissão de seus dados. Estou certo de que existem muitos pequenos provedores regionais de serviços de Internet que não fizeram nada além do necessário para a operação básica do equipamento de rede.