Há três anos, publicamos um artigo “ Ferramentas on-line para o Pentest mais simples ”. Conversamos sobre maneiras rápidas e acessíveis de verificar a proteção do perímetro da sua rede usando ferramentas como o Check Point CheckMe , o Fortinet Test Your Metal , etc. Às vezes, porém, é necessário um teste mais sério quando você deseja "fazer barulho" já dentro da rede (e de preferência seguro para a infraestrutura). Uma ferramenta gratuita como o Infection Monkey pode ser muito útil para esse fim . Por exemplo, decidimos varrer a rede através do gateway Check Point e ver o que o IPS vê. Embora nada impeça a realização de um experimento semelhante com outras soluções para verificar como o seu sistema IPS ou NGFW funciona. Resultados sob o corte.

Macaco de infecção

Essa ferramenta pode ser classificada como sistemas BAS (Simulação de violação e ataque) que permitem avaliar a segurança da sua rede em modo automático. Ao mesmo tempo, é realizado um "teste de penetração" seguro da sua infraestrutura. A ferramenta é de código aberto e desenvolvida ativamente. Provavelmente, sua principal diferença é que todos os testes ocorrem dentro da sua rede, como se um invasor já tivesse penetrado em você. A maioria ainda se concentra na proteção do perímetro, esquecendo a necessidade de outras medidas. O mesmo IDS / IPS é muito importante para proteção complexa, pois permite identificar ameaças que já estão dentro da rede. O Infection Monkey é uma boa maneira de avaliar a maturidade da segurança da informação em sua empresa.

Plataformas suportadas

O próprio Infection Monkey pode ser implantado como uma máquina virtual. As seguintes plataformas são suportadas:

- VMware

- Hyper-V

- AWS

- Docker

- Azure

- Plataforma de nuvem do Google

A AWS tem um modelo pronto que você pode usar com sua conta gratuita. Usamos o ESXi com mais frequência. A imagem pode ser solicitada no escritório. site ou conosco .

Instalação

A instalação em si é extremamente simples e é descrita aqui , não vejo razão para duplicar essas informações. Há também uma instrução para iniciar a verificação. É melhor nos concentrarmos nos resultados dos testes.

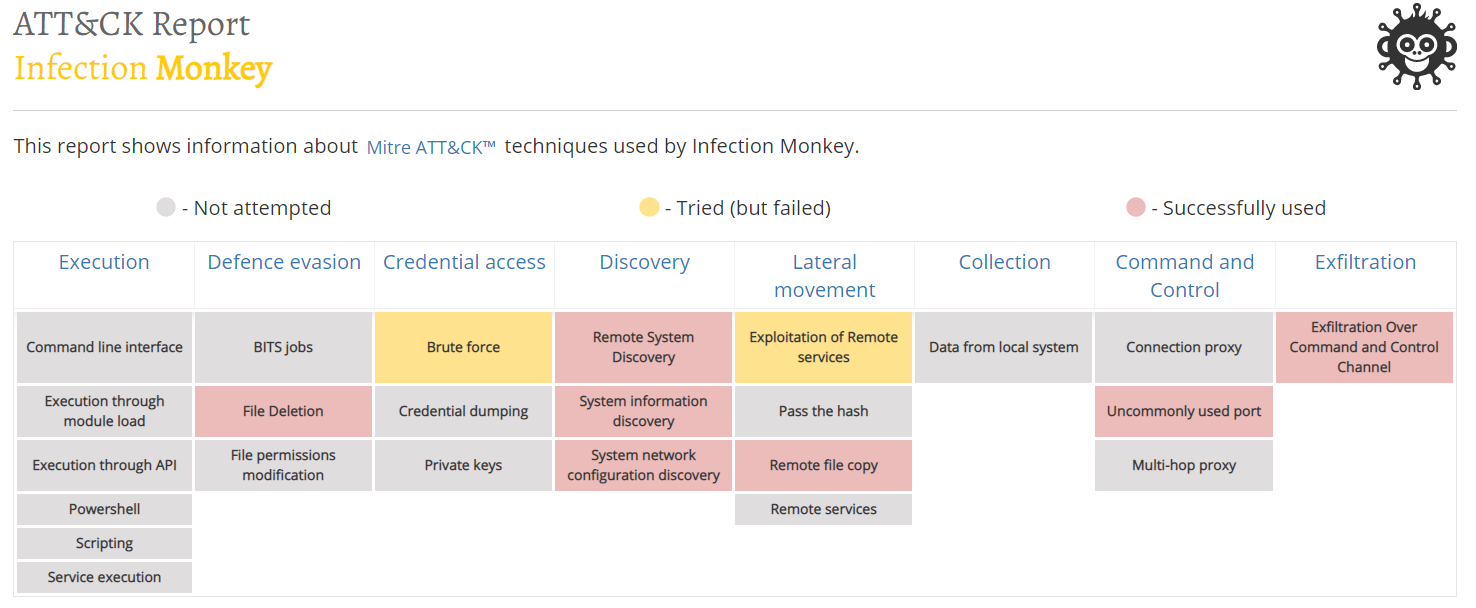

Técnicas de ataque utilizadas

O Infection Monkey usa vários vetores de ataque e permite que você veja o seguinte:

1) Hosts vulneráveis . Localiza hosts com senhas fracas, versões antigas de software ou vulnerabilidades conhecidas. Aqui está uma lista de explorações a bordo:

- Explorador SMB

- Explorador WMI

- Explorador MSSQL

- MS08-067 Exploiter

- Explorador SSH (essencialmente força bruta)

- Explorador de shellshock

- SambaCry Exploiter

- ElasticGroovy Exploiter

- Struts2 Exploiter

- Explorador WebLogic

- Hadoop / Yarn Expoiter

- Explorador VSFTPD

2) Interação proibida . É possível encontrar interações entre redes que devem ser proibidas no nível do DOE ou do roteador.

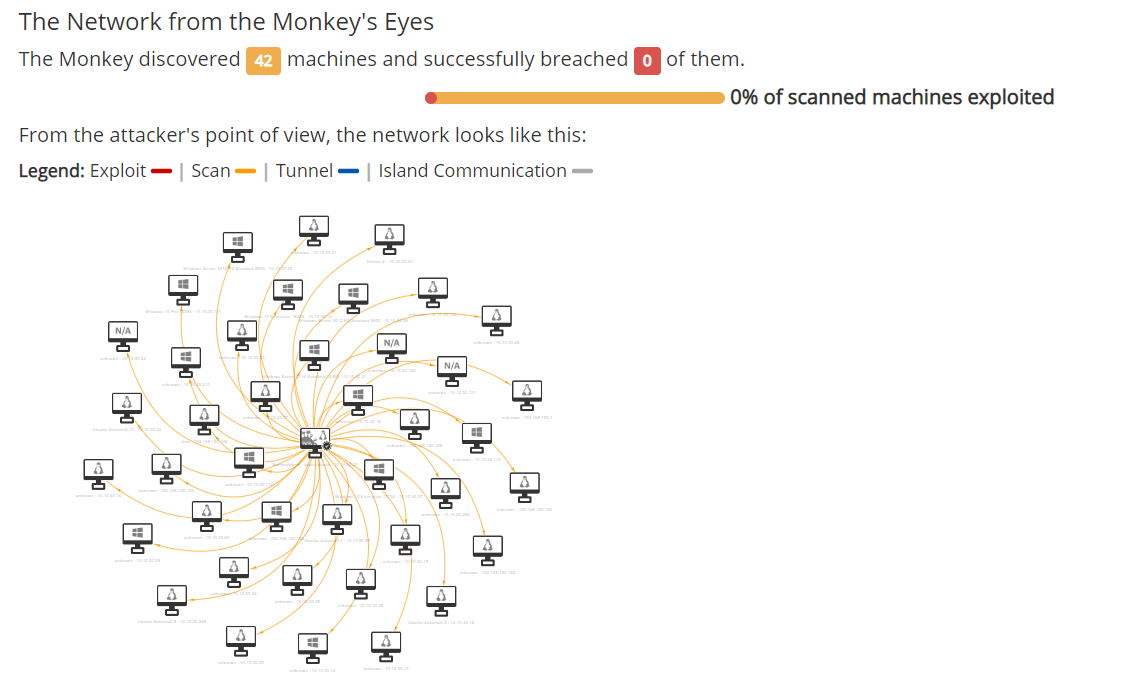

3) Propagação horizontal . Exibição gráfica do movimento do "malware". Como um bot "transplanta" em sua rede.

Tudo isso é complementado por relatórios detalhados. Por exemplo, usando a matriz MITRE ATT e CK:

Scanmap:

Zero Trust Model Report : Essa

também é uma boa verificação para suas defesas existentes. Eles foram capazes de detectar esta atividade? Todos os logs chegaram ao seu SIEM?

Perguntas frequentes sobre Macaco de infecção

Antes de passar para os resultados do teste, gostaria de responder a algumas das perguntas mais comuns sobre o Infection Monkey.

Esse teste é perigoso para minha infraestrutura?

. Infection Monkey ,

Posso limpar os dispositivos 'infectados' após o teste?

Infection Monkey

Ainda existem vestígios no sistema 'infectado' após a remoção do Infection Monkey?

. . Windows %temp%\\~df1563.tmp. Linux — /tmp/user-1563

O Macaco de Infecção pressiona o sistema?

. (Windows Server) Monkey 0.6% CPU 80

O programa requer acesso à Internet?

, , . (updates.infectionmonkey.com) «» (www.google.com).

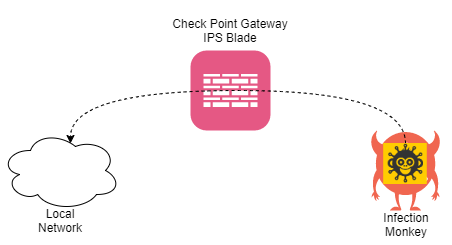

Esquema de teste

O esquema é bastante simples. A máquina virtual com o Infection Monkey está em um segmento dedicado. A partir dele, examinamos o segmento de rede local através do gateway Check Point:

Verifique os resultados do IPS do ponto com perfil otimizado

Mesmo no curso do Check Point , tentei mostrar ao máximo o quão perigosas são as configurações padrão. Isso se aplica a todos os fornecedores. Você deve ser capaz de "apertar" adequadamente as porcas. Nesse caso, decidi primeiro verificar o perfil padrão do Check Point - Otimizado. Os resultados podem ser vistos na figura abaixo:

Vale a pena notar que, com o perfil padrão, o Infection Monkey "hackou" com êxito o host de teste (apesar da primitividade do ataque). A assinatura necessária simplesmente não foi incluída.

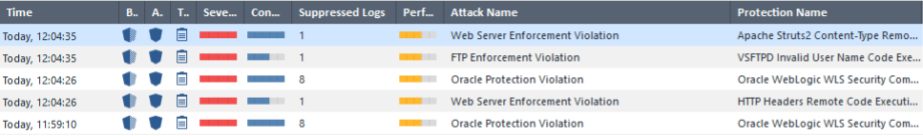

Verifique os resultados do IPS do ponto com meu perfil

As configurações foram feitas de acordo com as recomendações fornecidas no curso “ Check Point to Maximum ”. O resultado foi completamente diferente:

ao mesmo tempo, o IPS impediu a infecção do hospedeiro e a disseminação do Infection Monkey.

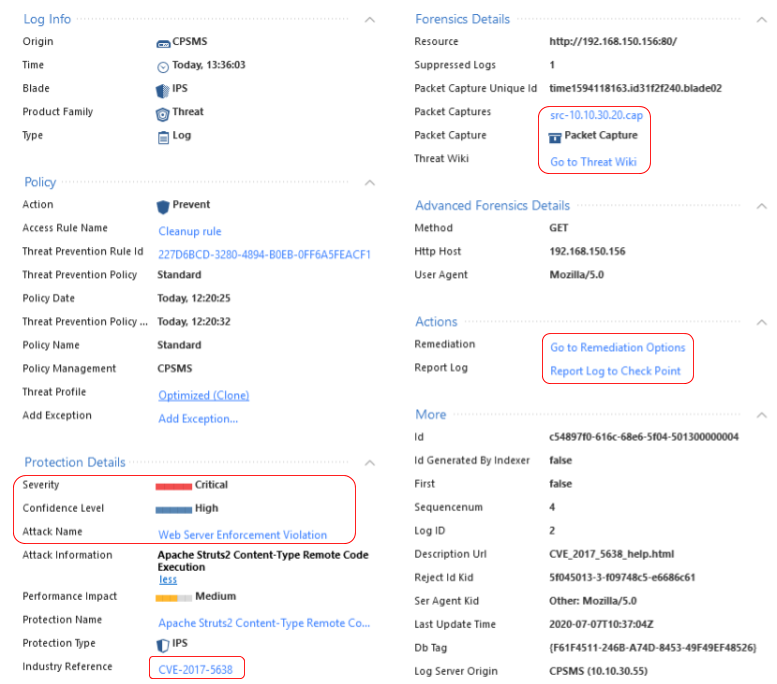

Vale a pena notar que o Check Point tem boas análises forenses. É assim que o log se parece:

Aqui você pode ver o despejo de tráfego, o número do CVE, o tipo de ataque e informações detalhadas sobre ele, além de recomendações para configurar o Check Point. Exemplo:

Nesse sentido, a Check Point fez um bom trabalho, porque eles têm uma rica base de conhecimento de todos os tipos de malware.

Conclusão

Obviamente, o Infection Monkey não é uma panacéia e não pode solucionar todos os possíveis problemas de segurança de rede. Mas para uma ferramenta gratuita, isso é mais do que interessante. Como eu disse, você pode "fazer barulho" na rede e ver como seus produtos de segurança se comportam. Os mesmos NGFWs com configurações padrão podem se comportar de maneira extremamente insatisfatória. Se você não estiver satisfeito com o resultado, podemos ajudá-lo a analisar sua configuração .

Em um futuro próximo, planejamos publicar testes semelhantes para outra ferramenta ( Cymulate ), que pode ser usada gratuitamente, uma versão de teste. Já existem muitas mais opções de ataque. Além dos resultados, compartilharemos recomendações sobre como fortalecer a proteção. Para não perder os artigos a seguir, fique atento aos nossos canais (Blog de soluções de telegrama , Facebook , VK , TS )!