Neste guia passo a passo, mostrarei como configurar o Mikrotik para que os sites proibidos sejam abertos automaticamente através desta VPN e você possa evitar dançar com pandeiros: eu o configurei uma vez e tudo funciona.

Eu escolhi o SoftEther como minha VPN: é tão fácil de configurar quanto o RRAS e tão rápido quanto. Habilitado NAT seguro no servidor VPN, nenhuma outra configuração foi feita.

Eu considerei o RRAS como uma alternativa, mas o Mikrotik não sabe como trabalhar com ele. A conexão é estabelecida, a VPN está funcionando, mas o Mikrotik não pode manter uma conexão sem reconexões e erros constantes no log.

A configuração foi realizada usando o exemplo de RB3011UiAS-RM na versão de firmware 6.46.11.

Agora, em ordem, o que e por quê.

1. Estabeleça uma conexão VPN

Como solução de VPN, é claro, foi escolhido o SoftEther, L2TP com uma chave pré-compartilhada. Esse nível de segurança é suficiente para qualquer pessoa, porque apenas o roteador e seu proprietário conhecem a chave.

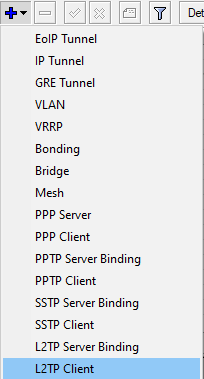

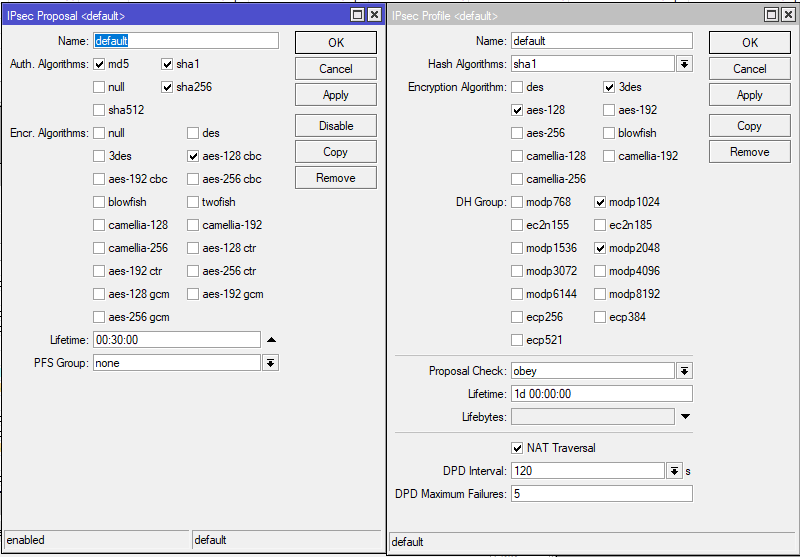

Vá para a seção de interfaces. Primeiro, adicionamos uma nova interface e, em seguida, inserimos ip, login, senha e chave compartilhada na interface. Nós pressionamos ok.

O mesmo comando: o SoftEther funcionará sem alterar as propostas ipsec e os perfis ipsec, não consideramos sua configuração, mas o autor deixou capturas de tela de seus perfis, apenas por precaução.

/interface l2tp-client

name="LD8" connect-to=45.134.254.112 user="Administrator" password="PASSWORD" profile=default-encryption use-ipsec=yes ipsec-secret="vpn"

Para o RRAS nas propostas IPsec, basta alterar o grupo PFS para nenhum.

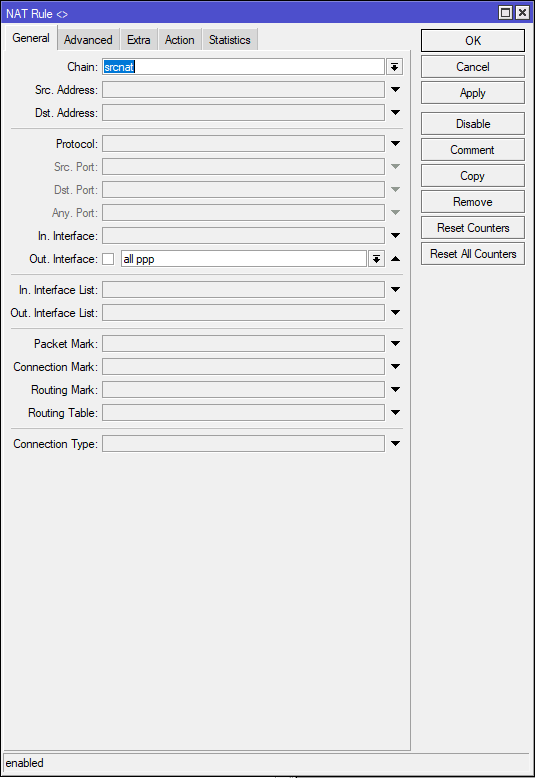

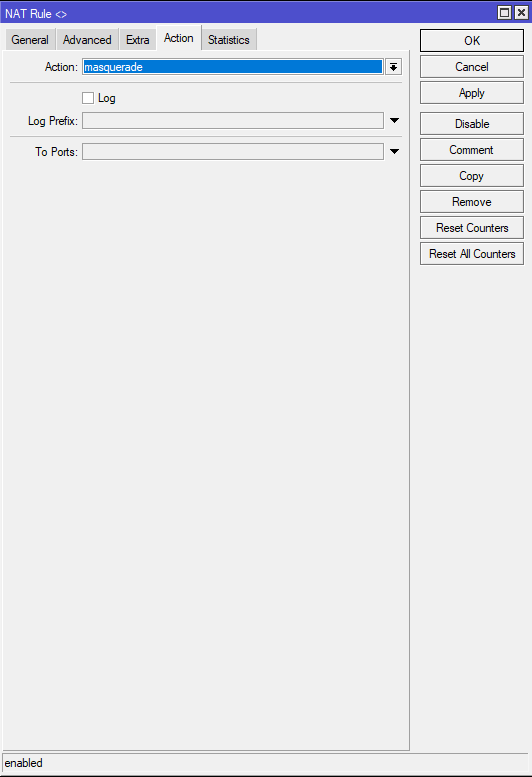

Agora você precisa ficar atrás do NAT desse servidor VPN. Para fazer isso, precisamos ir para IP> Firewall> NAT.

Aqui, habilitamos o mascarado para uma interface específica ou para todas as PPP. O roteador do autor está conectado a três VPNs ao mesmo tempo, então ele fez o seguinte:

O mesmo com o comando:

/ip firewall nat

chain=srcnat action=masquerade out-interface=all-ppp

2. Adicione regras ao Mangle

O primeiro passo, é claro, é proteger tudo o que é mais valioso e indefeso, como o tráfego DNS e HTTP. Vamos começar com HTTP.

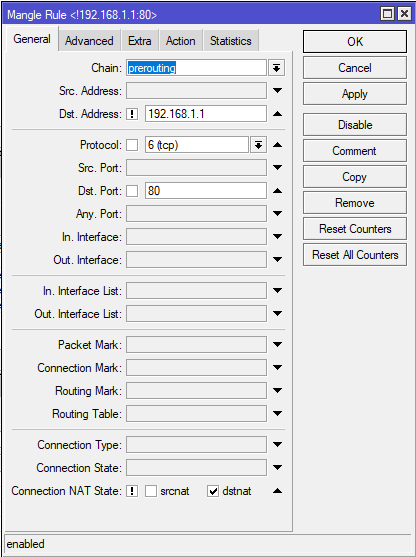

Vá para IP → Firewall → Mangle e crie uma nova regra.

Na regra Cadeia, escolha Pré-roteamento.

Se houver um Smart SFP ou outro roteador na frente do roteador e você desejar conectar-se a ele através da interface da web, no campo Dst. Endereço, é necessário inserir seu endereço IP ou sub-rede e colocar um sinal negativo para não aplicar o Mangle ao endereço ou a esta sub-rede. O autor possui SFP GPON ONU no modo bridge, portanto, o autor manteve a capacidade de se conectar ao seu webmord.

Por padrão, o Mangle aplicará sua regra a todos os estados NAT, isso impossibilitará o encaminhamento de portas no seu IP branco; portanto, no Estado NAT da Conexão, marque dstnat e um sinal negativo. Isso nos permitirá enviar tráfego de saída pela rede através da VPN, mas ainda assim passar portas através do nosso IP branco.

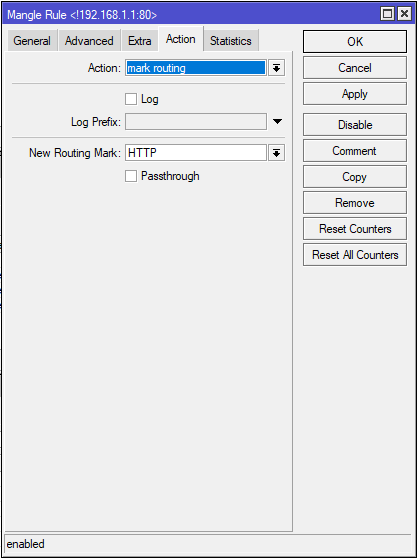

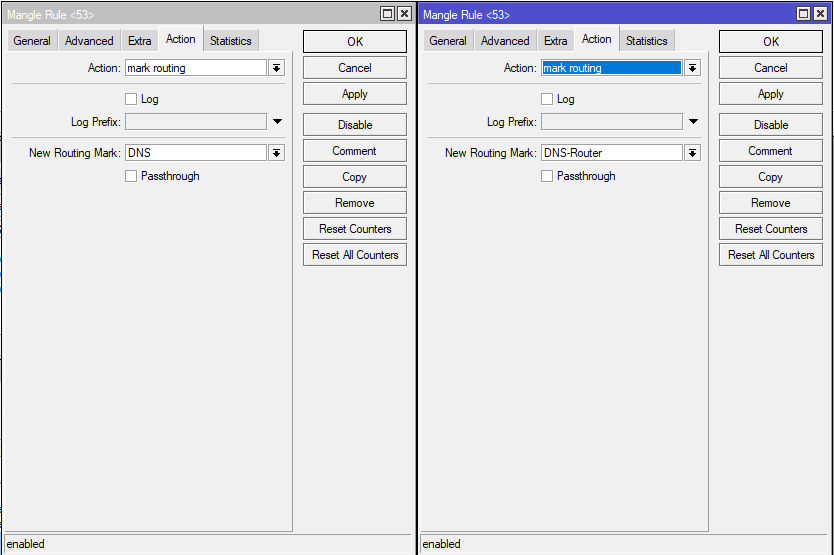

Em seguida, na guia Ação, selecione roteamento de marca, nomeie Nova marca de roteamento para que fique claro para nós no futuro e siga em frente.

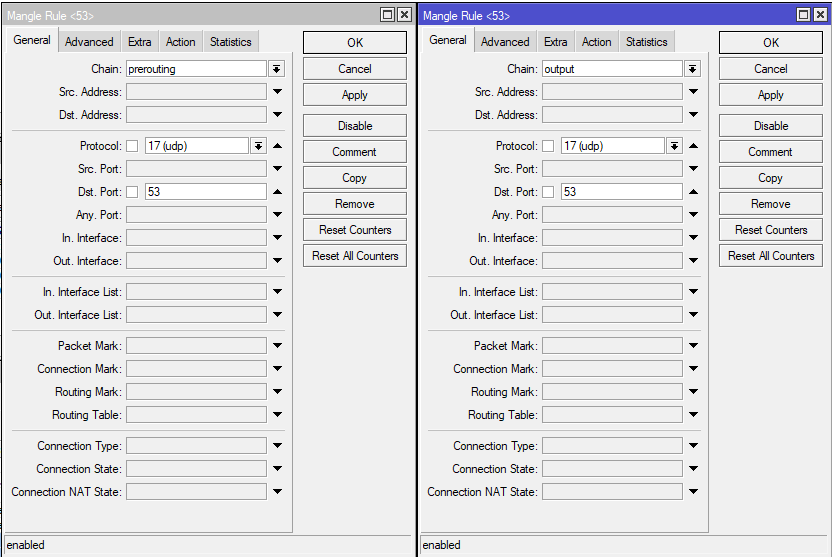

O mesmo comando: Agora vamos para a proteção de DNS. Nesse caso, você precisa criar duas regras. Um para o roteador, outro para dispositivos conectados ao roteador. Se você usa o DNS embutido no roteador, o que o autor faz, você também precisa protegê-lo. Portanto, para a primeira regra, como acima, selecionamos pré-roteamento em cadeia; para a segunda, precisamos selecionar a saída. Saída é uma cadeia que o próprio roteador usa para solicitações usando sua funcionalidade. Tudo é semelhante ao HTTP, protocolo UDP, porta 53.

/ip firewall mangle

add chain=prerouting action=mark-routing new-routing-mark=HTTP passthrough=no connection-nat-state=!dstnat protocol=tcp dst-address=!192.168.1.1 dst-port=80

O mesmo com os comandos:

/ip firewall mangle

add chain=prerouting action=mark-routing new-routing-mark=DNS passthrough=no protocol=udp

add chain=output action=mark-routing new-routing-mark=DNS-Router passthrough=no protocol=udp dst-port=53

3. Crie uma rota através da VPN

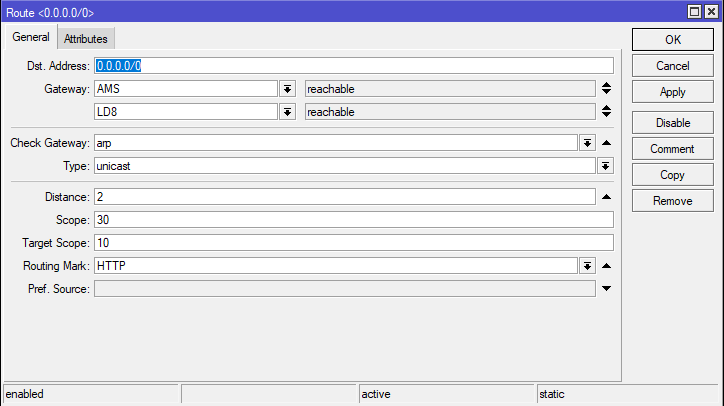

Vá para IP → Rotas e crie novas rotas.

Rota para rotear HTTP pela VPN. Indicamos o nome de nossas interfaces VPN e selecionamos a marca de roteamento.

Nesse estágio, você já pode sentir como sua operadora parou de incorporar anúncios no seu tráfego HTTP .

O mesmo com o comando: As regras para proteção de DNS terão a mesma aparência, basta selecionar o rótulo desejado:

/ip route

add dst-address=0.0.0.0/0 gateway=LD8 routing-mark=HTTP distance=2 comment=HTTP

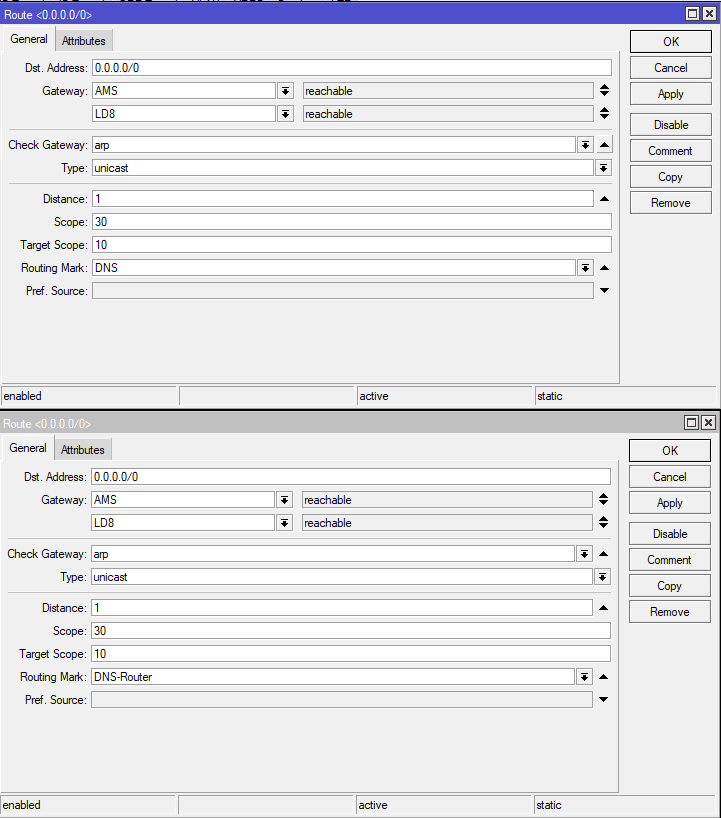

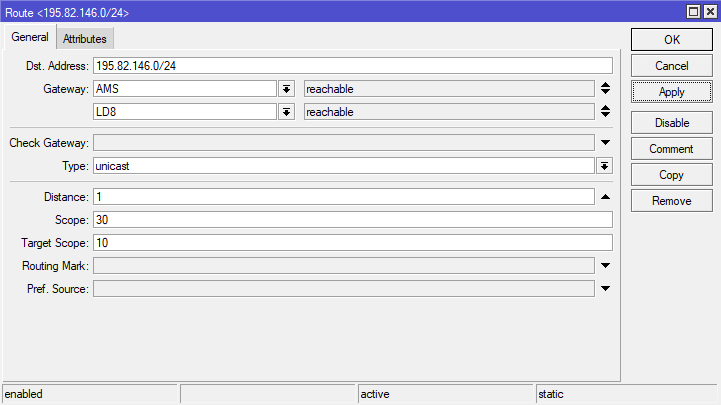

Aqui você sentiu como suas solicitações de DNS pararam de escutar. O mesmo com os comandos: Bem, no final, desbloqueie o Rutracker. A sub-rede inteira pertence a ele, portanto, a sub-rede é indicada.

/ip route

add dst-address=0.0.0.0/0 gateway=LD8 routing-mark=DNS distance=1 comment=DNS

add dst-address=0.0.0.0/0 gateway=LD8 routing-mark=DNS-Router distance=1 comment=DNS-Router

Foi fácil recuperar a internet. Equipe: exatamente da mesma maneira que com um rastreador raiz, você pode rotear recursos corporativos e outros sites bloqueados. O autor espera que você aprecie a conveniência de entrar no rastreador de raiz e no portal corporativo ao mesmo tempo sem tirar a blusa.

/ip route

add dst-address=195.82.146.0/24 gateway=LD8 distance=1 comment=Rutracker.Org