Um novo tipo de ataque

Recentemente, tornou-se bastante popular "Ataque diferido" (do inglês. "Atrasou os ataques envenenadores" ). A linha inferior é a seguinte: o invasor envia um email com um link normal que não é malicioso no momento em que a mensagem é verificada, mas em breve o invasor mudará o site para o qual o link do usuário redireciona. Como resultado, o usuário, clicando no link supostamente "normal", acessa um recurso de phishing ou um site malicioso no qual o malware é baixado em segundo plano e o usuário é infectado. A mágica é que, no momento em que a carta é verificada pelos módulos NGFW, a carta é legítima e ignora todos os níveis de proteção sem problemas. Neste artigo, veremos como o Check Point lida com essa ameaça e quais configurações precisam ser feitas.

Proteção de correio do "Check Point"

A funcionalidade "Check Point Security Gateway" do NGFW inclui a funcionalidade de proteção de email e emulação de anexos de email na sandbox, graças ao Mail Transfer Agent (MTA).

Isso é mostrado esquematicamente na figura abaixo:

A funcionalidade MTA é reduzida para as seguintes opções:

- Envie anexos para emulação para a caixa de proteção (lâmina de emulação de ameaças);

- Descriptografia de mensagens criptografadas usando SSL / TLS (MitM padrão com um certificado apenas para SMTPS);

- Verificar links no email para phishing ou redirecionamento para recursos maliciosos;

- Remova anexos de email maliciosos e entregue um email seguro.

Resolvendo o problema com "Ataques atrasados"

A maneira de combater esse tipo de ataque é chamada Proteção por URL na hora do clique . Nesse caso, o Gateway de segurança "Check Point" redirecionará solicitações para todos os links a cada vez por meio de seu serviço de URL de verificação de reputação baseado na nuvem e inspecionará sites quanto a phishing, malware e outros elementos suspeitos antes de abri-lo para o usuário.

Se o site ou arquivo acessado através do link for malicioso, o acesso ao recurso será bloqueado. Caso contrário, o usuário abrirá o site com sucesso.

Benefícios da proteção de URL na hora do clique:

Banco de dados de URL constantemente atualizado - o " Check Point Threat Intelligence " (serviço de análise em nuvem) é atualizado a cada segundo com novos indicadores de comprometimento, padrões e outras métricas que permitem detectar novos recursos maliciosos em alta velocidade.

Impedindo "ataques adiados" - um esquema relativamente novo para ignorar o MTA não é mais válido devido ao fato de que os links são verificados toda vez que são clicados.

Inspeção de todos os links - como regra, os links que não são indicados explicitamente (por exemplo, um botão de redefinição de senha ou um botão "cancelar assinatura de notícias") não são verificados pelo MTA. A função de proteção de URL na hora do clique "clica" em todos os links da mensagem e nos anexos.

Essa função ainda não está incorporada no MTA, é fornecida no EA (Early Availability). No entanto, esta opção pode ser ativada na linha de comandos.

Ativando a proteção de URL na hora do clique:

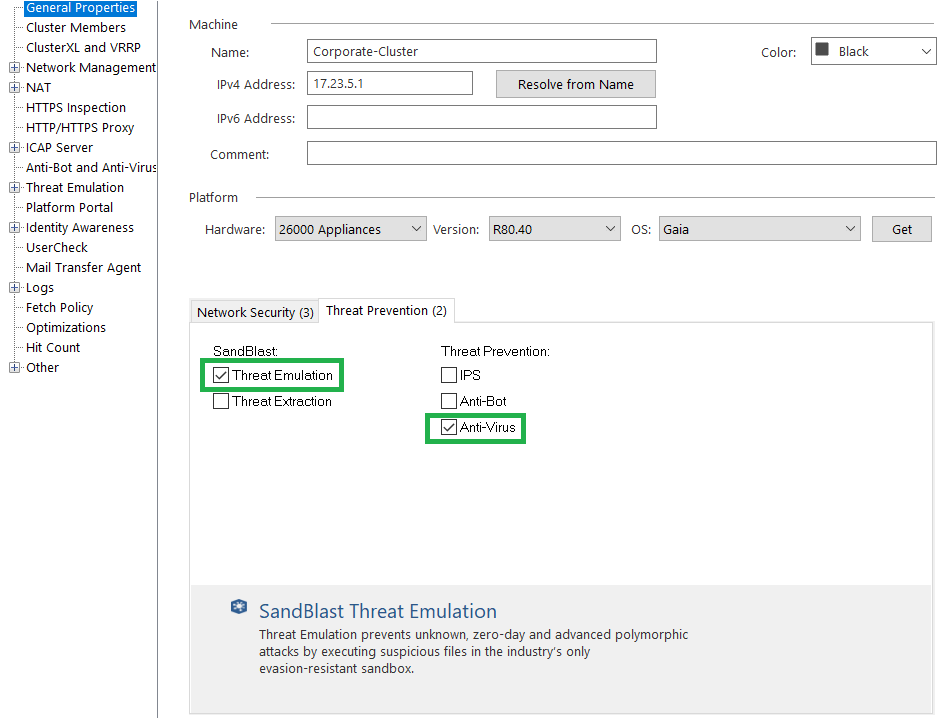

1. Verifique se os blades de antivírus e emulação de ameaças estão ativados no gateway MTA.

2. Instale o "MTA Engine" mais recente (atualização do MTA) no gateway. A versão mais recente do MTA atualmente na versão R80.30 é a Take 37. Informações e instruções de instalação para atualizações do MTA estão disponíveis aqui .

3. Abra o acesso SSH ao gateway e mude para o modo especialista.

4. Digite o comando vi $ FWDIR / conf / mail_security_config

5. Na parte inferior do arquivo, adicione uma nova seção [click_time_url]

6. Abaixo desta seção, adicione a linha (veja a captura de tela abaixo): enabled = 1

7. Salve as alterações e saia do editor: wq

Nota: se você tiver um cluster, siga as etapas acima nos dois nós.

8. No SmartConsole, defina a Política de prevenção de ameaças como Gateway / cluster de segurança.

Nota: Para desativar esta opção no arquivo $ FWDIR / conf / mail_security_config, edite a linha enabled = 1 para enabled = 0. Em seguida, instale a política de prevenção de ameaças no cluster / gateway de segurança.

A ativação da opção Proteção de URL na hora do clique pode ser personalizada:

- Excluir destinatários específicos por email

- Ativar apenas para determinados destinatários por email

- Excluir domínios específicos por email

- Alterar links explícitos no corpo da mensagem

- Inserir URLs originais nos links MTA modificados

- Personalizar páginas bloqueadas

- Cole URLs originais em páginas bloqueadas

Excluindo destinatários específicos por email

1. Conecte-se ao MTA Security Gateway.

2. Crie o seguinte arquivo: toque em $ FWDIR / conf / mta_click_time_exclude_recipient_list

3. Nesse arquivo, insira os e-mails dos funcionários que você deseja excluir desta configuração. Cada nova entrada de correio começa com uma nova linha sem espaços. Por exemplo:

destinatário1@meudominio.com

destinatário2@meudominio.com

4. Abra o arquivo vi $ FWDIR / conf / mail_security_config no editor

5. Na seção [click_time_url], adicione a seguinte linha: mode = exclude

6. Se você tiver um cluster, siga as etapas em ambos os nós.

7. Instale a política de prevenção de ameaças no gateway ou cluster.

Habilitando a opção Proteção de URL na hora do clique apenas para destinatários específicos

1. Conecte-se ao MTA Security Gateway.

2. Crie o seguinte arquivo: toque em $ FWDIR / conf / mta_click_time_allowed_recipient_list

3. Nesse arquivo, digite os e-mails dos funcionários para os quais você deseja ativar esta opção MTA. Cada nova entrada de correio começa com uma nova linha sem espaços. Por exemplo:

destinatário1@meudominio.com

destinatário2@meudominio.com

4. Abra o arquivo vi $ FWDIR / conf / mail_security_config

5. Adicione a seguinte linha na seção [click_time_url]: mode = allowed

6. Se você possui um cluster, execute as etapas em ambos os nós.

7. Instale a política de prevenção de ameaças no gateway ou cluster.

Excluindo domínios específicos da proteção de URL na hora do clique

1. Conecte-se ao MTA Security Gateway.

2. Crie o seguinte arquivo: toque em $ FWDIR / conf / mta_click_time_url_white_list

3. Nesse arquivo, digite os domínios que você deseja excluir desta configuração. Cada novo domínio começa com uma nova linha sem espaços. Expressões regulares são suportadas desde R80.20. Por exemplo :.

* Domain1.com. *

. * Domain2.com. *

4. Se você tiver um cluster, siga as etapas nos dois nós.

5. Instale a política de prevenção de ameaças no gateway ou cluster.

Alterando (reescrevendo) links explícitos no corpo dos emails

Os links, apresentados na forma de hiperlinks (por exemplo, documento maravilhoso), são retransmitidos pelo MTA, onde o redirecionamento é direcionado para seus recursos e o link é seguro. No entanto, existem links como www.mydocument.com/download e eles não são alterados por padrão. Para tornar a configuração mais segura, faça o seguinte:

1. Conecte-se ao MTA Security Gateway.

2. Abra o arquivo vi $ FWDIR / conf / mail_security_config no editor.

3. Na seção [click_time_url], adicione a seguinte linha: enforce_text_links = 1

4. Se você possui um cluster, siga as etapas nos dois nós.

5. Instale a política de prevenção de ameaças no gateway ou cluster.

Outras opções também são configuradas adicionalmente por sk162618.

Recentemente, colegas do escritório de Check Point em Moscou publicaram um maravilhoso webinar sobre os novos recursos do Threat Emulation (sandboxes) e do MTA.

Em vez de uma conclusão

Em um futuro próximo, estamos planejando várias outras publicações técnicas sobre vários produtos de segurança da informação. Se você está interessado neste tópico, fique atento aos nossos canais ( Telegram , Facebook , VK , TS Solution Blog )!