De março a junho deste ano, uma biblioteca maliciosa com a assinatura digital de um desenvolvedor foi distribuída a partir dos servidores de atualização da SolarWinds e, assim, atingiu 18 mil clientes da empresa. O módulo infectado foi ajustado para fornecer o máximo de dissimulação e apenas vítimas selecionadas foram listadas para o próximo estágio do ataque. Um conjunto de backdoors foi usado para espionagem (e não, digamos, para instalar um ransomware seguido de extorsão). Os invasores analisaram a infraestrutura das organizações afetadas e também redirecionaram emails para seus servidores.

Este é um ataque direcionado complexo, cuja análise está apenas começando: os relatórios da FireEye, Kaspersky Lab e Microsoft não revelaram todo o esquema do código malicioso. Mas este é definitivamente um dos ataques mais bem-sucedidos à cadeia de suprimentos, com um ponto de entrada perfeitamente compatível na infraestrutura corporativa.

Fontes:

- Relatório FireEye: uma visão geral dos ataques direcionados.

- Relatório da Microsoft: Uma análise mais aprofundada da propagação de códigos maliciosos dos servidores SolarWinds.

- Esta é uma publicação da Kaspersky Lab: uma análise de como trabalhar com o servidor C&C por meio de consultas DNS.

- Artigo no site da Volexity: exemplos de código do PowerShell para distribuição na rede interna da vítima, um possível link com os ataques anteriores.

- Declaração da SolarWinds e perguntas frequentes sobre o incidente.

- Notícias relacionadas no site do Threatpost: sobre o hack SolarWinds , sobre a detecção de um módulo malicioso em redes Microsoft, sobre as vítimas no setor público dos EUA (de acordo com publicações na mídia).

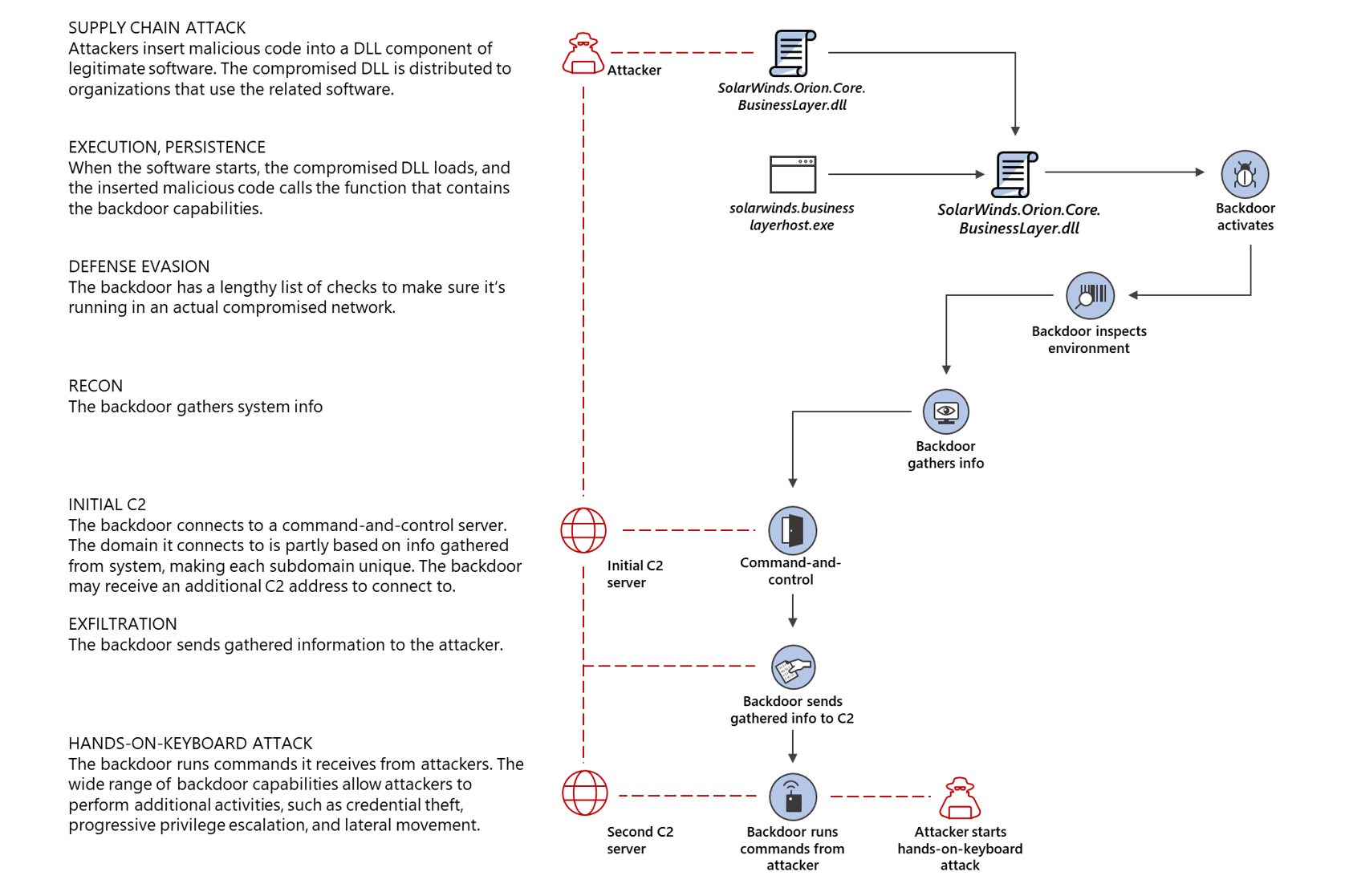

Em outubro deste ano, em teleconferência com investidores, o CEO da SolarWinds disse que nenhuma outra empresa tem esse nível de acesso à infraestrutura de tantas organizações de grande porte. Isso também tornou a empresa um alvo óbvio para um hack. Plataforma SolarWinds Orionprojetado para gerenciamento centralizado e monitoramento da infraestrutura de TI de uma empresa, o que significa que este software tem acesso quase ilimitado a todos os serviços corporativos. Os invasores invadiram a biblioteca SolarWinds.Orion.Core.BusinessLayer.dll, que faz parte de mais de uma dezena de soluções de software. Os arquivos com o backdoor foram distribuídos por vários meses a partir do servidor de atualização oficial do fornecedor e foram fornecidos com uma assinatura digital legítima. Ainda não se sabe exatamente como isso aconteceu. Provavelmente, houve um conjunto de vulnerabilidades.

O próprio código malicioso é escrito de forma a garantir o máximo sigilo - por exemplo, a primeira comunicação com o servidor C&C ocorre duas semanas após a instalação da backdoor. O esquema geral do ataque no estágio inicial é fornecido por especialistas da Microsoft. Uma tecnologia bastante interessante é usada para selecionar vítimas promissoras: os dados da porta dos fundos são enviados ao servidor C&C como parte de uma solicitação DNS. Se a organização for de interesse, uma solicitação de resposta chega direcionando a porta dos fundos para um segundo servidor C&C e os dados são roubados no processo de interação com ele. Muito provavelmente, das 18.000 vítimas em potencial, dezenas de empresas foram realmente afetadas.

Este artigo dos especialistas da Kaspersky Lab examina a interação por meio de consultas DNS com mais detalhes, incluindo o método de criptografia de dados. Descriptografar as informações permite que você determine o domínio da rede de vítimas reais. Entre as centenas de vítimas em 17 países identificadas pelos especialistas da Kaspersky Lab, nenhuma passou no filtro inicial de invasor. Os especialistas da Microsoft identificaram 40 vítimas do ataque.

As empresas que usam o software SolarWinds devem obter o software atualizado do fabricante neste momento. Um conjunto de indicadores de atividade maliciosa foi publicado no GitHub da FireEye .