Em uma de nossas postagens recentes no blog , "Telefones seguros, escutas telefônicas e técnicas de segurança", houve uma discussão sobre os princípios gerais de ataques a telefones celulares. Agora vamos falar sobre um dos vetores específicos, ou seja, hackear com base em uma vulnerabilidade no protocolo: SS7. O diabo é tão assustador quanto é pintado?

História do SS7

Como costuma acontecer, a vulnerabilidade existe desde os dias em que ninguém esperava que o protocolo fosse usado de forma tão massiva, mas foi feito para volumes completamente diferentes de capacidades telefônicas e com uma abordagem de criptografia - “mesmo naqueles tempos”. Tais problemas, ao usar a solução “antiga e testada pelo tempo”, cujos autores não pensaram em mais escalonamento, são infelizmente bastante comuns.

O placar mostra 3 de janeiro de 1900, em vez de 3 de janeiro de 2000. França

O exemplo mais famoso, o mais histérico e ridículo - " Problema 2000 ", inflado pelo fato de que o tipo de dado usado para a data dos dados armazenava apenas dois dígitos, como na frase da qual Bill Gates já estava cansado de repudiar: "640 KB devem ser suficientes para todos " A paranóia em massa excedeu a cobiçada moderna e durou mais de um ano, eles previram a queda de todos os sistemas bancários e aeronaves, um retrocesso à Idade da Pedra e outros infortúnios. Na verdade, tudo correu com uma tranquilidade surpreendente, não houve grandes falhas mesmo nos países que não se preocuparam com este problema. Por outro lado, várias centenas de olimpíadas de dinheiro estrangeiro foram serradas, enriquecendo a escuridão dos “especialistas em marketing de TI”.

Infelizmente, com o protocolo em discussão, nem tudo é tão divertido e inofensivo. Seu nome mais comum soa como “SS7”, e esta abreviatura significa “Sistema de Sinalização №7”. O “sistema de sinalização” é necessário para a transmissão de mensagens de serviço na rede telefônica. Inicialmente, eram extremamente simples: um sinal para estabelecer uma conexão entre assinantes; que a linha está ocupada; para a transmissão de um número de assinante digital e outros dados semelhantes, simples e descomplicados, que se exauriram quando a rede telefônica começou a se expandir rapidamente, e sua estrutura - ainda mais rapidamente se tornou mais complexa. De meados dos anos 70 ao início dos anos 80, as companhias telefônicas desenvolveram lentamente um sistema de comando aprimorado, o sétimo consecutivo, que foi denominado SS7.

BlueBox de Steven Wozniak

O novo sistema provou-se perfeitamente, a taxa de transferência de dados cresceu significativamente, até escassa de um ponto de vista moderno - 64 kbit / s, mas significativamente superior aos poucos kilobits da versão anterior. E ficou mais seguro, porque os sinais de controle foram alocados em um canal separado, inacessível para o usuário médio. O assunto da cidade era a história de como Jobs e Wozniak hackearam a rede telefônica com um apito de caixa de cereal e um dispositivo Blue Box. Foi um ataque a uma versão anterior do protocolo chamado SS6, ridiculamente primitivo, mas eficaz. A sétima versão descartou o hackeamento usando métodos tão simples.

A empresa americana AT&T foi a primeira a introduzir este sistema, depois de alguns anos a Europa e a Grã-Bretanha puxaram e, no final dos anos 80, o SS7 suplantou todo o zoológico das gerações anteriores. Além das vantagens óbvias, a adoção generalizada desse protocolo - desde a unificação e compatibilidade das redes telefônicas em todo o mundo, muitos serviços familiares, como identificador de chamadas, chamadas em espera, listas negras, encaminhamento de chamadas e até SMS - tornou-se possível graças à nova versão.

Detalhes Gerais

O problema veio de onde não era esperado. Como nenhum dos criadores do protocolo presumiu que a linha de sinal seria usada para transmitir algo diferente de sinais de serviço, uma vez que seu canal era separado da voz e inacessível aos usuários, os desenvolvedores decidiram não desperdiçar recursos de computação e não criptografar a transmissão de dados... De modo nenhum! Em nossa época, é assustador pensar nisso. A introdução generalizada de SSL em sites, a popularização ativa da criptografia de tudo e de todos, VPNs e mensageiros com criptografia ponta a ponta - a criptografia mais sofisticada está disponível para o usuário moderno, sem nenhuma dificuldade, ainda mais fácil do que PGP. O site operando no protocolo http hoje causa desconfiança e perplexidade, os tribunais de todo o mundo estão lutando pelo acesso à correspondência dos usuários em mensagens instantâneas. E em meados dos anos 70, ninguém imaginava que escala sem precedentes a Internet alcançaria.

Mas, a Internet começou sua marcha triunfante ao redor do planeta e no início dos anos 2000 foi desenvolvido o protocolo SIGTRAN, que suportava todas as funções SS7, mas ainda podia realizar endereçamento IP e transmitir dados via SCTP, um dos protocolos de transporte como TCP e UDP (antigos com uma idade semelhante ao SS7), mas com suas próprias vantagens, como multithreading, proteção DDoS e algumas outras. Tudo isso possibilitou o acesso ao canal de atendimento do SS7, que antes não estava disponível.

Devido ao fato de que inicialmente não havia criptografia neste canal, e o equipamento, para agilizar e simplificar o trabalho, foi projetado de forma que a origem do pacote de controle não fosse verificada, pois isso tornaria gravemente lento o funcionamento de toda a rede - então o invasor ganhou total controle sobre , sem muita dificuldade, pois sua equipe era indistinguível da do operador. Bastava ter um computador com o software necessário e acesso à Internet. É especialmente desagradável que o hacker não precise absolutamente estar perto do assinante hackeado, ele pode atacar de qualquer lugar do mundo. A situação é ainda mais complicada pelo fato de que o trabalho com o protocolo SS7, para a grande maioria dos provedores, é conectado fisicamente, e alterar o firmware está longe de ser tão fácil quanto distribuir atualizações para um programa regular.Além disso, é muito caro e exige mais tempo, por isso os organizadores da comunicação não têm pressa em trocar seus equipamentos e transferi-los para outros protocolos.

O que pode ser feito com um ataque por meio deste protocolo?

Resumindo, quase tudo, porque o atacante organiza uma interceptação clássica de acordo com o princípio MitM. Você pode ler SMS de outras pessoas, solicitações USSD falsas, determinar a localização do assinante e até ouvir suas conversas telefônicas ou desligar sua conexão telefônica. Além disso, hackear SMS agora se tornou muito mais perigoso do que escutas telefônicas diretas, pois as mensagens interceptadas permitem acessar Internet banking, roubar senhas para autorização em redes sociais e mensageiros instantâneos, até para o telegrama “impenetrável”. A autenticação de dois fatores não ajuda, porque todos os códigos transmitidos nas mensagens estarão disponíveis para o hacker.

Alguns detalhes

Como esses ataques são realizados? Analisemos, em termos gerais, seu mecanismo, mas sem nos aprofundarmos na selva, compreensível apenas para engenheiros com formação adequada.

Ao contrário da crença popular, o número de telefone (MSISDN: Número Digital de Serviços Integrados de Assinante Móvel) deixou de ser o principal diferencial do assinante, passando a ser o identificador do cartão SIM instalado em seu telefone: IMSI (International Mobile Subscriber Identity). Mas, para realizar um ataque através do SS7, basta saber apenas o número do assinante.

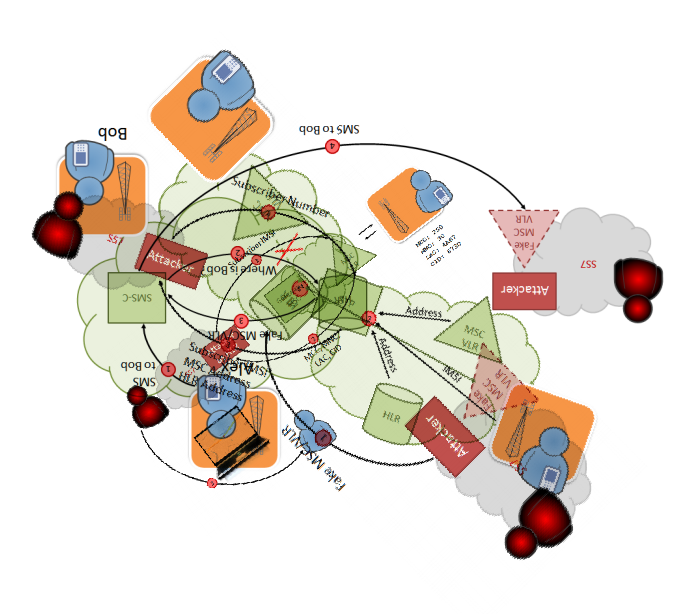

Depois de ter acesso ao equipamento do provedor, que aceita comandos pelo protocolo SS7, o hacker, por meio de um software especial em seu computador, organiza uma falsa rede telefônica por meio da qual envia SMS para o número da vítima. O equipamento do provedor constrói uma rota para o dispositivo do assinante, comparando o MSISDN com seu IMSI, por meio do banco de dados HLR (Home Location Register) e, em seguida, fornece obedientemente ao cracker não apenas o identificador do cartão SIM da vítima, mas também o endereço da central que o atende no momento (MSC / VLR: Centro de comutação móvel / Registro de localização de visitantes). Depois disso, uma solicitação é enviada ao switch sobre o identificador da estação base trabalhando com o cartão SIM da vítima. Existem muitos serviços online na Internet que permitem que você forneça suas coordenadas pelo ID do celular e, portanto, a localização aproximada do assinante,até várias dezenas ou centenas de metros - de acordo com o princípio do conhecido A-GPS.

Geolocalização é um bom bônus, mas não o mais importante para um atacante, seu próximo objetivo é interceptar SMS. Para fazer isso, ele envia o IMSI da vítima para a base HLR e o conecta ao seu switch MSC / VLR. Agora todas as mensagens irão para o atacante, e para que o atacante não perceba nada, mais uma redefinição é feita para o switch real que atende o telefone do alvo, e então a mensagem será recebida “como de costume”.

Por último, mas não menos importante, escuta telefônica. O atacante, por meio dos comandos de serviço SS7, substitui o endereço do assinante no faturamento pelo seu próprio, intercepta a solicitação de pagamento da conversa e se conecta com a pessoa para quem a vítima ligou. E então ele organiza uma teleconferência tripla. Como os equipamentos modernos não são mais tão lentos quanto as antigas centrais telefônicas automáticas, não aparecem cliques ou pausas misteriosas, tudo é feito em microssegundos e totalmente invisível.

E, finalmente, uma boa e velha negação de serviço. O invasor simplesmente transfere as chamadas para números arbitrários e a vítima não pode entrar em contato com ninguém.

Exemplos notáveis

A aparente simplicidade levanta uma questão lógica - quantos ataques semelhantes foram realizados e há quanto tempo os hackers usam essa vulnerabilidade? Acontece que não muito.

Os ataques mais famosos, como esperado, foram demonstrados em congressos de hackers, incluindo o "Chaos Computer Club" discutido no artigo anterior. Embora os especialistas já conheçam os problemas desse protocolo, uma das primeiras discussões públicas ocorreu no CCC em 2008, o especialista em segurança alemão Tobias Engel falou sobre maneiras de espionar assinantes de celular com base nessas vulnerabilidades, para as quais basta saber apenas o número do celular de uma pessoa.

Tobias Engel fala no CCC

Outro surto de interesse no SS7 veio após as revelações de Snowden em 2013, que falou sobre o projeto SkyLock, no qual agências de inteligência americanas exploraram as vulnerabilidades descritas para espionar pessoas.

Descrição dos recursos do SkyLock

Karsten Nohl, já conhecido dos leitores, em 2016 encenou uma experiência pública no programa de TV 60 Minutos do canal CBS. Por meio de uma vulnerabilidade no SS7, ele invadiu o telefone do congressista americano Ted Lie, especialmente convidado. Este último ficou tão impressionado que exigiu formalmente uma investigação sobre o problema.

Karsten Nol e Ted Lie estão

especialmente tentando popularizar essa vulnerabilidade de empresas que vendem software de segurança, quase todos os artigos sobre este tópico listam certos produtos de software projetados para salvar o mundo deste flagelo.

É tão ruim assim?

O leitor, impressionado com todas essas informações, pode decidir que hackear um telefone pelo SS7 é tão fácil que qualquer script kiddie pode interceptar a correspondência de um colega de classe.

Na verdade, tudo é muito mais complicado e lembra a paranóia que surge periodicamente após a próxima foto de um mensageiro no metrô, que está segurando um terminal móvel para pagamento com cartão do banco. Os histéricos “AAA! Ele vai sacar dinheiro de todos para o metrô, usando pagamento sem contato e não vai além do limite que não exige código PIN !!! ”. Na verdade, esse ataque, embora possível, nunca será realizado. Porque, em primeiro lugar, o dinheiro dos cartões não irá para o courier, mas para o lojista, cujos dados são verificados pelos seguranças do banco até a sétima geração. Em segundo lugar, quaisquer licenças e taxas para conexão e aquisição custam muito mais do que seria possível roubar rapidamente dessa forma. Em terceiro lugar, nenhuma dessas transações é realizada instantaneamente,e o dinheiro é primeiro congelado nas contas e a dívida aguarda a confirmação final da legalidade da transação, e será devolvida assim que a fraude for revelada. Mas a população está em pânico de forma imprudente, não importa o que aconteça.

As histórias de terror sobre o SS7 parecem iguais porque o invasor enfrenta vários problemas sérios.

Primeiro, você precisa de um software altamente especializado para trabalhar com este protocolo, que ainda não foi visto no domínio público. Numerosas “vendas” de tais programas na Darknet eram falsas, para atrair dinheiro para fora da escola, com iscas como “Você quer saber o que sua namorada escreve no carrinho?”.

Em segundo lugar, você precisa encontrar um profissional altamente especializado que concorde em participar de tal evento.

Terceiro, você precisa ter acesso ao equipamento do provedor, o que também não é tão fácil. É necessário hackear remotamente ou subornar um funcionário da empresa, ou encontrar uma operadora que, oficialmente, por uma taxa, conectará os hackers à sua rede SS7. Há rumores de que empresas africanas fornecem esses serviços por vários milhares de dólares, mas esses são apenas rumores.

Além disso, mesmo que seja possível negociar com um provedor que dará acesso à sua rede SS7 e alocar GT (Título Global, um cabeçalho para mensagens de sinalização de roteamento), é necessário que ele registre oficialmente o invasor como seu novo NE (Elemento de Rede) e atualize essas informações de seus parceiros de roaming que terão que adicioná-lo à Lista Branca. Se você apenas hackear os servidores da operadora, o máximo que pode ser feito é organizar um ataque DDoS local, sem interceptar informações.

Tudo isso parece muito mais complicado do que nos artigos quentes do nível “Tudo está perdido!”. Além disso, logo que se tenha conhecimento de que alguém interceptou o código de autorização desta forma, o seu GT será imediatamente banido por todos os operadores, podendo a cooperação com o “assistente africano” ser encerrada. Portanto, nem todo provedor concordará em arriscar sua reputação, dando aos hackers acesso à sua rede para tal fraude, pelo menos não por milhares de dólares.

Na verdade, este método de hacking está disponível apenas para serviços especiais, ou pode ser feito em condições de laboratório, mediante acordo prévio com a vítima e talvez até mesmo com operadoras móveis. Além disso, embora as empresas de celular não tenham pressa em atualizar seus equipamentos, elas ainda estão tentando proteger suas redes e usuários. Por exemplo, em resposta ao pedido de um hacker, eles podem emitir não o IMSI real do assinante, mas com vários dígitos modificados ou temporários retirados de um pool especial de identificadores criado para proteger contra tal interceptação. Porque as operadoras geralmente envolvem essas solicitações em si mesmas e estão envolvidas na entrega de SMS, sem fornecer dados críticos para o lado. E esta é apenas uma das maneiras de contra-atacar.

Além disso, os desenvolvedores da identificação de dois fatores também não param e cada vez mais não usam SMS, mas transmitem o código por meio de seu próprio programa de autenticação.

Novos algoritmos estão sendo desenvolvidos e utilizados, por exemplo TOTP, nos quais a senha é gerada com base na hora atual. Além disso, com o DFA, não só o servidor verifica o cartão SIM do assinante, mas vice-versa.

***

Espero que esta informação o tranquilize um pouco sobre o perigo real de tal ataque, e você tentará usar serviços de autorização de dois fatores que não usam SMS para confirmar ações críticas, especialmente porque o NIST (Instituto Nacional de Padrões e Tecnologia) desencoraja fortemente fazer isso. precisamente por causa de problemas no SS7.