O que é hospedagem à prova de balas

Bulletproof Hosting, ou BPH, é a hospedagem que permite que você conduza atividades ilegais proibidas por provedores regulares: hospedagem de malware, conteúdo pirateado ou dados roubados.

Os provedores de BPH ignoram reclamações e solicitações das autoridades policiais ou avisam os clientes com antecedência para que tenham tempo de adaptar seus negócios. Em muitos casos, os BPHs permitem que um invasor esconda sua verdadeira identidade.

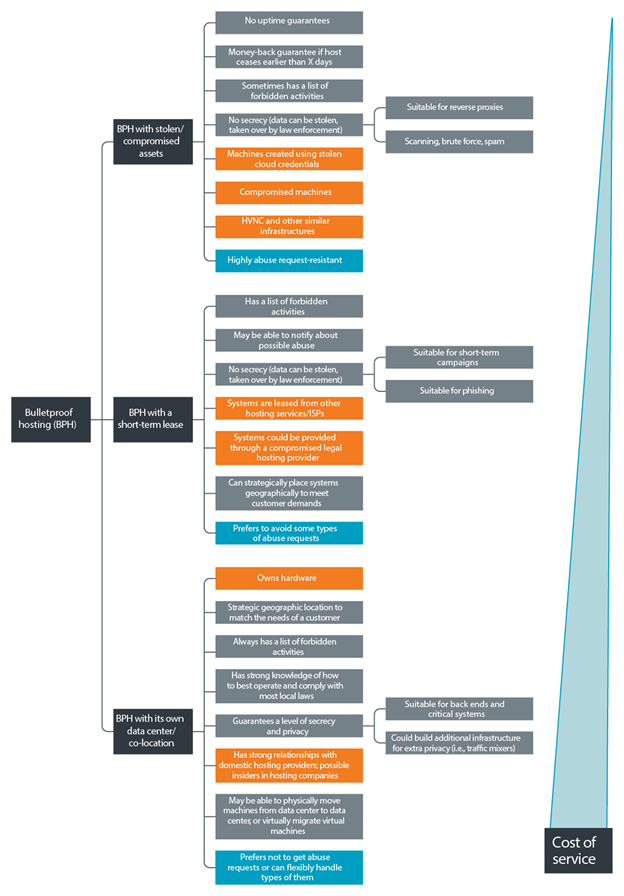

Variedades de BPH. Tipos de serviços e custos. Fonte (doravante, salvo indicação em contrário): Trend Micro

O BPH, usando uma infraestrutura de curta duração de servidores sequestrados ou comprometidos, tem um alto nível de resiliência. Os provedores de BPH não são os proprietários oficiais dos recursos aos quais fornecem acesso, portanto, quaisquer reivindicações "voarão" para o proprietário real, e não para eles. A consequência disso é que qualquer host em sua rede pode ser excluído a qualquer momento, por exemplo, depois que o proprietário descobre um comprometimento.

Esses BPHs são extremamente baratos e convenientes para realizar operações rápidas: espalhar spam, colocar proxies reversos, rastreamento em massa e força bruta. Mesmo se o servidor sequestrado for removido ou excluído, apenas uma pequena quantidade de informações será perdida.

Outro tipo de hosters BP revende serviços de empresas jurídicas. Sua resistência a balas é garantida pela capacidade dos revendedores de atender às necessidades dos cibercriminosos, bem como por meio de relacionamentos estabelecidos com provedores de hospedagem legítimos ao lidar com solicitações de abuso. Em alguns casos, os revendedores podem atuar como intermediários na resolução de conflitos e disputas entre provedores e consumidores de serviços de hospedagem.

Para sistemas que requerem longos períodos de disponibilidade, uma abordagem mais viável é hospedar em data centers onde o provedor de BPH possui a infraestrutura. Esses provedores tendem a alocar estrategicamente seus recursos e construir ou alugar infraestrutura em todo o mundo, levando em consideração os regulamentos legais locais, as características geográficas e nacionais, o profissionalismo das agências locais de aplicação da lei e o nível de corrupção nas agências governamentais. Este BPH é o mais caro, mas também o mais estável.

Maneiras de garantir "impenetrabilidade"

Cada provedor de BPH tem uma lista limitada de serviços que fornece aos criminosos. Dependendo dos acordos com fornecedores upstream, eles publicam uma lista de atividades estritamente proibidas e uma lista do que é considerado aceitável.

Uso de recursos legislativos A

fonte de tais restrições são as diferenças nas legislações dos diferentes países, portanto, o assunto de atenção especial dos provedores de BPH é a região de localização do data center, informações sobre o cadastro da empresa e parceiros no peering de rede.

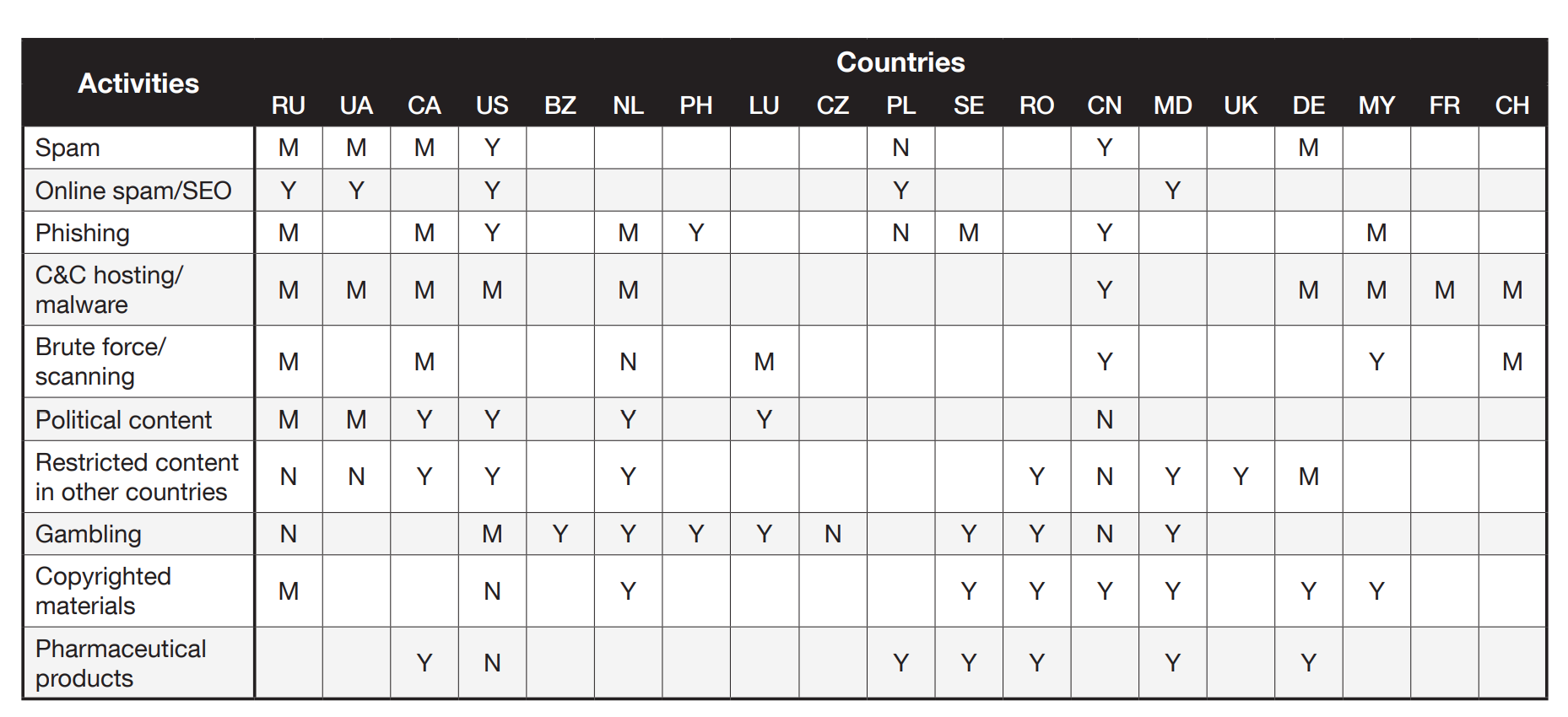

Atividades criminosas e seu grau de aceitação em diferentes países. S (sim) significa que as ações especificadas, de acordo com as avaliações dos usuários de serviços de hospedagem "subterrâneos", são possíveis usando servidores localizados no país marcado, N (não) - para as ações especificadas, servidores neste país são fortemente desencorajados, M (talvez) - o uso de servidores é possível, mas com algumas restrições.Um

dos países mais populares para hospedar a infraestrutura BPH é a Ucrânia. A razão para isso é que a regulamentação governamental e a aplicação da lei neste país, em muitos casos, são muito menos rigorosas do que nos países vizinhos. Ao mesmo tempo, as ações dos policiais ucranianos são menos previsíveis: há casos em que a SBU conduziu investigações independentes e prendeu os proprietários de hospedagem à prova de balas...

A Suíça e a Holanda também são populares entre os proprietários de BPH como países adequados para estabelecer empresas de pad de hospedagem proxy. Isso se deve ao fato de que, de acordo com a legislação desses países, o acolhimento recebe antecipadamente a notificação da reclamação, o que possibilita a movimentação dos sistemas para locais seguros.

A legislação chinesa é bastante tolerante com spam e varredura de rede, mas reage de forma extremamente dura a todos os tipos de atividades relacionadas a jogos de azar ou atividades políticas.

No Canadá, a remoção de conteúdo requer uma longa preparação de documentos, com base nos quais uma decisão judicial é tomada, e só então as ações são tomadas com equipamentos e dados.

Nos Estados Unidos, é considerado aceitável postar conteúdo pornográfico, com exceção, é claro, de pornografia infantil, mas spam, varredura de rede e força bruta levam a inúmeras reclamações. Além disso, as autoridades policiais dos EUA são intolerantes com as violações das leis de direitos autorais (DMCA e outros atos semelhantes).

A Rússia é muito rígida com relação a material pornográfico e a maior parte do conteúdo pornográfico é considerado inaceitável. Em muitos sites de hospedagem, materiais relacionados a drogas e conteúdo político são classificados como proibidos. No entanto, os usuários de tais provedores observam que eles mostram flexibilidade considerável, avisando com antecedência sobre reclamações recebidas, e também toleram atividades maliciosas, desde que não sejam direcionadas a empresas e cidadãos russos.

Seychelles, Belize, República Dominicana e Panamá são extremamente populares como destinos BPH devido aos seus bons canais de Internet e leis leais que permitem uma resposta muito tranquila a qualquer reclamação. Para esses serviços BPH, o termo "hospedagem offshore" até apareceu.

Anonimato

Uma das características mais importantes do BPH é o grau de anonimato. A capacidade de ocultar a identidade do proprietário de um recurso criminoso, aceitar pagamentos anônimos em criptomoedas, registrar domínios para dados fictícios e outras propriedades semelhantes são decisivas na escolha de uma plataforma de hospedagem criminosa.

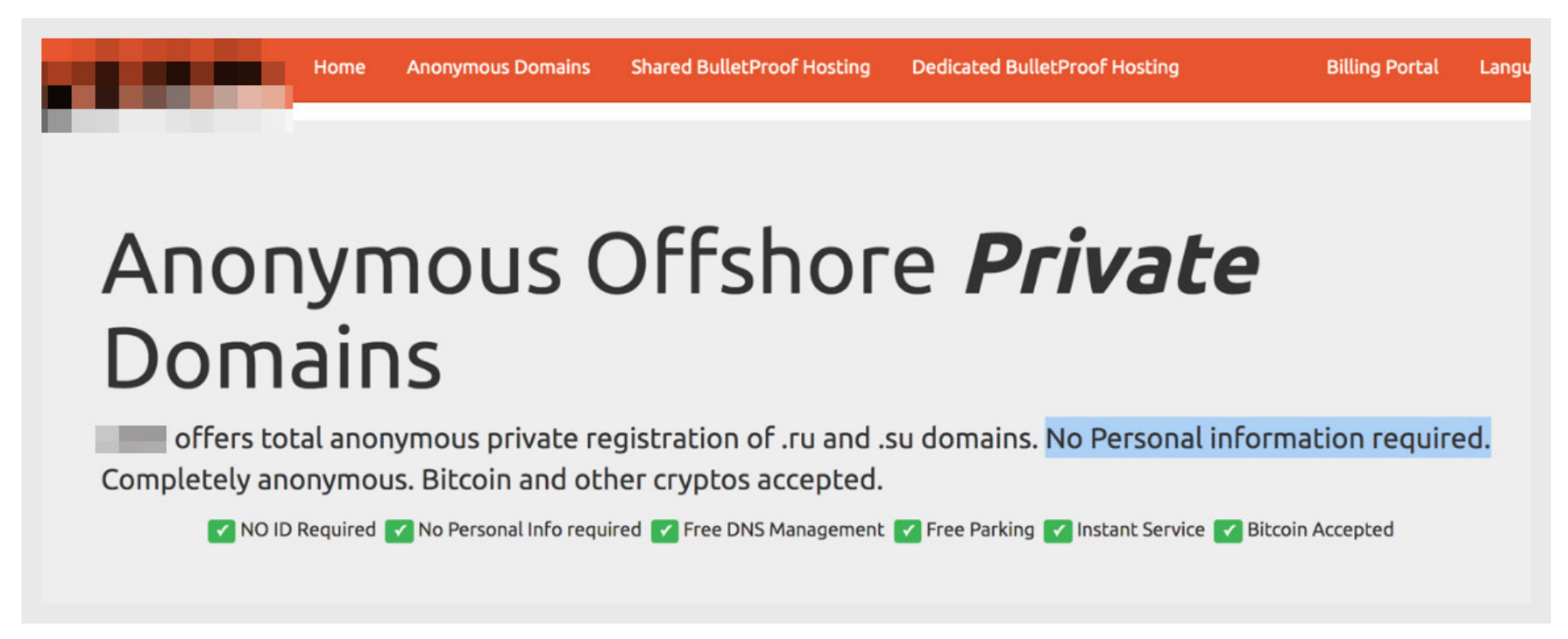

Publicidade de hospedagem anônima

Até mesmo algumas plataformas de hospedagem legítimas anunciam anonimato. Por exemplo, Domains by Proxy está construindo um negócio ocultando a identidade do cliente da maioria das consultas públicas. No entanto, deve-se destacar que a empresa atende aos pedidos de divulgação de informações sobre o proprietário do site em caso de reclamações de violação de direitos autorais.

Domínios de publicidade por proxy

Flexibilidade e adaptabilidade

Essas características são extremamente importantes para os provedores de BPH. Sua manifestação prática pode ser, por exemplo, a transferência de servidores ou máquinas virtuais de um país para outro, caso surjam problemas jurídicos inesperados no primeiro local. Isso garante que o serviço malicioso continue a operar, apesar das tentativas das agências de aplicação da lei de apreender o equipamento. Quando empacotado com um servidor proxy reverso externo, este modelo de hospedagem é ideal para serviços BPH de alta disponibilidade.

Proteção DDoS

Uma infraestrutura de rede confiável é apenas metade da batalha. Como qualquer outro site na Internet, os recursos dos criminosos cibernéticos podem ser alvos de ataques cibernéticos que variam de negação de serviço (DoS) a tentativas de hacking. A probabilidade de tais incidentes com esses recursos é maior do que com sites comuns: usuários insatisfeitos podem estar em sites comuns, mas os visitantes de recursos de hackers têm maior probabilidade de organizar um ataque.

O tempo de inatividade durante um ataque DDoS pode afetar a reputação de um recurso e, como resultado, seu público-alvo passará para os concorrentes e o proprietário do site perderá receita.

Os ataques DDoS podem ser executados em várias camadas do modelo OSI. Como regra, os ataques ao nível 7 requerem métodos mais sofisticados, mas ao mesmo tempo é mais difícil se defender deles do que do banal inundação de SYN (nível 4). É por isso que muitos sites usam serviços profissionais que os protegem de ataques DoS no nível do aplicativo, e os fóruns criminais a esse respeito não são diferentes dos recursos legais.

Tela de um dos serviços de proteção contra ataques DDoS

Anti-scraping

Outro problema enfrentado pelos operadores de fóruns criminais ao escolher uma hospedagem é que muitos mecanismos de busca, organizações, órgãos de cumprimento da lei e pesquisadores estão tentando automatizar o processo de identificação de conteúdo ilegal.

As informações coletadas são então publicadas em relatórios de ameaças ou usadas em investigações de aplicação da lei. Isso pode atrair atenção indesejada e prejudicar a reputação do fórum.

Diferentes mecanismos de hospedagem usam diferentes mecanismos para evitar a raspagem. Por exemplo, os convidados podem ter um limite no número de páginas que podem ver por dia.

Aviso anti-scraping

Outros fóruns usam captcha ou perguntas de segurança para garantir que estão lidando com uma pessoa viva.

Recomendações de contramedidas

É muito difícil combater os recursos criminosos hospedados no BPH. No decorrer de nossa pesquisa, desenvolvemos os seguintes métodos que podem ajudar a identificar empresas que fornecem serviços de hospedagem ilegal. Aqui está o que você pode fazer:

- determinar quais intervalos de endereços IP estão em listas negras públicas; preste atenção especial aos endereços associados a um grande número de solicitações públicas de abuso, pois isso pode indicar atividades de BPH;

- analisar o comportamento do sistema autônomo e os dados de peering - isso também pode ajudar a identificar a atividade relacionada ao BPH.

- depois de encontrar um host BPH, use a impressão digital resultante para encontrar outros que podem estar associados ao mesmo provedor.

Sugerimos as seguintes como medidas que podem facilitar o encerramento das atividades das empresas de hospedagem clandestina sem ter que localizar ou desligar seus servidores:

- enviar solicitações de abuso devidamente registradas ao provedor de hospedagem ilegal suspeito e seus parceiros upline;

- adicionar intervalos de endereços IP de redes BPH às listas negras populares;

- aumentar os custos operacionais da BPH para minar a lucratividade de seus negócios;

- minar a reputação de um provedor de BPH no submundo do crime cibernético - criar contas em fóruns clandestinos e publicar postagens em seu nome em que são expressas dúvidas sobre a segurança do BPH ou sua possível cooperação com as autoridades.