Como muitos outros trabalhos científicos, a pesquisa é de pouca utilidade na prática, assim como, digamos, espionar através de uma lâmpada ou falar com um alto-falante inteligente usando um laser.

Segundo o criptógrafo Bruce Schneier, o que impressiona nesse caso é o fato de os pesquisadores terem conseguido descobrir pelo menos alguma coisa. E mais uma coisa: via de regra, esses algoritmos funcionam melhor, quanto mais material fica disponível para análise. A pandemia e o controle remoto em massa criaram uma situação em que é teoricamente possível coletar um arquivo de centenas de horas de vídeo para cada um de nós.

O trabalho acadêmico contém uma dúzia de referências a estudos anteriores semelhantes para avaliar o arsenal de ferramentas de escuta e escuta. Entre eles - keylogging por radiação eletromagnética, pelo movimento dos olhos da impressora, pelos movimentos do tablet (presume-se que estamos atirando na parte de trás do dispositivo). Eles mencionam a análise de vídeo utilizada na prática, em ataques reais, onde um código PIN é digitado no teclado de um caixa eletrônico ou terminal de pagamento. Além disso, é ainda mais interessante: reconhecimento de entrada por meio de análise de vibração - por um sensor de terceiros ou usando sensores padrão de um dispositivo móvel ou relógio inteligente. Pesquisas sobre o tema determinam as teclas digitadas pelo som real do teclado, para isso, nem mesmo um vídeo é necessário. Na versão Zoom, é teoricamente possível combinar métodos de análise de som e imagem.

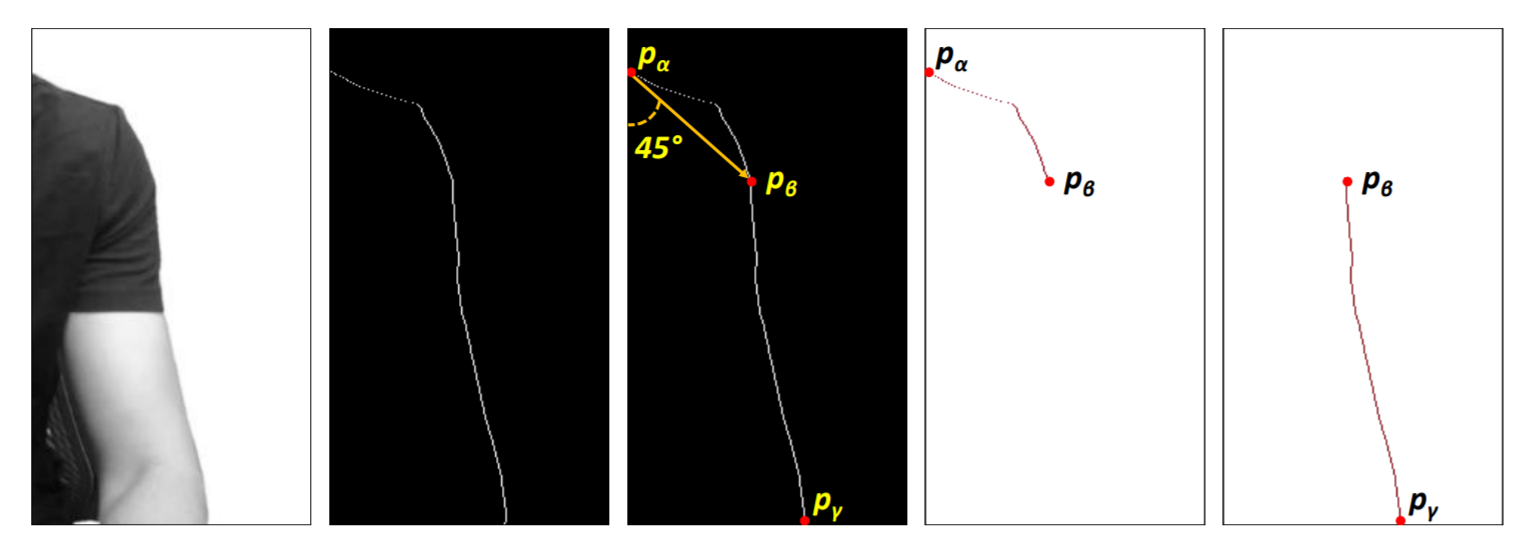

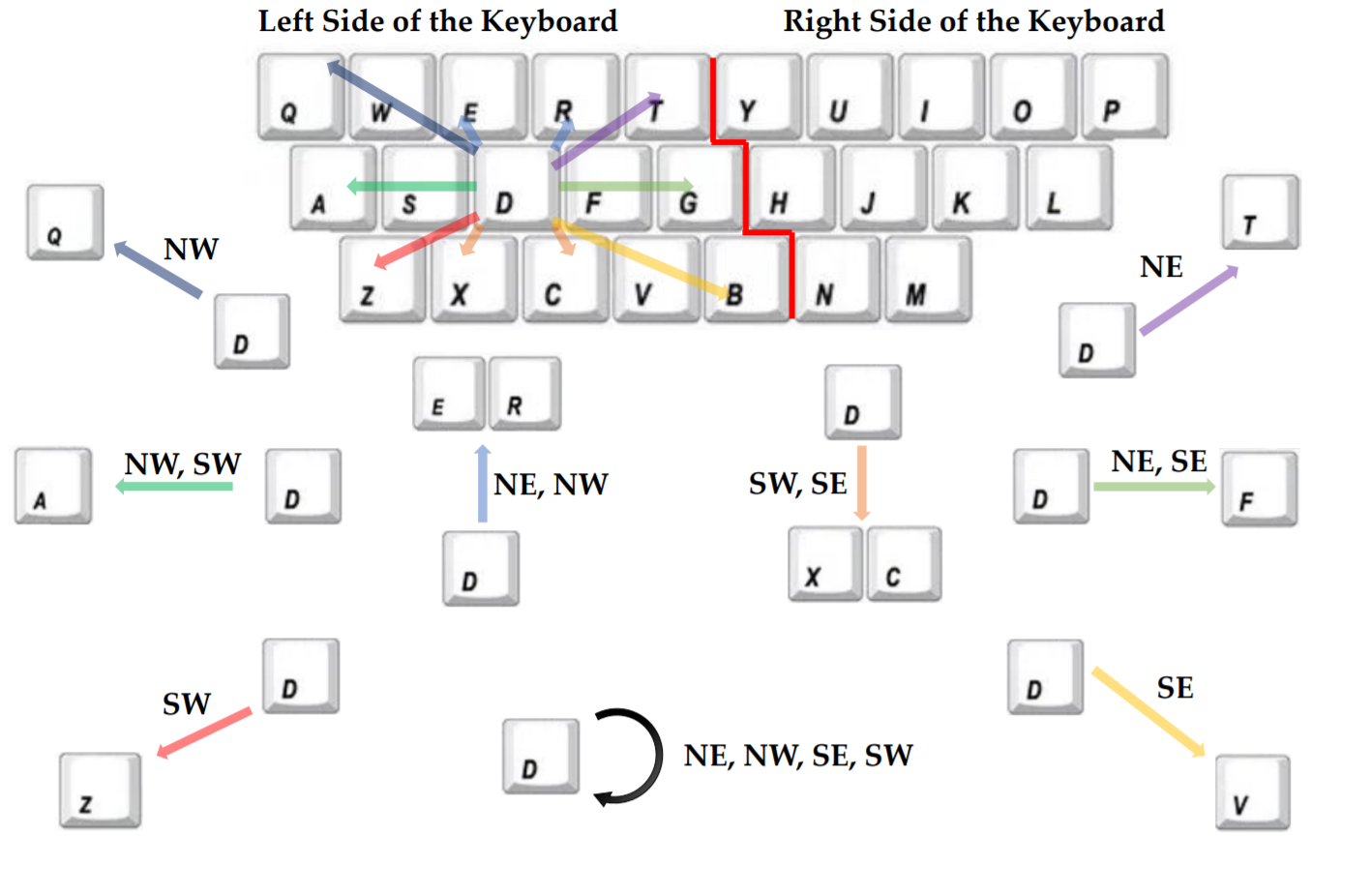

De forma extremamente simplificada, o novo método de espiar funciona assim: o rosto da vítima é reconhecido e pequenos movimentos do ombro são analisados. O teclado é convencionalmente dividido em duas partes: para as mãos esquerda e direita. Além disso, a direção é aproximadamente determinada: com um movimento, assumimos que a tecla é pressionada acima e à esquerda em relação ao centro de uma das metades do teclado. Caso contrário, é mais baixo e para a direita e assim por diante. A precisão aceitável é obtida pela comparação de suposições com um dicionário, o que dá ao título desta postagem uma crosta dourada clara.

A senha, se puder ser roubada, é a mais simples, que pode ser determinada por força bruta em cinco minutos. Para os minimamente difíceis, a probabilidade de identificação foi de 18,9%. A técnica também sofre com os métodos mais simples que tornam o rastreamento difícil. Deve ser definido com duas mãos, o que significa que não será possível determinar o conjunto de letras com os dedos de uma das mãos. É necessário determinar o movimento dos ombros, e isso é dificultado por roupas largas. Em geral, este é um estudo extremamente impraticável, mas que impressiona pela ousadia e certamente é útil para os entusiastas da segurança da informação.

O que mais aconteceu

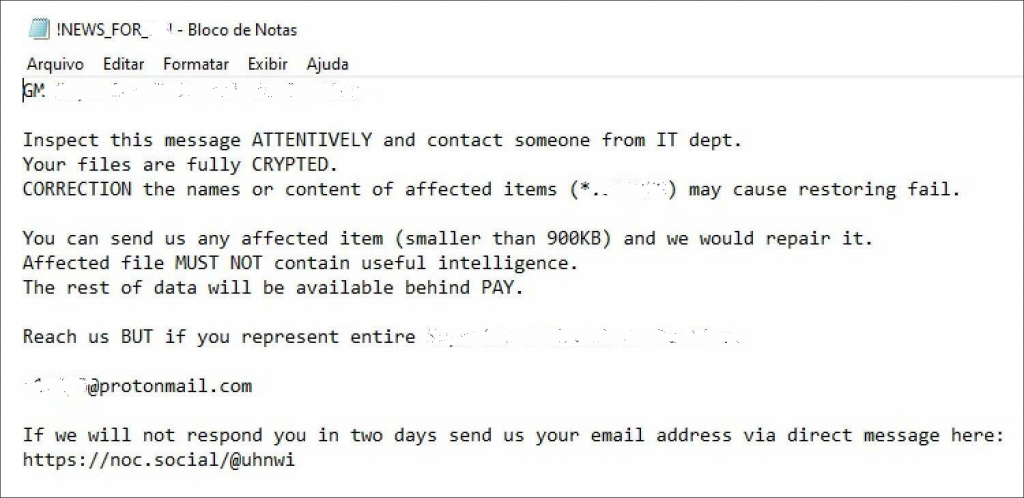

Os especialistas da Kaspersky Lab estão investigando um Trojan de criptografia do Linux recentemente detectado em ataques ao Departamento de Transporte do Texas e à Konica Minolta. A imagem acima é o resultado de um cavalo de Tróia do Windows, provavelmente usado pelo mesmo grupo.

O tópico do Twitter acima descreve uma experiência interessante. Uma chave privada é carregada para o repositório de código-fonte público para acessar o servidor no Amazon Web Services, e o tempo até a tentativa de login no servidor é rastreado. Na hospedagem GitHub, o token da AWS foi usado em 11 minutos, no GitLab - uma hora após o commit.

No lançamento do iOS e iPadOS 14.2, a Apple fechou 24 vulnerabilidades, três das quais foram supostamente usadas em ataques.

As autoridades policiais dos EUA ganharam controle sobre a carteira Bitcoin usada nas operações do mercado de darknet do Silk Road (encerrada em 2013). Desde então, quase 70 mil bitcoins foram armazenados lá, na época da publicação era cerca de um bilhão de dólares.

Nova pesquisamostra como os formulários são usados para phishing no Formulários Google. Entre as empresas atacadas está o próprio Google.