Fonte: Acunetix

Red Teaming é uma simulação complexa de ataques reais para avaliar a segurança cibernética de sistemas. O “time vermelho” é um grupo de pentesters (especialistas que realizam um teste de penetração). Eles podem ser contratados de fora ou funcionários de sua organização, mas em todos os casos sua função é a mesma - imitar as ações de intrusos e tentar penetrar em seu sistema.

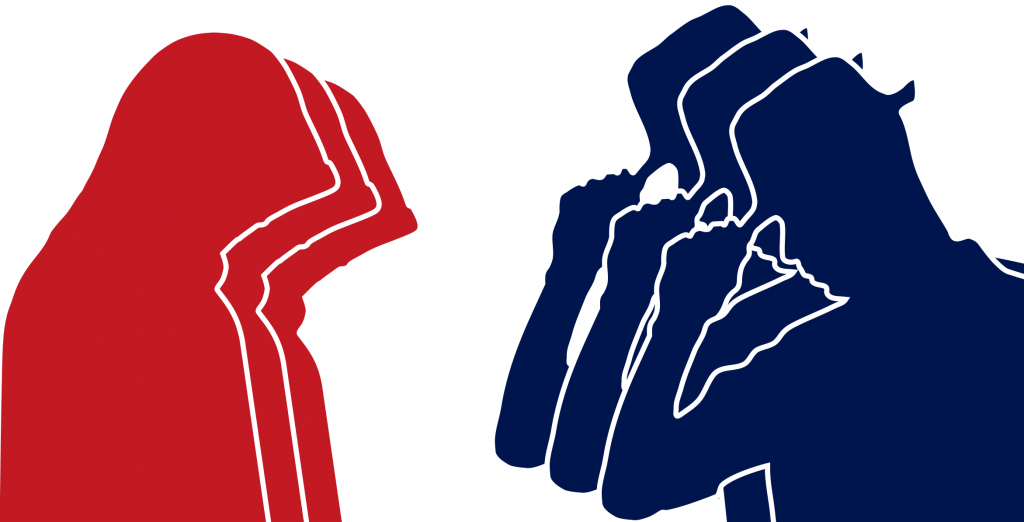

Junto com as "equipes vermelhas" em segurança cibernética, existem várias outras. Por exemplo, a Equipe Azul trabalha em conjunto com a Equipe Vermelha, mas suas atividades visam melhorar a segurança da infraestrutura do sistema por dentro. O time roxo é o elo de ligação, ajudando as outras duas equipes a desenvolverem estratégias ofensivas e defensivas. No entanto, redtiming é um dos métodos menos compreendidos de gerenciamento de segurança cibernética, e muitas organizações ainda relutam em usar essa prática.

Neste artigo, explicaremos em detalhes o que está por trás do conceito de Red Teaming e como implementar uma simulação abrangente de ataques do mundo real pode ajudar a melhorar a segurança de sua organização. O objetivo deste artigo é mostrar como esse método pode melhorar significativamente a segurança de seus sistemas de informação.

Red Teaming: visão geral

Embora hoje em dia as equipes "vermelha" e "azul" estejam associadas principalmente ao campo da tecnologia da informação e da segurança cibernética, esses conceitos foram inventados pelos militares. Em geral, foi no exército que ouvi pela primeira vez esses conceitos. O trabalho de um analista de segurança cibernética na década de 1980 era muito diferente do que é hoje: o acesso a sistemas de computador criptografados era muito mais restrito do que é agora.

Por outro lado, minha primeira experiência com jogos de guerra - modelagem, simulação e organização de interações - foi muito semelhante ao complexo processo de simulação de ataque de hoje, que se encontra amplamente difundido na segurança cibernética. Como está agora, tem havido uma enorme ênfase no uso da engenharia social para persuadir os funcionários a conceder ao “inimigo” acesso ilegal aos sistemas militares. Portanto, embora as técnicas técnicas de simulação de ataques tenham avançado significativamente desde a década de 1980, é importante notar que muitas das principais ferramentas da abordagem adversária, especialmente as técnicas de engenharia social, são amplamente independentes de plataforma.

O valor central da simulação complexa de ataques do mundo real também permaneceu inalterado desde os anos 1980. Simulando um ataque em seus sistemas, você pode encontrar vulnerabilidades mais facilmente e entender como elas podem ser exploradas. Embora fosse usado principalmente por hackers de chapéu branco e profissionais de cibersegurança que buscavam vulnerabilidades por meio de testes de penetração, agora tem usos mais amplos em cibersegurança e negócios.

A chave para a recomposição de equipes é entender que, na realidade, você não pode ter uma ideia da segurança de seus sistemas até que eles sejam atacados. E em vez de se expor a um ataque de um atacante real, é muito mais seguro simular tal ataque usando um "comando vermelho".

Casos de uso do Red Teaming

Uma maneira fácil de entender os fundamentos do redirecionamento é examinar alguns exemplos. Aqui estão dois deles:

- Cenário 1: imagine que um teste de penetração foi realizado em um site de atendimento ao cliente e a verificação foi bem-sucedida. Parece que isso indica que tudo está em ordem. No entanto, mais tarde, como resultado de uma simulação de ataque complexa, a equipe vermelha descobre que, embora o aplicativo de atendimento ao cliente em si esteja em ordem, a função de bate-papo de terceiros não consegue identificar as pessoas com precisão, e isso torna possível enganar os representantes de atendimento ao cliente para que mudem seus endereços de e-mail na conta (como resultado, uma nova pessoa, um invasor, pode obter acesso).

- Cenário 2. O Pentesting descobriu que todos os controles de VPN e de acesso remoto eram seguros. Porém, um representante da "equipe vermelha" passa livremente pelo balcão de check-in e pega o laptop de um dos funcionários.

Em ambos os casos mencionados, a "equipe vermelha" verifica não apenas a confiabilidade de cada sistema individual, mas todo o sistema como um todo em busca de deficiências.

Quem precisa de simulação de ataque complexa?

Em suma, quase todas as empresas podem se beneficiar do redirecionamento. Conforme mostrado em nosso Relatório Global de Risco de Dados de 2019 , um número assustador de organizações tem a falsa crença de que têm controle total sobre seus dados. Verificamos, por exemplo, que, em média, 22% das pastas da empresa estão à disposição de todos os funcionários e que 87% das empresas têm mais de 1.000 arquivos confidenciais desatualizados em seus sistemas.

Se sua empresa não atua no setor de tecnologia, pode parecer que redirecionar não vai te ajudar muito. Mas este não é o caso. A segurança cibernética não se trata apenas de proteger informações confidenciais.

Os invasores também estão tentando assumir o controle da tecnologia, independentemente do setor da empresa. Por exemplo, eles podem tentar obter acesso à sua rede para ocultar suas ações para assumir o controle de outro sistema ou rede em outro lugar do mundo. Nesse tipo de ataque, seus dados não são necessários para os invasores. Eles querem infectar seus computadores com malware, a fim de usá-los para transformar seu sistema em um grupo de botnets.

Para pequenas empresas, pode ser difícil encontrar os recursos para fazer o redirecionamento. Nesse caso, faz sentido terceirizar o processo para um contratante externo.

Recomendações do Red Teaming

O momento ideal e a frequência de redirecionamento dependem do setor em que você trabalha e da sofisticação de suas ferramentas de segurança cibernética.

Em particular, você deve ter atividades automatizadas, como exploração de ativos e análise de vulnerabilidade. Sua organização também deve combinar tecnologia automatizada com controle humano, realizando regularmente testes de penetração robustos.

Depois de concluir vários ciclos de negócios de teste de penetração e pesquisa de vulnerabilidades, você pode iniciar uma simulação abrangente de um ataque real. Nesse ponto, o redirecionamento trará benefícios tangíveis. No entanto, tentar fazer isso antes de estabelecer as bases da cibersegurança não terá resultados.

Uma equipe de hackers de chapéu branco provavelmente será capaz de comprometer um sistema despreparado com tanta rapidez e facilidade que você terá muito poucas informações para tomar outras medidas. Para atingir o impacto real, as informações obtidas pela "equipe vermelha" devem ser comparadas com os testes de penetração e avaliações de vulnerabilidade anteriores.

O que é teste de penetração?

A simulação complexa de um ataque real (Red Teaming) costuma ser confundida com o teste de penetração (teste de penetração) , mas os dois métodos são ligeiramente diferentes. Mais precisamente, o teste de penetração é apenas um dos métodos de redtiming.

O papel do pentester é bastante bem definido . O trabalho da Pentesters é dividido em quatro fases principais: planejamento, descoberta de informações, ataque e relatórios. Como você pode ver, os testadores de penetração fazem mais do que apenas procurar vulnerabilidades de software. Eles tentam se colocar no lugar de hackers e, depois que entram no seu sistema, seu verdadeiro trabalho começa.

Eles descobrem vulnerabilidades e, em seguida, lançam novos ataques com base nas informações que recebem, navegando pela hierarquia de pastas. É assim que os profissionais de teste de penetração diferem daqueles que são contratados apenas para pesquisar vulnerabilidades usando software de varredura de portas ou detecção de vírus. Um pentester experiente pode determinar:

- onde os hackers podem direcionar seus ataques;

- a forma como os hackers irão atacar;

- como sua defesa se comportará;

- a possível escala da violação.

O teste de penetração busca identificar falhas no nível do aplicativo e da rede, bem como oportunidades para superar as barreiras de segurança física. Embora o teste automatizado possa revelar alguns problemas de segurança cibernética, o teste de penetração manual também leva em consideração a vulnerabilidade da empresa a ataques.

Red Teaming vs. teste de penetração

O teste de penetração é certamente importante, mas é apenas uma parte de uma série de atividades de redtiming. As atividades do "time vermelho" têm objetivos muito mais amplos do que os dos pentesters, que muitas vezes buscam simplesmente obter acesso à rede. A redução geralmente envolve mais pessoas, recursos e tempo, à medida que a Equipe Vermelha se aprofunda para entender totalmente o verdadeiro nível de risco e vulnerabilidade na tecnologia e nos ativos humanos e físicos de uma organização.

Além disso, existem outras diferenças. A redteaming é geralmente usada por organizações com medidas de segurança cibernética mais maduras e avançadas (embora na prática nem sempre seja o caso).

Normalmente, essas são empresas que já realizaram testes de penetração e corrigiram a maioria das vulnerabilidades encontradas, e agora estão procurando alguém que possa novamente tentar acessar informações confidenciais ou hackear a segurança de qualquer forma.

É por isso que o redtiming conta com uma equipe de especialistas em segurança focada em um objetivo específico. Eles visam vulnerabilidades internas e empregam técnicas de engenharia social, eletrônicas e físicas, nos funcionários da organização. Ao contrário dos pentesters, as equipes vermelhas demoram-se durante os ataques, querendo evitar a detecção, como um cibercriminoso real faria.

Benefícios do Red Teaming

Existem muitas vantagens em simular de forma abrangente ataques do mundo real, mas o mais importante é que essa abordagem fornece uma imagem abrangente do nível de segurança cibernética de uma organização. Um processo típico de simulação de ataque ponta a ponta incluiria teste de penetração (rede, aplicativo, telefone celular e outro dispositivo), engenharia social (comunicação ao vivo no local, chamadas telefônicas, e-mail ou mensagens de texto e bate-papo) e intrusão física ( abrir fechaduras, detectar zonas mortas de câmeras de segurança, contornar os sistemas de alerta). Se houver vulnerabilidades em qualquer um desses aspectos do seu sistema, eles serão detectados.

Uma vez que as vulnerabilidades são encontradas, elas podem ser corrigidas. Um procedimento de simulação de ataque eficaz não termina quando as vulnerabilidades são descobertas. Depois que as falhas de segurança forem claramente identificadas, você deverá trabalhar para corrigi-las e testá-las novamente. Na verdade, o trabalho real geralmente começa após a intrusão do Red Team, quando você conduz uma análise forense do ataque e tenta reduzir as vulnerabilidades encontradas.

Além desses dois benefícios principais, o redtiming também oferece vários outros. Assim, a "equipe vermelha" pode:

- identificar riscos e vulnerabilidades a ataques nos principais ativos de informações de negócios;

- simular os métodos, táticas e procedimentos de atacantes reais em um ambiente com risco limitado e controlado;

- Avalie a capacidade da sua organização de detectar, responder e prevenir ameaças complexas direcionadas

- estimular a interação próxima com departamentos de segurança da informação e "equipes azuis" para garantir uma mitigação significativa e conduzir seminários práticos abrangentes com base nas vulnerabilidades descobertas.

Como funciona o Red Teaming?

Uma ótima maneira de entender como o redirecionamento funciona é ver como ele geralmente acontece. Um processo típico de simulação de ataque complexo consiste em vários estágios:

- A organização acordará com a "equipe vermelha" (interna ou externa) o propósito do ataque. Por exemplo, esse objetivo pode ser recuperar informações confidenciais de um servidor específico.

- « » . , , - . .

- , XSS-. .

- , « » . .

- « » . .

- .

Na verdade, um praticante experiente do Red Team usará uma infinidade de métodos diferentes para concluir cada uma dessas etapas. No entanto, a principal conclusão do exemplo acima é que pequenas vulnerabilidades em sistemas individuais podem se transformar em falhas catastróficas quando encadeadas.

O que deve ser considerado ao se referir à "equipe vermelha"?

Para obter o máximo do redirecionamento, você precisa se preparar com cuidado. Os sistemas e processos usados por cada organização são diferentes, e o nível de qualidade do redirecionamento é alcançado quando se destina a encontrar vulnerabilidades em seus sistemas. Por esse motivo, é importante considerar uma série de fatores:

Sabe o que você está procurando

Em primeiro lugar, é importante entender quais sistemas e processos você deseja testar. Você pode saber que deseja testar um aplicativo da web, mas não está muito ciente do que isso realmente significa e de quais outros sistemas estão integrados aos seus aplicativos da web. Portanto, é importante que você tenha um bom conhecimento de seus próprios sistemas e corrija quaisquer vulnerabilidades óbvias antes de embarcar em uma simulação abrangente de um ataque real.

Conheça sua rede

Isso está relacionado à recomendação anterior, mas mais sobre as especificações técnicas de sua rede. Quanto melhor você quantificar o ambiente de teste, mais precisa e específica será sua equipe vermelha.

Conheça o seu orçamento

Red-timings podem ser executados em níveis diferentes, mas simular toda a gama de ataques em sua rede, incluindo engenharia social e intrusão física, pode ser caro. Por esse motivo, é importante entender quanto você pode gastar nesse cheque e, portanto, delinear seu escopo.

Conheça o seu nível de risco

Algumas organizações podem tolerar um nível bastante alto de risco como parte de seus procedimentos comerciais padrão. Outros precisarão limitar seu nível de risco muito mais, especialmente se a empresa operar em um setor altamente regulamentado. Portanto, é importante se concentrar nos riscos que realmente representam uma ameaça para o seu negócio ao fazer um red-tentador.

Red Teaming: ferramentas e táticas

Se implementado corretamente, a equipe vermelha lançará um ataque em grande escala em suas redes usando todas as ferramentas e técnicas usadas por hackers. Isso inclui, entre outros:

- Teste de penetração de aplicativos - Visa identificar falhas no nível do aplicativo, como falsificação de solicitação entre sites, falhas de entrada de dados, gerenciamento de sessão fraco e muitos outros.

- Teste de penetração de rede - com o objetivo de identificar falhas no nível da rede e do sistema, incluindo configurações incorretas, vulnerabilidades sem fio, serviços não autorizados e muito mais.

- Teste de penetração física - Teste a eficácia e os pontos fortes e fracos dos controles de segurança física na vida real.

- Engenharia Social - visa explorar as fraquezas humanas e a natureza humana, testando a suscetibilidade das pessoas à fraude, persuasão e manipulação por meio de e-mails de phishing, ligações e mensagens de texto e contato físico no local.

Todos os itens acima são componentes do redirecionamento. Esta é uma simulação de ataque em várias camadas desenvolvida para determinar como seu pessoal, redes, aplicativos e controles de segurança física podem resistir a um ataque de um invasor real.

Desenvolvimento contínuo de métodos do Red Teaming

A natureza das simulações complexas de ataques no mundo real, em que equipes vermelhas tentam encontrar novas vulnerabilidades de segurança e equipes azuis tentam corrigi-las, leva ao desenvolvimento constante de métodos para tais verificações. Por esse motivo, é difícil compilar uma lista atualizada de técnicas modernas de redtiming, pois elas rapidamente se tornam obsoletas.

Portanto, a maioria dos temperamentais gastará pelo menos parte de seu tempo pesquisando novas vulnerabilidades e como explorá-las, usando os muitos recursos fornecidos pela comunidade Red Teams. As mais populares dessas comunidades são:

- Pentester Academy — , -, , , , , .

- (Vincent Yiu) — « », .

- Twitter — , . #redteam #redteaming.

- (Daniel Miessler) — , , - « ». : « , » « , , ».

- Daily Swig -— -, PortSwigger Web Security. , — , , , - .

- (Florian Hansemann) — « » , « » .

- MWR labs — , . , Twitter , .

- (Emad Shanab) — « ». Twitter , « », SQL- OAuth.

- Mitre's Adversarial Tactics, Techniques and Common Knowledge (ATT & CK) — . , .

- The Hacker Playbook — , , , , . (Peter Kim) Twitter, .

- SANS Institute — . Twitter-, , SANS -.

- Red Team Journal. , , Red Teaming , , « ».

- , Awesome Red Teaming — GitHub, , Red Teaming. « », , .

« » — ?

Com tantas equipes multicoloridas, pode ser difícil determinar o tipo de necessidade de sua organização.

Uma das alternativas ao time vermelho, ou melhor, outro tipo de time que pode ser usado em conjunto com o time vermelho, é o time azul. O Blue Team também avalia a segurança da rede e identifica quaisquer vulnerabilidades potenciais na infraestrutura. No entanto, tem um propósito diferente. Equipes desse tipo são necessárias para encontrar maneiras de defender, alterar e reagrupar as defesas para tornar a resposta a incidentes muito mais eficaz.

Assim como a equipe vermelha, o azul deve ter o mesmo conhecimento das táticas, técnicas e procedimentos do atacante para criar estratégias de resposta baseadas nelas. No entanto, as responsabilidades do Blue Team não se limitam apenas à defesa contra ataques. Também está envolvida no fortalecimento de toda a infraestrutura de segurança usando, por exemplo, um Sistema de Detecção de Intrusão (IDS), que fornece análise contínua de atividades incomuns e suspeitas.

Aqui estão algumas das etapas que a Equipe Azul realiza:

- auditoria de segurança, em particular auditoria DNS;

- análise de logs e memória;

- análise de pacotes de dados de rede;

- análise de dados de risco;

- análise da pegada digital;

- Engenharia reversa;

- Teste DDoS;

- desenvolvimento de cenários para implementação de riscos.

Diferenças entre as equipes vermelha e azul

Uma dúvida comum para muitas organizações é qual equipe devem usar - vermelho ou azul. Essa pergunta também costuma ser acompanhada por uma hostilidade amigável entre pessoas que trabalham "em lados opostos das barricadas". Na realidade, nenhum comando é significativo sem o outro. Portanto, a resposta correta para essa pergunta é que ambas as equipes são importantes.

O "time vermelho" ataca e é usado para testar a preparação do "time azul" para a defesa. Às vezes, a equipe vermelha pode encontrar vulnerabilidades que a equipe azul ignorou completamente, caso em que a equipe vermelha deve mostrar como essas vulnerabilidades podem ser corrigidas.

É vital para ambas as equipes trabalharem juntas contra os cibercriminosos para fortalecer a segurança das informações.

Por isso, não faz sentido escolher apenas um lado ou investir em apenas um tipo de equipe. É importante lembrar que o objetivo de ambas as partes é prevenir o cibercrime.

Em outras palavras, as empresas precisam estabelecer cooperação mútua entre as duas equipes para fornecer uma auditoria abrangente - com registros de todos os ataques e verificações realizadas, registros de recursos descobertos.

A equipe vermelha fornece informações sobre as operações que executaram durante a simulação de ataque e a equipe azul sobre as ações que tomaram para preencher as lacunas e corrigir as vulnerabilidades encontradas.

A importância de ambas as equipes não pode ser subestimada. Sem suas auditorias contínuas de segurança, testes de penetração e melhorias de infraestrutura, as empresas não estariam cientes de seu próprio status de segurança. Pelo menos até que ocorra um vazamento de dados e fique dolorosamente claro que as medidas de segurança não foram suficientes.

O que é a equipe roxa?

A equipe roxa é o resultado das tentativas de combinar as equipes vermelha e azul. A Equipe Roxa é um conceito, e não um tipo separado de equipe. É melhor visto como uma combinação das equipes vermelha e azul. Ela envolve as duas equipes, ajudando-as a trabalhar juntas.

O Team Purple pode ajudar as organizações de segurança a melhorar a detecção de vulnerabilidades, varreduras de ameaças e monitoramento de rede, modelando cenários de ameaças comuns com precisão e ajudando a criar novos métodos para detectar e prevenir ameaças.

Algumas organizações empregam a “equipe roxa” para atividades direcionadas pontuais que definem claramente as metas de segurança, cronogramas e resultados principais. Isso inclui o reconhecimento de deficiências no ataque e na defesa e a definição de futuros requisitos de treinamento e tecnologia.

Uma abordagem alternativa agora ganhando força é ver o Purple Team como um modelo conceitual que funciona em toda a organização para promover uma cultura de segurança cibernética e melhoria contínua.

Conclusão

Red Teaming, ou Simulação de Ataque Abrangente, é um método poderoso para testar as vulnerabilidades de segurança de uma organização, mas deve ser usado com cautela. Em particular, para usá-lo, você precisa ter meios de proteção de segurança da informação suficientemente desenvolvidos , caso contrário, ele pode não atender às expectativas colocadas nele.

O red-temping pode revelar vulnerabilidades em seu sistema que você nunca imaginou e ajudar a corrigi-las. Ao adotar uma abordagem adversária entre as equipes azul e vermelha, você pode simular as ações de um hacker real se ele quisesse roubar seus dados ou danificar seus ativos.