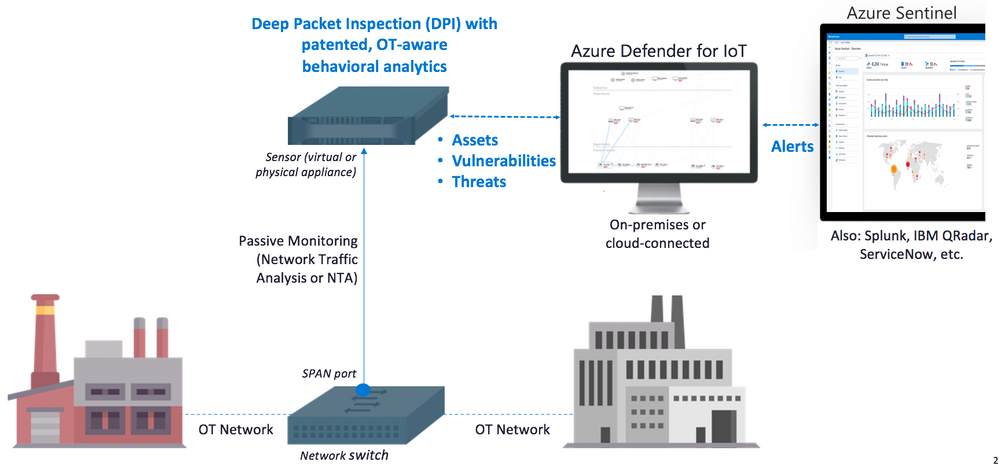

Diagrama de loop de segurança com base no pacote do Azure Defender e no painel do Azure Sentinel

O Azure Defender se concentra em fornecer monitoramento de segurança para tipos de dispositivos especializados, aplicativos e controle máquina a máquina, ou seja, quando sua cafeteira decide se comunicar com um aspirador de pó ou micro-ondas. A solução suporta protocolos industriais especializados Modbus, DNP3, BACnet e vários outros, que são usados ativamente na criação de ambientes de dispositivos IoT e sistemas fechados de uma casa inteligente.

De acordo com os desenvolvedores, isso adiciona transparência a dispositivos IoT configurados incorretamente, não gerenciados ou desconectados, como resultado do que se torna muito mais difícil para os invasores atacá-los para ganhar uma posição dentro da rede de residências privadas e nas redes e infraestrutura de empresas e organizações industriais.

O uso do Azure em conjunto com o Microsoft Sentinel também é interessante. Na configuração padrão oferecida pelos desenvolvedores, propõe-se a utilização do painel Azure Sentinel para monitoramento, que receberá todas as notificações da tela do Defender. Os alertas são baseados em mecanismos de detecção e análise de violações do perímetro de segurança, violações da política de segurança, detecção de malware industrial, detecção de anomalias e detecção de incidentes, inclusive no nível do sensor. Tudo funciona por meio da coleta e análise do tráfego da rede ICS.

Alertas “baseados em análise de tráfego em tempo real” cobrem uma ampla gama de incidentes, incluindo alertas dos seguintes tipos:

- um dispositivo não autorizado está conectado à rede;

- conexão não autorizada do dispositivo à Internet;

- acesso remoto não autorizado;

- ;

- ( );

- ;

- «PLC Stop» ;

- ;

- Ethernet / IP CIP;

- BACnet;

- DNP3;

- Master-Slave;

- ( WannaCry, EternalBlue );

- SMB.

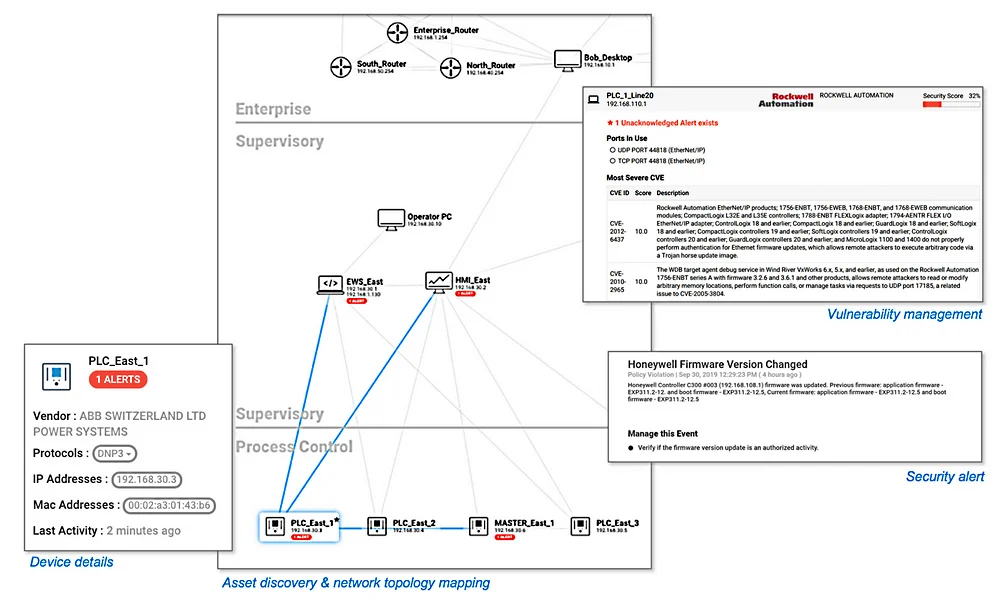

A lista de ameaças que o Defender controla é ampla o suficiente. Ao mesmo tempo, a solução não é um antivírus ou firewall "padronizado" que captura tudo, mas uma solução IoT. Ele implementa o monitoramento de ataques ao firmware e o monitoramento de tentativas de capturar, controlar / desativar o dispositivo de fora. O último é extremamente importante para câmeras IP em empresas, que os cibercriminosos tendem a desativar em vez de assumir o controle de si próprios.

Mas os desenvolvedores não se limitaram à lista de respostas padrão. Aparentemente, para o segmento industrial, em primeiro lugar, é oferecida a oportunidade de expandir a lista de alertas para monitoramento em modo manual, ou seja, o administrador poderá determinar os pontos mais vulneráveis de seu circuito e chamar a atenção do sistema para eles.

O alerta personalizado funciona da mesma maneira que o pré-instalado e notifica o proprietário de que surgiu uma situação que requer sua atenção. Em teoria, até mesmo os proprietários de residências poderão usar esses recursos. Por exemplo, a desconexão física de quaisquer dispositivos ou sensores pode indicar uma emergência na casa ou apartamento.

O produto apresentado pela Microsoft é um dos poucos pacotes de software nos últimos anos que tem uma dupla finalidade e é aplicável tanto no campo industrial como para particulares. Nos últimos anos, a empresa tem se concentrado cada vez mais no desenvolvimento de negócios, deixando o segmento de consumidor à mercê dos patches do Windows 10 e de algumas linhas de dispositivos pessoais. O Azure como um todo é promovido exclusivamente como uma plataforma para negócios com soluções que estão em conformidade com esta política.

O problema dos botnets IoT é bastante agudo há pelo menos cinco anos. Desde o momento em que os fabricantes começaram a implementar funções inteligentes, controle remoto via Internet e outros sensores em seus equipamentos, o mundo já enfrentou várias vezes ataques DDoS massivos por meio de câmeras, geladeiras e ferros de passar. Uma das razões pelas quais tais ataques massivos se tornaram possíveis reside em dois problemas globais do plano da cultura de segurança da informação.

Por outro lado, temos fabricantes absolutamente desordenados cujo único objetivo é introduzir uma função “inteligente” em outra cafeteira para triplicar seu custo e lançar um “novo” aparelho no mercado. Ao mesmo tempo, são utilizadas soluções e componentes mais baratos. Os fabricantes de eletrodomésticos geralmente não gostam de gastar dinheiro com capacidade de computação; isso foi claramente aprendido por compradores de TVs "inteligentes" no início e em meados da década de 2010.

Por outro lado, esses dispositivos, que têm alguns megabytes de memória, um firmware simples no nível do chip e um módulo Wi-Fi para se comunicar com o smartphone do proprietário pela rede, acabam em um circuito doméstico totalmente desprotegido. Ainda vivemos em um mundo onde a grande maioria dos roteadores dentro de residências são equipados com um conjunto de fábrica de login e senha. Embora as configurações padrão de dispositivos IoT e IP sejam um problema não apenas para os indivíduos, mas também para grandes organizações.

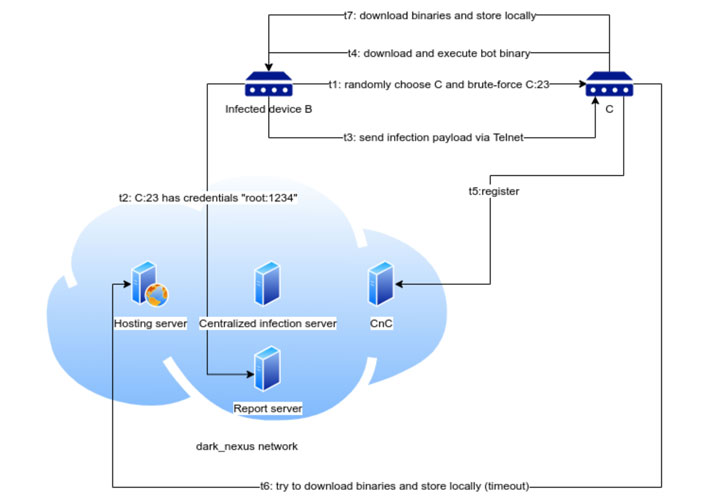

Já encontramos botnets baseados em dispositivos IoT. O botnet Mirai sozinho, que apareceu em 2016, atacou milhões de dispositivos em todo o mundo e depois teve um papel ativo em ataques DDoS massivos. A propósito, seu problema não foi a lugar nenhum: o botnet e suas versões atualizadas foram ativamente mencionados até 2019 e, em abril de 2020, encontramos um descendente do botnet Mirai e do banqueiro Qbot - o botnet Dark Nexus, que atacou massivamente roteadores e dispositivos inteligentes usando ambos dados de fábrica e expolites.

Esquema de ataque Dark Nexus

O Microsoft Defender não é uma panacéia para todos os problemas de segurança de dispositivos inteligentes e roteadores em campo, mas é uma das várias soluções que podem tornar a vida muito mais fácil para administradores e proprietários de sistemas domésticos inteligentes. Conforme mencionado acima, uma das vantagens do Azure Defender é a falta de um cliente e funciona como um firewall. Além disso, qualquer pessoa pode experimentar a versão preliminar do sistema de forma totalmente gratuita. Você também pode conectar a avaliação de 30 dias do Azure Sentinel e trabalhar com o pacote completo da tela e painel oferecido pelos desenvolvedores de um fabricante.