Neste caso, várias imagens UEFI foram detectadas com código malicioso já incorporado. Este código tem apenas uma função - adiciona o arquivo contido dentro da pasta de inicialização do Windows. O ataque posterior se desenvolve de acordo com um cenário típico de espionagem cibernética, com roubo de documentos e envio de outros dados para servidores C&C. Outra nuance inesperada deste estudo: o código malicioso na UEFI usa fontes que antes eram tornadas públicas como resultado de invasões na infraestrutura da Equipe de Hacking.

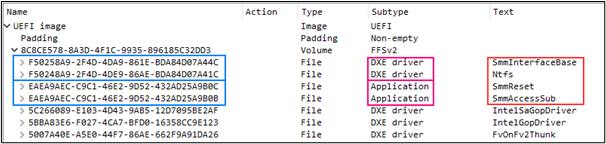

Quatro módulos foram encontrados em imagens UEFI infectadas, conforme mostrado na captura de tela acima. Dois executam funções de serviço, incluindo as responsáveis por iniciar o código malicioso no momento certo (logo antes da inicialização do sistema operacional). Outro é o driver para o sistema de arquivos NTFS. O módulo malicioso principal contém o arquivo IntelUpdate.exe, que é gravado no SSD ou no disco rígido no diretório de execução automática do Windows.

Dois módulos de serviço e um driver parecem ter sido emprestados do código Vector-EDK. Este é um bootkit, cujo código-fonte foi tornado público após um vazamento massivo de dados da empresa Hacking Team. Esta organização, que desenvolve métodos de ataque a sistemas informáticos encomendados por órgãos governamentais, foi ela própria hackeada em 2015, o que resultou no domínio público tanto da correspondência interna como de uma vasta base de conhecimentos.

Infelizmente, os pesquisadores não conseguiram identificar o método de infecção UEFI. Entre as várias dezenas de vítimas do MosaicRegressor, apenas dois computadores afetados tinham um bootloader de base modificado. Se você depende do mesmo vazamento da equipe de hackers, ele oferece infecção manual conectando uma unidade flash USB ao computador, a partir da qual o UEFI é carregado com um makeweight. O patch UEFI excluído não pode ser descartado, mas exigiria hackear o download e o processo de instalação das atualizações.

O módulo espião instalado nos computadores atacados se conecta ao centro de comando e baixa os módulos necessários para trabalhos futuros. Por exemplo, um dos mecanismos pega os documentos abertos recentemente, os empacota em um arquivo com uma senha e os envia aos organizadores. Outro ponto interessante: tanto os métodos tradicionais de comunicação com servidores de controle como funcionam através de um serviço de correio público usando o protocolo POP3S / SMTP / IMAPS para a comunicação. Tanto o carregamento dos módulos quanto o envio de dados aos organizadores do ataque ocorrem por correio.

O que mais aconteceu

O Register relembra o fim do suporte do fabricante do servidor de email Microsoft Exchange 2010. Os autores do artigo observam que 139.000 servidores estão disponíveis na rede e as atualizações de segurança serão descontinuadas em breve. O Threatpost escreve que uma vulnerabilidade descoberta em janeiro no painel de controle do Microsoft Exchange (versões 2013–2019) ainda não foi fechada em 61% dos servidores.

Um backdoor foi encontrado no software HP Device Manager para gerenciar thin clients desta empresa , ou melhor, uma conta de serviço esquecida pelo desenvolvedor.

Apesar dos esforços do Google, as variantes do malware Joker continuam ade vez em quando, passar pela verificação da loja de aplicativos do Google Play. O malware, via de regra, inscreve as vítimas em serviços pagos sem o seu conhecimento.