Nossa equipe de resposta a incidentes está rastreando um número sem precedentes de infecções por malware Emotet. A Emotet tem três vezes mais nosso registro anterior de investigações simultâneas ativas. Esta postagem abordará indicadores de comprometimento, medidas para resolvê-los e como o Varonis pode ajudá-lo a detectar e interromper o Emotet durante cada fase de um ataque.

Avaliação Emotet

Após um longo hiato, na primavera de 2020, o atacante TA542 (também conhecido como “Mummy Spider”) voltou com uma nova campanha massiva de spam que usa vários botnets em todo o mundo e usa um arsenal aprimorado de malware.

O Emotet, originalmente conhecido como Trojan bancário, foi detectado pela primeira vez em 2014. Seu principal objetivo era interceptar credenciais bancárias usando ataques man-in-the-browser. Até o momento, o Emotet evoluiu para um pacote de malware universal com atualização automática que também atua como um downloader para cargas como Qbot e Trickbot (que Ryuk e Mimikatz, por sua vez, baixam).

Como o Emotet é polimórfico, IOCs (indicadores de comprometimento) específicos, como URLs de download, combinações de IP C2 (IP de comando e controle) / porta e padrões de spam, mudam com frequência. Esse recurso torna a detecção baseada em regras um jogo de gato e rato, agravado pelo fato de que existem três botnets Emotet diferentes, cada um com sua própria infraestrutura. Você pode encontrar o diário Emotet IOC maravilhosamente detalhado , mantido pela equipe da Cryptolaemus.

Uma vez online, a Emotet usa uma variedade de métodos para distribuir, escalar, garantir resiliência e mover dados para fora da empresa. Além disso, os padrões de comportamento de ameaças Varonis podem detectar sinais precoces de uma violação do Emotet, bem como comportamento anômalo pós-intrusão.

Compromisso primário

O vetor de infecção Emotet é uma campanha de phishing apoiada por três botnets globais: Epoch 1, Epoch 2 e Epoch 3 (E1, E2, E3 para abreviar). Cada Epoch tem sua própria estrutura C2, cronograma de atualização e padrões de spam. Um e-mail de phishing geralmente contém anexos habilitados para macro ou links maliciosos projetados para infectar novos hosts e adicioná-los ao seu cluster.

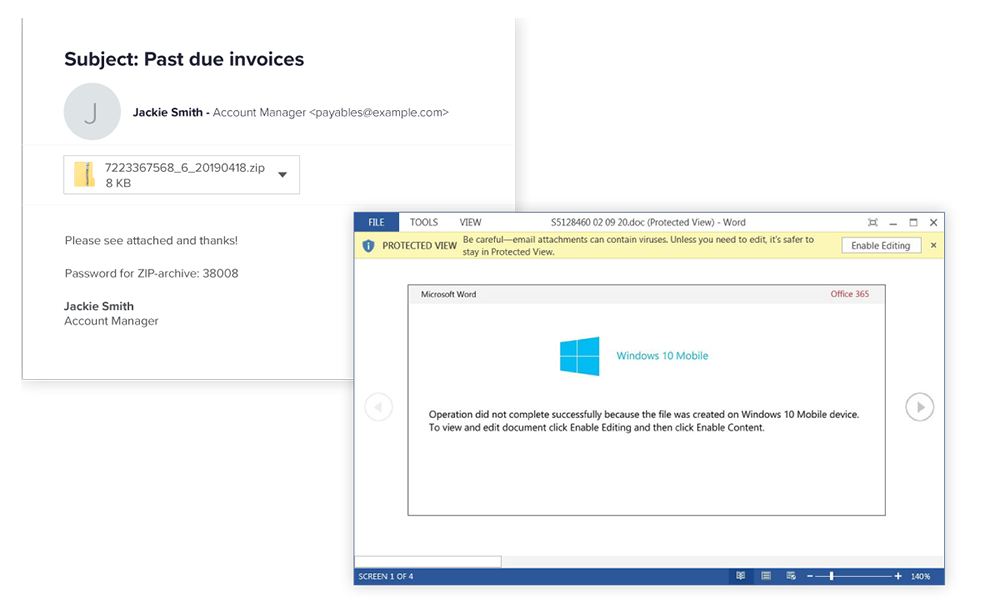

Durante a última onda de infecções, e - mails maliciosos da Emotet continham anexos ZIP protegidos por senha . Isso é feito com a expectativa de que os filtros de e-mail passem pelo arquivo protegido por senha sem varredura e não detectem documentos habilitados para macros maliciosos. Essa abordagem é chamada de "Operação Zip Lock".

A senha é geralmente especificada no corpo da mensagem em texto simples, por exemplo:

Arquivo Zip anexado ao e-mail: Informações muito urgentes de 24/09 / 2020.zip

A senha do documento é LQWMFXu

Ao corrigir um aumento no número de mensagens com anexos ZIP protegidos por senha, é recomendado colocar o seguinte cartas para quarentena. No entanto, lembre-se de que o Emotet também usa documentos Directly Attached Office.

Campanhas de spam maliciosas foram detectadas em vários idiomas: inglês, holandês, francês, alemão, italiano, japonês. É provável que as épocas sejam georreferenciadas (por exemplo, E3 é comum no Japão).

Com base no sucesso

Emotet envia e-mails roubados e listas de contato de vítimas para um servidor C2 usando solicitações HTTP POST . O botnet então usa esses dados para personificar o remetente e "responder" às conversas existentes. Isso pode ser feito alterando o remetente ou, se houver controle total sobre a máquina da vítima, enviando um e-mail diretamente em nome da vítima.

Essa técnica torna o spam Emotet muito persuasivo e aumenta a probabilidade de uma nova vítima abrir um anexo malicioso.

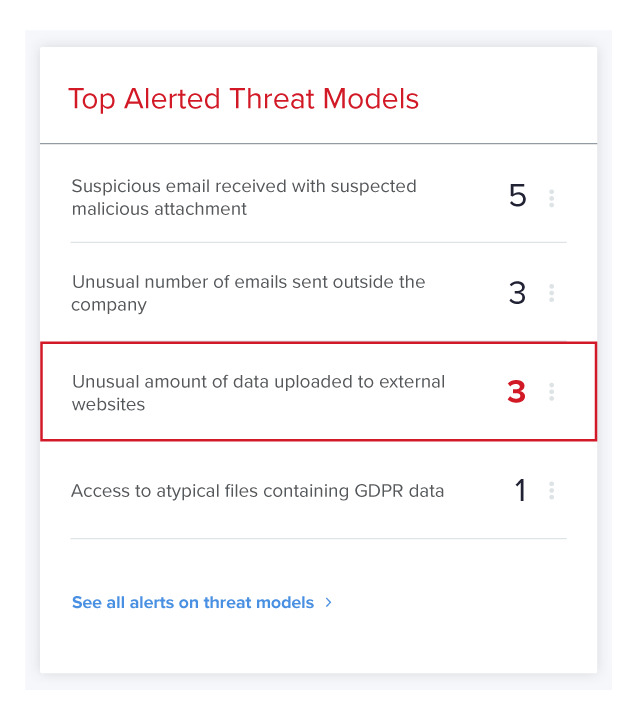

A Varonis monitora as caixas de correio do Microsoft Exchange e do Exchange Online e pode detectar anexos de arquivos maliciosos que correspondem a um dicionário de padrões conhecidos usados nos padrões de spam Emotet. Com a ajuda do módulo Edge que controla o proxy, é possível detectar quando um usuário clica em um link no corpo de um e-mail, o que leva ao download do malicioso downloader Emotet.

A Varonis analisa todas as ações com a caixa de correio (enviar / receber / abrir / excluir, etc.) e isso permite que você identifique rapidamente as contas que foram comprometidas e comece a enviar campanhas de spam (interno ou externo). Um perfil de comportamento do usuário é gerado em todas as plataformas monitoradas: pequenos desvios no comportamento do e-mail, combinados com eventos de logon suspeitos, conexões de rede e acesso a dados, fornecem alertas precisos com menos falsos positivos.

O Varonis Edge pode detectar roubo de mensagens de e-mail e contatos do Outlook. Na prática, vimos essa saída de dados graças à cobertura de proxy da empresa - Emotet usou comandos HTTP POST. Se um canal secreto de DNS for criado no futuro, ele será coberto por modelos de exfiltração baseados em DNS.

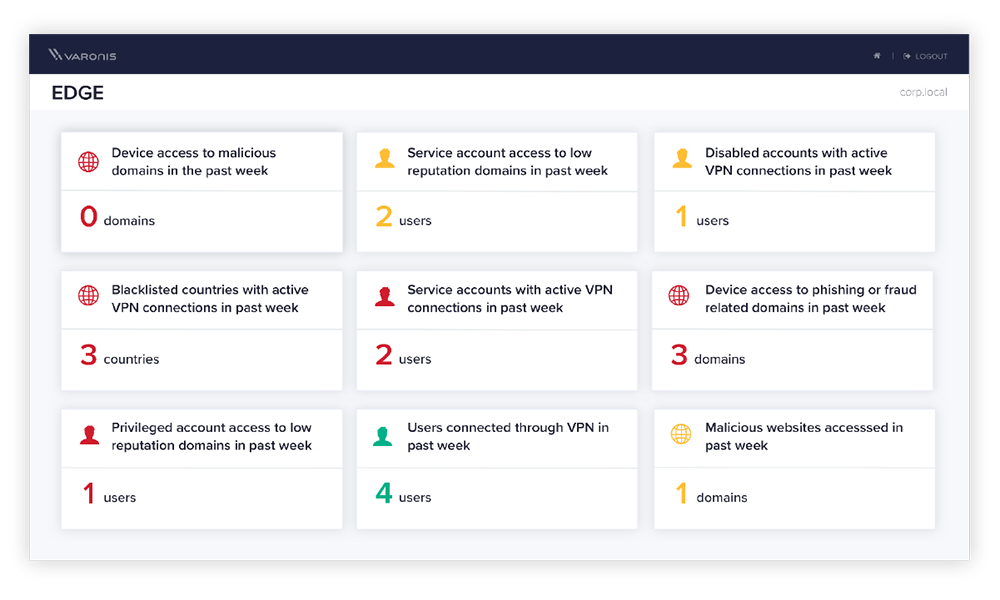

As conexões com os servidores C2 podem ser descobertas de várias maneiras. Primeiro, se uma conexão for feita a um domínio com má reputação, a Varonis avisará e sinalizará essas conexões. Em segundo lugar, o Varonis detecta quando os invasores estão ocultando seu tráfego em um grande número de conexões ("fumaça branca") usando o algoritmo de geração de domínio (DGA). Terceiro, os comportamentos da Varonis são detectados quando os invasores usam o DNS como um canal secreto para ocultar seus comandos ou transferências de dados na forma de consultas DNS. Finalmente, a Varonis irá alertá-lo sobre atividades incomuns na web, como o uso de agentes de usuários novos ou incomuns, primeiro acesso anormal ou anormal de uma conta à Internet ou upload incomum de dados para um recurso externo.

Propagação

Emotet tem muitos módulos que podem ser carregados dinamicamente de seu servidor C2 para estender a funcionalidade do malware. Há um módulo de spam, um módulo de roubo de e-mail, um módulo bancário, etc.

Um dos módulos a observar é o módulo de distribuição , que permite fazer isso com exploits SMB como o EternalBlue (MS17-010) e acessando bolas administrativas ocultas (ICP $, C $ e Admin $). Recomendamos corrigir todas as máquinas que ainda estão vulneráveis ao EternalBlue e desabilitar compartilhamentos de administrador.

Embora SMB seja o principal método de distribuição do Emotet, pesquisadores da BitDefense descobriram uma nova técnica de distribuição que verifica as redes Wi-Fi usando a função WlanEnumInterfaces em wlanAPI.dll e tenta se propagar para os dispositivos conectados.

Malware tentará quebrar redes Wi-Fi protegidas por senha usando a lista de senhas embutida. Se for bem-sucedido, ele encaminha o SSID e a combinação de senha da rede de volta para o servidor C2 e faz outro ataque de força bruta, desta vez direcionado aos clientes dessa rede.

Escalada de privilégios

Os invasores obtêm credenciais de contas privilegiadas usando ferramentas de código aberto conhecidas, procurando senhas armazenadas em texto simples e coletando credenciais do Active Directory. Depois de obter credenciais de administrador, um invasor pode adicionar um ou mais usuários ao grupo Admins. Do Domínio.

Ao monitorar a atividade do sistema de arquivos, a Varonis determina rapidamente quando as ferramentas de penetração conhecidas estão sendo salvas no disco ou quando um usuário pesquisa compartilhamentos de arquivos com senhas ou outros dados confidenciais. Qualquer conta de usuário geralmente tem acesso a muito mais dados do que deveria, portanto, essas pesquisas costumam ser frutíferas - mais sobre isso a seguir.

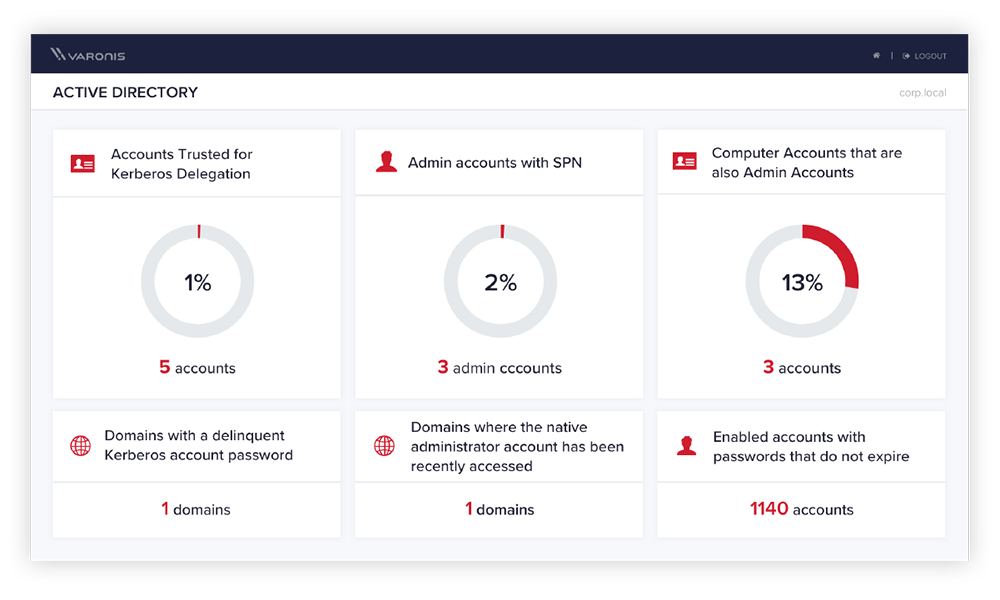

O Emotet é conhecido por baixar outros tipos de malware como o Ryuk , que por sua vez baixa ferramentas de hacking como o Mimikatz para coletar credenciais e escalar privilégios. Varonis analisa a atividade no Active Directory para detectar a coleta de credenciais (como Kerberoasting) e outros ataques. Para reduzir a probabilidade de que esses ataques sejam bem-sucedidos, o Varonis exibe pontos fracos em potencial (por exemplo, contas administrativas que têm SPNs) no painel de controle. Reduzir a superfície de ataque no AD e nos compartilhamentos de arquivos torna a vida mais difícil para os invasores. A Varonis também o notificará quando a conta for adicionada ao grupo admin.

A última fronteira

Se os sinais de infiltração, proliferação e escalonamento de privilégios não forem percebidos, é importante garantir o nível crítico de proteção dos maiores armazenamentos de dados, protegendo servidores Windows e UNIX, NAS, SharePoint e dispositivos Exchange (tanto no local quanto no Office 365).

A Varonis analisa a atividade do sistema de arquivos em plataformas que fornecem auditoria por meio de suas APIs, como dispositivos Office 365 e NAS da NetApp, EMC e outros. Em plataformas nas quais a habilitação da auditoria nativa pode causar problemas de desempenho ou auditoria insuficiente, como Windows, UNIX, Exchange e SharePoint, a Varonis usa seus próprios agentes comprovados em batalha para capturar operações.

Se um usuário começar a acessar uma quantidade ou quantidade incomum de dados em comparação com seu comportamento normal, a Varonis detectará isso por meio de um ou mais padrões de comportamento. Se o usuário começar a criptografar arquivos, isso também será detectado - muitos de nossos clientes automatizam o tratamento de tal incidente usando scripts, desativando a conta e eliminando as sessões ativas.

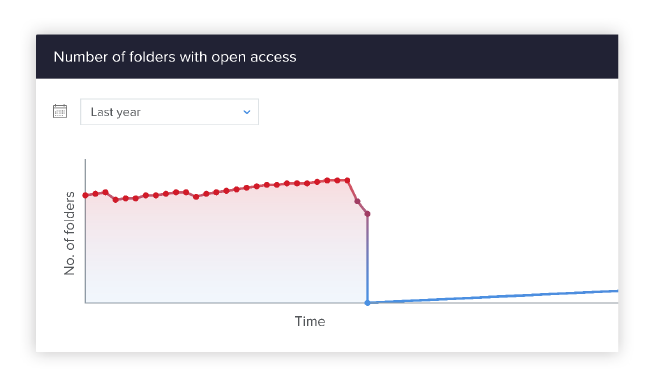

A Varonis identifica onde o acesso aos dados é redundante, ou seja, os usuários têm acesso de que não precisam. Existe a possibilidade de remoção automática de direitos de acesso redundantes (tanto direto quanto removendo uma conta de grupos de segurança). Restringir o acesso a dados confidenciais reduzirá os riscos e dificultará o trabalho de qualquer invasor.

Conclusão

O botnet Emotet é a maior e mais sofisticada arma de distribuição de malware do mundo. É difícil prever qual arma o TA542 usará em seguida, ou quais APTs compartilharão suas armas. O que sabemos é que as campanhas da Emotet vêm em picos e variam muito em natureza, por isso é extremamente importante ter uma abordagem em camadas para a proteção, incluindo gerenciamento de patch, treinamento anti-phishing, filtragem de e-mail, proteção do dispositivo do usuário e a abordagem. centrado em dados no mesmo nível da infraestrutura como um todo.

A detecção abrangente pode dar uma vantagem à sua organização, mas reduzir a superfície de ataque (maior segurança) é igualmente importante. A tecnologia de proteção de dados da Varonis cria loops de detecção de dados para Active Directory, DNS, VPN e proxies. A Varonis também destaca contas potencialmente vulneráveis e dados facilmente acessíveis para que você possa corrigir a situação antes que os invasores se aproveitem dela.