Existem duas maneiras de construir um modelo de papel em um sistema de informação.

Primeira abordagem

As funções são desenvolvidas com base em um modelo funcional . Esta abordagem é possível quando a organização possui um departamento especial de tecnólogos, vamos chamá-lo de "departamento tecnológico organizacional (OTO)". Em nosso banco, esse departamento fazia parte do departamento de TI. O departamento traduzirá as necessidades de negócios descritas no modelo funcional para a linguagem de TI: a linguagem de direitos / opções / poderes que devem ser fornecidos no sistema para executar uma funcionalidade específica.

Essa abordagem também é boa quando um novo sistema é colocado em operação e os modelos de função são formados do zero. Primeiro, você precisa descobrir, junto com o gerente de TI do sistema, como os direitos são concedidos, se há funções internas ou grupos no sistema. Então, junto com os chefes das unidades de negócios e tecnólogos da relatividade geral, você precisa desenvolver funções, incluindo os direitos necessários. Em seguida, as funções criadas devem ser coordenadas com o proprietário do sistema da empresa , uma vez que ele é responsável pela execução dos processos de negócios, com o departamento de controle interno para evitar conflitos entre sistemas e com o departamento de segurançapara que a política de segurança aprovada pela empresa não seja violada. Depois disso, o sistema pode ser colocado em operação e direitos atribuídos de acordo com o modelo de papel aprovado.

Segunda abordagem

As funções são formadas a partir de direitos existentes já concedidos aos funcionários. Na maioria dos casos, isso é exatamente o que você precisa fazer. os sistemas estão em operação há muito tempo e é necessário resolver a bagunça nos direitos do usuário que se acumularam ao longo de muitos anos de operação. Existem algumas peculiaridades aqui.

Se o sistema não for muito grande e houver poucos direitos diferentes nele, não será difícil identificar direitos sobrepostos comuns entre funcionários da mesma posição. A partir deles, você pode compor uma função e, em seguida, enviá-la para aprovação e aprovação do chefe, do proprietário do recurso e mais adiante na cadeia, como no primeiro caso. Se o sistema tiver muitos direitos (poderes) e for usado por um grande número de funcionários de diferentes departamentos, a tarefa se torna mais complicada. Nesse caso, utilitários especializados vêm em socorro, chamadosMineração de papéis que torna a tarefa mais fácil. Eles coletam os direitos correspondentes para um trabalho específico em uma função padrão que é revisada e aprovada pelas partes interessadas.

Construindo um modelo de papel usando a segunda abordagem

Em nossa grande empresa financeira, construímos um modelo usando a segunda abordagem para colocar ordem em sistemas já em funcionamento. Para aqueles em que os usuários tinham poucos direitos, tiramos uma amostra limpa (apenas usuários ativos). Desenvolvemos um modelo para o preenchimento da matriz de funções para cada sistema: lembre-se de que a matriz de funções são funções (um conjunto de direitos) em relação aos departamentos da empresa e cargos neles. O modelo foi enviado aos proprietários desses sistemas para preenchimento. Estes, por sua vez, coletaram informações junto às áreas onde o sistema era utilizado e devolveram o modelo já preenchido para posterior coordenação com os serviços de segurança da informação e controle interno. O modelo concluído, ou seja, a matriz de função, é então usado para conceder acesso baseado em função, bem como inclusão em um projeto de automação futuro.

Infelizmente, não existem tais matrizes e sistemas em que todos os direitos podem ser inequivocamente divididos em funções e as funções estão vinculadas a posições. Porque, neste caso, você obterá algumas funções bastante universais, em que alguns dos direitos serão redundantes. Ou, ao contrário, há muitos papéis, e isso não será mais baseado em papéis, mas acesso pessoal baseado no método discricionário, sobre o qual falamos na primeira parte. Freqüentemente, em grandes organizações, as funções podem não ser necessárias para uma posição, mas para uma funcionalidade específica. Por exemplo, vários funcionários podem ocupar a mesma posição, mas executar funções diferentes. Portanto, faz sentido adicionar parte da mesma funcionalidade às funções básicas que serão atribuídas por padrão. E deixe algumas das funções exclusivas do funcionário para registro de direitos para solicitações individuais,que são enviados para aprovação de acordo com o procedimento estabelecido pela empresa.

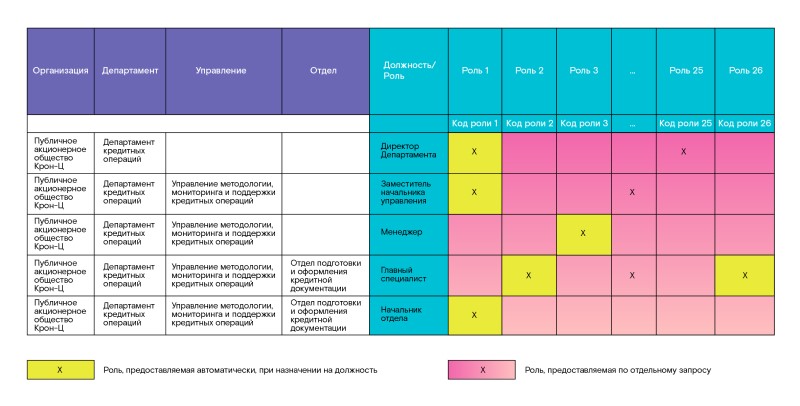

Modelo de exemplo para preencher matrizes de funções

Nosso modelo se parecia com isso. Na primeira folha à esquerda (verticalmente) as posições e divisões foram listadas, e no topo (horizontalmente) as funções. No cruzamento, foi necessário definir um marcador indicando qual departamento precisava de qual função / funções. Marcamos com um preenchimento colorido: verde - funções que devem ser fornecidas por padrão, no momento da nomeação para uma posição; amarelo - funções que podem ser solicitadas para uma posição ou departamento específico em uma solicitação adicional separada.

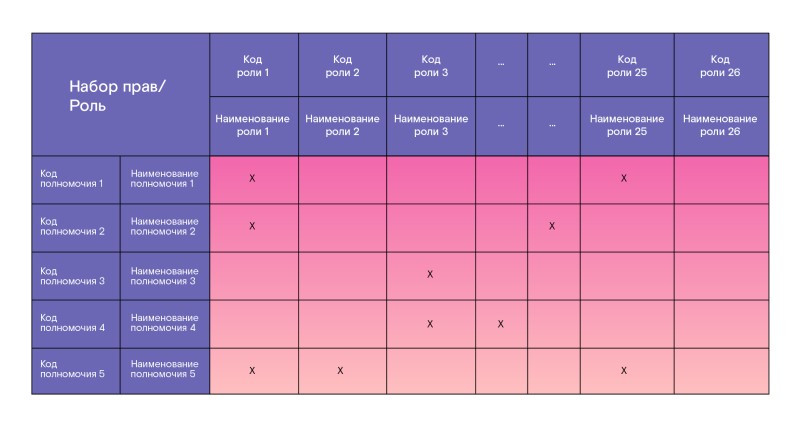

Na segunda folha, colocamos um guia que mostrava o preenchimento dos papéis com direitos individuais (poderes).

A terceira folha contém uma matriz de conflitos SOD (proibição de uma possível combinação de funções).

Devo dizer desde já que abordamos o tema dos conflitos SOD na primeira aproximação, porque é uma grande atividade separada com seu próprio processo. A proibição da combinação de certos poderes pode ser estabelecida tanto dentro da estrutura de uma função separada, e entre funções, e em interações entre sistemas. Além disso, é importante configurar o processo de trabalho com conflitos de SOD e desenvolver cenários para responder a eles. Este é um tópico para consideração separada.

Para sistemas com muitos usuários e uma estrutura de direitos bastante diversa, é muito difícil criar uma matriz manualmente. Para esses fins, usamos ferramentas especializadas para a construção de um modelo de função Mineração de papéis... Essas ferramentas podem diferir muito na lógica de trabalho, custo, usabilidade e outras características. Mas o princípio de operação e objetivos que eles têm em comum é coletar informações sobre os direitos atuais de um funcionário em sistemas de informação, analisar a repetição desses direitos para funcionários com os mesmos atributos, combinar esses direitos em funções e, em última instância, construir um determinado modelo básico de papel que reflita o atual status.

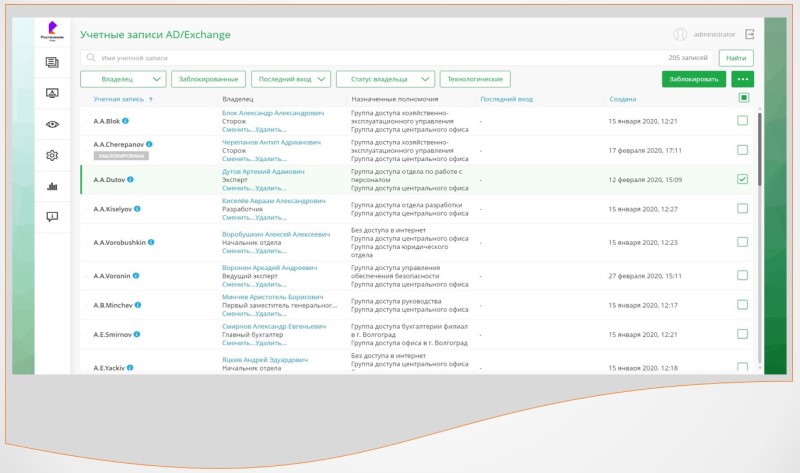

Agora, com o passar do tempo e trabalhando para uma empresa que desenvolve software para controle de acesso, percebo que existem métodos mais eficazes de construção de modelos em grandes sistemas. Quanto mais cedo uma organização adotar ferramentas de organização automatizadas, mais suave e indolor será o processo de construção do modelo. Nesse caso, o sistema automatizado será um assistente ou auxiliará na construção de funções. A implementação de sistemas de controle de acesso automatizado (IdM / IGA) deve começar com a conexão de fontes de RH e sistemas de destino para upload de dados e seu mapeamento e análise. Usando ferramentas especializadas incorporadas às soluções de controle de acesso, você pode construir com eficácia os processos necessários com base na automação desde o início.Isso reduzirá significativamente os custos de mão de obra e eliminará a terapia de choque no futuro. Por exemplo, o processo de trabalhar com contas será muito mais rápido e eficiente, nomeadamente na primeira fase:

- o bloqueio encontrou contas ilegítimas,

- identificação de contas órfãs,

- identificar e registrar contas de funcionários externos, etc.

- automação da criação de contas na contratação de funcionário e bloqueio de contas no desligamento.

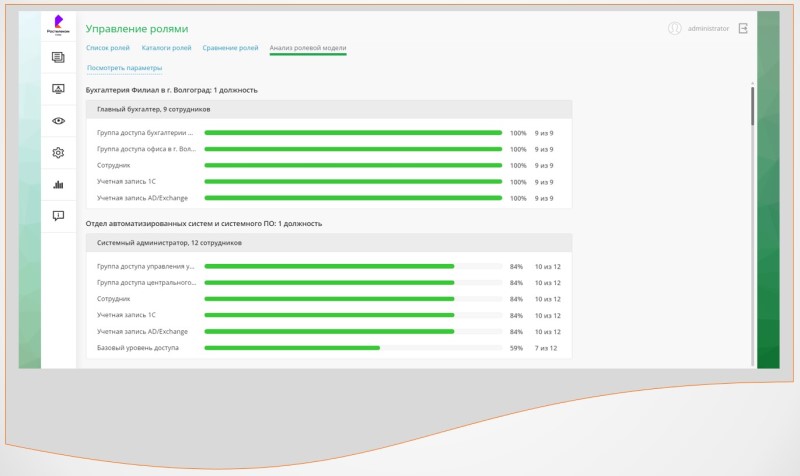

E já na segunda fase, a utilização de sistemas automatizados de controle de acesso permite aumentar a eficiência do trabalho com os direitos do usuário e construir um modelo de atuação, em especial:

- aplicam diferentes métodos de comparação de direitos para diferentes usuários,

- realizar análise automática de funções e identificação de direitos de correspondência para certas categorias de usuários com análise e aprovação subsequentes. Isso torna muito mais rápido e fácil criar as matrizes de direitos de acesso necessárias.

Estamos implementando um novo regulamento de direitos de acesso

Chegamos ao ponto em que a empresa pode passar a viver de acordo com as novas normas de controle de acesso: conceder acesso, modificar e revogar, levando em consideração sua nova estrutura. O que deve estar neste regulamento:

- Os direitos de acesso são determinados pela presença / ausência de um modelo de papel para um sistema de informação específico. Como mencionado acima, é simplesmente impossível construir matrizes de papéis para todos os SIs de uma vez, você precisa agir gradativamente, de acordo com o plano aprovado.

- Se o modelo de papel aprovado ainda não estiver no sistema, os direitos, pelo menos, devem ser acordados com o chefe do departamento e o proprietário do recurso.

- Se o modelo de papel for desenvolvido e aprovado, os direitos serão atribuídos / alterados com base nele.

- , .

. , , , .

. -, .

-, , , . IdM/IGA-, , . , , . , . , , . - . , .. , , . , , . . , .

O modelo de papel não pode ser estático. Ela, como um organismo vivo, deve se adaptar às mudanças que ocorrem na organização. Qual é o motivo para corrigi-lo?

O primeiro é uma mudança na estrutura organizacional e de pessoal.Em grandes organizações, estou convencido disso por experiência própria, essas mudanças podem ocorrer quase diariamente. As mudanças geralmente estão associadas à renomeação de departamentos e cargos. Ao mesmo tempo, a funcionalidade permanece a mesma, mas, no entanto, essas alterações devem ser refletidas no modelo de papel e todos os ajustes devem ser feitos em tempo hábil. Quando há uma fusão de departamentos ou, inversamente, divisão em grupos / departamentos separados, as mudanças são mais globais. Eles afetam a funcionalidade dos funcionários, que precisa ser revisada, para atualizar o modelo funcional e, com base nisso, fazer alterações nas funções existentes. Ou projete e implemente novas funções no modelo de função.

A segunda é uma mudança nos processos de negócios da empresa.O negócio não pode ser estático: novos processos e mecanismos estão sendo introduzidos que permitem aprimorar o trabalho de cada divisão. Isso melhora o atendimento ao cliente, aumenta as vendas e ajuda a atingir objetivos estratégicos. A introdução de cada novo processo de negócios deve ser considerada no modelo de função. Aparecerão novas funções ou as existentes terão que ser melhoradas e precisarão incluir novas opções e direitos.

O terceiro é uma mudança na arquitetura do sistema.As empresas desativam periodicamente os sistemas antigos e colocam os novos em operação. Digamos que o sistema antigo seja desativado e a funcionalidade que os funcionários executavam nele deva ser transferida para o novo sistema. Para fazer isso, você terá que revisar todos os papéis do sistema antigo e sua relevância, analisar os papéis criados do novo sistema e fazer uma matriz de comparação dos papéis antigos e novos. É bem possível que por algum período de transição essas funções existam em paralelo até que todas as funcionalidades necessárias sejam transferidas para o novo sistema e o modelo de funções seja refinado. Então você pode parar de usar as funções do sistema antigo, revogar o acesso do usuário e enviar os dados do sistema antigo para o arquivo.

Todas as mudanças que vimos sugerem que um processo separado é necessário para manter o modelo de papel atualizado. Convém que leve em consideração todas as atividades da organização relacionadas ao acesso aos recursos de informação. Deve incluir um processo para atualizar o modelo de papel, que é planejado com antecedência para que todas as mudanças necessárias sejam feitas a tempo. É o início de um pedido de alteração de função / funções em modo automático ou manual, e a coordenação e aprovação das alterações e seu comissionamento com a atualização dos processos relacionados. Tudo isso deve ser registrado no regulamento de manutenção e atualização do modelo, onde também é necessário indicar quem é o responsável por cada etapa do processo.

Além das mudanças no modelo com base nos motivos acima, uma revisão sistemática e planejada dos direitos é necessária. Em particular, para empresas financeiras, tais revisões regulares são exigidas pelos supervisores. As revisões ajudam a identificar lacunas no modelo de direitos existente e melhorar o controle sobre os direitos do usuário. A solução para este problema é bastante simplificada pelos sistemas IGA / IdM, que permitem automatizar o processo de revisão (recertificação) em uma determinada frequência.

Vamos resumir

O controle de acesso baseado em funções aumenta o nível de segurança da informação da empresa, porque o acesso se torna mais transparente, gerenciado e controlado. Isso também reduz a carga do departamento de TI em termos de administração. O que pode ser feito mais facilmente com o controle de acesso baseado em funções?

- Você poderá conceder os mesmos direitos a muitos funcionários na mesma posição ou trabalhando no mesmo departamento. Basta atribuir-lhes o mesmo papel.

- Você pode alterar os direitos dos funcionários de um cargo rapidamente, com apenas alguns cliques. Basta adicionar ou remover direitos como parte de uma função comum.

- Você será capaz de construir uma hierarquia de funções e definir regras para herdar autoridade, o que simplifica a estrutura de acesso.

- Você poderá entrar na divisão de autoridade (SOD) - uma proibição de combinação de uma função com outra.

No entanto, construir um modelo de papel sozinho não resolve a questão do controle de acesso eficaz e de alta qualidade em uma grande empresa - esta é apenas uma das etapas. Se você construir um modelo e se acalmar, depois de algum tempo ele ficará desatualizado e o grande trabalho realizado será absolutamente inútil. Por quê?

- - , , - .

- - , -.

- .

- C .

- , , , .

- .

Todas essas razões indicam que o importante é o conjunto de medidas de controle de acesso. Precisamos de ferramentas de automação, processos e mecanismos de trabalho, seu suporte, desenvolvimento, atualização e dimensionamento de acordo com o ciclo de vida da empresa.

Autor: Lyudmila Sevastyanova, gerente de promoção, Solar inRights