Bem-vindo ao quarto artigo da série Plataforma de gerenciamento de agentes Check Point SandBlast. Em artigos anteriores ( primeiro , segundo , terceiro ), descrevemos em detalhes a interface e os recursos do console de gerenciamento da web, bem como revisamos a política de prevenção de ameaças e a testamos contra várias ameaças. Este artigo é dedicado ao segundo componente de segurança - a política de Proteção de Dados, que é responsável por proteger os dados armazenados na máquina do usuário. Também neste artigo, examinaremos as seções Implantação e Configurações de política global.

Política de Proteção de Dados

A política de proteção de dados permite que apenas usuários autorizados acessem dados armazenados em uma máquina de produção usando Full Disk Encryption e Boot Protection. As seguintes opções para configurar a criptografia de disco são atualmente suportadas: para Windows - Check Point Encryption ou BitLocker Encryption, para MacOS - File Vault. Vamos considerar com mais detalhes os recursos e configurações de cada uma das opções.

Criptografia de Check Point

O Check Point Encryption é o método de criptografia de disco padrão na política de proteção de dados e criptografa todos os arquivos do sistema (temporários, do sistema, remotos) em segundo plano, sem afetar a integridade da máquina do usuário. Após a criptografia, a unidade se torna inacessível para usuários não autorizados. A configuração principal do Check Point Encryption é "Ativar pré-inicialização", que permite que os usuários se autentiquem antes de carregar o sistema operacional. Esta opção é recomendada porque evita o uso de ferramentas de ignorar autenticação no nível do sistema operacional. Também é possível configurar os parâmetros de bypass temporário para a função de pré-inicialização:

- Allow OS login after temporary bypass — Pre-boot ;

- Allow pre-boot bypass (Wake On LAN – WOL) — pre-boot , Ethernet;

- Allow bypass script — Pre-boot Pre-boot;

- Allow LAN bypass — pre-boot .

As opções de bypass temporário de pré-inicialização acima não são recomendadas sem motivo aparente (como manutenção ou solução de problemas), e a melhor solução de segurança é habilitar a pré-inicialização sem especificar regras de bypass temporárias. Se for necessário ignorar a pré-inicialização, recomenda-se definir os intervalos de tempo mínimos necessários nos parâmetros de bypass temporário para não reduzir o nível de proteção por muito tempo. Além disso, ao usar o Check Point Encryption, é possível definir configurações avançadas para a política de proteção de dados, por exemplo, para definir as configurações de criptografia com mais flexibilidade, configurar vários aspectos da função de pré-inicialização e autenticação do Windows.

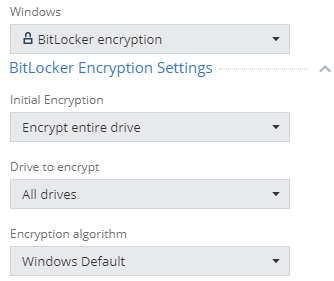

Criptografia BitLocker

O BitLocker faz parte do sistema operacional Windows e permite criptografar discos rígidos e mídia removível. O Check Point BitLocker Management é um componente de serviços do Windows que inicia automaticamente com o cliente SandBlast Agent e usa a API de gerenciamento do BitLocker. Ao selecionar a criptografia BitLocker como o método de criptografia de unidade na política de proteção de dados, você pode configurar as seguintes opções:

- Criptografia inicial - configurações iniciais de criptografia, permitem que você criptografe a unidade inteira (criptografar unidade inteira), o que é recomendado para máquinas com dados de usuário existentes (arquivos, documentos, etc.), ou criptografar apenas dados (criptografar apenas espaço em disco usado), o que é recomendado para novos Instalações do Windows;

- Unidades para criptografar - selecione unidades / partições para criptografia, permite criptografar todas as unidades (todas as unidades) ou apenas uma partição com um sistema operacional (unidade do sistema operacional apenas);

- Algoritmo de criptografia - a escolha de um algoritmo de criptografia, a opção recomendada é o padrão do Windows, também é possível especificar XTS-AES-128 ou XTS-AES-256.

Arquivo Cofre

O File Vault é a ferramenta de criptografia padrão da Apple e garante que apenas usuários autorizados possam acessar os dados do computador do usuário. Com o File Vault instalado, o usuário deve inserir uma senha para iniciar o sistema e obter acesso aos arquivos criptografados. Usar o File Vault é a única forma de garantir a proteção dos dados armazenados na política de Proteção de Dados para usuários do sistema operacional MacOS.

Para File Vault, a opção “Habilitar aquisição automática de usuário” está disponível, o que requer autorização do usuário antes de iniciar o processo de criptografia do disco. Se esta função estiver habilitada, é possível especificar o número de usuários que devem ser autorizados antes que o SandBlast Agent aplique a função de pré-inicialização, ou especificar o número de dias após os quais a função de pré-inicialização será implementada automaticamente para todos os usuários autorizados, se durante este período, pelo menos um usuário está autorizado no sistema.

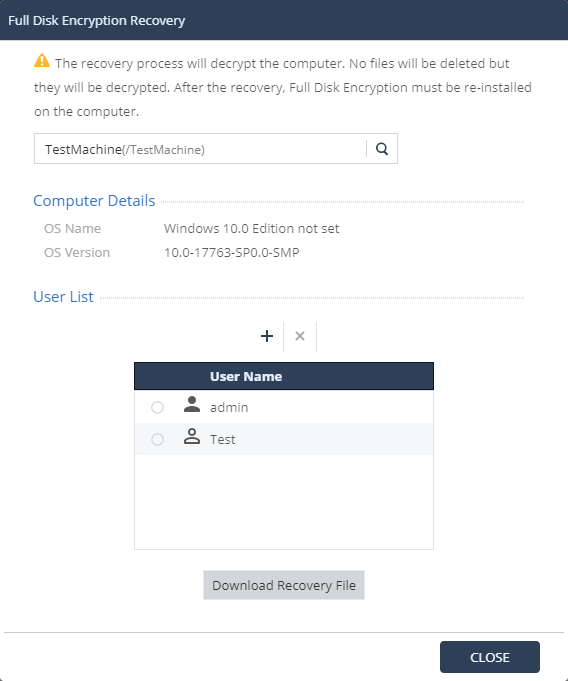

Recuperação de dados

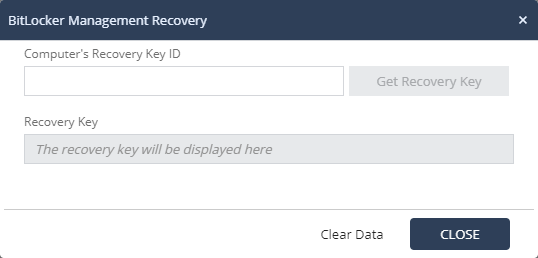

Em caso de problemas com a inicialização do sistema, você pode usar vários métodos de recuperação de dados. O administrador pode iniciar o processo de recuperação de dados criptografados na seção Gerenciamento do computador → Ações de criptografia Full Dick. Ao usar o Check Point Encryption, você pode descriptografar a unidade criptografada anteriormente e obter acesso a todos os arquivos armazenados. Após este procedimento, você deve reiniciar o processo de criptografia de disco para que a política de Proteção de Dados funcione. Ao escolher o BitLocker como o método de criptografia para o disco para recuperação de dados, você deve inserir a ID da chave de recuperação do computador com problema para gerar a chave de recuperação, que deve ser inserida pelo usuário para obter acesso ao disco criptografado.

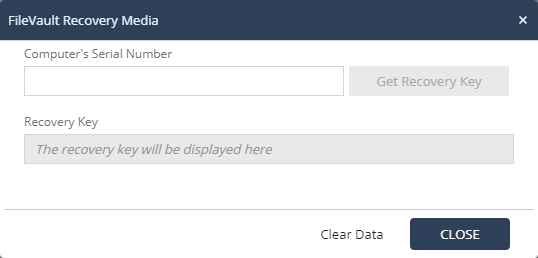

Para usuários do MacOS que usam o File Vault para proteger as informações armazenadas, o processo de recuperação consiste em o administrador gerar uma chave de recuperação com base no número de série da máquina com problema e inserir essa chave, seguido por uma redefinição de senha.

Política de implantação

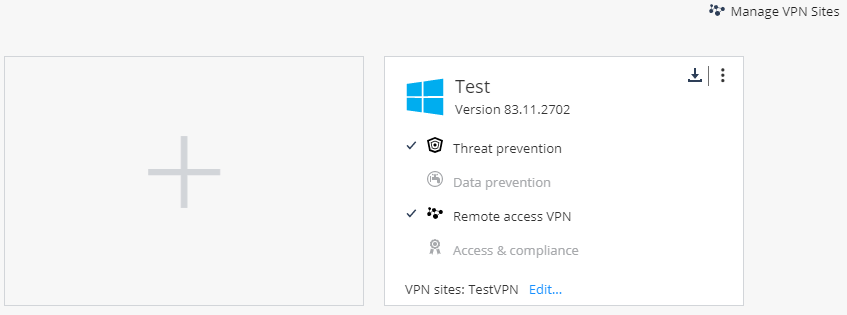

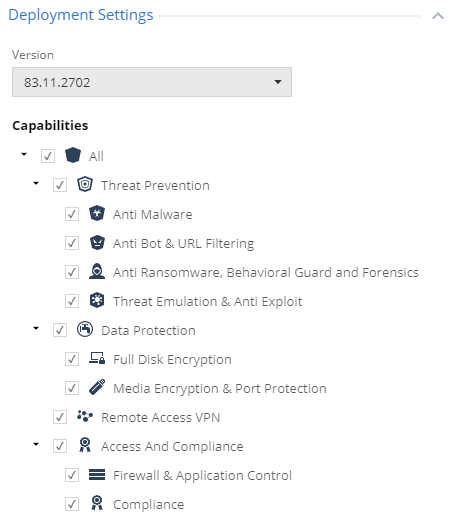

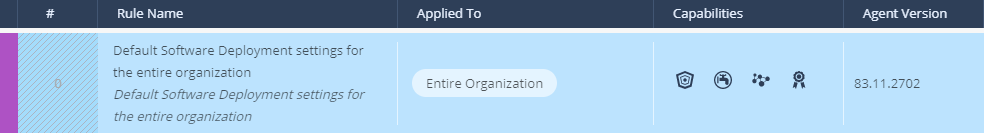

Desde o lançamento do segundo artigo , que examinou a interface do console de gerenciamento web, a Check Point conseguiu fazer algumas alterações na seção Deployment - agora ela contém a subseção Software Deployment , na qual a configuração (habilitar / desabilitar blades) para os agentes já instalados é configurada, e a subseção Pacote de exportação , no qual você pode criar pacotes com blades pré-instalados para posterior instalação nas máquinas dos usuários, por exemplo, usando políticas de grupo do Active Directory. Considere a subseção Implantação de software, que inclui todos os blades do SandBlast Agent.

Deixe-me lembrá-lo de que apenas blades de prevenção de ameaças estão incluídos na política de implantação padrão. Levando em consideração a política de proteção de dados discutida anteriormente, agora você pode habilitar esta categoria para instalação e operação em uma máquina cliente com o Agente SandBlast. Faz sentido habilitar o recurso VPN de acesso remoto, que permitirá ao usuário se conectar, por exemplo, à rede corporativa da organização, bem como a categoria Acesso e Conformidade, que inclui as funções de Firewall e Controle de Aplicativos e verificação da máquina do usuário quanto à conformidade com a política de Conformidade.

Pacote de Exportação

Configurações de política global

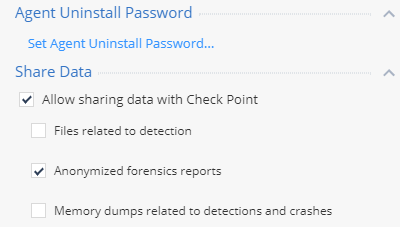

Um dos parâmetros mais importantes é configurado nas configurações de política global - a senha para remover o SandBlast Agent da máquina do usuário. Depois de instalar o agente, o usuário não conseguirá desinstalá-lo sem inserir a senha, que por padrão é a palavra " segredo " (sem aspas). No entanto, essa senha padrão é fácil de encontrar em fontes públicas e, ao implementar a solução SandBlast Agent, é recomendado alterar a senha padrão para remover o agente. Na plataforma de gerenciamento, com uma senha padrão, a política pode ser definida apenas 5 vezes, portanto, alterar a senha para excluir é inevitável.

Além disso, as configurações de política global configura parâmetros de dados que podem ser enviados ao Check Point para analisar e melhorar o serviço ThreatCloud.

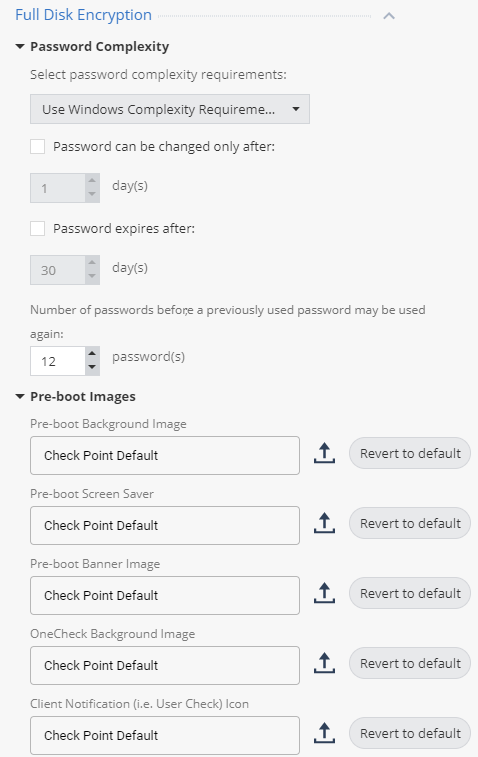

A partir das Configurações da Política Global, alguns parâmetros da política de criptografia de disco também são configurados, a saber, os requisitos de senha: complexidade, duração de uso, capacidade de usar uma senha previamente válida, etc. Nesta seção, você pode fazer upload de suas próprias imagens em vez das imagens padrão para pré-inicialização ou OneCheck.

Política de instalação

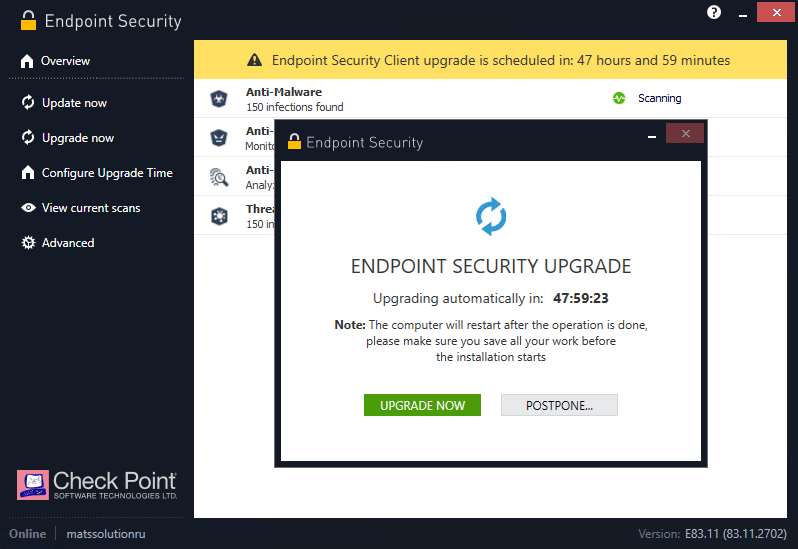

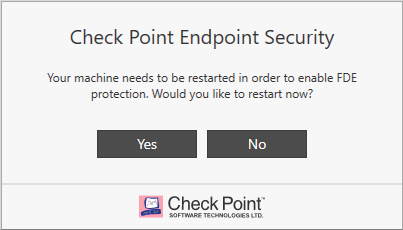

Depois de se familiarizar com os recursos da política de Proteção de Dados e definir as configurações correspondentes na seção Implementação, você pode começar a instalar uma nova política que inclui criptografia de disco usando Check Point Encryption e o restante dos blades SandBlast Agent. Após instalar a política na Plataforma de Gerenciamento, o cliente receberá uma mensagem para instalar a nova versão da política agora ou mover a instalação para um horário diferente (máximo 2 dias). Depois de baixar e instalar a nova política, o SandBlast Agent solicitará que o usuário reinicie o computador para habilitar a proteção Full Disk Encryption.

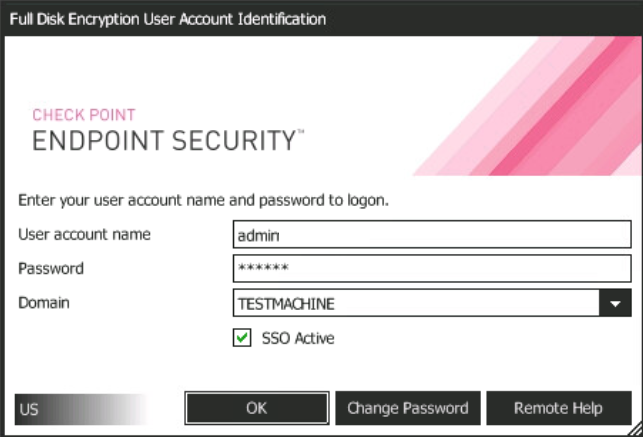

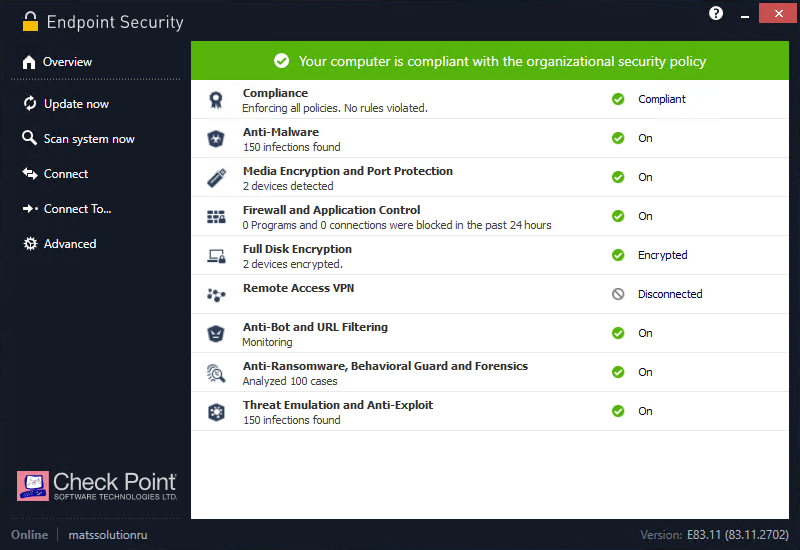

Após a reinicialização, o usuário precisará inserir suas credenciais na janela de autenticação Check Point Endpoint Security - esta janela aparecerá todas as vezes antes do sistema operacional iniciar (pré-inicialização). É possível selecionar a opção Single Sign-On (SSO) para usar automaticamente as credenciais para autenticação do Windows. Em caso de autenticação bem-sucedida, o usuário obtém acesso ao seu sistema e o processo de criptografia do disco começa nos bastidores. Esta operação não afeta o desempenho da máquina de forma alguma, embora possa levar muito tempo (dependendo da quantidade de espaço em disco). Assim que o processo de criptografia estiver concluído, podemos verificar se todos os blades estão funcionando, a unidade está criptografada e a máquina do usuário está protegida.

Conclusão

Para resumir: neste artigo, examinamos os recursos do SandBlast Agent para proteger as informações armazenadas na máquina do usuário usando criptografia de disco na política de proteção de dados, estudamos as configurações para distribuição de políticas e agentes por meio da seção Implementação e instalamos uma nova política com regras de criptografia de disco e blades adicionais na máquina do usuário ... No próximo artigo da série, examinaremos mais de perto os recursos de registro e geração de relatórios na plataforma de gerenciamento e no cliente SandBlast Agent.

Uma grande seleção de materiais no Check Point da solução TS . Para não perder as seguintes publicações na Plataforma de Gestão de Agentes SandBlast - acompanhe as atualizações em nossas redes sociais ( Telegram , Facebook , VK ,TS Solution Blog , Yandex.Zen ).