Em 9 de abril, o site FSTEC da Rússia publicou um rascunho "Métodos para determinar ameaças à segurança da informação em sistemas de informação". A metodologia pode se tornar o primeiro documento oficialmente adotado nos últimos 12 anos, descrevendo o procedimento de modelagem e determinando a relevância das ameaças à segurança da informação. Dado que a identificação de ameaças à segurança é uma medida fundamental na construção de qualquer sistema de proteção, a importância da Metodologia é difícil de superestimar.

Em nosso artigo, queremos considerar e avaliar a nova abordagem do regulador para modelagem de ameaças, bem como responder a próxima pergunta - o quanto essa abordagem atende às realidades atuais no campo da segurança da informação.

Como a modelagem de ameaças agora é regulamentada?

A identificação de ameaças reais à segurança da informação é necessária para uma ampla variedade de objetos: ISPDN, GIS, APCS, objetos significativos de CII, IS de organizações financeiras (doravante denominados "sistemas de informação"). Portanto, o processamento de informações usando tais objetos requer um entendimento claro de quem (ou o quê) e como pode causar uma violação da segurança da informação.

Ao mesmo tempo, o único documento atualmente em vigor no campo da modelagem de ameaças à segurança é a "Metodologia para determinar ameaças reais à segurança de dados pessoais durante o seu processamento em sistemas de informação de dados pessoais"lançado em 2008. Para além da velhice, este documento apresenta vários pontos que indicam que, infelizmente, há muito perdeu a sua pertinência e continua a ser utilizado apenas por não haver substituição. Um vínculo estrito com dados pessoais, o uso do indicador de segurança do sistema inicial como um fator que influencia a determinação da relevância das ameaças, a ausência de qualquer divisão de responsabilidade em questões de modelagem de ameaças à segurança ao usar hospedagem externa são apenas algumas das falhas que continuam a ser discutidas pela comunidade de segurança da informação.

Em tal situação, os proprietários das informações (operadores) têm que improvisar, "finalizando" de forma independente o documento para suas próprias necessidades. Esta abordagem, em primeiro lugar, não é absolutamente legal (nas suas ordens, o FSTEC insiste em utilizar os documentos metodológicos por si desenvolvidos para determinar ameaças à segurança) e, em segundo lugar, é uma tarefa muito pouco trivial, especialmente na ausência de experiência relevante do executor. Nesse sentido, a nova Metodologia deve se tornar, senão uma panaceia, então uma ferramenta que simplifica muito o processo de modelagem de ameaças à segurança da informação.

Características principais da nova técnica

Âmbito da Metodologia A

primeira e uma das mais importantes características distintivas da nova Metodologia é o âmbito da sua aplicação, que agora não se limita apenas ao ISPD. O documento deve ser usado para determinar ameaças à segurança da informação durante seu processamento usando quaisquer objetos, cujos requisitos de proteção são aprovados pelo FSTEC. Tais objetos, conforme mencionado anteriormente, incluem objetos significativos de CII, ISPD, GIS e outros tipos de sistemas.

Além disso, o documento prevê diretamente a possibilidade de desenvolver e utilizar metodologias setoriais / departamentais / corporativas,levando em consideração as peculiaridades do funcionamento dos objetos. Não há procedimento para o desenvolvimento e aprovação de métodos "subsidiários", a única exigência é que eles não contradigam as disposições da Metodologia.

Uso de FSTEC BDUs na modelagem de ameaças à segurança

A principal fonte de informações sobre ameaças serão FSTEC BDUs, bem como modelos básicos e padrão de ameaças à segurança. Se para objetos significativos de CII e GIS tal abordagem foi assumida anteriormente, então a questão de usar (ou não usar) o NDU em relação ao ISPD agora recebeu uma resposta inequívoca.

Esta abordagem parece bastante lógica, se não por um "mas". O fato é que a variedade de "modelos básicos e típicos de ameaças" hoje deixa muito a desejar - há apenas um documento publicado em domínio público que se enquadra nessa descrição, e mesmo esse é um extrato e é direcionado a todos os mesmos ISPD.

Isso significa que em um futuro próximo, após a aprovação da Metodologia, devemos esperar uma reposição nas fileiras dos modelos de ameaças básicos e típicos? A questão permanece aberta.

Pedido de modelagem de ameaças à segurança O

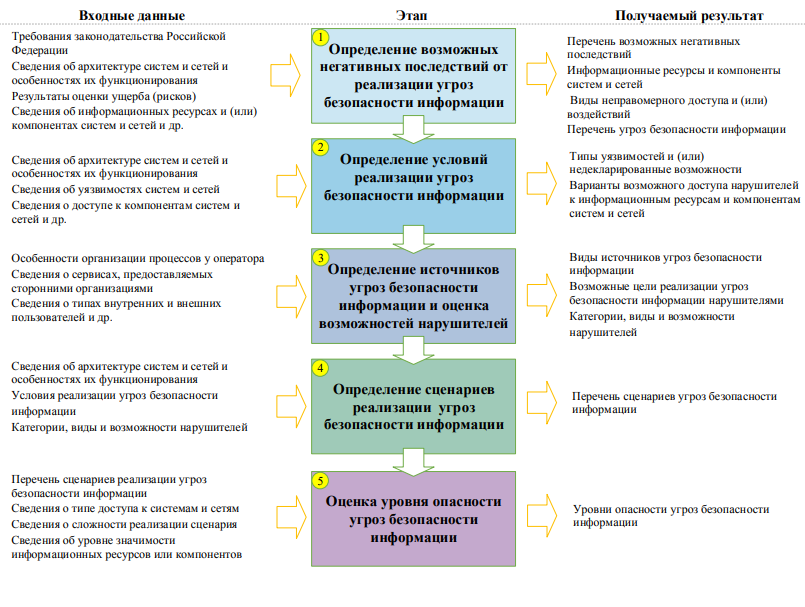

pedido atualizado inclui cinco etapas em uma sequência específica. O esquema total do processo mostrado no Método é o seguinte:

ParaA determinação da relevância da ameaça para a segurança da informação atende às etapas da primeira à quarta. De acordo com a Metodologia, uma ameaça à segurança será relevante se houver pelo menos um cenário para a sua implementação e se a sua implementação tiver consequências negativas para o proprietário (operador) da informação ou para o estado.

O objetivo da quinta etapa é determinar o perigo de cada uma das ameaças atuais. Na verdade, essa característica é apenas para fins informativos.e não afeta diretamente o documento final gerado pelos resultados da simulação, nem as opções possíveis para neutralizar a ameaça. Pode-se supor que este parâmetro deva ser utilizado para determinar a ordem de fechamento da ameaça, mas o pequeno número de valores possíveis do indicador - "baixo", "médio", "alto" - não permite fazer isso com um grau de detalhamento suficiente. Além disso, qualquer uma das ameaças que chegaram a esta etapa deve ser encerrada de uma forma ou de outra, portanto, esquecer a ameaça "não perigosa" simplesmente não funcionará. Assim, o verdadeiro propósito deste parâmetro permanece não totalmente divulgado.

Deve-se observar que o trabalho de modelagem de ameaças à segurança deve ser realizado pelo proprietário das informações (operador) de forma independente ou com o envolvimento de licenciados do FSTEC. Esta abordagem, de acordo com os documentos regulamentares do regulador, é aplicada na atualidade.

Determinando a relevância das ameaças à segurança da informação Em

mais detalhes, gostaria de me deter diretamente no procedimento para determinar a relevância das ameaças à segurança.

1. Assim, na primeira fase, propõe-se determinar todas as possíveis consequências negativas da implementação de ameaças à segurança. Uma avaliação anterior de danos (riscos) deve ajudar nestede violação dos principais processos críticos, seja de perícia, seja de informações recebidas das unidades que operam o sistema de informações.

Com qualquer abordagem escolhida, é necessário determinar os recursos de informação que garantem a execução de processos críticos (informação própria, software e hardware, ferramentas de segurança da informação, etc.) e os principais tipos de acesso ilegal em relação a cada um dos recursos. O manual contém uma lista dos principais tipos de recursos e acessos ilegais a eles, bem como exemplos de identificação de possíveis consequências negativas.

2. Na segunda etapa, é necessário determinara presença de potenciais vulnerabilidades e seus tipos, a presença de capacidades não declaradas nos sistemas de informação, bem como a necessidade de acesso ao sistema para implementar cada uma das ameaças à segurança.

O teste de penetração é o principal método para identificar vulnerabilidades potenciais em um sistema de informação na fase de sua operação, inclusive levando em consideração a funcionalidade e as configurações das ferramentas de proteção.

3. O próximo, terceiro estágio, é identificar os violadores de segurança e avaliar suas capacidades.Propõe-se considerar as ameaças antropogênicas e tecnogênicas como fontes de ameaças: as primeiras são consideradas absolutamente para todos os sistemas de informação, enquanto as últimas são consideradas apenas para aqueles sistemas para os quais são impostos requisitos de estabilidade e confiabilidade de funcionamento.

A abordagem para identificar possíveis fontes antrópicas de ameaças - infratores - é padrão e consiste em identificar tipos específicos de violadores, seu potencial e capacidades na implementação de ameaças contra o sistema de informação protegido. Deve-se notar que se houver uma conexão entre o sistema de informação e a Internet, um invasor externo com pelo menos um baixo potencial é sempre considerado como uma fonte real de ameaças.

É preciso também atentar para que de acordo com a nova Metodologia,o intruso pode ter um dos quatro níveis de potencial (básico, básico aumentado, médio e alto), enquanto o NDU, ao descrever a fonte das ameaças, usa apenas 3 níveis (baixo, médio, básico). Nesse caso, como fornecer correlação correta é uma questão que também permanece sem resposta.

4. Na fase final, é realizada uma análise de possíveis táticas e técnicas para implementar ameaças. Para determinar possíveis cenários de ataque, a Metodologia sugere o uso de táticas e técnicas fornecidas nela, bem como informações adicionais do banco de dados FSTEC ou outros bancos de dados de ataques de computador (provavelmente, isso se refere à matriz ATT & CK e abordagens semelhantes).

Há mais um ponto digno de nota em relação ao NOS.Até o momento, este recurso não contém nenhuma informação estruturada sobre as formas possíveis de implementar ameaças e , portanto, um link para ele parece impróprio.

Trecho da matriz de táticas e metodologias apresentadas no documento:

Em geral, a abordagem proposta destaca-se significativamente pelos seus aspectos positivos, especialmente no contexto da ordem apresentada na metodologia atual. Entre as "vantagens", pelo menos, podem ser distinguidas as seguintes:

- rejeição de parâmetros inconvenientes de uso e longe de sempre corretos da segurança inicial do sistema de informação e da probabilidade de realização da ameaça utilizada na metodologia de 2008;

- , ;

- , , – , , ;

- , , ;

- , .

Assim, as medidas para determinar a relevância das ameaças à segurança são um processo integral e estruturado que pode levar em consideração as peculiaridades de funcionamento dos vários tipos de sistemas de informação.

Ao mesmo tempo, é importante notar que a modernização da abordagem para determinar a relevância das ameaças tornou-a muito mais demorada. Um executor (ou, mais provavelmente, um grupo de executores) deve ter conhecimento profundo da infraestrutura do sistema e de várias áreas de segurança da informação, desde as normas legislativas até a compreensão (e, de preferência, a presença de habilidades práticas) para a implementação de vários tipos de ataques.

Identificação de ameaças de segurança à infraestrutura hospedada em hospedagem externa. É

dada atenção especial ao problemaseparação de responsabilidades ao modelar ameaças aos sistemas de informação localizados em data centers externos e serviços em nuvem.

A determinação das ameaças de segurança atuais na situação em consideração deve ser realizada pelo proprietário das informações juntamente com o host usado. Em geral, a hospedagem determina as ameaças atuais à segurança da infraestrutura que fornece e traz essas informações ao seu cliente - o proprietário das informações (operadora).

Por exemplo, os limites da modelagem de ameaças à segurança ao alugar uma infraestrutura virtual são os seguintes:

Se o proprietário do host não realiza modelagem de ameaças, a Metodologia não recomenda o uso de seus serviços.Tendo em vista que nem sempre tal medida recomendatória será observada, permanece em aberto a questão de como ser o dono da informação, caso decida utilizar os serviços dessa hospedagem.

Mantendo o modelo de ameaça atualizado

Os resultados da modelagem de ameaça são elaborados na forma de um documento no formato apresentado no Apêndice da Metodologia e aprovado pelo chefe do proprietário da informação (operador). Ressalta-se que a forma do documento proposto para uso possui uma estrutura bastante padronizada, repetindo as principais seções da Metodologia, embora não haja nenhuma seção que indique as conclusões nela contidas.ou qualquer outra informação explicando o que fazer a seguir com essas ameaças. Esta abordagem, infelizmente, dá a impressão de um documento inacabado descrevendo o evento, fora do contexto geral.

Mas vamos prosseguir para os estágios seguintes do ciclo de vida do modelo de ameaça. Entende-se que durante todo o período de operação do sistema de informação, o modelo de ameaça deve ser atualizadoconsideração de mudanças nos requisitos legais, mudanças na arquitetura e condições de funcionamento do sistema, identificação de novas ameaças à segurança da informação. Assim, a atualização do FSTEC BDU deve implicar também a atualização de todos os modelos desenvolvidos e utilizados de ameaças à segurança da informação. Tendo em conta que as alterações na NOS são relativamente frequentes (de 1 a 3 vezes por ano, de acordo com a informação disponibilizada na base de dados), será necessário voltar à questão da atualização regular do modelo de ameaças.

Ao mesmo tempo, deve-se observar que o modelo de ameaça pode ser mantido atualizado na forma de um documento eletrônico. Se é necessário, neste caso, aprovar tal documento com a cabeça e, em caso afirmativo, como exatamente ainda não está claro.

A nova Metodologia foi bem-sucedida?

O projecto de documento publicado demonstra que, em matéria de garantia da segurança dos sistemas de informação, o regulador procura estar a par dos tempos e ao mesmo tempo ter em conta os desejos dos proprietários desses sistemas.

Das vantagens óbvias da Metodologia atualizada, vale a pena notar:

- a sua versatilidade e, portanto, a possibilidade de utilização para diversos tipos de sistemas de informação;

- uma abordagem estruturada e compreensível para determinar a relevância das ameaças à segurança;

- dependência da relevância das ameaças em fatores realmente importantes - a presença de potenciais consequências negativas da implementação da ameaça e cenários de sua implementação.

Ao mesmo tempo, ao ler a Metodologia, percebe-se claramente que se trata apenas de um esboço, e não da versão final de um documento metodológico:

- referências repetidas à NOS no âmbito de funções que atualmente não implementa;

- ;

- , .

?

A nova versão da Metodologia é significativamente diferente da atual. Se este documento for aprovado (e até agora não há nenhuma razão realmente significativa para que isso não aconteça), os proprietários de sistemas de informação enfrentarão a questão de saber se precisam atualizar os modelos de ameaça existentes e, em caso afirmativo, como e quando for necessário faça.

E se a resposta à primeira pergunta com alto grau de probabilidade for afirmativa, então não há onde obter informações sobre as subsequentes. Obviamente, algum atraso é necessário quando a nova Metodologia entrar em vigor. A execução de um trabalho detalhado e de alta qualidade na modelagem de ameaças é um processo que requer recursos significativos, tanto tempo quanto humanos.

Para aprender sobre o lado prático da questão da modelagem de ameaças à segurança, incluindo o uso da nova metodologia, continue seguindo nossas fontes de informação.

Vladislav Pavlov especialista em

auditoria e consultoria, Acribia