Não faz muito tempo, escrevi sobre o monitoramento Netflow / IPFIX e sobre o Cisco StealthWatch - uma solução analítica que permite detectar eventos como varreduras, propagação de worms de rede, spyware, interações ilegítimas e vários tipos de anomalias.

Links para todos os artigos do ciclo:

1) StealthWatch: conceitos básicos e requisitos mínimos. Parte 1

2) StealthWatch: implantação e configuração. Parte 2

3) StealthWatch: análise e investigação de incidentes. Parte 3

4) StealthWatch: Integração com Cisco ISE. Parte 4

5) Stealthwatch Cloud. Solução rápida, conveniente e eficiente para infraestruturas em nuvem e corporativas. Parte 5

Monitorar a infraestrutura da nuvem não é mais uma tarefa nova, já que cada jogador importante tem suas próprias ferramentas - Amazon CloudWatch ou Amazon S3, Google Stackdriver, Azure Monitor. Essas ferramentas são excelentes para monitorar aplicativos, desempenho e infraestrutura em geral, mas não fecham as tarefas de segurança (e os próprios provedores de nuvem não estão muito preocupados com isso): distribuição de malware, comunicações de botnet, detecção de anomalias, tentativas de varredura, acesso ilegal ( incluindo opções usando credenciais legítimas) e muito mais.

StealthWatch Cloud

StealthWatch Cloud (SWC) é uma solução SaaS que se assemelha ao Stealthwatch Enterprise (não é à toa que a Cisco recentemente turvou os limites entre essas duas soluções em sua arquitetura), mas leva em consideração as especificidades dos ambientes de nuvem. Se for Stealthwatch EnterpriseUma importante fonte de informação é a telemetria baseada em Netflow, Stealthwatch Cloud usa logs em nuvem como tais dados (não se limitando a logs, recebendo outros tipos de telemetria). Em seguida, são executadas as ações usuais do StealthWatch: modelar objetos, construir seus modelos comportamentais, detectar desvios, verificar a conformidade com as políticas, detectar eventos de segurança (internos e definidos pelo usuário) e muito mais. Ameaças, atividades anômalas e maliciosas são detectadas mais rapidamente, como resultado, os danos do incidente são reduzidos ou mesmo completamente nivelados.

Ao mesmo tempo, os alarmes do Stealthwatch Cloud têm uma função familiar ao século 21: o cliente pode avaliar a utilidade do alarme gerado com um clique do mouse. Atualmente 96%alarmes gerados para clientes StealthWatch Cloud existentes foram considerados úteis.

O escopo do StealthWatch Cloud não se limita a nuvens: a solução pode ser usada para monitorar nuvens públicas, nuvens privadas, infraestrutura corporativa clássica e, é claro, uma arquitetura híbrida usando qualquer combinação desses três componentes. Considerado em Stealthwatch Cloud e opções de serviço de segurança multi-cliente.

As opções de implantação podem ser resumidas da seguinte maneira.

Figura 1. Casos de uso do StealthWatch Cloud

StealthWatch Cloud pode ser usado ao trabalhar com nuvens públicas (Amazon, Azure, Google), nuvens privadas e híbridas, que são construídas na infraestrutura do Kubernetes e, claro, redes corporativas.

A propósito, Mail.ru é um parceiro certificado do Kubernetes (K8s). Os logs de eventos de pod K8s e fluxos de tráfego entre esses pods são enviados para StealthWatch Cloud. O resultado é a visibilidade total dos pods K8s, entidades de nuvem privada e a detecção de incidentes de segurança mencionados anteriormente. A Figura 2 mostra o diagrama de interação.

Figura 2. Esquema de integração de StealthWatch Cloud com Kubernetes

Se você trabalha com redes corporativas privadas, você precisa instalar uma máquina virtual (Sensor Virtual - análogo do Sensor de Fluxo no StealthWatch Enterprise). A Figura 3 mostra que Netflow, IPFIX, SPAN são enviados para o sensor e o sensor envia informações por meio de um túnel criptografado para a StealthWatch Cloud, onde todas as análises são realizadas. Assim, o poder de computação do cliente não é usado de forma alguma a partir da palavra, e a implementação e o piloto são o mais rápido possível.

Figura 3. Esquema de integração do StealthWatch Cloud com uma rede corporativa.

Também gostaria de observar que a instalação do Sensor Virtual envolve muitos pontos positivos:

- Integração com Cisco ISE , AD é suportada ;

- Funciona a tecnologia ETA (Encrypted Traffic Analytics), que permite detectar conexões maliciosas em tráfego criptografado sem descriptografá-lo. Além disso, esta tecnologia permite que você “analise” HTTPS em versões TLS e protocolos criptográficos que são usados para conexões;

- A análise de assinatura está disponível junto com a análise sem assinatura baseada em telemetria.

Existe a opção de não instalar um sensor virtual (Virtual Sensor), mas o StealthWatch Cloud só conseguirá trabalhar com telemetria, ou seja, não haverá análise de assinatura.

Mais algumas vantagens do StealthWatch Cloud:

- Modelo de licenciamento flexível para mega-streams (Effective Mega Flows - EMF, onde 1 EMF = 1 milhão de toras, que são previamente desduplicadas, ou seja, permanecem em uma única cópia, e são contadas no final do mês);

- Suporte para ambientes multiusuário (isso é uma vantagem para parceiros que fornecem SOC para terceirização, você pode monitorar todos os clientes de um console).

Conclusões :

ao trabalhar com nuvens públicas, privadas e híbridas, o StealthWatch Cloud detecta os seguintes incidentes de segurança :

- Comportamento anormal de usuários, hosts

- Atividade de botnet

- Força bruta

- Tentativas de acesso remoto, incluindo de geolocalização incomuns

- Distribuição de software malicioso e acesso a URLs maliciosos

- Violação de papéis de interação

- Novos dispositivos, fluxos

- Tentativas de digitalização

- Tráfego de inundação, tempestades

- Sistema de detecção de intrusão (IDS)

- Eventos específicos para AWS, Azure, GCP

Ao trabalhar com redes corporativas privadas, quase todas as funcionalidades do StealthWatch Enterprise são adicionadas.

Integração com Amazon Web Services (AWS)

StealthWatch Cloud usa a API AWS Lambda (AWS Automated Code Execution and Compute Management) e a API Identity and Access Management (IAM). Isso permite que você receba informações sobre políticas de acesso a instâncias, alterações na execução do código do programa, instâncias de auditoria e muito mais.

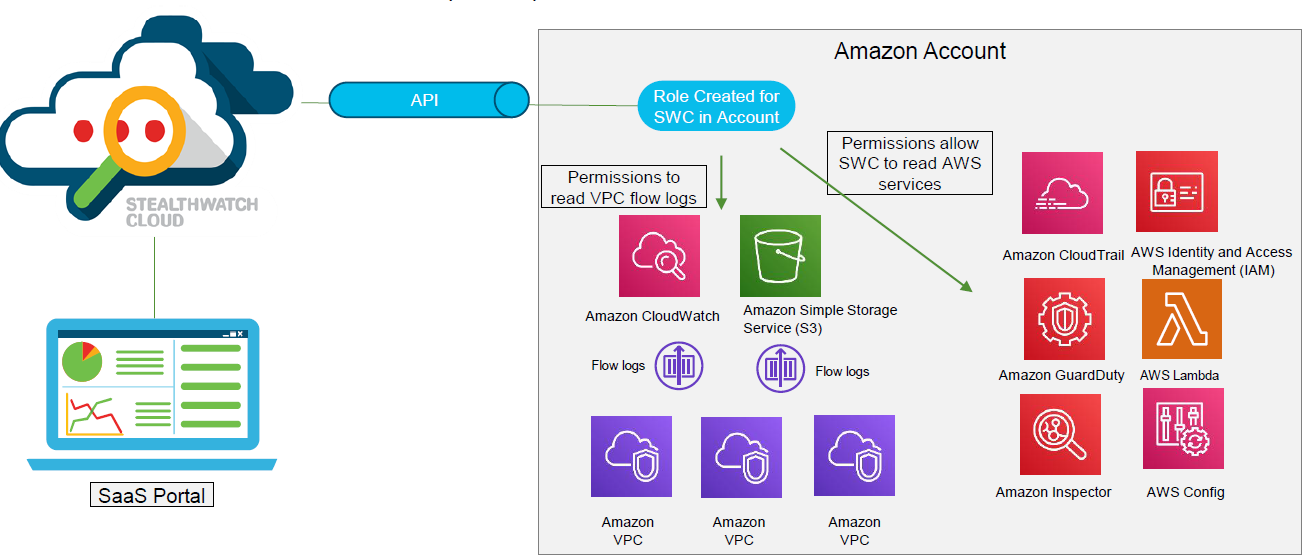

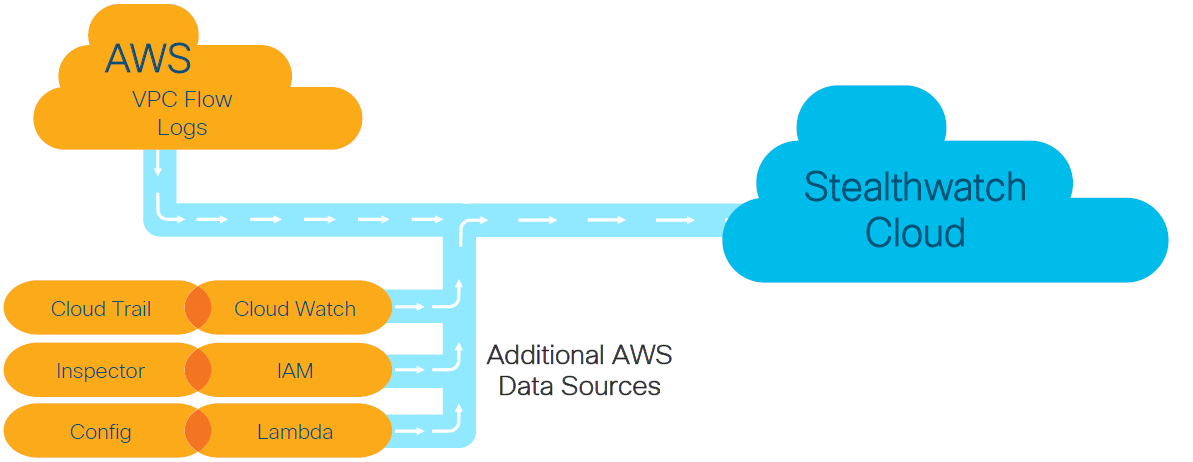

Além disso, o SWC usa dados de fluxo (interações da camada de rede) do Amazon CloudWatch ou serviços de monitoramento do Amazon S3. Os registros de fluxo de VPC (nuvem privada virtual) são dados de fluxo na terminologia da AWS.

Portanto, do lado do administrador em sua conta pessoal do Amazon Web Services, você deve conceder permissões para ler fluxos (logs de fluxo de VPC) e logs de eventos do Amazon CloudTrail, Amazon IAM, Amazon GuardDuty, AWS Lambda, Amazon Inspector e AWS Config, se estiver usando.

A Figura 4 mostra como StealthWatch Cloud e AWS funcionam.

Figura 4. StealthWatch Cloud e fluxo de trabalho AWS

Por sua vez, o SWC realiza análises e as exibe em painéis, permitindo que você veja rapidamente o tráfego atual, a carga da infraestrutura e até mesmo preveja a carga futura - Figura 5.

Figura 5. Console de monitoramento do Amazon Web Services em StealthWatch Nuvem

Integração com Microsoft Azure

Para o Azure StealthWatch Cloud, ele usa a API do Azure para ler logs de eventos que contêm informações sobre o tráfego norte-sul e oeste-leste na infraestrutura de nuvem. Esses registros são chamados de registros de fluxo NSG. Em essência, eles são semelhantes aos fluxos do Netflow, pois contêm cabeçalhos de pacotes.

A grande diferença do caso AWS é que o Azure pode enviar uma cópia do tráfego de máquinas virtuais via VTAP - taps de tráfego virtual. VTAP é uma tecnologia desenvolvida pela Microsoft, mas está disponível para integração com todas as soluções de terceiros.

Usar o VTAP é eficaz porque:

- Uma cópia do tráfego dos segmentos necessários permitirá que o SWC obtenha visibilidade total e, como resultado, detecção máxima de ameaças.

- A carga nas máquinas virtuais não aumenta porque o VTAP é o tráfego do switch virtual, não da própria máquina.

- A interação com o SWC é realizada por meio de um túnel TLS criptografado.

A Figura 6 mostra o diagrama de interação.

Figura 6. Esquema de StealthWatch Cloud e Microsoft Azure

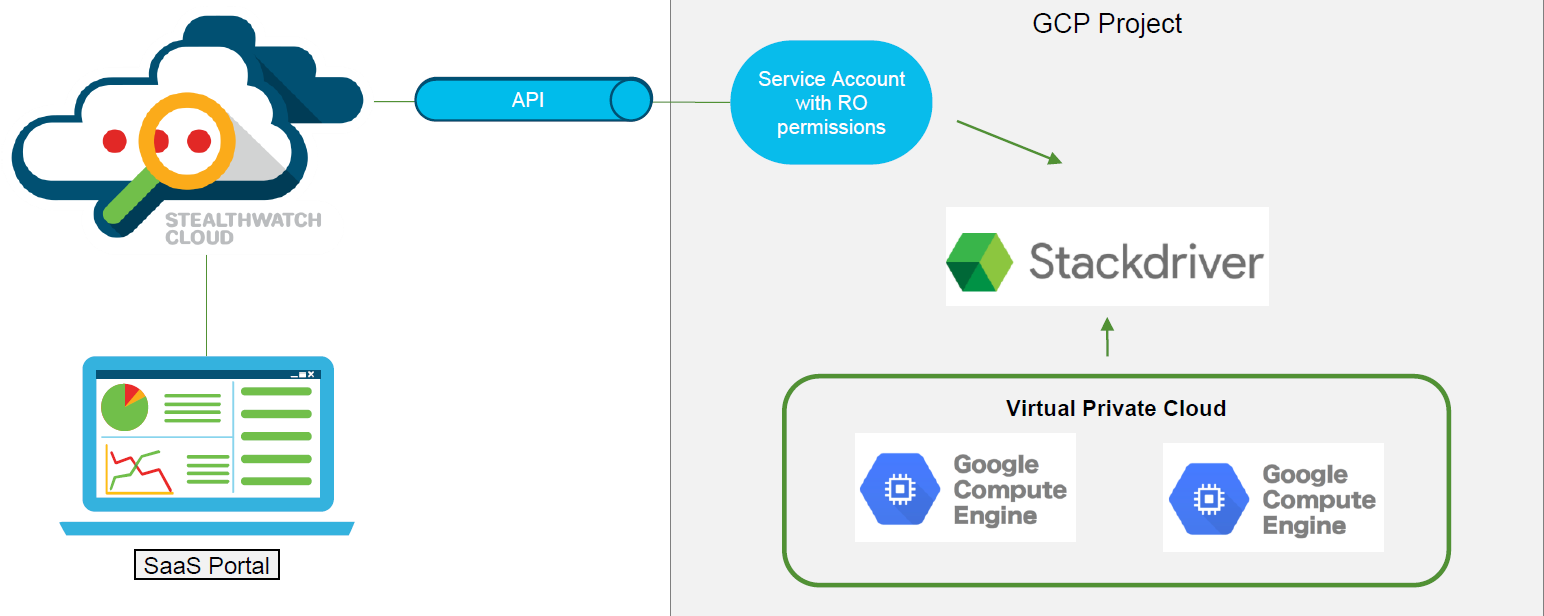

Integração com Google Cloud Platform

Ao integrar com o Google Cloud Platform (GCP), só é possível acessar a API do lado do SWC para ler os logs de eventos de fluxo de VPC mencionados anteriormente (os mesmos da Amazon) do Google Stackdriver. O Google Stackdriver é um serviço que coleta registros e métricas do GCP, monitora aplicativos, máquinas virtuais e a infraestrutura do Google Cloud em geral. No entanto, trabalhar apenas com logs de eventos do VPC Flow oferece um pouco menos de visibilidade. O esquema de trabalho é mostrado na Figura 7.

Figura 7. O esquema de trabalho de StealthWatch Cloud e Google Cloud Platform

SWC vs. SWE

Embora o Stealthwatch Cloud e o Stealthwatch Enterprise executem tarefas semelhantes, suas áreas de aplicação e diferenças nas principais fontes de telemetria levam a recursos diferentes.

Os dados comparativos estão resumidos na tabela abaixo.

| Opção de comparação | SWC | SWE |

|---|---|---|

| Velocidade de implantação | ||

| ; 4 GB RAM, 2 CPU, 60 GB HDD ( Virtual Sensor) | 36 GB RAM, 6 CPU, 385 GB HDD | |

| ISE | , Virtual Sensor | |

| ETA/Cognitive Threat Analytics | ||

| Kubernetes | ||

| (VPC Flow, NSG Flow) API, Netflow/IPFIX | NetFlow, sFlow, jFlow, cFlow, Netstream, nvzFlow, IPFIX, Packeteer-2 | |

| , AWS, Azure, GCP, Kubernetes | , | |

| - (EMF) | (fps) |

Por sua vez, o StealthWatch Cloud é atraente por sua velocidade de implantação (principalmente para o piloto), e não requer implantação e manutenção de máquinas virtuais, exceto para o Sensor Virtual. O SWC permite monitorar a infraestrutura em nuvens públicas e privadas e oferece suporte à integração nativa com uma plataforma de gerenciamento de segurança unificada soluções Cisco SecureX .

Como testar?

Existem duas opções para um projeto piloto gratuito: sozinho ou com um parceiro. No caso da primeira opção, sugere-se consultar o site . A licença é emitida por 60 dias, os guias de configuração são fornecidos no mesmo site da Cisco. Se você quiser mergulhar nos detalhes e resolver suas tarefas de monitorização de forma tão eficiente quanto possível, entre em contato conosco na ligação .

Conclusão

StealthWatch Cloud é uma solução multifacetada que permite obter visibilidade total no menor tempo possível em uma nuvem privada, pública ou híbrida, seja Amazon Web Services, Microsoft Azure ou Google Cloud Platform. Ao mesmo tempo, esta solução pode ser usada para monitorar redes corporativas, embora tenha quase a mesma funcionalidade em comparação com o StealthWatch Enterprise local. Economizar tempo, recursos técnicos e humanos ao trabalhar com SWC são vantagens claras.

Em um futuro próximo, estamos planejando várias outras publicações técnicas sobre vários produtos de segurança da informação. Se você se interessa pelo tema fique ligado em nossos canais ( Telegram , Facebook , VK ,TS Solution Blog )!