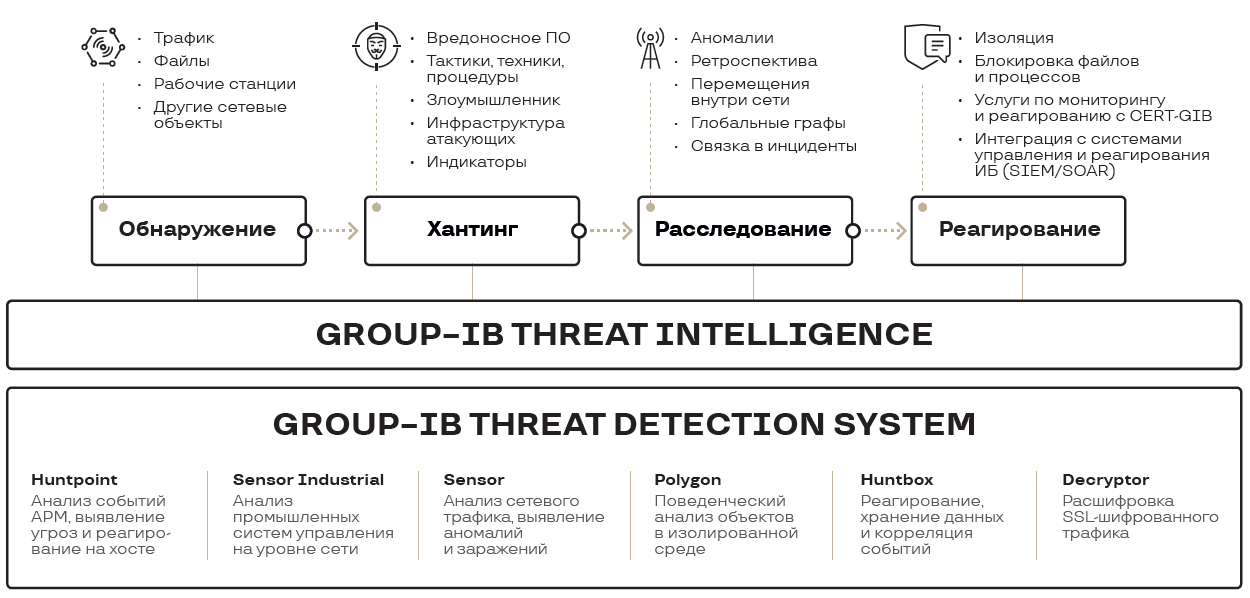

Boa tarde colegas! Hoje estamos iniciando uma nova série de artigos dedicados às soluções de segurança da informação do Group-IB. A empresa atua no mercado de segurança da informação há mais de 17 anos e durante esse tempo adquiriu competências muito significativas, realizando projetos não só na Rússia e nos países da CEI, mas também no mercado internacional. A área de proteção da infraestrutura contra ataques direcionados complexos fecha o complexo Grupo-IB Threat Detection System (TDS), que consiste em vários módulos diferentes. A solução é especializada na proteção de redes corporativas e industriais e tem como objetivo principal o combate a ataques modernos. Neste artigo, consideraremos a arquitetura e a funcionalidade de todo o complexo.

O Sistema de detecção de ameaças Group-IB (TDS) consiste em vários módulos:

- Sensor TDS;

- TDS Decryptor;

- Sensor TDS Industrial;

- Polígono TDS;

- TDS Huntpoint;

- TDS Huntbox.

Cada módulo executa funções específicas, considere as principais tarefas do Sistema de detecção de ameaças.

Arquitetura da solução

O sistema visa melhorar a segurança da informação de uma empresa: proteção de segmentos corporativos e tecnológicos. As tecnologias utilizadas pelo sistema TDS possibilitam a detecção efetiva de ameaças em várias fases da matriz MITER ATT & CK :

- Ameaças de dia zero;

- Exploits, trojans, backdoors, scripts maliciosos para plataformas desktop, servidor e móvel;

- Canais de transmissão de dados ocultos;

- Ataques usando ferramentas legítimas (viver fora da terra).

É importante destacar que uma grande vantagem do complexo TDS do Grupo-IB é uma abordagem integrada à proteção da rede: a partir de um único centro de controle é possível controlar todos os módulos que estão instalados tanto no segmento corporativo quanto no segmento tecnológico. As soluções dessa classe são adequadas para proteger empresas e organizações onde o ICS é usado. Todos os certificados exigidos na Rússia para conformidade com a Lei Federal 187 foram recebidos pelo produto.

Mas isso não significa que o sistema seja feito sob medida apenas para o tráfego industrial. Inicialmente, o sistema foi desenvolvido para inspeção de tráfego em redes corporativas - mail, armazenamento de arquivos, fluxos de tráfego de usuários. E tudo isso não está no perímetro, mas dentro da rede , o que permite detectar e prevenir incidentes de segurança da informação especialmente críticos:

- o fato de o usuário ter baixado um arquivo infectado;

- a propagação da infecção por malware em PCs de usuários no domínio;

- tentativas de explorar vulnerabilidades por um invasor dentro da rede;

- movimento horizontal de intrusos dentro da rede.

É altamente improvável que os dispositivos de perímetro detectem os incidentes descritos acima se eles já tiverem entrado de alguma forma na rede. No entanto, como em outros lugares, tudo depende da configuração. Os módulos TDS do Grupo-IB devem estar no lugar certo e configurados corretamente, portanto, a seguir faremos uma breve descrição das características do complexo e de sua funcionalidade.

Sensor TDS

O Sensor TDS é um módulo para análise profunda do tráfego da rede e detecção de ameaças no nível da rede, bem como integração com vários subsistemas. O sensor permite que você identifique:

- Interação de dispositivos infectados com centros de comando de cibercriminosos;

- ;

- .

A base de dados interna de assinaturas e motores de ML foi desenvolvida pelo Group-IB. As assinaturas de ataque são classificadas e correlacionadas por especialistas em inteligência cibernética do Group-IB e analistas CERT, e os classificadores de ML são desenvolvidos em estreita cooperação com especialistas forenses e analistas de todos os principais serviços, após o que são atualizados para TDS, o que permite uma resposta oportuna a ataques direcionados modernos. Ele também detecta anomalias para identificar túneis ocultos em protocolos de alto nível e a possível propagação de ameaças na infraestrutura interna e entre segmentos. A integração do produto com sistemas de terceiros é possível: com correio, ICAP, com armazenamento de arquivos, SIEM, etc.

O dispositivo opera em modo de espelhamento , portanto a solução não pode influenciar os processos envolvidos no tráfego legítimo.

TDS Decryptor

A questão surge logicamente: já que o Sensor TDS opera em tráfego espelhado, como trabalhar com conexões https, sem as quais é impossível fiscalizar o estado de segurança da infraestrutura? Neste caso, será necessário integrar o módulo TDS Decryptor à infraestrutura - um complexo de software e hardware projetado para abrir e analisar o conteúdo de sessões criptografadas, o que permite aumentar a visibilidade e o nível de controle de tráfego da infraestrutura protegida, bem como a qualidade de detecção de ataques direcionados. O TDS Decryptor funciona em descontinuidade, substitui os certificados e envia a sessão descriptografada para o Sensor TDS.

Sensor TDS Industrial

Para detectar ataques no segmento de tecnologia da empresa, o Group-IB desenvolveu recentemente o módulo TDS Sensor Industrial. Analisando pacotes de dados de protocolos tecnológicos com suas próprias regras de comportamento, o TDS Sensor Industrial permite detectar a transferência de comandos de controle ilegítimos entre os níveis do APCS, detectando o uso de comandos de serviço do APCS com a finalidade de piscar o PLC, substituir o programa de controle, interromper processos tecnológicos e outras violações.

O módulo suporta ambos os protocolos abertos - CIP, DNP3, IEC 60870-5-104, IEC 61850-MMS, Modbus TCP, OPC-DA, OPC-UA, MQT e alguns proprietários - Siemens, Schneider Electric, Rockwell Automation, Emerson. Se o protocolo necessário não estiver na lista de compatibilidade, os especialistas do Grupo IB estão prontos para adicioná-lo em algumas semanas.

O TDS Sensor Industrial não afeta os processos tecnológicos de forma alguma, tudo funciona em modo espelho. Uma boa adição ao sistema será o uso do módulo TDS Huntpoint no APM de operadores e engenheiros, que irá registrar ações em máquinas críticas internas.

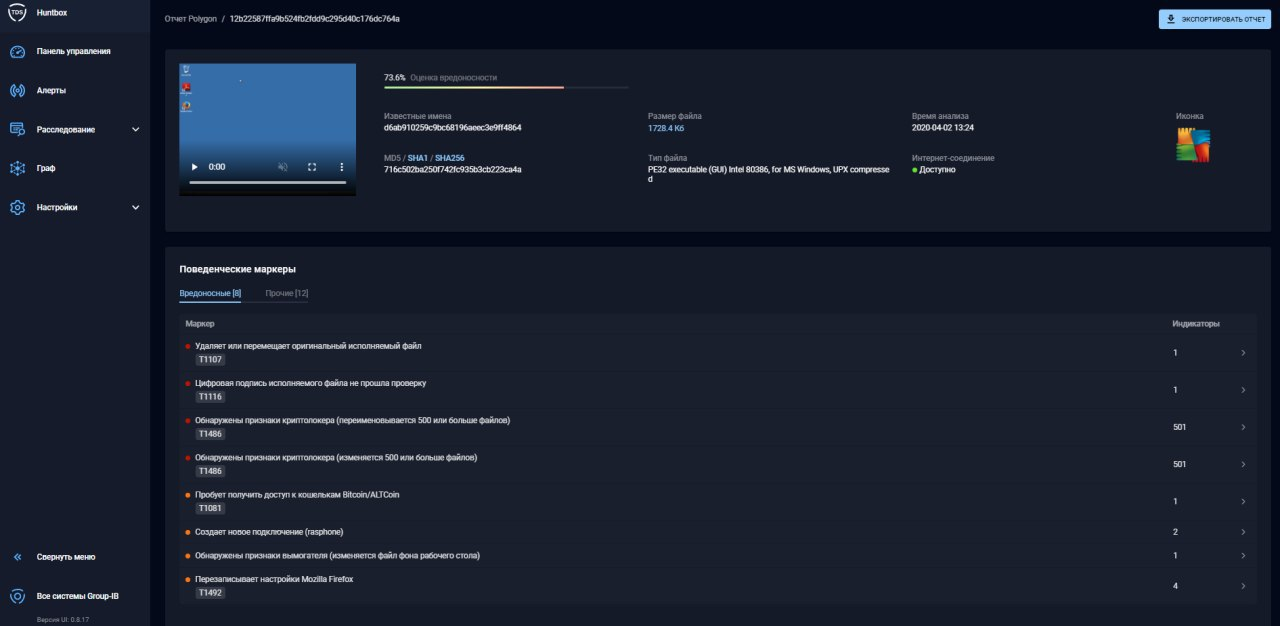

Polígono TDS

Usar um único módulo do sensor TDS pode não ser suficiente para detectar ataques, você também deve verificar os arquivos que são distribuídos pela rede. Esta funcionalidade é fornecida pelo TDS Polygon. Este módulo destina-se à análise comportamental de objetos suspeitos em um ambiente virtual isolado. O Sensor TDS extrai arquivos do tráfego de rede na porta SPAN ou os pega de armazenamentos de arquivos e os envia para o TDS Polygon para análise. Você também pode configurar a integração do servidor de e-mail e do Sensor TDS, fazendo com que todas as mensagens com anexos e links sejam verificadas pelo produto.

Os arquivos são verificados em várias máquinas virtuais - Windows XP, Windows 7, Windows 10 em versões de dois bits - x32 / x64, bem como usando dois idiomas do sistema - Russo / Inglês. Além disso, o próprio sistema determina a necessidade de usar um ou outro bit ou versão caso os recursos maliciosos do objeto sejam subestimados ou não detectados. O sistema está equipado com funcionalidade de ocultação de virtualização e detecta tentativas de contornar os meios de proteção com um arquivo malicioso. Por exemplo, se o malware criar uma tarefa pendente, o TDS Polygon "acelerará" o tempo do sistema para detonar o malware. Ou se os atacantes enviaram um e-mail com um link vazio, o TDS Polygon “seguirá” o arquivo até que seja encontrado lá (esse tipo de ataque é bastante comum). Exemplos mais complexos de detonação HPO também são possíveis (reações à reinicialização do sistema operacional,fechar software auxiliar, etc.). O módulo também usa ativamente o aprendizado de máquina e as assinaturas descritas anteriormente para detectar atividades maliciosas.

Além disso, um serviço conveniente é a conexão da solução à central de segurança do Grupo-IB - CERT-GIB, cujos especialistas monitoram e analisam eventos detectados por Sensor TDS e Polígono TDS em tempo real. Os especialistas do CERT-GIB notificam imediatamente os especialistas da organização sobre ameaças críticas por e-mail e telefone, bem como fornecem recomendações para sua eliminação e acompanham os usuários até que eles aumentem totalmente. O suporte funciona 24 horas por dia, 7 dias por semana, 365 dias por ano.

TDS Huntpoint

O malware nem sempre se espalha por toda a rede; às vezes, é o suficiente para infectar apenas uma estação de trabalho desejada. Ou o malware desviou completamente da rede e entrou no dispositivo usando mídia removível. Portanto, pode haver situações em que o Sensor TDS não detecta nenhum evento. Nesse caso, o Group-IB oferece o uso da solução do agente TDS Huntpoint.

TDS Huntpoint é um módulo do produto Group-IB Threat Detection System (TDS) que permite registrar o histórico do comportamento do usuário , rastrear processos que ocorrem no sistema para detectar atividades maliciosas e coletar informações contextuais adicionais para detectar comportamento malicioso no host.

Como o sensor TDS, o TDS Huntpoint enviará arquivos para análise ao TDS Polygon. E no caso de infiltração de malware em um PC, o TDS Huntpoint, sob comando do centro de comando do TDS, isola esse host da rede. Como parte deste módulo, a empresa implementa áreas como computação forense, resposta a hosts e caça a ameaças.

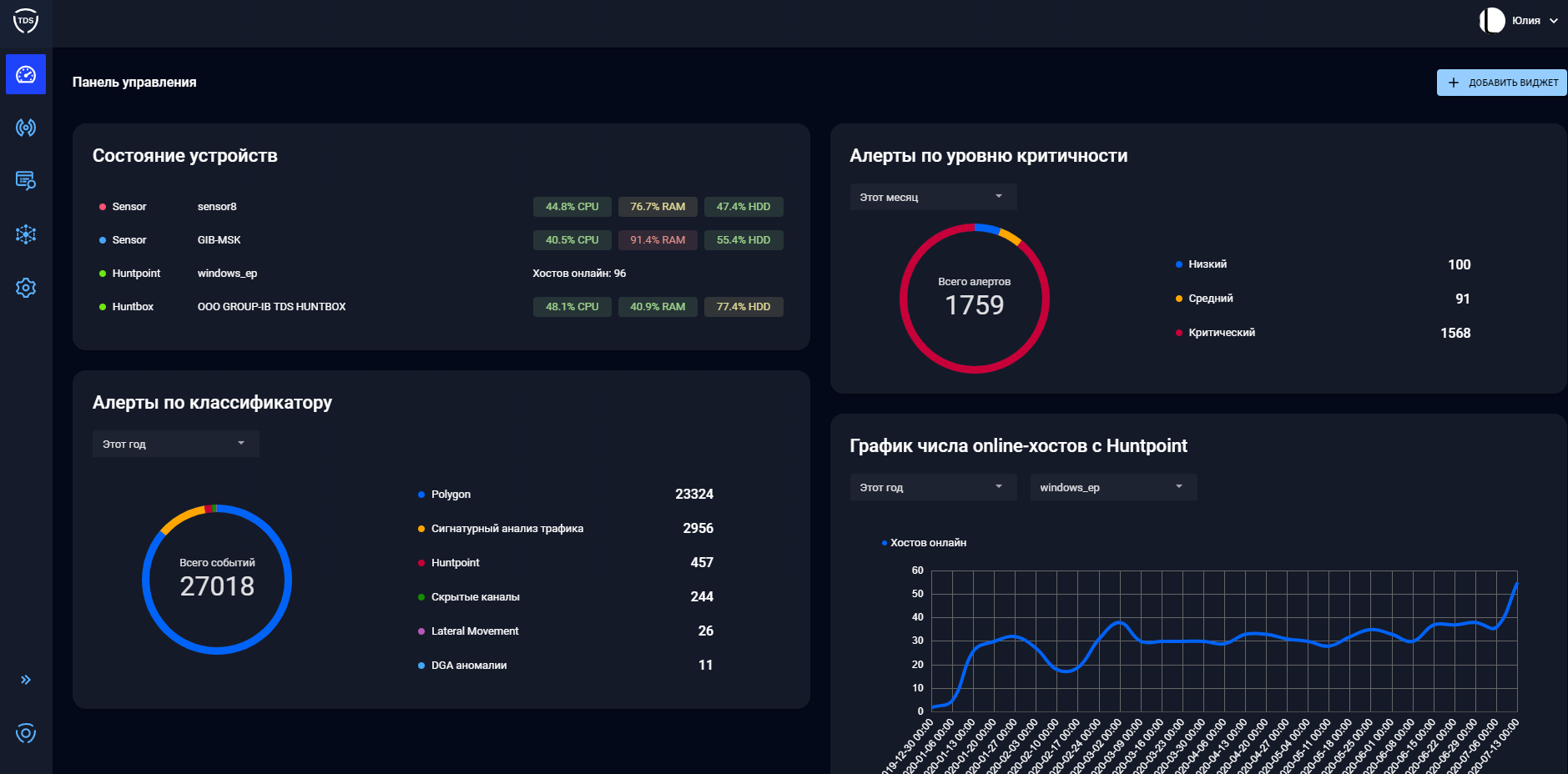

TDS Huntbox

TDS Huntbox é uma central de controle , monitoramento, armazenamento de eventos e atualizações, instalada dentro da infraestrutura do cliente. O TDS Huntbox se integra a outros componentes do complexo TDS (Sensor, Polygon, Huntpoint) e expande significativamente a funcionalidade da solução por meio de novos recursos.

Recursos do sistema:

- Gerenciamento de infraestrutura de detecção;

- Orquestração de todos os componentes e gerenciamento do TDS a partir de uma única interface;

- Análise de big data, identificação de novas ferramentas e infraestrutura de atacantes;

- Armazenamento de logs e informações analíticas sobre incidentes;

- Visualização de um incidente na fase inicial de um ataque;

- Construindo um gráfico de rede;

- Resposta remota nas estações finais (TDS Huntpoint);

- Procure ameaças.

Para um especialista em segurança da informação que irá trabalhar com este produto, esta plataforma é a principal, pois é nela que são analisados todos os incidentes de segurança da informação detectados.

Operação típica de todos os módulos do Grupo-IB

Para resumir, todo o complexo opera em tráfego espelhado, exceto para integrações com correio ou armazenamento de arquivos. O bloqueio ativo da passagem do tráfego pode ser organizado configurando o Sensor como um servidor ICAP ou colocando-o em uma lacuna para o tráfego de correio. O TDS Decryptor é necessário para descriptografar o tráfego https. O uso do TDS Huntpoint é recomendado para monitorar máquinas de usuários críticos. Com base nessas informações, fica claro que o principal trabalho de um especialista em segurança da informação deve passar pelo monitoramento de eventos e alertas, e este trabalho deve ocorrer constantemente. No caso de um evento, um especialista, ao receber informações do evento, deve verificar o ponto final e tomar medidas para conter a ameaça. Isso significa que deve haver funcionários que monitorem ativamente os eventos atuais e levem a sério a questão do uso do sistema.

Por sua vez, o Grupo IB está trabalhando muito para minimizar os eventos de Falso Positivo, facilitando assim o trabalho de um engenheiro e deixando apenas aqueles eventos que representam uma ameaça e que precisam ser respondidos.

Conclusão

O Sistema de detecção de ameaças Group-IB é uma solução séria para proteger a rede corporativa interna e deve ser de particular interesse para as organizações que precisam proteger a rede industrial. Também vale ressaltar mais uma vez que a solução pertence à classe anti-APT, o que significa que esta funcionalidade pode ser um acréscimo significativo ao sistema de proteção existente para qualquer grande organização que precise monitorar constantemente o estado da infraestrutura interna.

No futuro, planejamos publicar análises detalhadas para cada módulo TDS separadamente, com vários exemplos de teste. Portanto, fique ligado ( Telegram , Facebook , VK , TS Solution Blog ), Yandex.Den .