Existem duas maneiras de deixar o proprietário de um smartphone para sempre feliz com anúncios irritantes. No primeiro caso, o aplicativo registra a carga de publicidade na seção do sistema hackeando o smartphone usando um dos métodos de obtenção de direitos de root. A segunda opção é que a publicidade já está embutida no telefone pelo fabricante: na maioria das vezes, isso acontece com dispositivos baratos. De acordo com a Kaspersky Lab, até 15% dos usuários que encontram adware estão lidando com adware de sistema. Além de banners intrusivos, a maioria dos módulos pode baixar qualquer coisa para o smartphone do usuário, incluindo malware.

A funcionalidade de alguns dos módulos é impressionante. Por exemplo, Trojan-Dropper.AndroidOS.Agent.pe está embutido no aplicativo do sistema responsável por desenhar a interface, que é basicamente impossível de remover enquanto mantém o telefone funcionando. O Trojan xHelper examinado em abril faz a mesma coisa . O Trojan.AndroidOS.Sivu.c cobre aplicativos legítimos ou a tela inicial com banners, exibe anúncios em notificações, mas também pode baixar e instalar códigos arbitrários em um smartphone. O Trojan-Downloader.AndroidOS.Facmod.a está embutido no módulo SystemUI, está presente em alguns smartphones por padrão, pode abrir um navegador despercebido pelo usuário e carregar páginas com anúncios.

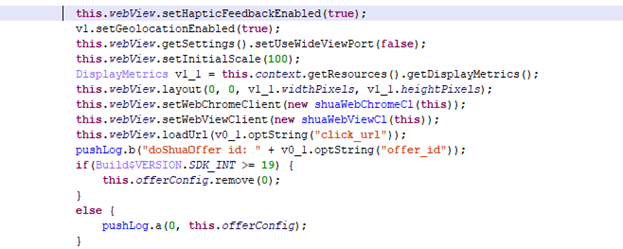

O relatório também menciona “blocos de anúncios de fornecedores”. Em particular, tal modelo de negóciosé usado em vários modelos da Xiaomi. Encontramos funções semelhantes em smartphones Meizu, mas o módulo de anúncio lá, além de exibir banners, pode baixar e executar o código JavaScript.

O estudo também analisa outros códigos questionáveis encontrados em smartphones Meizu. A conclusão geral é a seguinte: podemos supor que o modelo de negócio da publicidade tenha direito à vida, mas em alguns smartphones o código responsável por isso é simplesmente perigoso. No mínimo, um fornecedor pode usá-lo para lucrar com a exibição de banners, instalação de aplicativos patrocinados e muito mais. Mas se os invasores de alguma forma obtêm acesso à rede de anúncios, os recursos de banner facilmente se transformam em uma porta dos fundos.

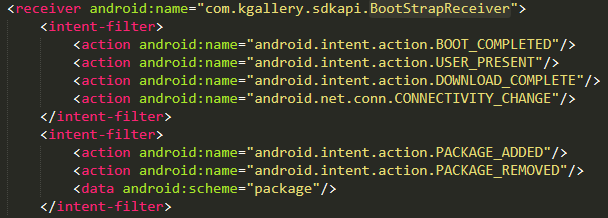

Também vale a pena mencionar uma pesquisa recentepor Malwarebytes: seus especialistas encontraram em um smartphone com Android 7.1 um backdoor embutido no aplicativo para gerenciar configurações. O conjunto de funções é muito semelhante ao descrito acima: download de aplicativos, exibição de anúncios, comunicação com a central de comando para controle total do dispositivo. O smartphone examinado é barato e é usado pela agência governamental que distribui aparelhos para os pobres. Neste e em outros casos de backdoor ou adware de fábrica, os usuários só podem esperar o lançamento de firmware personalizado por entusiastas.

O que mais aconteceu

Os especialistas da Check Point Software investigam o Trojan Joker, que aparece sistematicamente no Google Play. Em janeiro deste ano, os moderadores da loja removeram 17.000 aplicativos carregados com código malicioso, mas eles voltam periodicamente em uma forma ligeiramente modificada.

Relatório ( notícias , fonte em PDF ) sobre a segurança de roteadores do Instituto Fraunhofer da Alemanha. Foram investigados 127 dispositivos, foram encontradas vulnerabilidades ao todo, em média 53 problemas críticos em cada.

Uma vulnerabilidade crítica foi encontrada e fechada no cliente Zoom para Windows na próxima versão 5.1.3. Nenhum detalhe foi divulgado ainda, mas o vídeo acima mostra PoC.

Pesquisa de vulnerabilidades em câmeras IP TP-Link Casa. Nada sério, mas a implementação de uma interface web para gerenciamento de dispositivos permite que você identifique logins de usuários e tente adivinhar uma senha, por exemplo, de vários vazamentos. Vulnerabilidade

crítica no plugin Adning para sites WordPress.

Outro conjunto de vulnerabilidades foi descoberto e fechado no software Citrix Application Delivery Controller e Citrix Gateway.

Um estudo interessante sobre a vulnerabilidade no Facebook, que permitiu deletar qualquer foto de qualquer usuário.