O desenvolvimento da tecnologia da computação está se movendo em várias direções, não se limitando aos fenômenos da física clássica, eletrônica, óptica e agora mecânica quântica.

O conhecimento do problema da criptologia quântica e de outros afins (não apenas em publicações) mostrou que existem algumas deficiências e lacunas em sua descrição e apresentação. Ao descrever as especificidades de um determinado fenômeno físico, um objeto, o autor ignora seu ambiente, mesmo o mais próximo que tem um impacto direto sobre o objeto (muitas vezes uma influência perturbadora). Isso não é uma censura aos autores, seu direito de apresentar como o apresentam. Em vez disso, é meu motivo entrar no fluxo geral de consciência. O lado material e material dos fenômenos quânticos se manifesta de uma forma ou de outra e ignorá-lo pode ter um efeito negativo significativo. O que isso significa? Implementação material de computadores quânticos (QCs), registradores, qubits individuais - todos dos quais QCs são feitos. Compartilhamento dos resultados obtidos pelos usuários através das redes de comunicação e, por fim, proteção,a integridade e disponibilidade de tais resultados do intruso também são problemas.

Criptologia quântica e tópicos relacionados

Uma nova direção da física - informação quântica - surgiu na junção da mecânica quântica, óptica, teoria e programação da informação, matemática discreta, física do laser, espectroscopia e inclui as questões de sistemas de comunicação quântica, computação quântica, computadores quânticos, teletransporte quântico e criptologia quântica, problemas de decoerência e espectroscopia de moléculas individuais e centros de impurezas.

Mesmo sem tocar na criptologia, a física quântica depende e usa um grande número de fenômenos físicos clássicos para descrever seus conceitos e fenômenos, que na física escolar (e talvez na física universitária) foram "galopados" ou mesmo ultrapassados por quase todos os conceitos (como familiar) requer explicação devido às novas descobertas e conquistas dos últimos anos, o que é quase impossível de fazer no âmbito do artigo. Mas essa seleção de material é problema do autor, não do leitor.

Na teoria da criptologia (criptografia + análise criptográfica), vários períodos (estágios) de desenvolvimento também podem ser distinguidos. Criptologia simétrica antiga (chave única, ambos os lados do canal de comunicação usam a mesma chave); criptologia assimétrica ou de duas chaves (uma mensagem é criptografada com uma chave pública e descriptografada com outra - com uma privada). Finalmente,

a próxima etapa no desenvolvimento da criptologia cobre o presente e começou com a realização da possibilidade de construir um computador quântico (QC) e criptologia quântica.

Especialistas em criptologia clássica compreenderam e reconheceram que tal computador é uma ferramenta poderosa para a análise criptográfica de cifras, que em questão de segundos será capaz de quebrar uma cifra clássica de qualquer força. Mas eles viram o outro lado (positivo) das possibilidades de abertura - a possibilidade de construir criptografia quântica com cifras praticamente inquebráveis.

A ideia da criptografia quântica nasceu quase simultaneamente com a ideia de usar objetos quânticos para cálculos, ou seja, com a ideia de criar um computador quântico e um sistema de comunicação usando canais quânticos juntamente com os tradicionais.

O canal quântico do sistema de comunicação e seus elementos

Hoje já vivemos em um mundo de redes quânticas que se estendem por milhares de quilômetros e vão para o espaço. O mercado global de sistemas comerciais de comunicação quântica é dominado por três empresas: a chinesa Qasky e a QuantumCTek, bem como a suíça ID Quantique (desde 2001). Eles fornecem virtualmente todo o espectro de soluções e componentes, desde fontes e detectores de fóton único, geradores de números aleatórios quânticos até dispositivos integrados. Na Rússia, essa rede conectou dois escritórios do Gazprombank em 2016, localizados a uma distância de cerca de 30 quilômetros um do outro. No mesmo ano, a RPC lançou o satélite QUESS - Quantum Experiments at Space Scale, que fornecia uma distribuição quântica de chaves ao longo de uma distância de mais de 7600 km entre os observatórios em Pequim e Viena.

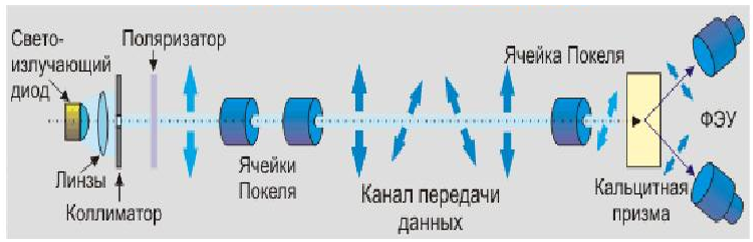

Esquema de canal de comunicação quântica

Figura 1. Diagrama esquemático de um canal quântico e protocolo de distribuição de chave quântica

A ideia e implementação da criptografia quântica é ilustrada na Figura 1. Na imagem à esquerda - o lado de envio da mensagem, à direita - o lado de recepção. Elementos necessários importantes do sistema são fotomultiplicadores, que atuam como fotodetectores, células de Pockels (Pockel), um prisma de calcita (Wollaston) e um polarizador. Claro, sem o resto dos elementos: um diodo emissor de luz baseado em um ponto quântico (laser), lentes, colimador, fibra óptica e fluxo de fótons, o sistema não pode ser construído, mas esses elementos são bem conhecidos, usados há muito tempo e em muitos sistemas com finalidades completamente diferentes. Um canal quântico com satélites é implementado sem fibra óptica.

Vamos dar explicações para os elementos individuais do circuito.

O fóton é uma partícula elementar, um quantum de radiação eletromagnética na forma de ondas eletromagnéticas transversais e um portador de interação eletromagnética. É uma partícula sem massa que pode existir no vácuo movendo-se apenas na velocidade da luz. A carga elétrica do fóton também é zero. Um fóton pode estar em apenas dois estados de spin com uma projeção de spin na direção do movimento (helicidade) ± 1. Muon é o quantum do campo de múon. O fóton é um quantum do campo eletromagnético. Na física, os fótons são denotados pela letra γ.

Diodo emissor de luz. Em 2001, Andrew Shields e colegas do TREL e da Universidade de Cambridge criaram um diodo capaz de emitir fótons individuais. Isso tornou possível transmitir fótons polarizados por longas distâncias. A demonstração experimental foi capaz de transmitir dados criptografados a uma taxa de 75 Kbps - enquanto mais da metade dos fótons foram perdidos.

A célula de Pockels (às vezes chamada de célula de Pockel) é um cristal colocado entre dois nicóis cruzados. Nicoli não transmite luz na ausência de um campo elétrico e, quando o campo é aplicado, a transmissão aparece. O campo externo (linhas de força) pode ser perpendicular à propagação da luz (modulador transversal) ou paralelo (modulador longitudinal).

O efeito Pockels (o efeito leva o nome de F. Pockels, que estudou esse fenômeno em 1893) é o fenômeno de uma mudança no índice de refração da luz em cristais (mídia óptica) quando expostos a um campo elétrico constante ou alternado. Ele difere do efeito Kerr por ser linear no campo, enquanto o efeito Kerr é quadrático. O efeito Pockels é observado apenas em cristais que não possuem centro de simetria: devido à linearidade, quando a direção do campo muda, o efeito deve mudar de sinal, o que é impossível em corpos simétricos centralmente.

O efeito é claramente visto em cristais de niobato de lítio ou arseneto de gálio.

O efeito Pockels, como o efeito Kerr, é praticamente não inercial (a velocidade é de cerca de 10 -10a partir de). Por isso, encontra uso ativo na criação de moduladores ópticos. A implementação prática do efeito é realizada por células de Pockels.

Um ponto quântico (QD) é uma peça em miniatura de material semicondutor de 15 nm de diâmetro e 5 nanômetros (nm) de espessura que, quando uma corrente é aplicada a ele, pode capturar apenas um par de elétrons e lacunas.

Existem dois métodos principais para criar pontos quânticos:

- epitaxia é um método de crescimento de cristais em uma superfície de substrato:

- feixe molecular e epitaxia de feixe;

- epitaxia em fase gasosa;

- síntese em colóide, em que as substâncias são misturadas em solução.

A síntese coloidal pode ser usada para obter nanocristais revestidos com uma camada de moléculas tensoativas adsorvidas. Assim, são solúveis em solventes orgânicos, após modificação - também em solventes polares.

Principalmente os compostos são cultivados a partir dos grupos dos elementos III (Ga, Al, In) e V (As, P, Sb) da tabela periódica - os grupos são designados AIII BV (ou A 3 , B 5 ). Lasers semicondutores e transistores de microondas foram criados com base em tais QDs.

De particular interesse são os pontos quânticos fluorescentes obtidos por síntese coloidal, por exemplo, os pontos quânticos baseados em calcogenetos de cádmio, dependendo do seu tamanho, fluorescem em cores diferentes. O fenômeno é conhecido na prática até mesmo por crianças, pois é amplamente utilizado em telefones celulares.

Propriedades físico-químicas dos pontos quânticos.

Um amplo espectro de absorção, que torna possível excitar nanocristais de diferentes cores com uma única fonte de radiação. Um pico de fluorescência estreito e simétrico (sem uma “cauda” na região vermelha, como nos corantes orgânicos, a meia largura do pico de fluorescência é 25–40 nm), que fornece cor pura: 2 nm pontos - azul, 3 nm - verde, 6 nm - vermelho.

Alto brilho de fluorescência (rendimento quântico> 50%). Alta fotoestabilidade.

Funcionamento de um canal (sistema) de comunicação quântica. Fótons individuais do diodo emissor de luz são focalizados por uma lente e passam pelo colimador, após o qual eles entram no dispositivo de polarização, onde são polarizados para o tipo necessário (um de 4 (|, -, \, /)) usando uma chave de cifra. Os fótons se movem, mantendo a polarização, ao longo do canal do sistema de comunicação e no lado receptor passam novamente pela célula de Pockels, após o que caem sobre um prisma de calcita (Wollaston), que divide um único fluxo de fóton em dois, direcionando cada um para seu próprio PMT. Este, por meio da chave cifrada, lê as informações, convertendo-as em mensagem para o destinatário.

Pré-requisitos para computação quântica

A ideia da computação quântica foi expressa em 1980 por Yu. I. Manin [1] e em 1982 em um artigo de R. Feynman [2]. O surgimento da mecânica quântica, em cujo âmbito foram obtidos resultados, inexplicáveis pela mecânica clássica, impulsionou o desenvolvimento não só da física, mas também de uma série de outras áreas científicas, incluindo comunicação quântica, computação, criptologia.

Para a conveniência de descrever conceitos e fenômenos quânticos na computação e manipulação de variáveis por analogia com um bit binário digital (dígitos binários = bit), o conceito de bit quântico é introduzido - um qubit.

Vários modelos físicos de computação quântica são também denominados: Armadilhas de íons, qubits fotônicos, qubits topológicos, etc.

Definição... Um qubit é o menor pedaço de informação armazenado em um computador quântico. De acordo com as leis da mecânica quântica, um qubit pode estar simultaneamente em dois autoestados, denotados | 0⟩ e | 1⟩.

Um qubit pode ser qualquer sistema quântico de dois níveis, por exemplo, uma partícula quântica com spin ± ½ em um campo magnético constante (elétron, núcleo, fóton). Nesse caso, o estado do qubit pode ser especificado pela superposição A | 0⟩ + B | 1⟩, onde A e B são números complexos que satisfazem a condição | A | 2 + | B | 2 = 1, ou seja a partícula passa para um dos autoestados com probabilidades de transição | A | 2 em 0 e | B | 2 em 1. A técnica de computação com qubits é fornecida com detalhes suficientes ( aqui )

As amplitudes das probabilidades são descritas pelas fórmulas: A = cos (½θ); B = -e iφ sin (½θ).

Construção Qubit. O QC pode ser criado usando tecnologia de circuito integrado planar de silício de nanômetro. Nesse caso, os requisitos para isolar os qubits de quaisquer graus de liberdade que levam à decoerência devem ser atendidos. Se considerarmos os qubits como spins em um doador em um semicondutor, os spins nucleares na matriz representam um grande reservatório com o qual os spins do doador podem interagir.

Os spins na matriz devem estar no estado I = 0. Este requisito importante exclui todos os semicondutores dos tipos AIII BV para síntese de matriz, uma vez que apenas o silício tem um isótopo estável 28Si com spin I = 0. Outro requisito é o resfriamento profundo, a temperatura deve ser tão baixa que a ionização do doador seja excluída. Um requisito importante no caso de considerar dois ou mais qubits é o requisito para a sobreposição das regiões das funções de onda de Schrödinger quânticas.

O doador de Si (silício) com spin I = ½ é um único átomo 31 P (fósforo). Para o sistema 28 Si: 31 P em T = 1,5 K e uma baixa concentração de 31 P, o tempo de relaxamento do spin do elétron é cerca de 1000 segundos, e o tempo de relaxamento do spin nuclear é 31P excede 10 horas. Cálculos quânticos são possíveis para spins nucleares quando localizados em um doador carregado positivamente em uma matriz semicondutora. Sua temperatura deve ser baixa o suficiente (3-5 milikelvin), na qual a ionização do doador é excluída.

O estado de um fóton não pode ser lido (medido) duas vezes. Uma tentativa de "interceptar" a mensagem será notada. Ao identificar (medir) o estado atual de um qubit {| 0⟩ ou | 1⟩}, os estados devem ser fisicamente distinguíveis e estimados por probabilidades. Essas probabilidades servem indiretamente para estimar o estado inicial (antes da medição) do qubit. Qubits podem ser vistos como vetores unitários em um espaço vetorial complexo bidimensional com uma base ortogonal fixa {| 0⟩} e {| 1⟩}. A teoria quântica de campos considera as partículas como oscilações (quanta) de campos. O fóton é um quantum do campo eletromagnético. Muon é muônico.

Uma superposição de estados é algo como uma lista de todos os estados possíveis de um objeto quântico (digamos um fóton). Antes de ser medido. Não é bem uma onda e não é bem uma partícula, mas outra coisa que tem propriedades semelhantes - “ondulação, ondulação”.

Quando vários qubits (registro de qubits) são considerados simultaneamente, uma mudança no estado de um dos qubits leva a uma mudança nos estados de outros. Eles mudam de acordo com o primeiro.

Esta conexão é chamada de entrelaçamento de estados, e o conjunto de qubits é interpretado como um registro quântico preenchido de um computador quântico. Este registro pode estar em vários estados e implementar trocas e dependências físicas sutis entre qubits.

Requisitos para QC

Os requisitos e condições gerais para a criação de um QC de estado sólido também são formulados:

- «» ( );

- (100…1000Å) , , ;

- , (- );

- , () , ;

- , , ∆ = µgB, ∆N = =µNgNB, – , µ, µN – ; gN, g – g – ;

- () ;

- ( ), ;

- - - n- ;

- «» , , , , , CNOT π⁄8. .

Requisitos para o processamento de informações quânticas e sua transmissão (troca):

a) O sistema deve ter a capacidade de converter de forma confiável os dados armazenados na forma de qubits estacionários (computacionais) em qubits de rede (transmitidos) (por exemplo, fótons) e vice-versa.

b) O sistema deve ser capaz de transferir qubits de rede corretamente entre os terminais.

Criação do QC e seus elementos

Os computadores quânticos estão se desenvolvendo em um ritmo rápido. Os QCs são criados em vários princípios diferentes: NMR - ressonância magnética nuclear, ESR - ressonância de spin de elétrons, spin nuclear em silício. A partícula que gera qubits pode ser um elétron, um núcleo, um fóton, capaz de mudar o estado de spin.

Um computador quântico (QC) é um dispositivo de estado sólido (semicondutor) que usa fenômenos físicos quânticos e as propriedades de spins eletrônicos (nucleares) para realizar cálculos na resolução de problemas

Existem muitas plataformas para construir um computador quântico universal. No entanto, cada abordagem tem suas desvantagens. Por exemplo, qubits supercondutores têm tempos de coerência curtos em comparação com outras realizações, e é difícil construir um grande computador quântico a partir de átomos frios.

Os pontos quânticos são uma implementação promissora dos qubits, mas também apresentam muitos problemas. Um deles é uma medição qualitativa de qubits, que não destrói o estado quântico do sistema. Nesse contexto, elétrons únicos em pontos quânticos são considerados qubits, e os estados 0 e 1 são descritos pelo spin do elétron.

Um computador quântico em spins nucleares em silício

Os desenvolvedores do QC tinham algo em que desenvolver em suas atividades. A tecnologia de circuito integrado planar de silício em nanoescala funciona, os requisitos funcionais são listados, as limitações e as condições são definidas em sua maioria. O sistema Si: 31 P foi exaustivamente estudado há cerca de 60 anos em experimentos de ressonância dupla elétron-nuclear.

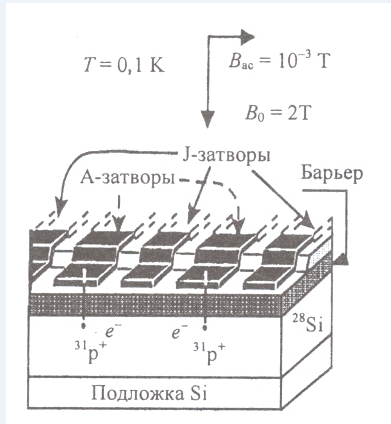

Figura A - Dois qubits em um registro unidimensional (dois doadores 31 P com elétrons ligados embutidos em 28 Si)

Em uma baixa concentração de 31 P e em T = 1,5 K, o tempo de relaxamento do spin do elétron é de cerca de 1000 s, e o tempo de relaxamento do spin nuclear é 31 P excede 10 horas. Quando a temperatura cai para 0,1 K, excluindo a ionização do doador, a função de onda do elétron é concentrada no núcleo do doador, o que leva a uma interação hiperfina entre os spins do núcleo e o elétron. A placa de silício é colocada em um campo magnético constante Bo≥2T.

Dois qubits em um registro unidimensional contêm dois doadores 31 P com elétrons ligados embutidos em 28Si. Eles são separados das portas de metal de controle na superfície por uma camada de SiO 2 . A - eletrodos controlam (configuram) a frequência ressonante do qubit de spin nuclear; As portas J controlam a interação de elétrons de spins nucleares vizinhos.

Computador quântico de ressonância de spin eletrônico

Ao usar ESD, a pureza do isótopo da matriz de silício não é crítica. De acordo com uma série de indicadores, ESR é preferível ao spin nuclear, um campo magnético de 2 T (Tesla) fornece uma frequência ESR de 56 GHz e, devido à alta energia Zeeman, os spins de elétrons permitem a operação até frequências da faixa de gigahertz. Os spins nucleares são de apenas 75 kHz. Em T = 1 K, os spins dos elétrons (em contraste com os nucleares) são completamente polarizados. Em vez de silício, são usadas heteroestruturas de Si / Ge, o que torna possível controlar a massa efetiva do elétron doador. Portas J das células são desnecessárias. Para medições (leitura dos resultados), pode-se usar não transistores de elétron único, mas transistores de efeito de campo comuns em baixas temperaturas.

Figura B - Ilustração do método para detectar o estado de spin de um elétron

Uma pessoa não pode observar diretamente os estados dos qubits e dos registradores quânticos. Quando a tensão é aplicada a ambos os electrões e as costas antiparalelo portão (estado singuleto) (esquerda e direita) estão associados com um e o mesmo dador (D - estado) .que podem executar transições em um novo estado, o que produz uma corrente eléctrica que medido com um dispositivo capacitivo (transistor de elétron único). Isso garante a determinação do estado de spin do elétron e do núcleo doador 31 P. Neste caso, o princípio de Pauli é realizado.

Figura C - Esquema da interação de troca entre dois qubits (operação de dois qubits)

Com um aumento na tensão da porta, a energia de ligação diminui e o raio de Bohr de doadores semelhantes ao hidrogênio aumenta. No plano xy, os elétrons podem ser atraídos eletrostaticamente por uma das barreiras formadas pelas camadas B da composição Si 0,23 Ge 0,77 . O potencial de Coulomb diminui V = -q / √ (r 2 + d 2 ), onde r 2 = x 2 + y 2 é o quadrado da distância horizontal do doador ed é a distância vertical da barreira ao doador.

Neste caso, a energia de ligação de Coulomb dos elétrons diminui e a sobreposição de suas funções de onda aumenta, permitindo a realização de operações de dois qubit.

Projeto ESD de um qubit

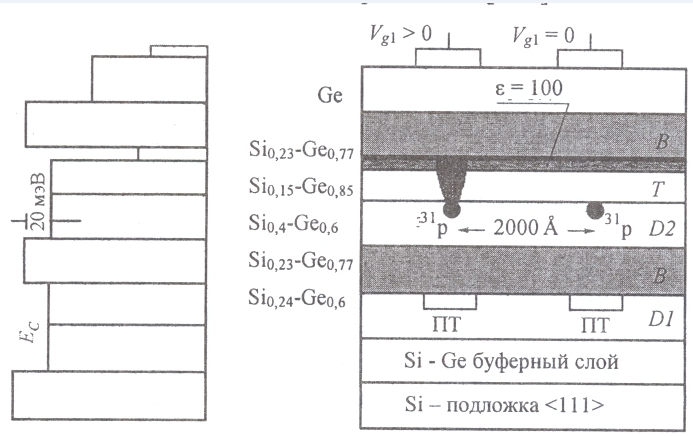

Vamos considerar a estrutura da célula de registro KK para dois qubits. A célula de material ESD é criada pelo crescimento de uma solução sólida de Si / Ge em uma base de silício (cristal), no topo da qual mais 5 camadas de trabalho são cultivadas sequencialmente.

Figura E - Estrutura da célula ESR para dois qubits

Esquerda (a) - perfil de energia da heteroestrutura Ge 1 - x Si x ; à direita (b) - seção transversal de uma célula de dois qubit. PT - transistores de efeito de campo; <111> - orientação do substrato.

As camadas principais são T (afinação) "afinação" e D2-doador sem quebras de bandas de condução, onde cálculos quânticos são realizados (entre átomos 2000 Å). A espessura e composição das camadas são determinadas pelo diagrama de energia (à esquerda) e os requisitos para a ação das comportas de controle (acima das camadas). As camadas T e D2 estão encerradas entre as camadas de barreira (sua espessura é 200Å), que proíbem os elétrons de se moverem verticalmente, diferem na composição e têm um fator g diferente: g (T) = 1,563; g (D2) = 1.995 elétrons da camada D2 desempenham o papel de qubits. As quebras de banda de condução iguais a 20 meV implementam a proibição e conservação de elétrons doadores de qubit, tanto portadores quanto informações quânticas.

Figura E - Estrutura da célula ESD para dois qubits. As designações da figura anterior são mantidas,

considere o efeito da orientação do substrato de silício cristalino. A orientação do substrato, denotada pelo símbolo [001] (teoria cristalográfica), oferece várias vantagens. a energia da banda de condução muda mais rápido para esta direção; composições sólidas com tensões mais baixas podem ser selecionadas a uma altura de barreira de cerca de 50 meV, o que é um aumento de mais de 2 vezes em comparação com a orientação [111].

Consequentemente, as camadas de barreira, embora mantendo a mesma probabilidade de tunelamento, podem ser mais finas (miniaturização) e as tensões permitidas são muito maiores. constante dielétrica mais alta. Com o aumento das distâncias, a frequência de troca entre os qubits diminui significativamente.

Para QCs baseados em NMR em átomos de fósforo em silício, uma solução foi encontrada para um problema bastante complexo na criação de qubits - o arranjo exato dos átomos doadores (até 100 Å)

Figura F - Diagrama do processo de construção de um registro a partir de células NMR de qubits

O diagrama da disposição dos átomos de fósforo individuais no silício tornou-se realizável graças aos avanços da nanotecnologia. A superfície do wafer de silício (Si [001] 2 × 1), limpo em condições de vácuo ultra-alto, é passivado com uma monocamada de hidrogênio. Então, de acordo com um programa especial, com a ajuda de uma sonda de microscópio de tunelamento, átomos de hidrogênio individuais são dessorvidos em locais específicos. Depois disso, o vapor de fosfina é introduzido na câmara a uma pressão de 10 -8 mm Hg. Arte. As moléculas de fosfina adsorvidas então se dissociam a uma temperatura de 500 ° C, deixando os átomos de fósforo ligados ao silício nos locais de adsorção. Depois disso, é realizado o supercrescimento de silício em baixa temperatura da estrutura resultante.

Torna-se possível criar um computador capaz de computação paralela no nível de todo o dispositivo de computação.

Vamos listar os fatores e fatos que aumentaram o interesse no CQ e os incentivos para seu desenvolvimento prático.

Algoritmos foram criados para computadores quânticos que resolvem problemas difíceis:

- busca de itens (força bruta) em um banco de dados não estruturado 1996 (LK Grover);

- modelar a evolução de sistemas quânticos, por exemplo, reações nucleares;

- Problema de fatoração de grande número (ZFBCH) 1994 (PW Shor);

- cálculo do logaritmo discreto (DLOG) em um corpo finito, em uma curva elíptica;

- e etc.

Um procedimento para controlar estados quânticos (correção de erros quânticos) foi desenvolvido.

Um experimento que implementa cálculos quânticos para o algoritmo de Grover e outros em ressonância magnética nuclear líquida QC foi realizado.

Com base em elementos de estado sólido, foram criadas variantes de estruturas CC:

- com base em pontos quânticos (D. Loss, G. Burkard, L. Fedichkin, K. Valiev);

- baseado em junções Josephson supercondutoras (DE Averin);

- nos spins nucleares de átomos de fósforo doadores 31 P em 28 Si isotopicamente puro (BEKane).

- nos spins de elétrons dos mesmos átomos de fósforo em heteroestruturas epitaxiais

- Ge1-x Six (D. DiVincenzo).

Abaixo estão as fórmulas para estimar os estados de um qubit e suas probabilidades.

Um estado quântico é qualquer estado possível em que um sistema quântico possa estar. Um estado quântico puro pode ser descrito: 1) em mecânica de onda - uma função de onda; 2) em mecânica matricial - por um vetor.

Os computadores quânticos prometem mudar muito em nosso mundo. Por sua própria natureza, eles são adequados para os cálculos necessários para inverter funções unilaterais. Para criptografia simétrica, isso não é tão ruim. O algoritmo de Grover mostra que um computador quântico acelera os ataques tanto que o comprimento efetivo da chave é reduzido pela metade. Ou seja, uma chave de 256 bits é tão complexa para um computador quântico quanto uma chave de 128 bits é para um computador normal: ambas são seguras no futuro próximo.

Para criptografia de chave pública, a situação é mais terrível. O algoritmo de Shor quebra facilmente todos os algoritmos de chave pública populares com base na fatoração e no logaritmo discreto. Dobrar o comprimento da chave aumenta a dificuldade de quebrar oito vezes. Isso não é suficiente para um funcionamento estável (o mecanismo de correção de erros em um computador quântico pode facilmente se tornar um problema intransponível para eles).

Criptografia de chave pública (usada principalmente para troca de chave)

A palavra-chave aqui é "troca de chave" ou, como costumam dizer, acordo de chave. E a própria criptografia (AES, "Grasshopper", "Magma", etc.) é realizada em chaves simétricas (claro, com uma mudança de chave periódica, todos os tipos de keymeching-b, talvez até geração para cada pacote). É apenas sobre a chave de criptografia.

Na física quântica (mecânica), existem vários princípios ausentes na física clássica tradicional.

Princípio da incerteza de Heisenberg, é impossível obter simultaneamente as coordenadas e o momento de uma partícula, é impossível medir um parâmetro de um fóton sem distorcer outro.

O princípio de exclusão de Pauli afirma que dois elétrons (ou quaisquer outros dois férmions) não podem ter o mesmo estado mecânico quântico em um átomo ou molécula.

Em outras palavras, nenhum par de elétrons em um átomo pode ter os mesmos números quânticos de elétrons. O princípio proíbe a clonagem (cópia) de qubits.

A clonagem é uma operação em um par ou mais de qubits, como resultado do qual um estado é criado que é um produto tensorial de estados idênticos de subsistemas.

O teorema sobre a proibição da clonagem (cópia) é uma afirmação da teoria quântica de que é impossível criar uma cópia ideal de um estado quântico desconhecido arbitrário de uma partícula. O teorema foi formulado por Wutters, Zurek e Dieck em 1982 e tem grande importância nos campos da computação quântica, teoria da informação quântica e campos relacionados.

O estado de um sistema quântico pode ser vinculado ao estado de outro sistema. Por exemplo, você pode criar um estado emaranhado de dois qubits usando uma transformada de Hadamard de um qubit e uma porta quântica de dois qubits de hardware C-NOT. O resultado de tal operação não será clonagem, uma vez que o estado resultante não pode ser descrito na linguagem dos estados do subsistema (o estado não é fatorável).

A questão difícil é como interpretar o resultado.

Vantagens e desvantagens da comunicação quântica e QC sobre a clássica.

Aspectos positivos do uso de sistemas quânticos.

- QC opera em cálculos não com números, mas com estados quânticos;

- na física tradicional (clássica), estados individuais de partículas são combinados usando a multiplicação vetorial escalar usual; neste caso, o número possível de estados de n partículas forma um espaço vetorial de dimensão 2 n ;

- () |0⟩ |1⟩ {|0⟩} {|1⟩}. . n ( n ) 2n. – {|0⟩ |1⟩} ; – {00, 01, 10, 11} . . ;

- m () 2m . .

- .

O produto tensorial dos estados é a causa do paradoxo EPR e, em certa medida, uma explicação para ele.

Produto tensor

Considere o caso de 2 qubits.

O caso de 2 qubits. Existem 4 opções para o seu estado

comum.Estes 4 vetores nas colunas da tabela são básicos no espaço de dois qubits. Formalmente, é descrito a seguir. Se houver espaços 1 e 2 com dimensões d1 e d2 e bases ortonormais {ei} e {fj}, então podemos definir um espaço com base { }, onde i assume valores de 1 a d1, ej - de 1 a d2. Se introduzirmos o produto escalar no novo espaço de acordo com a lei

e continuar para os outros vetores, então o resultado é um espaço de Hilbert, que é chamado de produto tensorial de H1 e H2 e é denotado

A resposta a esta pergunta é negativa, e o contra-exemplo clássico é o estado no espaço de dois qubits

É fácil ver que este estado não pode ser representado como um produto tensorial de estados de uma partícula:

Criptologia quântica

A criptografia quântica (QCG) é um método de segurança de comunicação baseado nos princípios da física quântica. Ao contrário da criptografia tradicional, que utiliza métodos matemáticos para garantir a confidencialidade das informações, o KKG foca nos fenômenos físicos, considerando os casos em que as informações são transferidas por meio de objetos da mecânica quântica.

Criptoanálise quântica (QCA). A difusão e o desenvolvimento da criptografia quântica ocasionaram o surgimento de um contrapeso - a criptoanálise quântica, que em alguns casos apresenta, segundo a teoria, vantagens sobre a usual. RSA e outras cifras teóricas dos números e métodos criptográficos baseados nos problemas de fatoração de grandes números, encontrando o logaritmo discreto perderão sua força com o advento do QCA quântico.

De acordo com as leis da física, o estado de um quantum de luz (fóton) não pode ser lido duas vezes: após a primeira ação sobre o fóton, seu estado mudará e uma segunda tentativa dará um resultado diferente. Uma tentativa de "interceptar" informações será notada. Portanto, a criptografia quântica é hoje considerada a direção mais promissora de criptografia.

Para resolver esses problemas, em particular, foi desenvolvido o algoritmo quântico de Shor (1994), que permite encontrar em um tempo finito e aceitável todos os fatores primos de grandes números ou resolver o problema de logaritmo e, como resultado, quebrar as cifras RSA e ECC. Portanto, construir um sistema criptanalítico quântico grande o suficiente é uma má notícia para o RSA e alguns outros sistemas assimétricos. É necessário apenas criar um computador quântico capaz de executar o algoritmo necessário.

A partir de 2012, os computadores quânticos mais avançados foram capazes de fatorar o número 15 (em 150 mil tentativas, a resposta correta foi obtida em metade dos casos, de acordo com o algoritmo de Shor) e 21.

Proteção de informações (mensagens) de acessos não autorizados e de modificação com O uso de objetos quânticos foi sugerido em 1970 por Steven Wiesner. Bennett S.N. e J. Brassard, 10 anos mais tarde, propôs usar esses objetos para transferir chaves de criptografia na forma de protocolos de distribuição de chaves quânticas - BB84 e, posteriormente, em 1991 e 1992, um protocolo aprimorado.

A criptografia quântica, juntamente com as vantagens e benefícios, é caracterizada por certas limitações e aspectos negativos. Como em qualquer sistema de comunicação em um sistema de comunicação que usa criptografia quântica, existem nós com equipamentos de recepção e transmissão do usuário, canais de comunicação, fontes de energia, etc.

Os aspectos negativos da comunicação quântica que são observados são geralmente os seguintes.

Equipamentos complexos devem ser instalados em ambos os lados (transmissão e recepção) de um canal de um sistema de comunicação quântica:

- imperfeição de fontes de fótons únicos (baixa taxa de geração);

- o sistema de controle de polarização de fótons está mal protegido contra interferências;

- imperfeição de receptores de fótons individuais, detectores sensíveis funcionam além dos fótons e em outras partículas;

- , ; ;

- 100 ( 100 ) , ( , , );

- ;

- ( $81000).

Para medir o ângulo de polarização dos fótons, você precisa saber exatamente como o equipamento está orientado nas duas extremidades do canal. Essas condições limitam a disseminação da criptografia quântica para dispositivos móveis.

Com o tempo, uma opção aceitável foi encontrada. Equipamentos complexos podem ser instalados por apenas um usuário, em uma extremidade do canal. Outro usuário aceita o sinal e apenas modifica o estado dos fótons, adicionando suas informações aos estados alterados. Os fótons alterados são enviados de volta. Esse equipamento já cabe em um dispositivo de bolso.

No que diz respeito ao estabelecimento da orientação do equipamento, propõe-se a realização de medições em direções aleatórias, devendo sua lista ser publicada abertamente. Para trabalho legítimo e descriptografia, use apenas instruções que correspondam aos assinantes. O método é chamado de “distribuição quântica de chaves independente do quadro de referência”.

Distribuição de chave quântica

Quantum Key Distribution (QKD) é um método de transferência de chaves que usa fenômenos quânticos para garantir comunicações seguras. Este método permite que duas partes, conectadas através de um canal de comunicação aberto de fibra ótica ou redes livres, transmitam um fluxo de fótons, criem uma chave aleatória comum, que só eles conhecem, e a utilizem para criptografar e descriptografar mensagens.

O objetivo principal dos protocolos de distribuição de chave quântica (QKD) conhecidos é combinar sequências de partículas transmitidas aleatoriamente (fótons).

Em 1935, Einstein e um grupo de pessoas com ideias semelhantes, tentando desafiar a interpretação de Copenhagen da mecânica quântica, formularam um paradoxo, mais tarde chamado de paradoxo de Einstein-Podolsky-Rosen (o paradoxo EPR não descreve todos os estados qubit por métodos tensores).

Entre os QKDs possíveis, BB84, B92 (Bennett), B91 (Eckert, outro nome para EPR), CW (variáveis contínuas), o protocolo COW suíço (criptografia coerente unilateral coerente de uma via), Lo05 (criado por Lo H.-K. Ma K. e Chen K. 2005), SARG, Decoy State, DPS (Phase Shift diferencial), com estado de referência, tempo de fase.

Algoritmo de Charles H. Bennett. Alguns dos protocolos listados são discutidos em detalhes abaixo.

Protocolo quântico BB84

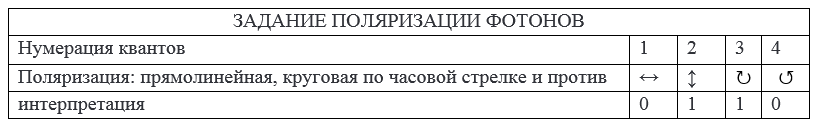

Exemplo 1 . Implementação de distribuição de chave de cifra quântica (protocolo BB84), que usa estados ortogonais de objetos quânticos. O destinatário da mensagem atua sobre os objetos (fótons), escolhendo aleatoriamente o tipo de medição: ele muda a polarização linear do fóton (|, -) ou a diagonal (\, /).

IMPLEMENTAÇÃO DO PROTOCOLO QUÂNTICO BB84

Protocolos Lo05 e E91 . Este protocolo foi desenvolvido por Arthur Eckert em 1991. Ele também tem o nome de EPR (Einstein-Podolsky-Rosen), pois é baseado no paradoxo de Einstein-Podolsky-Rosen. Lo05 é um protocolo de distribuição de chave criptográfica quântica criado pelos cientistas de Luo H.-K. Ma K. e Chen K. Quantum Key Distribution (QKD) permite que dois usuários, um emissor e um receptor, se comuniquem em segurança absoluta na presença de um intruso.

Em 1991, Bennett sugeriu o uso do seguinte algoritmo para registrar mudanças nos dados transmitidos usando transformações quânticas:

- O emissor e o receptor concordam com a permutação arbitrária de bits nas strings para tornar as posições de erro aleatórias.

- k (k , ).

- . .

- , , .

- , , k.

Para determinar se permanecem ou não erros não detectados, o receptor e o emissor repetem verificações pseudo-aleatórias, a saber: o receptor e o emissor anunciam abertamente a mistura aleatória das posições de metade dos bits nas suas cadeias; o receptor e o emissor comparam abertamente as paridades (se as cadeias forem diferentes, as paridades não devem coincidir com a probabilidade 1/2); se houver uma diferença, o receptor e o remetente usam a pesquisa binária e a remoção de bits inválidos.

Se não houver diferenças, após m iterações, o receptor e o emissor recebem linhas idênticas com uma probabilidade de erro de 2 - m .

Protocolo Quantum B92É um dos primeiros protocolos de distribuição quântica de chaves, que foi proposto em 1992. C. Bennett. Daí o nome B92, pelo qual este protocolo é conhecido hoje. O protocolo B92 é baseado no princípio da incerteza, ao contrário de protocolos como o E91. Os portadores de informações são sistemas de 2 níveis chamados qubits. Uma característica importante do protocolo é o uso de dois estados quânticos não ortogonais.

Exemplo 2 . Implementação da distribuição quântica da chave de cifra (protocolo B92), que usa estados quânticos ortogonais e não ortogonais (polarizações de fótons).

1. No caso de uma implementação EPR, o transmissor escolhe aleatoriamente uma base para medir o estado de um fóton de um par correlacionado EPR, linear ou circular.

2. Na segunda etapa, as ações do remetente dependem da versão do protocolo.

a) para implementação de EPR, seleciona uma sequência aleatória de bases para medir a polarização de fótons;

b) O emissor seleciona uma seqüência aleatória de fótons polarizados e os envia ao receptor.

3. O receptor mede as polarizações dos fótons que chegam usando uma sequência de bases aleatórias.

4. Os resultados das medições do receptor (fonte, canal de comunicação e detector não ideais levam à perda de fótons).

5. O receptor informa ao remetente a base para medir a polarização de cada fóton recebido.

6. O remetente informa ao destinatário quais bases foram selecionadas corretamente pelo destinatário.

7. O emissor e o receptor armazenam os dados do fóton medidos nas polarizações corretas e descartam todos os outros.

8. O resto dos dados é interpretado de acordo com a tabela de códigos:

9. O emissor e o receptor verificam suas chaves em relação à paridade do subconjunto de bits selecionado. Se mesmo um bit for diferente, essa verificação mostra a existência de um intruso ouvindo no canal.

10. Os lados descartam um dos bits do subconjunto selecionado.

Como resultado da comunicação usando o protocolo B92, o remetente e o receptor recebem uma chave secreta compartilhada 0101101 e revelam a ausência de um intruso com uma probabilidade de 1/2.

Protocolo Quantum COW

Exemplo 3 . Implementação de distribuição de chave de cifra quântica (protocolo COW), que usa criptografia unilateral coerente.

O remetente envia "0" com probabilidade (1 - f) / 2, "1" com probabilidade (1 - f) / 2 e estados de controle (engodo) com probabilidade f.

O receptor anuncia quais bits da sequência ele mediu na linha do tempo e quando o detector DM2 acende, ele retorna a sequência ao remetente.

O remetente executa (peneiração de chave) - informa ao receptor quais bits ele precisa excluir de sua chave bruta, uma vez que são devido à detecção de estados de controle.

Remetente. Analisando os gatilhos no DM2, ele avalia as violações de coerência através da visibilidade V1−0 e Vd e calcula a informação do intruso.

Correção de erros em andamento. Reforçando o segredo da chave peneirada Um

fato interessante de "cancelar o colapso" da função de onda é fornecido por Korotkov e Jordan.

Eles chamaram a atenção para ele e realizaram um experimento que testa e supostamente confirma a teoria. Mas, aparentemente, uma confirmação não é suficiente, e ninguém publicou nenhuma ideia ou aplicação sobre o uso do fato. Eu simplesmente não poderia deixar de mencionar isso.

Cancelamento do colapso pela experiência (2008) do grupo Nadav Katz, que confirma o acerto da teoria de Korotkov-Jordan (2006) escapar do colapso por retornos múltiplos do estado qubit.

Em geral, qualquer sistema quântico está em uma superposição de todos os seus estados possíveis até que uma medição ocorra e ele assuma um dos estados possíveis. Após a medição, o sistema assumirá um estado específico (colapso).

E assim, em 2006, Korotkov e Jordan publicaram um artigo intitulado "Retirando o colapso da função de onda desfazendo as medições quânticas", que em russo pode ser traduzido aproximadamente como "Cancelando o colapso da função de onda cancelando a medição quântica". ou arXiv: 0708.0365v1 [Quant-Ph:

Vulnerabilidades criptoanalíticas, ataques, sua classificação

Os especialistas acreditam que a distribuição de chaves quânticas não é invulnerável a hackers, mas bastante acessível a um intruso. Outra coisa é que as ações do intruso podem ser detectadas, e a chave não é reivindicada e substituída por outra. Implementações específicas de tais sistemas permitem um ataque bem-sucedido e roubam a chave gerada.

Uma lista bastante extensa de ataques é possível.

Ataques a equipamentos de um sistema quântico:

- uso de um divisor de feixe;

- usando um pulso poderoso (fotodetectores de avalanche cegantes);

- uso do espectro de fontes de fótons, se forem diferentes;

- o uso do violador de um PRNG semelhante ao do remetente.

Ataques ao estado dos quanta (fótons):

- usando coerência;

- ataques coerentes consideram táticas de retransmissão;

- ataques incoerentes: interceptor de retransmissão; uso de clonagem de fótons;

- - ataques combinados:

- interação com qubits individuais;

- medições de suas matrizes.

Três exemplos de ataques implementados (de publicações na rede)

Ataque divisor de feixe em COW

Presume-se que os recursos do intruso sejam ilimitados. Ataques a protocolos de distribuição de chaves: um esquema geral para preparar e medir estados quânticos, um procedimento para obter resultados de medições de estados quânticos de uma chave do lado do emissor e do receptor. Ataques à implementação técnica de sistemas criptográficos quânticos (hacking quântico).

- Atenuação ⇒ µB = 10 - δl / 10 µ;

- Divisor de feixe + canal de comunicação ideal;

- µ max E = µ - µB = (1 - 10 - δl / 10) µ.

Na edição de fevereiro da revista "Quantum Electronics" (entre os fundadores - os principais institutos de física da Academia Russa de Ciências), um método é descrito - como ler uma mensagem transmitida por uma rede de comunicação quântica, implementada usando tecnologia suíça, e passar despercebida. Como está escrito no artigo, “a ideia principal do ataque é medir individualmente uma parte dos estados interceptados e enviar o restante inalterado. Os autores calcularam os valores ideais dos parâmetros de ataque para um comprimento arbitrário do canal de comunicação. "

O desenvolvimento russo tem um maior potencial de proteção para a criação de redes multiusuário devido a uma forma especial de transmissão de vários canais em uma linha. Isso permite aumentar significativamente a velocidade ou largura de banda do canal quântico, acredita o desenvolvedor.

Outro exemplo é o PNS-attack (Photon number splitting attack) [1], realizado por físicos da Austrália e do Japão, que pela primeira vez realizaram uma medição quântica não destrutiva de um qubit, que consistia em um elétron em um ponto quântico. Os cientistas demonstraram que a confiabilidade de tal medição é superior a 99,6%. O artigo foi publicado na Nature Communications.

Cientistas da Austrália e do Japão, liderados pelo professor Seigo Tarucha do RIKEN Science Center, propuseram medir um qubit em um ponto quântico usando outro elétron emaranhado com um qubit. Esta implementação permite que o estado do qubit de trabalho seja preservado por um longo tempo, o que é necessário, por exemplo, para a implementação de códigos de correção de erros.

Para testar a leitura não destrutiva, os físicos colocaram dois elétrons em pontos quânticos de Si / SiGe - um dos elétrons usado como qubit de trabalho e o outro como ancilla para a medição. Os cientistas controlaram a conexão dos qubits com um campo magnético criado por um microímã em um chip.

Um diagrama da implementação física de dois qubits, representando dois elétrons que os cientistas colocaram em pontos quânticos. J. Yoneda, et al. - Nature Communications 11, 1144 (2020)

Literatura:

D.A. Kronberg, Yu.I. Ozhigov, A.Yu. Chernyavsky. Criptografia quântica. - 5ª ed. - MAKS Press, 2011 .-- S. 94-100. - 111 p. Arquivado em 30 de novembro de 2016

Bennett CH, Brassard G. Quantum Cryptography: Public Key Distribution and Coin Tossing // Proceedings of International Conference on Computers, Systems & Signal Processing, dez. 9-12, 1984, Bangalore, Índia.- IEEE, 1984. - P. 175

Bennett, CH e Brassard, G., Conf. on Computers, Systems and Signal Processing, Bangalore, India, 175-179 (1984).

Bennett CH Quantum Cryptography using any Two Nonortogonal States // Phys. Rev. Lett. 1992. Vol. 68, 3121.

Ekert AK, Hutter B., Palma GM, Peres A. Eavesdropping on quantum-cryptographical systems // Physical Review A. - 1994. - Vol. 2, No. 50. - P. 1047-1056

Einstein A., Podolsky B., Rosen N. A descrição mecânica quântica da realidade física pode ser considerada completa? // Phys. Rev. A - 1935. - Vol. 47, 777.

Shor PW Scheme para reduzir a decoerência na memória quântica do computador // Phys. Rev. A 1995. Vol. 52, 2493.

Algoritmos de tempo polinomial de Shor PW para fatoração principal e logaritmos discretos em um computador quântico // SIAM J. Sci. Statist.Comput. 1997. Vol. 26, 1484.

Shor PW, Preskill J. Prova simples de segurança do protocolo de distribuição de chave quântica BB84 // Phys. Rev. Lett. 2000. Vol. 85, 44