Hoje começaremos com o fato de que a certa altura decidi, em vez de treinar em máquinas vulneráveis, testar meu próprio roteador Wi-Fi para vulnerabilidades, que recebi em 2015. Depois, houve uma tarifa muito popular com o Beeline, quando, junto com a conexão à Internet, o próprio roteador Wi-Fi foi alugado por 1 rublo, que decidi testar.

Roteador Smart Box, a última versão de firmware é 2.0.38 (Firmware versão 2017), desde então não houve atualizações.

Começar

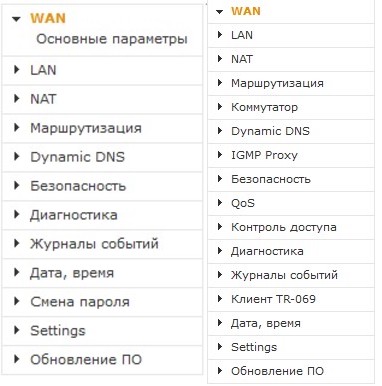

Por padrão, o roteador possui 2 contas admin e SuperUser, poucas pessoas sabem disso, mas há informações sobre isso em fontes abertas. A senha do SuperUser é o número de série do roteador e pode ser encontrada nas configurações da guia “Configurações avançadas> Informações” ou no adesivo sob o roteador. Conseqüentemente, o usuário SuperUser tem mais opções para configurar o roteador.

Usuário admin / SuperUser

O roteador possui vários tipos de contas “Usuário, administrador e fabricante”, respectivamente, eles têm diferentes privilégios em termos de configuração do roteador e nós tomamos nota disso.

Injeção de Comando OS

Sim, o roteador tem uma vulnerabilidade de injeção de comando.

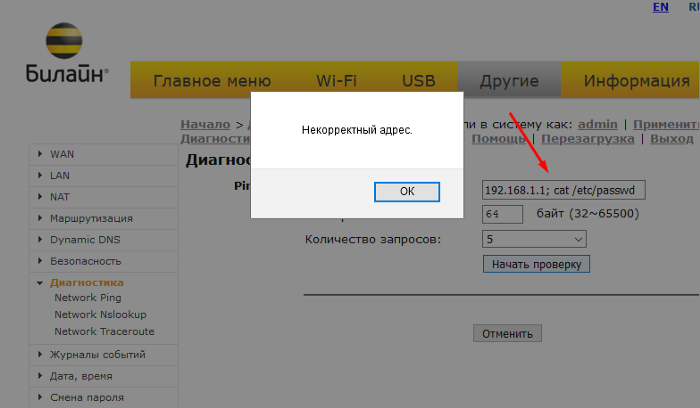

Primeiro, logamos e vamos para “Configurações avançadas> Outros> Diagnóstico” e podemos fazer ping, nslookup e traceroute usando as funções de roteador integradas. Vamos tentar pingar e executar outro comando.

Proteção do lado do cliente

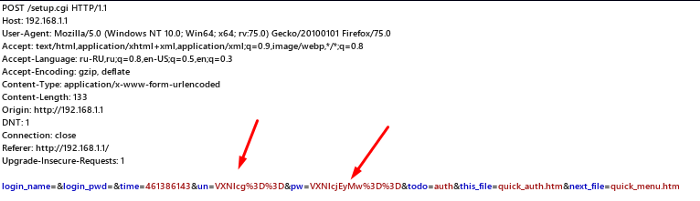

Como podemos ver, somos avisados que o endereço está incorreto, mas esta proteção funciona apenas do lado do cliente. Se interceptarmos a solicitação e alterá-la, ignoraremos essa proteção. E vou fazer isso usando a ferramenta profissional Burp Suite.

Interceptamos a solicitação e alteramos seu

Interceptamos a solicitação e alteramos seu

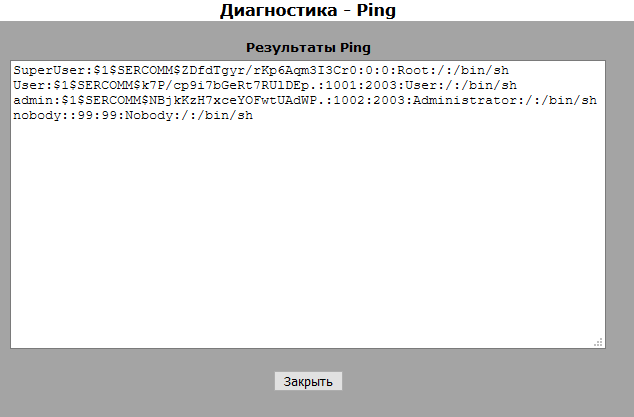

resultado

Como podemos ver, em vez de pingar, um comando completamente diferente foi executado, que indicamos quando interceptamos a solicitação. Aqui vemos que o roteador tem 3 contas (SuperUser, User, admin), eu mesmo criei o usuário User. Por padrão, haverá apenas 2 usuários (SuperUser e admin). Com a ajuda dessa vulnerabilidade, eu conheci o usuário SuperUser, então fiquei muito surpreso e ficou muito interessante para mim.

Esta vulnerabilidade está presente no nslookup e no traceroute e é explorada da mesma forma, interceptando uma solicitação. Abaixo, anexo um vídeo PoC com a exploração de vulnerabilidades.

Ping

Nslookup

Traceroute

Lembra que no início observamos que existem 3 tipos de contas? Assim, independentemente do tipo de conta, os comandos são executados com privilégios de SuperUser, o que nos dá mais opções. E sim, a vulnerabilidade está presente em qualquer tipo de conta (Usuário, Administrador e Fabricante).

Serviços vulneráveis

O roteador tem 3 serviços “OpenSSH 5.2, FTP vsftpd 3.0.2 e Samba 3.0.22”. Os serviços são versões antigas e muitas vulnerabilidades foram encontradas neles o tempo todo. Para que você entenda, no momento da redação deste artigo, as versões mais recentes dos serviços (OpenSSH 8.2, FTP vsftpd 3.0.3 e Samba 4.12.0). Eu selecionei alguns exploits para esses serviços para teste e vamos começar em ordem.

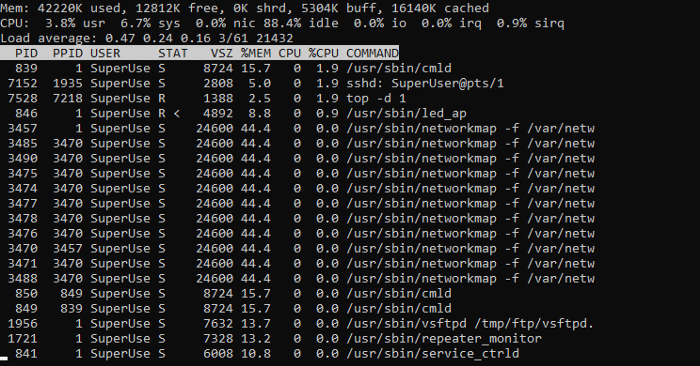

OpenSSH (5.2)

Vulnerabilidade CVE-2016–6515 permite DoS de negação de serviço.

Eu logo no sistema do roteador via SSH e uso o comando top para monitorar a carga da CPU e olhar para o campo (CPU) e explorar a vulnerabilidade.

No estado normal

Depois de explorar a vulnerabilidade

Como resultado, as páginas da Web podem demorar para carregar e, até mesmo em algum ponto, o roteador pode congelar e até mesmo reiniciar. Mas tive um caso engraçado quando, durante a exploração desta vulnerabilidade, meu computador foi reiniciado com uma tela azul da morte (triste smiley), foi muito inesperado e estranho: D

Abaixo anexei um vídeo PoC com a exploração desta vulnerabilidade.

Operação CVE-2016–6515

Samba (3.0.22)

A vulnerabilidade smb loris que pode causar uma negação de serviço DoS. Esta vulnerabilidade pode ser explorada usando metasploit, ele está localizado ao longo do caminho “auxiliary / dos / smb / smb_loris”. Como resultado, o roteador será reinicializado.

Abaixo está um vídeo PoC da exploração da vulnerabilidade.

Exploração SMB_Loris

FTP (vsftpd 3.0.2)

A vulnerabilidade CVE-2015-1419 permite que você ignore as restrições de acesso. Infelizmente, não encontrei o exploit, mas também ocorre.

https

Sim, o roteador tem a opção de habilitar uma conexão segura. Pelo que entendi, o protocolo de criptografia SSL 2.0 ou 3.0 é usado e o certificado é autoassinado, o que é bastante normal para roteadores locais. E em termos de segurança, o SSL há muito está desatualizado e inseguro. Agora existem opções mais seguras como TLS 1.3

Outros pontos fracos

Durante a autenticação no roteador, o login e a senha são codificados em base64, o que facilita sua decodificação. Levando em consideração o fato de que o protocolo https não é usado por padrão para uma conexão criptografada, então a codificação do login e da senha é pelo menos algum tipo de proteção.

É melhor permitir que os dados sejam transmitidos em um estado codificado do que completamente aberto. Francamente, a princípio, esse momento me desviou do caminho, e só depois de um tempo percebi que os dados estão codificados.

O login e a senha são transmitidos em um estado codificado.

Após a decodificação,

anexei o vídeo PoC com a decodificação abaixo.

Decodificação Base64

Não será difícil para os cibercriminosos escutar a rede e, usando a análise de tráfego, identificar o nome de usuário e a senha e decodificá-los.

Contatando Beeline

Inicialmente, entrei em contato com eles por meio de um chat online e eles recomendaram que eu ligasse e fizesse todas as perguntas lá, o que fiz.

Eu fiz apenas algumas perguntas e aqui está o resultado final: o roteador Smart box não é mais relevante e as atualizações não serão mais enviadas para ele. E como eu escrevi no início, ele parou de ser atualizado desde 2017, quando foi sua última atualização. Como o operador Aleksey mencionou (se você está lendo isso, um grande alô para você) que o roteador Smart box one ainda é compatível e se alguém encontrar uma vulnerabilidade nele, eles podem ligar com segurança e as informações serão transferidas para o serviço de segurança. Pelo que entendi, a caixa inteligente um é o próximo modelo depois da caixa inteligente.

Resultado

O roteador em si é bom, mas em termos de segurança infelizmente está desatualizado. Se você o usar, é recomendável desabilitar serviços como SSH, FTP e Samba, uma vez que são versões antigas e muitas vulnerabilidades foram encontradas neles e não é seguro usá-los, especialmente na rede global. Melhor ainda, mude o roteador para um modelo mais novo (não importa de qual fornecedor) que terá suporte em termos de atualizações de segurança.

Por fim, vamos ao Shodan e ver quantos roteadores Smart box estão disponíveis na rede global.

Como podemos ver, foram encontrados um total de 79 aparelhos, e isso também levando em consideração o fato de eu ter uma conta de versão gratuita, sem assinatura. Assim, com uma assinatura, haverá muito mais resultados e oportunidades. Também vale a pena considerar que os roteadores Smart box de diferentes modelos estão disponíveis na rede global, como vemos à direita. Portanto, a maioria dos roteadores de caixa inteligente (não importa o modelo do roteador) usa as mesmas versões de serviços vulneráveis sobre os quais escrevi acima e estão disponíveis na rede global, e isso representa uma ameaça à segurança.

A vulnerabilidade do OS Command Injection foi atribuída ao identificador CVE “CVE-2020-12246”.

No final do artigo, gostaria de dar algumas dicas aos leitores:

- Atualize o firmware de seus roteadores

- Desative os serviços que você não está usando

- Rastreie a atividade em sua rede

A segurança do roteador é realmente importante, porque muitos dispositivos estão conectados a ele, e esses dispositivos podem se tornar alvos para invasores.

O artigo foi retirado do meu blog .