O Cisco StealthWatch é uma solução analítica de segurança da informação que fornece monitoramento abrangente de ameaças em uma rede distribuída. O StealthWatch é baseado na coleta do NetFlow e IPFIX de roteadores, comutadores e outros dispositivos de rede. Como resultado, a rede se torna um sensor sensível e permite que o administrador verifique onde os métodos tradicionais de segurança de rede, como o Next Generation Firewall, não podem alcançar.

Nos artigos anteriores, eu já escrevi sobre o StealthWatch: primeiro insight e recursos , além de implantação e configuração. Agora, proponho seguir em frente e discutir como lidar com alarmes e investigar incidentes de segurança que uma solução gera. Espero que haja 6 exemplos que dê uma boa idéia da utilidade do produto.

Primeiro, deve-se dizer que o StealthWatch possui alguma distribuição de gatilhos para algoritmos e feeds. Os primeiros são todos os tipos de alarmes (notificações); quando acionados, você pode detectar coisas suspeitas na rede. O segundo são incidentes de segurança. Este artigo analisará 4 exemplos de acionadores de algoritmos e 2 exemplos de feeds.

1. Análise das interações mais volumosas dentro da rede

A primeira etapa na configuração do StealthWatch é definir hosts e redes por grupos. Na interface da web, a guia Configurar> Gerenciamento de grupo de hosts , separa as redes, hosts e servidores nos grupos apropriados. Você também pode criar seus próprios grupos. A propósito, a análise das interações entre hosts no Cisco StealthWatch é bastante conveniente, pois você pode não apenas salvar os filtros de pesquisa por fluxos, mas também os próprios resultados.

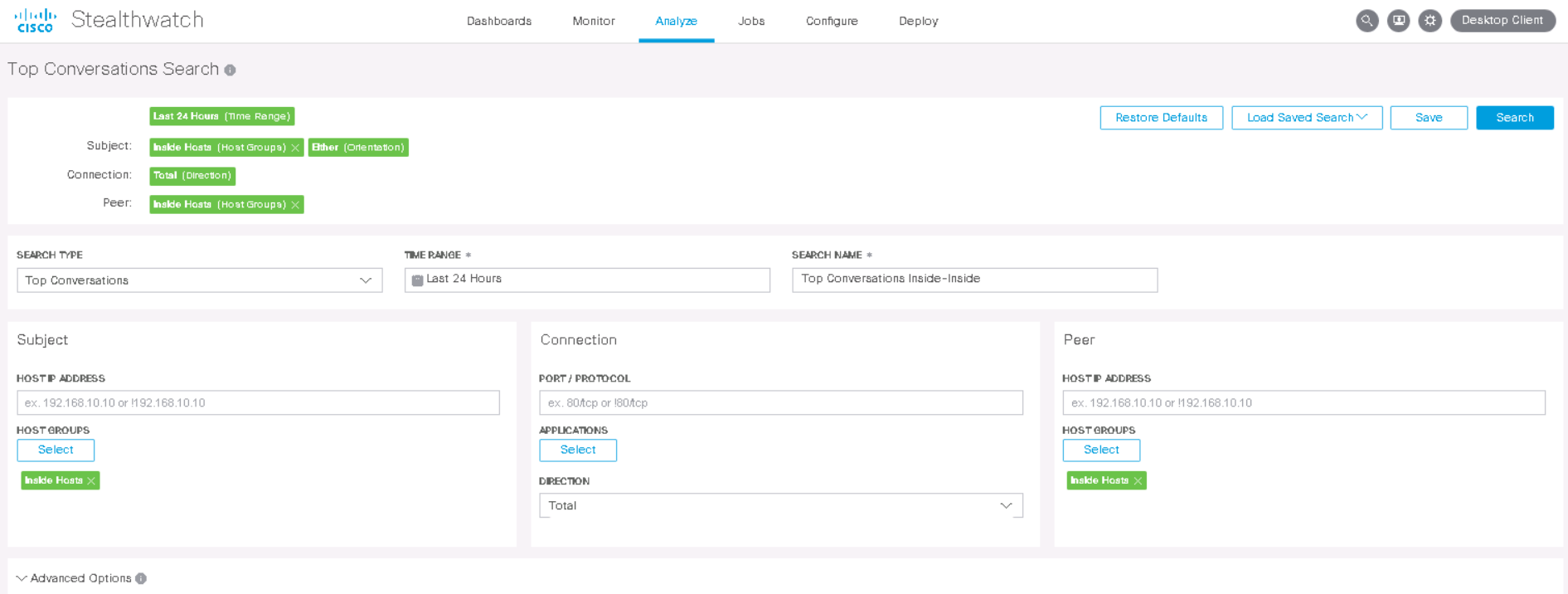

Primeiro, na interface da web, vá para a guia Analisar> Pesquisa de fluxo . Em seguida, os seguintes parâmetros devem ser definidos:

- Tipo de pesquisa - principais conversas (interações mais populares)

- Intervalo de tempo - 24 horas (período, você pode usar outro)

- Nome da pesquisa - Principais conversas de dentro para dentro (qualquer nome amigável)

- Subject — Host Groups → Inside Hosts ( — )

- Connection ( , )

- Peer — Host Groups → Inside Hosts ( — )

- Advanced Options , , ( , ). .

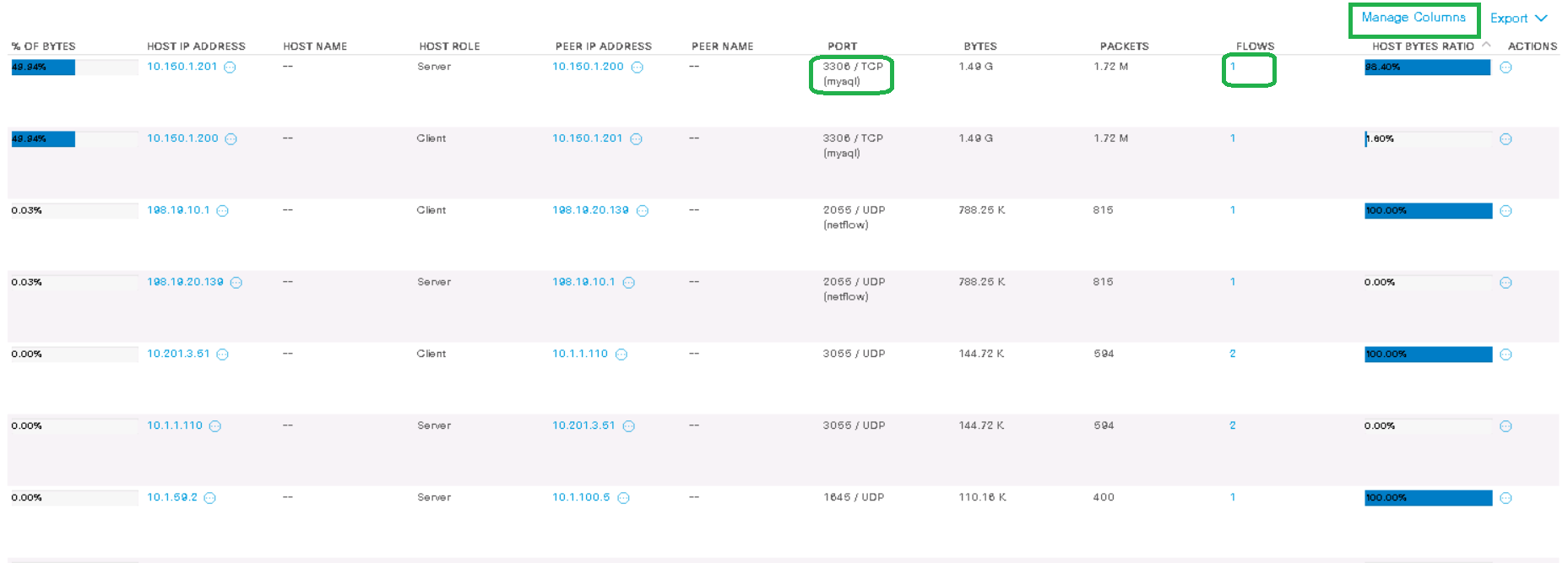

Depois de clicar no botão Pesquisar , é exibida uma lista de interações, que já são classificadas pela quantidade de dados transferidos.

No meu exemplo, o host 10.150.1.201 (servidor), em apenas um fluxo, transferiu 1,5 GB de tráfego para o host 10.150.1.200 (cliente) usando o protocolo mysql . O botão Gerenciar colunas permite adicionar mais colunas à saída.

Além disso, a critério do administrador, você pode criar uma regra personalizada que será constantemente acionada para esse tipo de interação e notificar via SNMP, email ou Syslog.

2. Análise das interações cliente-servidor mais lentas da rede para atrasos

As tags SRT (tempo de resposta do servidor) e RTT (tempo de ida e volta) permitem descobrir a latência do servidor e a latência geral da rede. Essa ferramenta é especialmente útil quando você precisa encontrar rapidamente a causa das reclamações dos usuários sobre um aplicativo lento.

Nota : quase todos os exportadores do Netflow não podem enviar tags SRT e RTT, portanto, para visualizar esses dados no FlowSensor, é necessário configurar o envio de uma cópia do tráfego dos dispositivos de rede. O FlowSensor, por sua vez, fornece o IPFIX estendido ao FlowCollector.

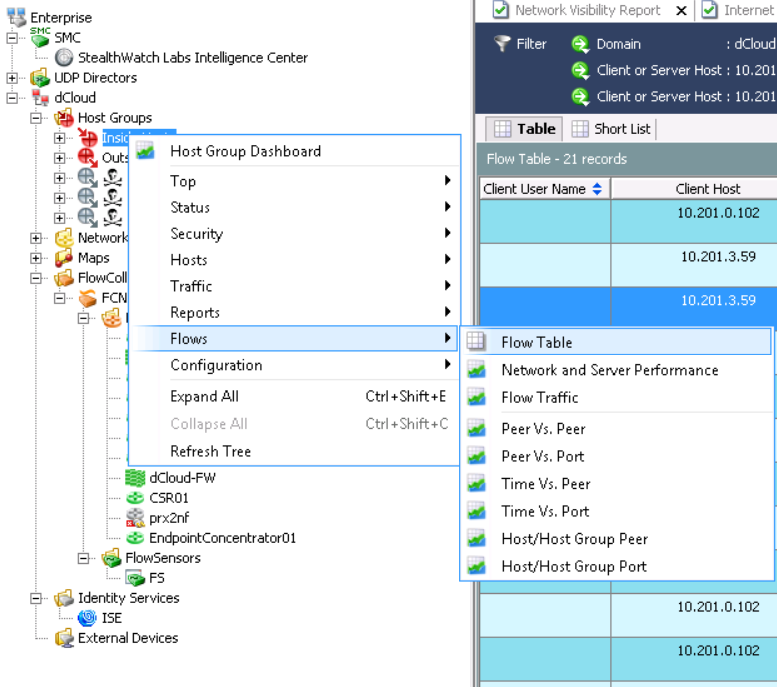

É mais conveniente realizar essa análise no aplicativo java StealtWatch, instalado no computador do administrador.

Clique com o botão direito do mouse em Hosts Internos e vá para a guiaTabela de fluxo .

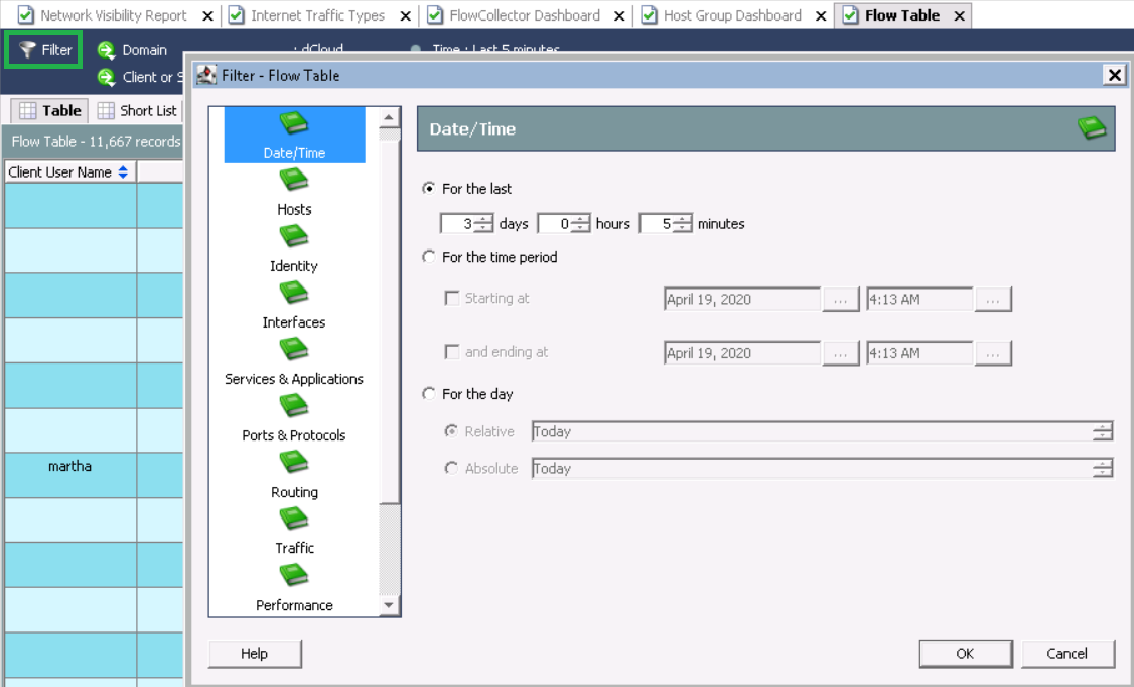

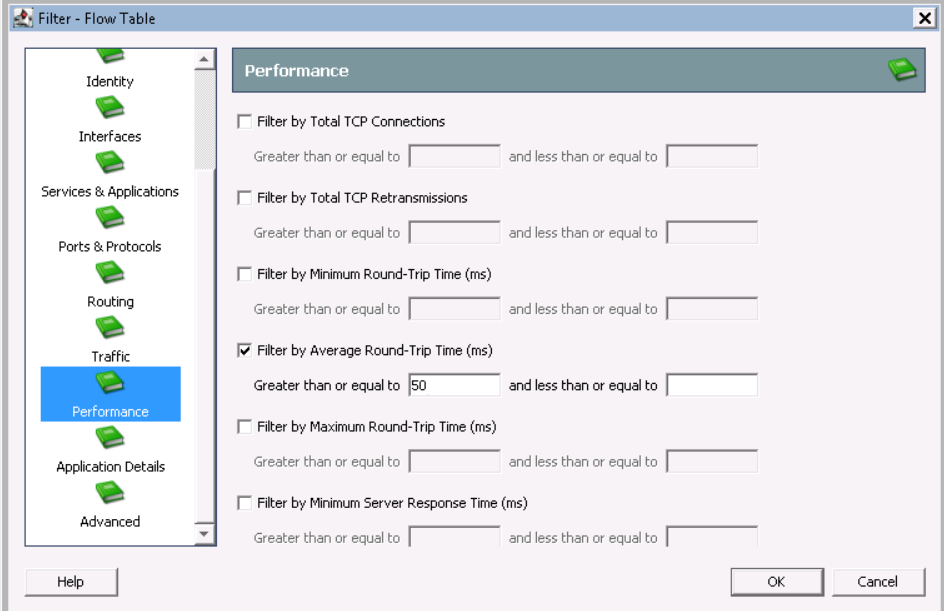

Clique em Filtro e defina os parâmetros necessários. Como um exemplo:

- Data / Hora - Nos últimos 3 dias

- Desempenho - Tempo médio de ida e volta> = 50ms

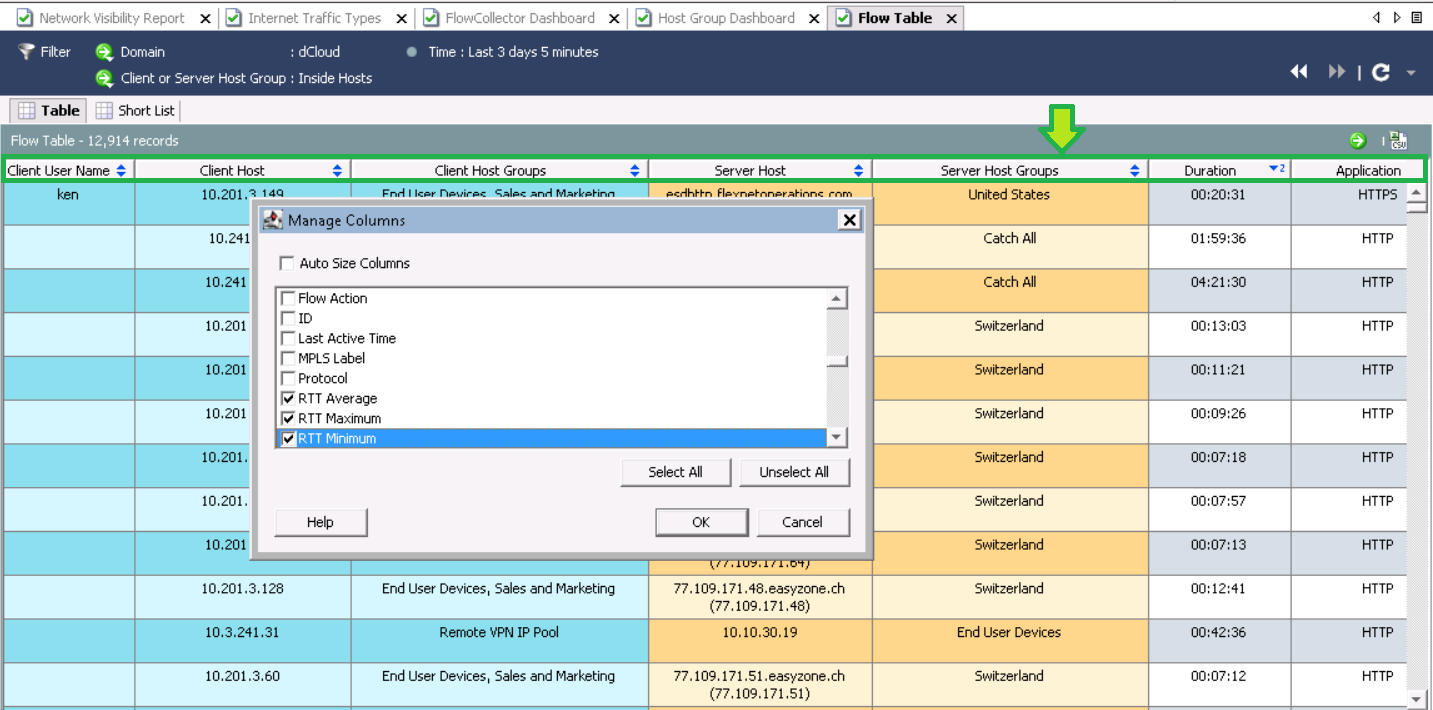

Depois de exibir os dados, adicione os campos de interesse para nós RTT, SRT. Para fazer isso, clique na coluna na captura de tela e clique com o botão direito do mouse em Gerenciar colunas . Em seguida, clique em RTT, parâmetros SRT.

Depois de processar a solicitação, classifiquei pela média do RTT e vi as interações mais lentas.

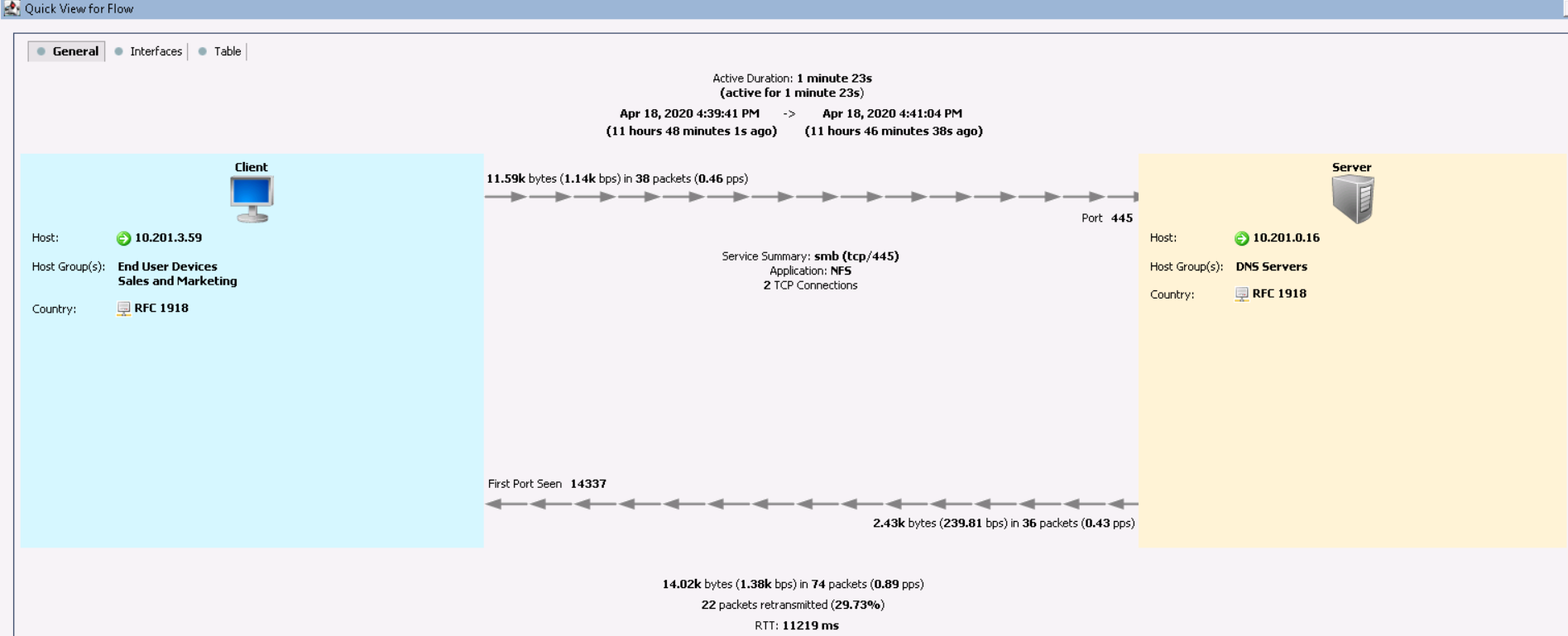

Para obter informações detalhadas, clique com o botão direito do mouse no fluxo e selecione Visualização rápida para fluxo .

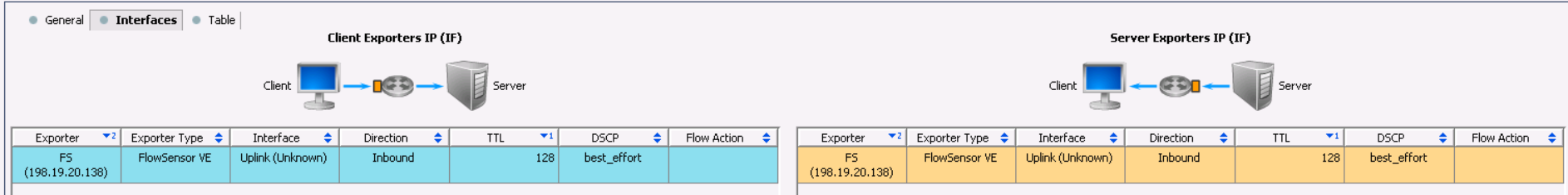

Essas informações sugerem que o host 10.201.3.59 do protocolo NFS do grupo Sales and Marketing se refere a um servidor DNS por um minuto e 23 segundos e possui um atraso terrível. Na guia Interfacesvocê pode descobrir de qual exportador de dados do Netflow as informações foram recebidas. A guia Tabela exibe informações mais detalhadas sobre interações.

Em seguida, você precisa descobrir quais dispositivos estão enviando tráfego para o FlowSensor e o problema provavelmente está lá.

Além disso, o StealthWatch é único, pois realiza a deduplicação de dados (combina os mesmos fluxos). Portanto, você pode coletar quase todos os dispositivos Netflow e não ter medo de que haja muitos dados duplicados. Muito pelo contrário, neste esquema, ele ajudará você a entender qual salto tem os maiores atrasos.

3. Auditoria de protocolos criptográficos HTTPS

O ETA (Encrypted Traffic Analytics) é uma tecnologia desenvolvida pela Cisco que detecta conexões maliciosas no tráfego criptografado sem descriptografá-lo. Além disso, essa tecnologia permite "analisar" o HTTPS nas versões TLS e nos protocolos criptográficos usados para conexões. Essa funcionalidade é especialmente útil quando você precisa detectar nós de rede que usam padrões de criptografia fracos.

Nota : você deve primeiro instalar o aplicativo de rede no StealthWatch - ETA Cryptographic Audit .

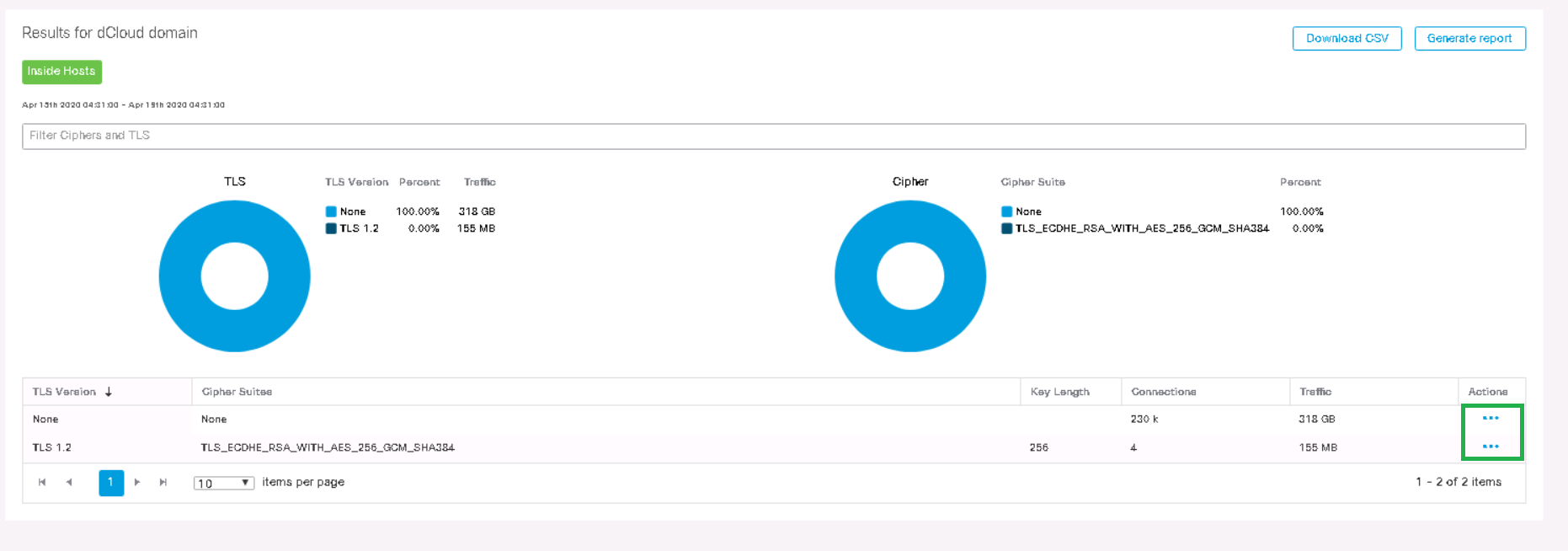

Vá para a guia Painéis → Auditoria criptográfica ETA e selecione o grupo de hosts que planeja analisar. Para uma visão geral, vamos escolher Hosts Internos .

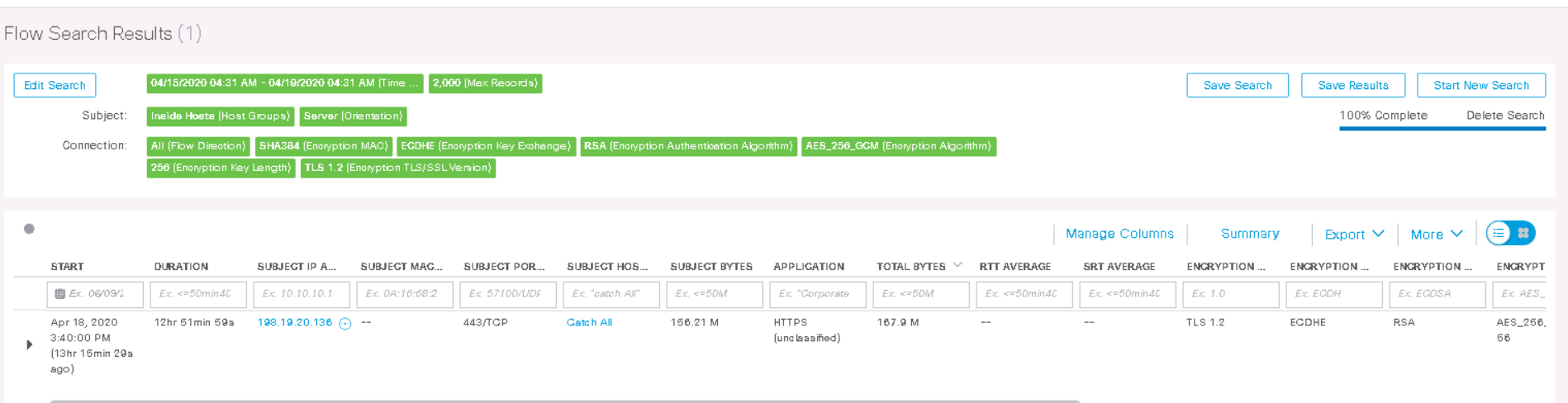

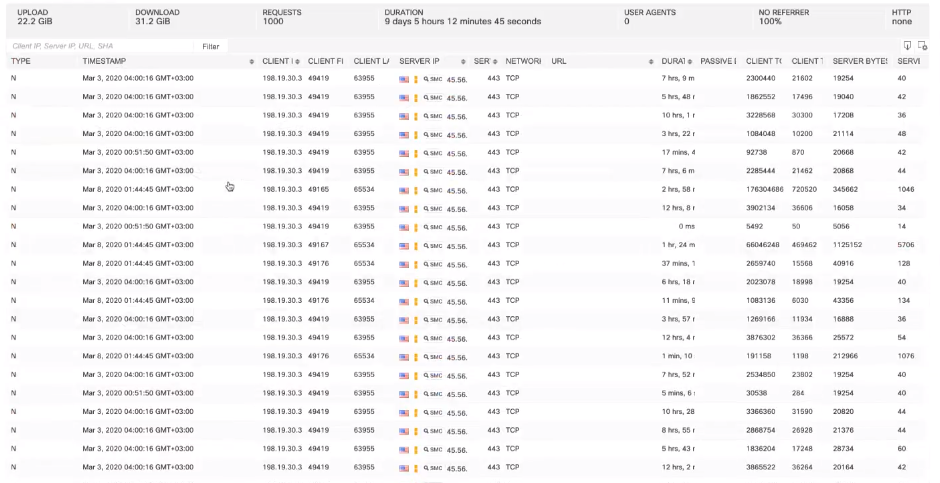

Você pode observar que a versão TLS e o padrão criptográfico correspondente são exibidos. Seguindo o esquema usual na coluna Ações , vá para Visualizar fluxos e inicie uma pesquisa em uma nova guia.

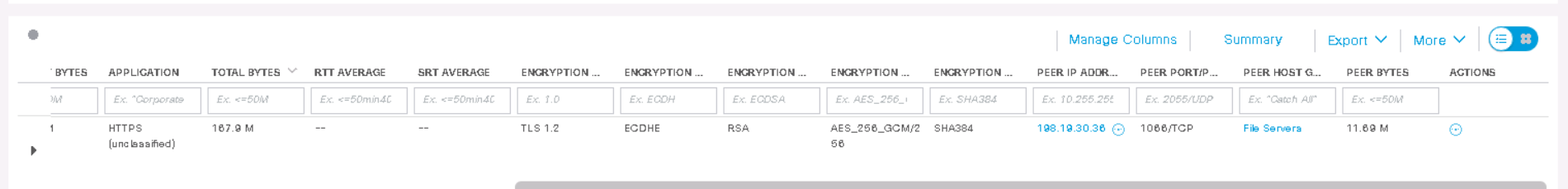

A saída mostra que o host 198.19.20.136 usa HTTPS com TLS 1.2 por 12 horas , em que o algoritmo de criptografia é AES-256 e a função hash é SHA-384 . Assim, o ETA permite encontrar algoritmos fracos na rede.

4. Análise de anomalias de rede

O Cisco StealthWatch é capaz de reconhecer anomalias de tráfego na rede usando três ferramentas: Eventos Principais (eventos de segurança), Eventos de Relacionamento (eventos de interações entre segmentos, nós da rede) e análise comportamental .

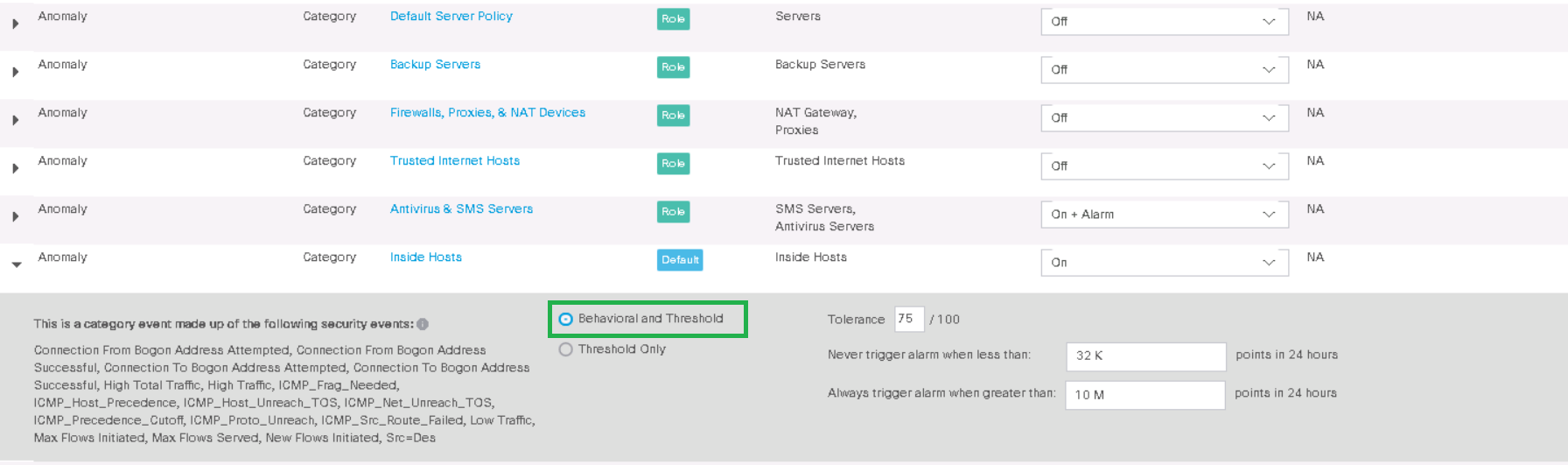

A análise comportamental, por sua vez, permite criar um modelo de comportamento ao longo do tempo para um host ou grupo de hosts específico. Quanto mais tráfego passar pelo StealthWatch, mais precisos serão os gatilhos graças a essa análise. No início, o sistema aciona muitos disparos incorretos, portanto as regras devem ser “distorcidas” manualmente. Eu recomendo não prestar atenção a esses eventos nas primeiras semanas, pois o sistema se ajustará ou incluirá exceções.

Abaixo está um exemplo de uma regra predefinidaAnomaly , que diz que o evento será acionado sem alarme se um host no grupo Hosts Internos interagir com o grupo Hosts Internos e o tráfego exceder 10 megabytes em 24 horas .

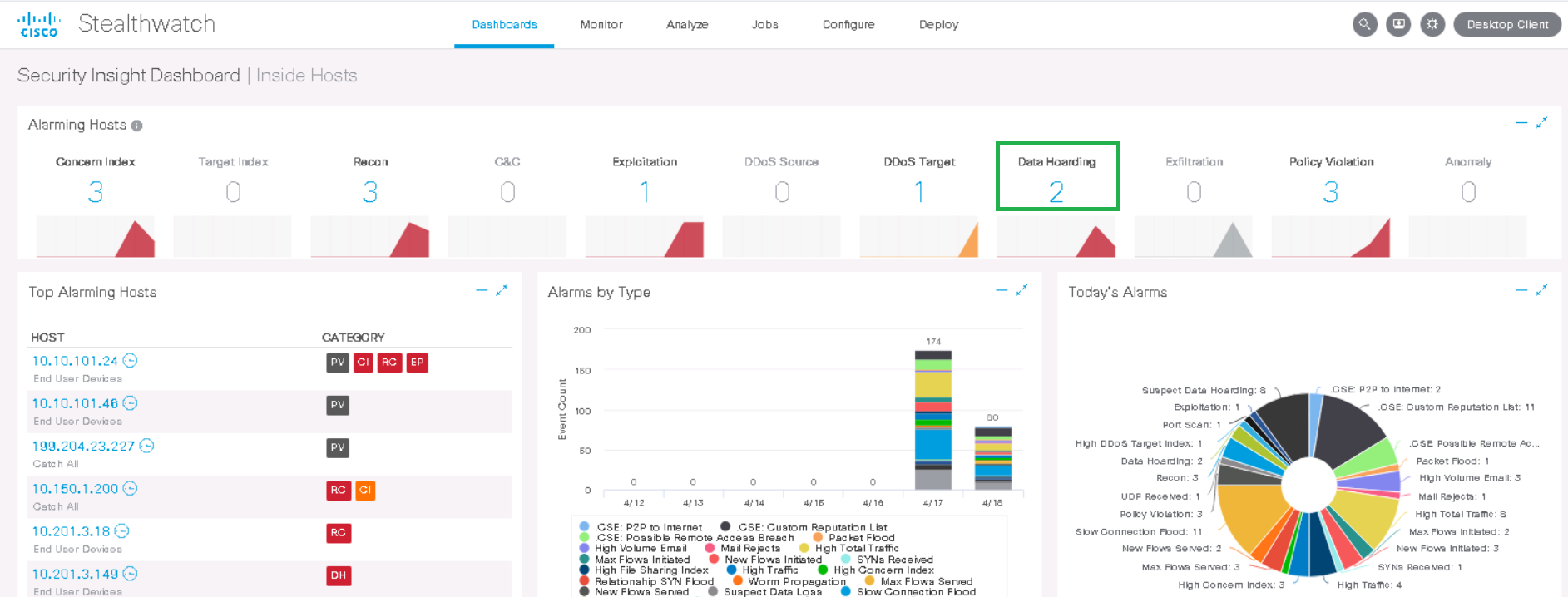

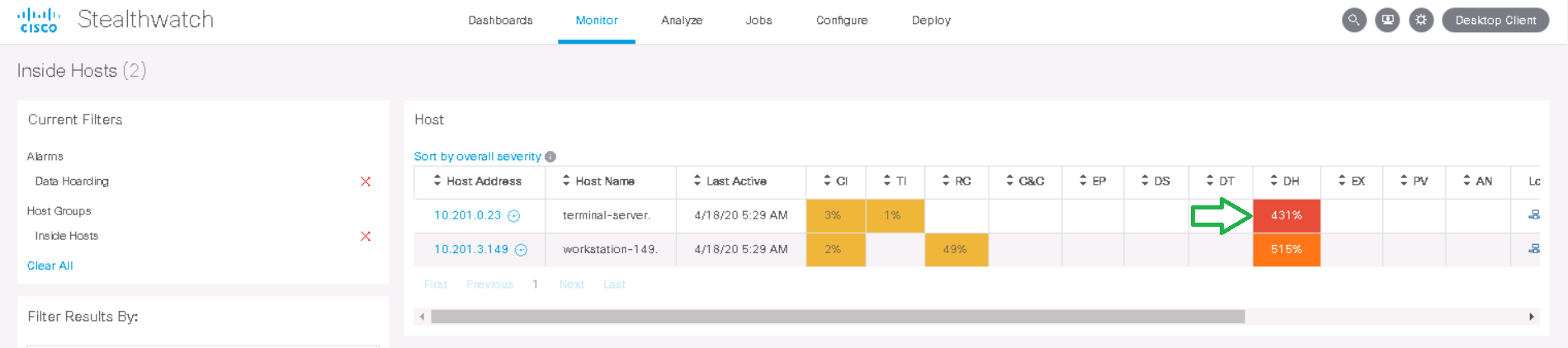

Por exemplo, assista um alarme do Data Hoarding , o que significa que algum host de origem / destino baixou / baixou uma quantidade anormalmente grande de dados de um grupo ou host. Clicamos no evento e caímos na tabela, onde os hosts acionadores são indicados. Em seguida, selecione o host de seu interesse na coluna Data Hoarding .

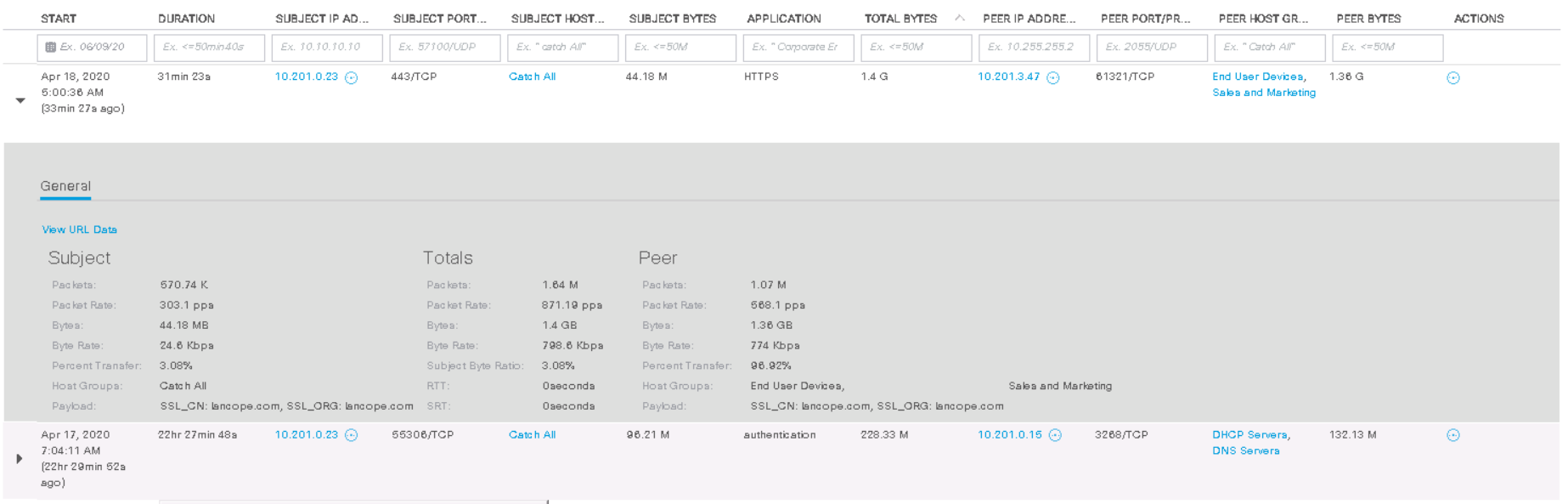

Um evento é exibido indicando que 162k "pontos" foram encontrados e 100k "pontos" são permitidos pela política - essas são métricas internas do StealthWatch. Na coluna Ações , clique em Exibir fluxos .

Podemos observar que esse host interagiu à noite com o host 10.201.3.47 do departamento de Vendas e marketing por meio do protocolo HTTPS e baixou 1,4 GB . Talvez este exemplo não seja totalmente bem-sucedido, mas a detecção de interações para várias centenas de gigabytes é realizada exatamente da mesma maneira. Consequentemente, uma investigação mais aprofundada das anomalias pode levar a resultados interessantes.

Nota : Na interface da Web SMC, os dados nas guias Dashboards são exibidos apenas na última semana e na guia Monitornas últimas 2 semanas. Para analisar eventos mais antigos e gerar relatórios, você precisa trabalhar com o console java no computador do administrador.

5. Localizando varreduras de rede internas

Agora vamos ver alguns exemplos de feeds - incidentes de segurança da informação. Essa funcionalidade é mais interessante para profissionais de segurança.

Existem vários tipos predefinidos de eventos de verificação no StealthWatch:

- Verificação de porta - a fonte verifica várias portas do host de destino.

- Addr tcp scan - a fonte varre toda a rede pela mesma porta TCP, alterando o endereço IP de destino. Nesse caso, a fonte recebe pacotes de redefinição de TCP ou não recebe nenhuma resposta.

- Addr udp scan - a fonte varre toda a rede na mesma porta UDP, enquanto altera o endereço IP de destino. Ao mesmo tempo, a fonte recebe pacotes inacessíveis da porta ICMP ou não recebe nenhuma resposta.

- Ping Scan - a fonte envia solicitações de ICMP para toda a rede para encontrar respostas.

- Stealth Scan tp/udp — .

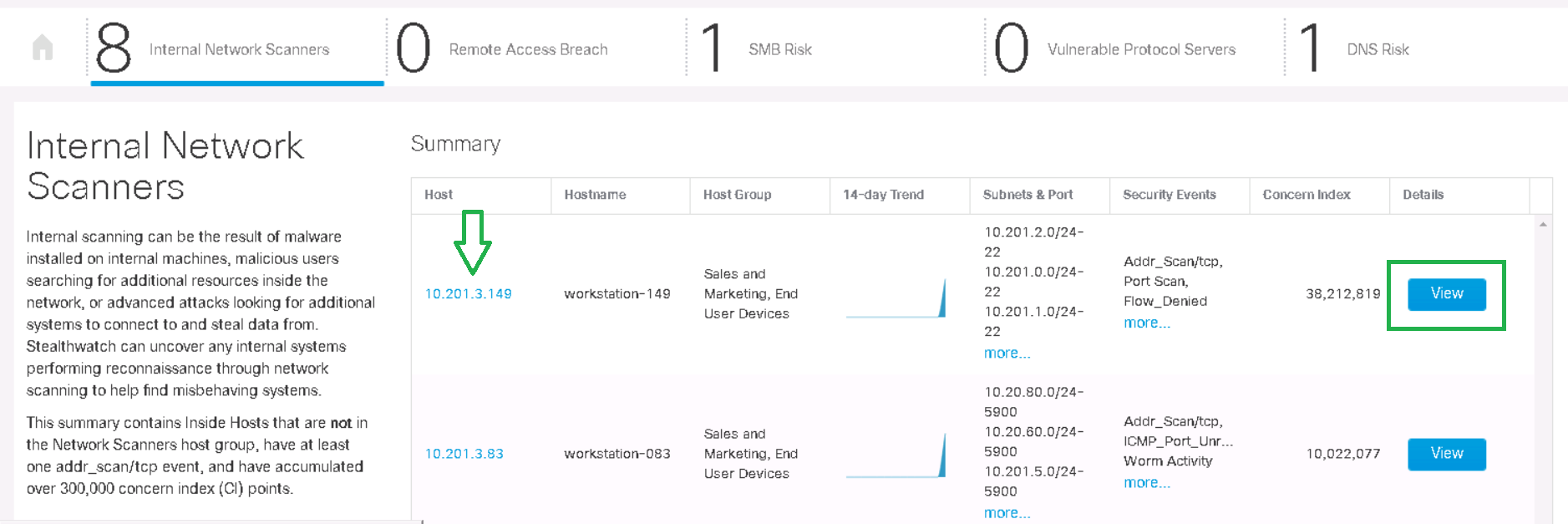

Para uma localização mais conveniente de todos os scanners internos de uma só vez, existe um aplicativo de rede para o StealthWatch - Visibility Assessment . Indo para Dashboards → Avaliação de visibilidade → guia Scanners de rede internos , você verá incidentes de segurança relacionados à verificação nas últimas 2 semanas.

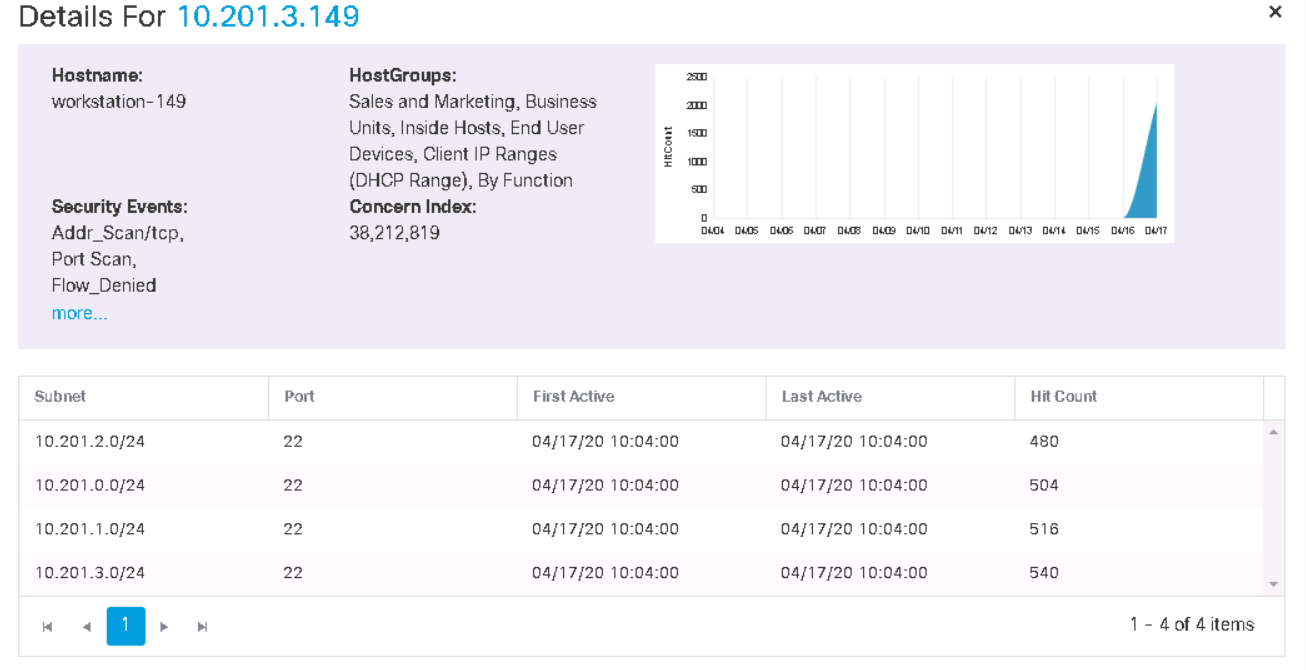

Ao clicar no botão Detalhes , você verá o início da digitalização para cada rede, a tendência do tráfego e os alarmes correspondentes.

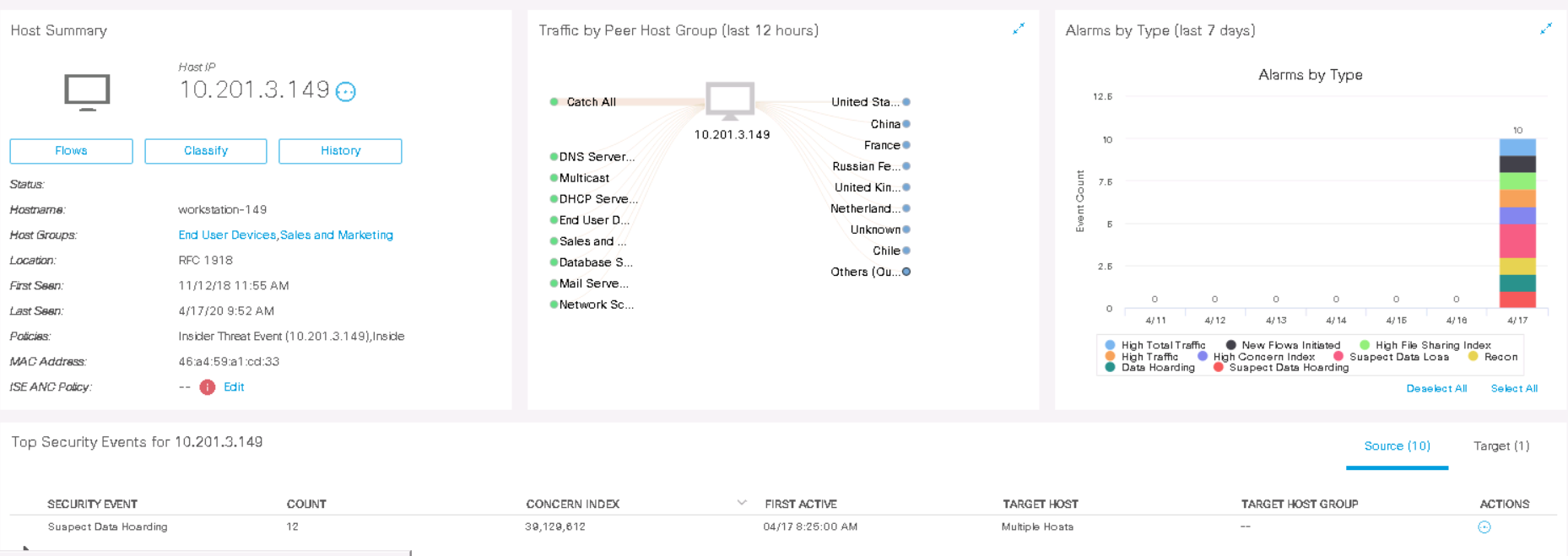

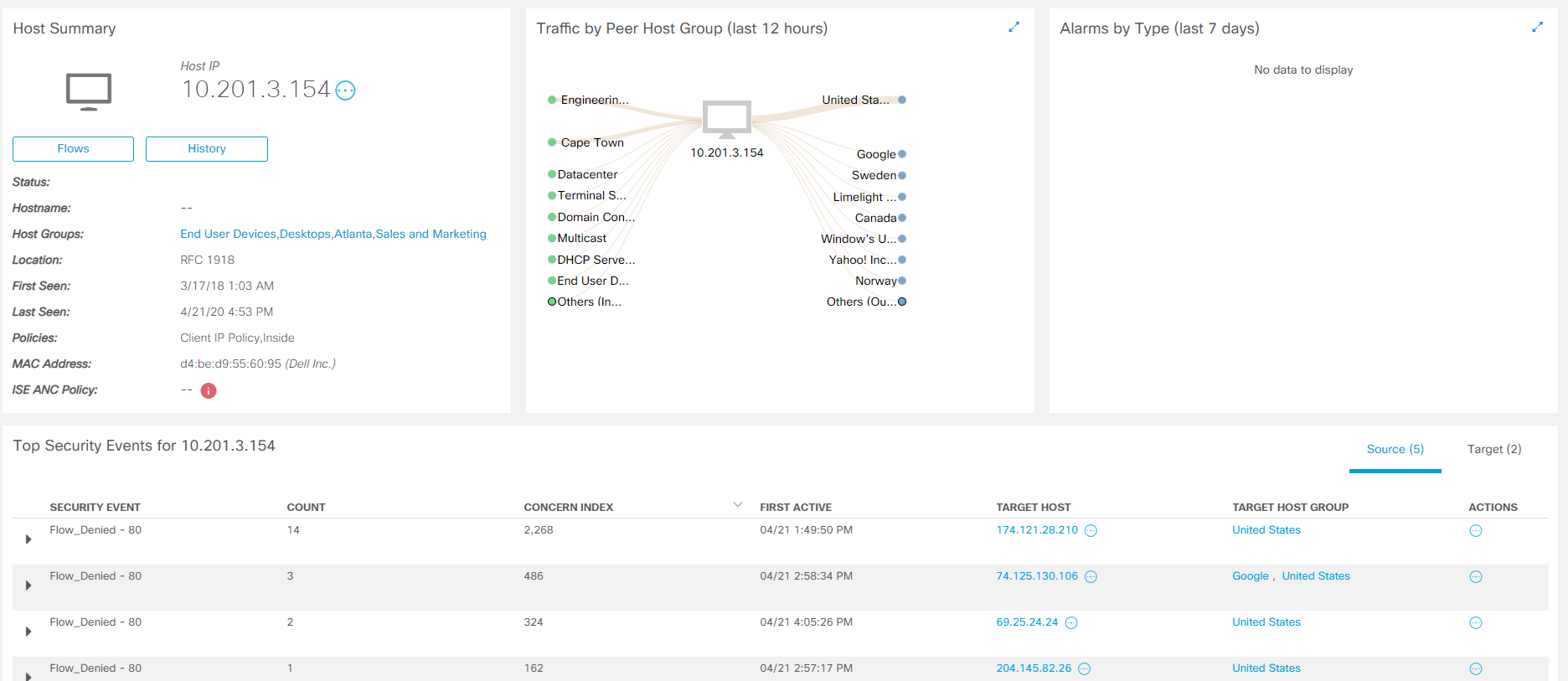

Em seguida, você pode "falhar" no host a partir da guia na captura de tela anterior e ver os eventos de segurança, bem como as atividades da última semana para esse host.

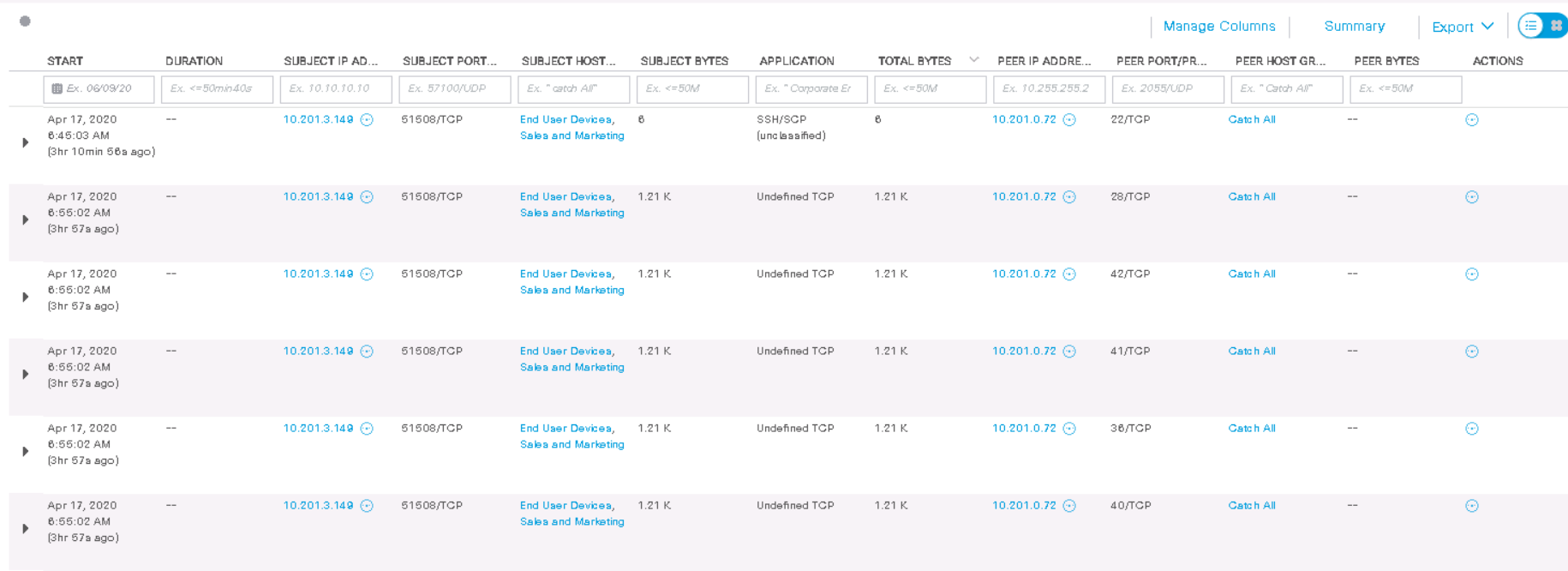

Como exemplo, vamos analisar o evento Port Scan do host 10.201.3.149 a 10.201.0.72clicando em Ações> Fluxos Associados . A pesquisa de fluxo é iniciada e as informações relevantes são exibidas.

Como podemos ver, esse host de uma de suas portas 51508 / TCP examinou o host de destino há 3 horas nas portas 22, 28, 42, 41, 36, 40 (TCP) . Alguns campos também não exibem informações porque nem todos os campos do Netflow são suportados no exportador do Netflow.

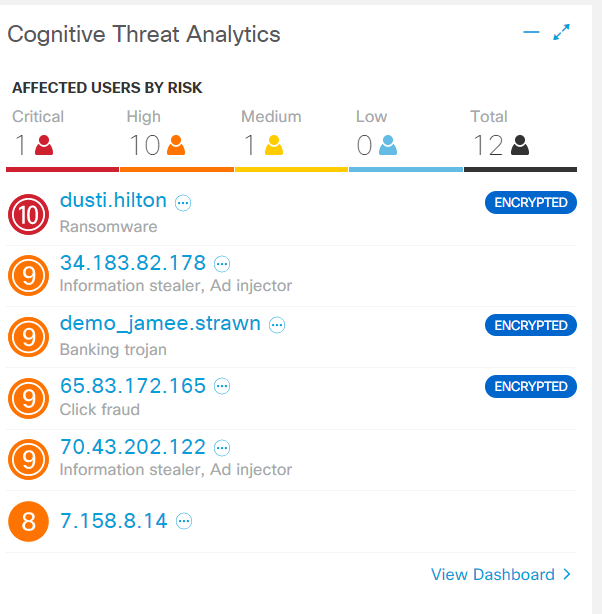

6. Análise de malware baixado usando o CTA

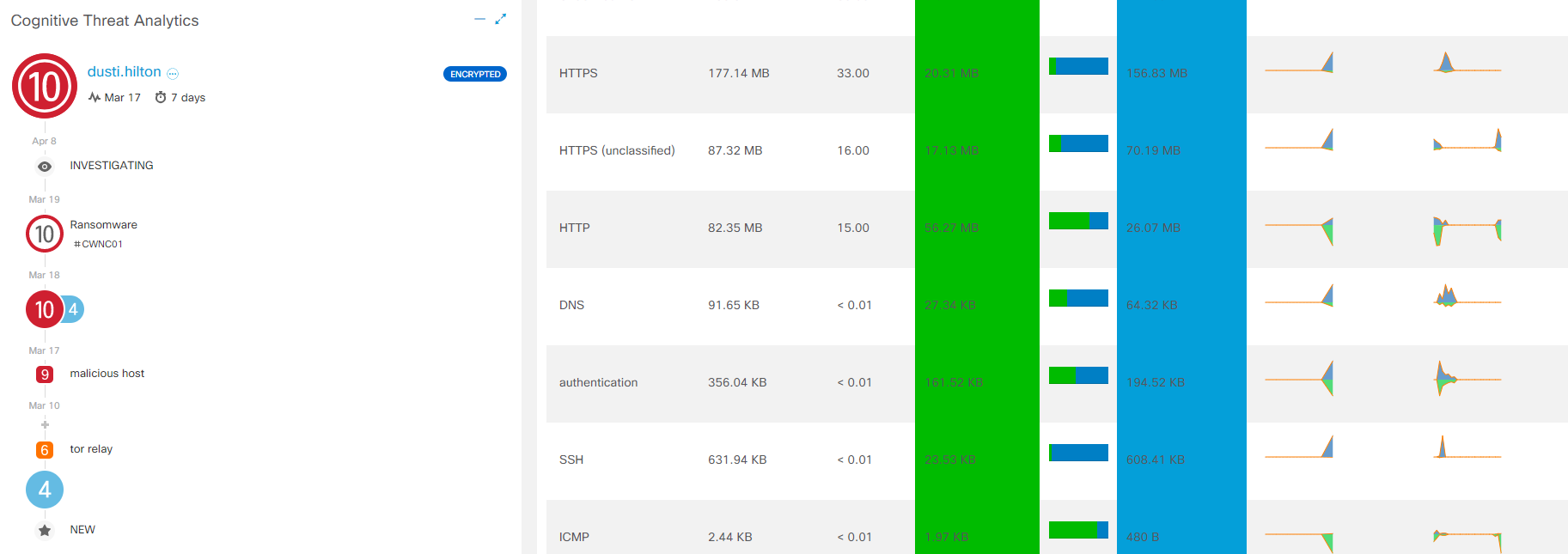

O CTA (Cognitive Threat Analytics) é um analytics de nuvem da Cisco que se integra perfeitamente ao Cisco StealthWatch e permite complementar a análise sem assinatura com a análise de assinatura. Isso permite detectar cavalos de Tróia, worms de rede, malware de dia zero e outros malwares e espalhá-lo pela rede. Além disso, a tecnologia ETA mencionada anteriormente permite analisar essas comunicações maliciosas no tráfego criptografado.

Literalmente, na primeira guia da interface da web, há um widget especial Cognitive Threat Analytics. O breve resumo fala sobre as ameaças detectadas nos hosts do usuário: Trojan, software nocivo, adware irritante. A palavra "Criptografado" é exatamente a evidência do trabalho do ETA. Ao clicar em um host, todas as informações, eventos de segurança, incluindo os logs do CTA, desaparecem.

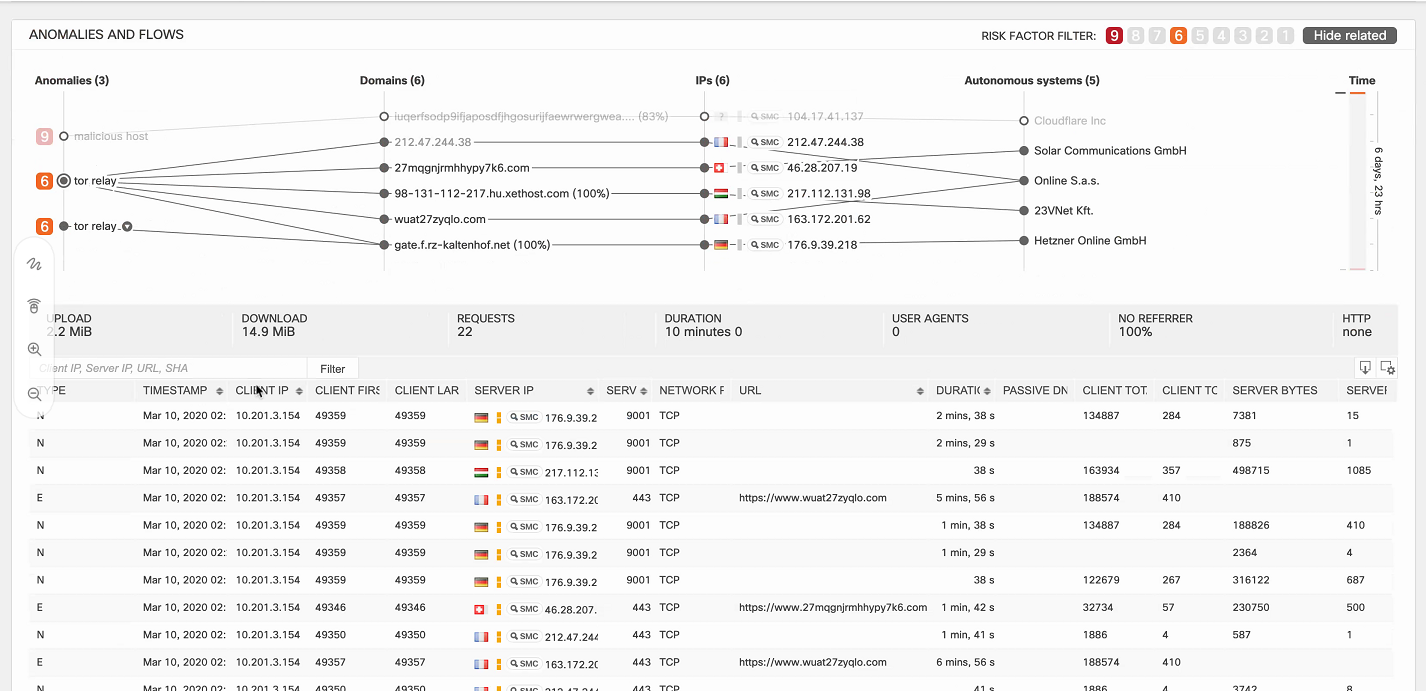

Visando cada estágio do CTA, são exibidas informações detalhadas sobre a interação. Para análises completas, clique em Exibir detalhes do incidente e você será levado para um console separado do Cognitive Threat Analytics .

No canto superior direito, o filtro permite exibir eventos por nível de gravidade. Apontando para uma anomalia específica, os logs aparecem na parte inferior da tela com a linha do tempo correspondente à direita. Assim, o especialista do departamento de segurança da informação entende claramente qual host infectado, após o qual ações, começou a executar quais ações.

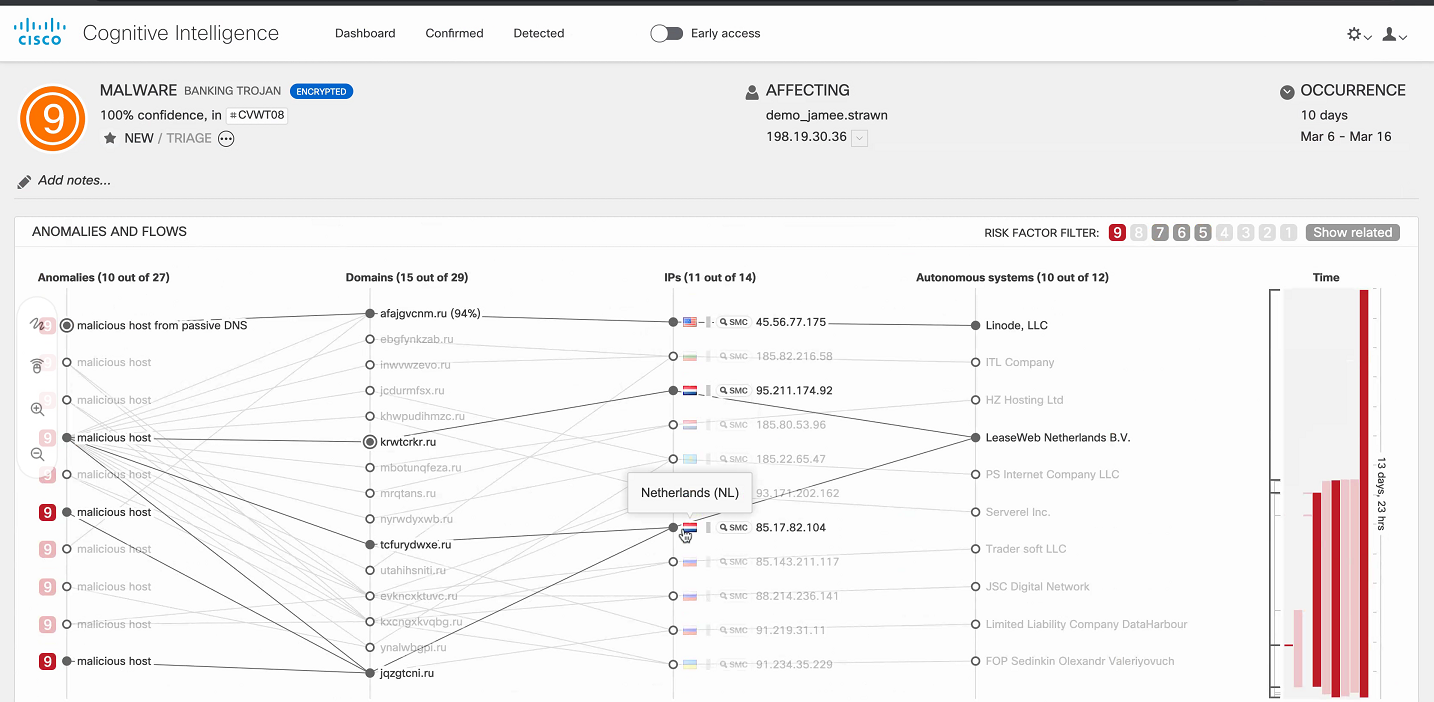

Abaixo está outro exemplo - um Trojan bancário que infectou o host 198.19.30.36 . Esse host começou a interagir com domínios maliciosos e os logs mostram informações sobre os fluxos dessas interações.

Em seguida, uma das melhores soluções possíveis é colocar o host em quarentena, graças à integração nativa com o Cisco ISE para tratamento e análise adicionais.

Conclusão

A solução Cisco StealthWatch é um dos principais produtos de monitoramento de rede em termos de análise de rede e segurança da informação. Graças a isso, você pode detectar interações ilegais na rede, atrasos no aplicativo, usuários mais ativos, anomalias, malware e APT. Além disso, você pode encontrar varreduras, testadores de penetração, realizar uma auditoria criptográfica do tráfego HTTPS. Você pode encontrar ainda mais casos de uso aqui .

Se você deseja verificar o quão suave e eficiente tudo está funcionando na sua rede, envie uma solicitação .

Em um futuro próximo, estamos planejando várias outras publicações técnicas sobre vários produtos de segurança da informação. Se você está interessado neste tópico, fique atento aos nossos canais ( Telegram, Facebook , VK , Blog da solução TS )!