Como você já sabe, o foco da Acronis hoje reside no plano de defesa cibernética integrada. É por isso que não apenas fornecemos proteção direta aos dados, mas também estudamos possíveis ameaças e vulnerabilidades. O próprio centro de segurança da Acronis CPOC analisa o tráfego global e os nossos especialistas estudam vários produtos - software e hardware.

Um desses estudos contou com a participação do CISO Acronis Kevin Reed, do pesquisador de segurança Alex Koshelev e do pesquisador de segurança sênior Ravikant Tiwari. Nossos funcionários descobriram quatro vulnerabilidades nos produtos GeoVision que permitem acesso a dispositivos de segurança - câmeras IP e scanners de impressões digitais.

Durante uma auditoria de segurança de rotina, foi encontrado um backdoor com direitos de administrador para gerenciar dispositivos e também foi descoberto que as mesmas chaves criptográficas foram reutilizadas para autenticação por meio do protocolo SSH. Além disso, os invasores tiveram a oportunidade de obter acesso aos logs do sistema no dispositivo sem nenhuma autenticação. A vulnerabilidade mais perigosa é a falta de proteção contra estouro de buffer, o que pode dar ao invasor controle completo sobre o dispositivo.

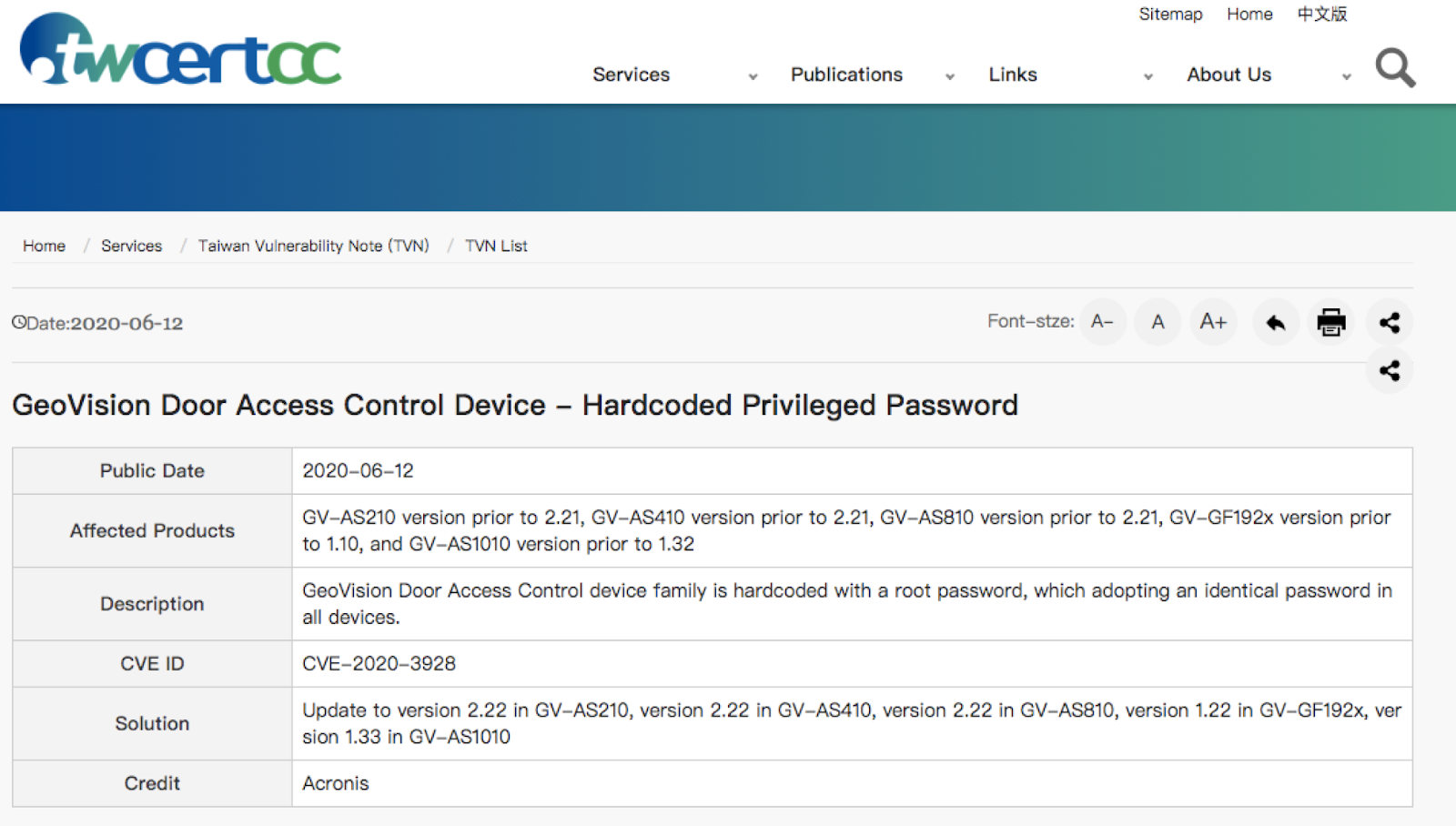

O pior de tudo é que as vulnerabilidades foram descobertas em agosto de 2019 e, de acordo com os padrões éticos, notificamos o fabricante e começamos a aguardar o lançamento de patches para corrigir esses problemas. No entanto, por algum motivo, o fabricante decidiu não se apressar com as correções.

- 2019 GeoVision

- 2019 90-

- 2019, , Singapore Computer Emergency Response Team (SingCERT). , SingCERT TWCERT

- 2020 4 , … . GeoVision

- TWCERT , GeoVision - .

30.06.2020

Quais dispositivos foram afetados

As vulnerabilidades detectadas afetam pelo menos seis modelos de dispositivos, incluindo scanners de impressões digitais, scanners de cartões de acesso e dispositivos de controle para sistemas de controle de acesso. São milhares de sistemas de segurança já instalados e usados que podem ser facilmente comprometidos por fraudadores e cibercriminosos.

Os investigadores da Acronis estudaram um dispositivo fornecido por uma empresa de Singapura (o nosso CPOC está localizado em Singapura). Mas dispositivos potencialmente hackeados já foram incluídos na lista de Shodan, e você pode ver o rastreador Shodan sobre a distribuição de dispositivos perigosos em diferentes regiões do mundo.

Detalhes técnicos

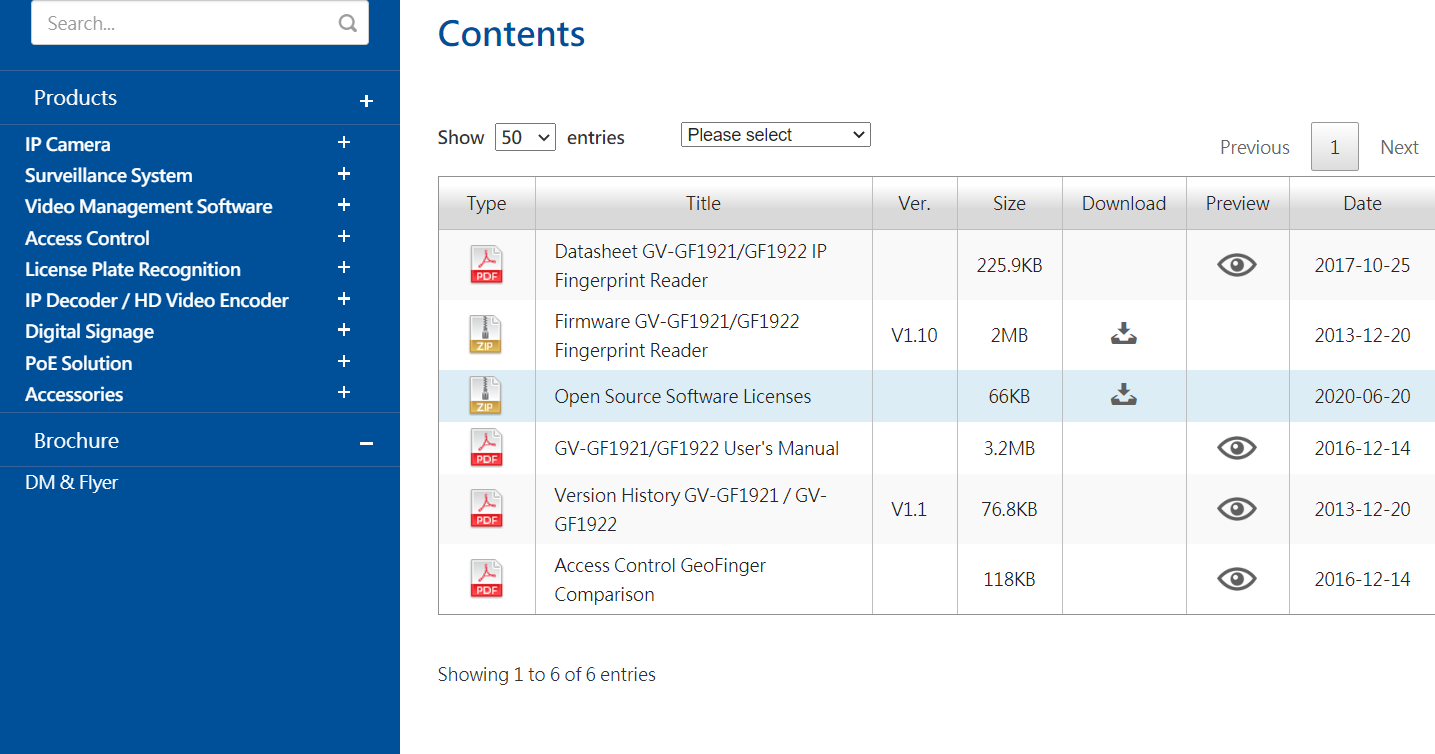

Se você usa dispositivos GeoVision em seu trabalho, preste atenção às seguintes versões de firmware, para as quais a presença de vulnerabilidades foi confirmada:

1. Disponibilidade de login e senha padrão não documentados para produtos GeoVision (CVE ID CVE-2020-3928 )

Você pode efetuar login com um nome de usuário e senha padrão remotamente nos dispositivos GeoVision com o seguinte firmware:

- GV-AS210 ( http://classic.geovision.com.tw/english/Prod_GVAS210.asp ) versões 2.20, 2.21

- GV-AS410 ( http://classic.geovision.com.tw/english/Prod_GVAS410.asp ) versões 2.20, 2.21

- GV-AS810 ( http://classic.geovision.com.tw/english/Prod_GVAS810.asp ) versão 2.20, 2.21

- GV-GF192x ( http://www.geovision.com.tw/product/GV-GF1921%20GV-GF1922 ) versão 1.10

- GV-AS1010 ( http://www.geovision.com.tw/product/GV-AS1010 ) versão 1.32

Por padrão, o servidor SSH não está sendo executado nesses dispositivos. No entanto, o console de gerenciamento de dispositivos possui um URL oculto [https: //%3cip.of.the.device%3e/isshd.htm]. Se você seguir este link, o serviço SSH do Dropbear será iniciado na porta 8009

Sim, você precisará saber a senha do console de gerenciamento de dispositivos para fazer uma solicitação para o URL. Mas como o par padrão para dispositivos GeoVision (admin: admin) geralmente não é alterado, não é difícil obter direitos de root para gerenciar o dispositivo.

2. Chaves criptográficas padrão (CVE ID CVE-2020-3929 )

Uma variedade de firmwares para produtos GeoVision usa chaves criptográficas padrão codificadas para conexões SSH e HTTPs:

- GV-AS210 ( http://classic.geovision.com.tw/english/Prod_GVAS210.asp ) versões 2.20, 2.21

- GV-AS410 ( http://classic.geovision.com.tw/english/Prod_GVAS410.asp ) versões 2.20, 2.21

- GV-AS810 ( http://classic.geovision.com.tw/english/Prod_GVAS810.asp ) versão 2.20, 2.21

- GV-GF192x ( http://www.geovision.com.tw/product/GV-GF1921%20GV-GF1922 ) versão 1.10

- GV-AS1010 ( http://www.geovision.com.tw/product/GV-AS1010 ) versão 1.32

Como qualquer pessoa pode obter uma chave criptográfica, existe o risco de ataques do tipo Man-in-the-Middle.

3. Perigo de vazamento de informações (CVE ID CVE-2020-3930 )

Firmware GV-GF192x O GF192x ( http://www.geovision.com.tw/product/GV-GF1921%20GV-GF1922 ) versão 1.10 permite acessar os protocolos através da interface da web sem nenhuma complexidade. Não há autorização para visualizar os logs. Para fazer isso, basta acessar os seguintes links:

[http://%3cip.of.the.device%3e/messages.txt] [http://%3cip.of.the.device%3e/messages.old.txt]

Também é altamente provável que uma falha de segurança semelhante seja característica de outros dispositivos. Obviamente, podemos assumir que a leitura dos protocolos não representa uma grande ameaça. Porém, na presença de várias vulnerabilidades, o estudo da operação do dispositivo ajuda a planejar um ataque com mais eficiência.

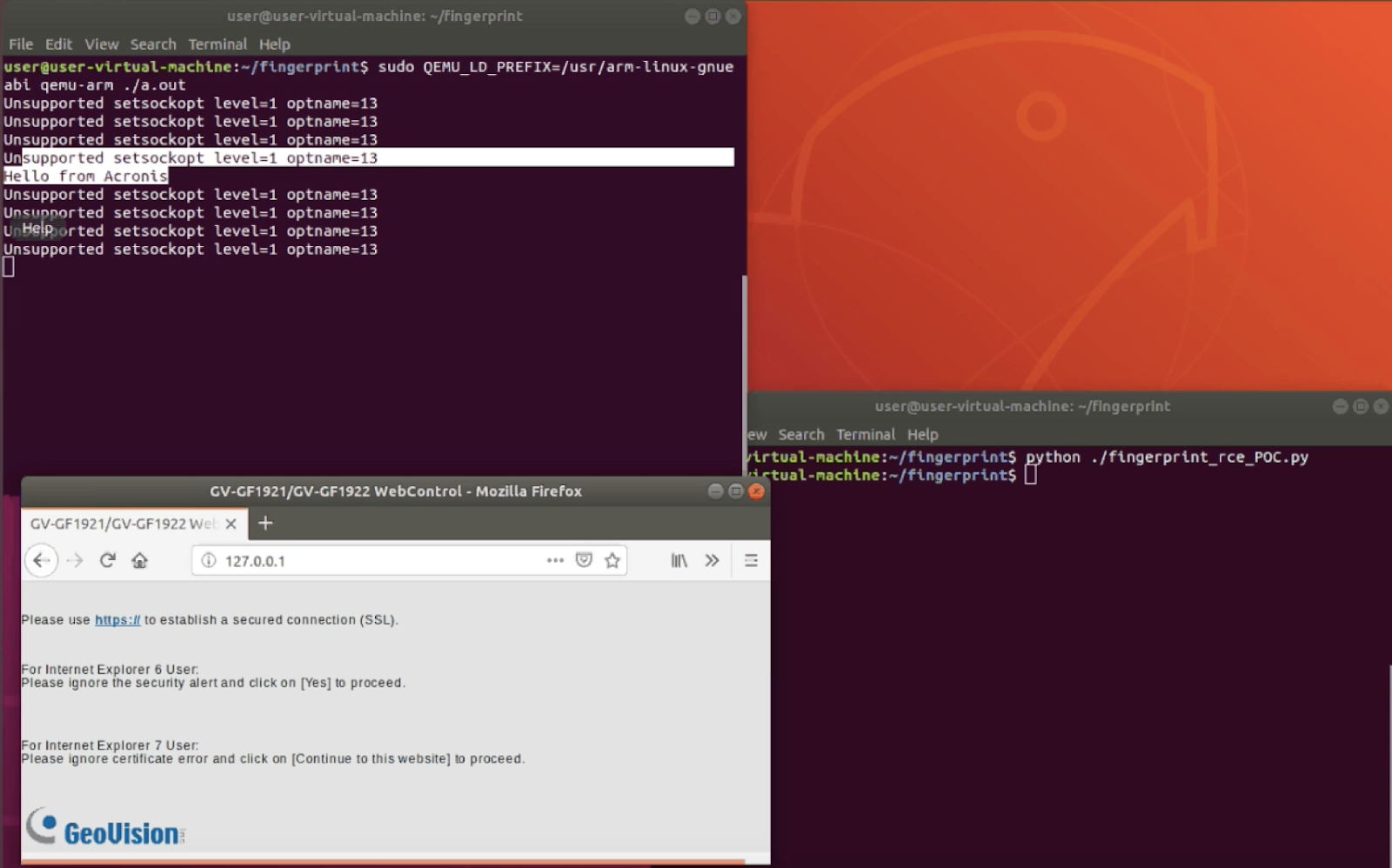

4. Estouro de buffer, permitindo acesso total ao dispositivo

O firmware GV-GF192x ( http://www.geovision.com.tw/product/GV-GF1921%20GV-GF1922 ) versão 1.10 abre a possibilidade de executar código arbitrário no dispositivo. Ao mesmo tempo, há suspeitas de que a mesma vulnerabilidade possa ser encontrada no firmware de outro fabricante.

Ao ir para o endereço / usr / bin / port80 (SHA256: 5B531E50CFA347BBE3B9C667F8D802CDECC6B1CD270719DAC5ECE4CE33696D3A), você pode instalar seu próprio firmware para comprometer o sistema de segurança ou instalar spyware. Nenhuma autenticação é necessária.

Essa vulnerabilidade foi classificada como 10/10 pelo CVSS, pois permite que você assuma o controle total do dispositivo, reprogramar protocolos e executar comandos personalizados.

A exploração permite que o usuário exceda o buffer de memória fornecido para o cabeçalho "Host". Dessa forma, você pode substituir a estrutura responsável pela alocação de memória. E se um invasor alterar ponteiros nessa estrutura, ele poderá enviar seu próprio código para execução. Por exemplo, esta ação pode ser assim.

“Host: “ + free_space + pointer_to_new_heap(only first free bytes!) + “\r\n” + our_list_of_chunks + free_space.Em vez de "espaço livre", você pode colocar seu próprio código (nossos pesquisadores usaram a segunda parte do espaço livre na memória. Como resultado, parte do comando

(“Host: “ + free_space + pointer_to_new_heap(only first free bytes!)entra no buffer g_Host, e os ponteiros para os próximos comandos são substituídos.

Isso é realmente perigoso?

Como estamos falando sobre os dispositivos IoT que devem ser responsáveis pela segurança das pessoas, as vulnerabilidades detectadas realmente colocam os usuários em risco. O que pode ser feito com dispositivos GeoVision se essas vulnerabilidades forem exploradas?

- Portas remotamente abertas para espaços fechados sem cartões de acesso

- Instale cavalos de Troia e monitore vários tráfego de rede

- Acompanhe usuários e roube seus dados biométricos, completamente despercebidos

- Use impressões digitais roubadas para acessar outras portas

- Realizar transações e executar ações em nome da vítima usando biometria

A falta de desejo de liberar atualizações o mais rápido possível causa mal-entendidos entre os especialistas em segurança da informação. Isso prova mais uma vez que mesmo os dispositivos IoT projetados para segurança não garantem proteção real. E quanto mais dispositivos inteligentes (e potenciais backdoors) aparecerem em nosso ambiente, maior será a necessidade de defesa cibernética abrangente, que inclui combater todos os cinco vetores de ameaças .